Konfigurera HTTPS på en anpassad Azure Front Door-domän (klassisk)

Viktigt!

Azure Front Door (klassisk) dras tillbaka den 31 mars 2027. För att undvika avbrott i tjänsten är det viktigt att du migrerar dina Azure Front Door-profiler (klassiska) till Azure Front Door Standard- eller Premium-nivån senast i mars 2027. Mer information finns i Azure Front Door (klassisk) tillbakadragning.

Den här artikeln beskriver hur du aktiverar HTTPS för en anpassad domän som är associerad med din Front Door (klassisk). Genom att använda HTTPS på din anpassade domän (till exempel https://www.contoso.com) säkerställs säker dataöverföring via TLS/SSL-kryptering. När en webbläsare ansluter till en webbplats med HTTPS validerar den webbplatsens säkerhetscertifikat och verifierar dess legitimitet, vilket ger säkerhet och skyddar dina webbprogram från skadliga attacker.

Azure Front Door har som standard stöd för HTTPS på dess standardvärdnamn (till exempel https://contoso.azurefd.net). Du måste dock aktivera HTTPS separat för anpassade domäner som www.contoso.com.

Viktiga attribut för den anpassade HTTPS-funktionen är:

- Ingen extra kostnad: Inga kostnader för certifikatanskaffning, förnyelse eller HTTPS-trafik.

- Enkel aktivering: Envalsetablering via Azure Portal, REST API eller andra utvecklarverktyg.

- Fullständig certifikathantering: Automatisk anskaffning och förnyelse av certifikat, vilket eliminerar risken för avbrott i tjänsten på grund av utgångna certifikat.

I den här självstudien får du lära dig att:

- Aktivera HTTPS på din anpassade domän.

- Använd ett AFD-hanterat certifikat.

- Använd ditt eget TLS/SSL-certifikat.

- Verifiera domänen.

- Inaktivera HTTPS på din anpassade domän.

Kommentar

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Förutsättningar

Kontrollera att du har en Front Door med minst en anpassad domän registrerad innan du börjar. Mer information finns i Självstudiekurs: Lägga till en anpassad domän i din Front Door.

TLS-/SSL-certifikat

Om du vill aktivera HTTPS på en anpassad Front Door-domän (klassisk) behöver du ett TLS/SSL-certifikat. Du kan antingen använda ett certifikat som hanteras av Azure Front Door eller ditt eget certifikat.

Alternativ 1 (standard): Använd ett certifikat som hanteras av Front Door

Med hjälp av ett certifikat som hanteras av Azure Front Door kan du aktivera HTTPS med några inställningsändringar. Azure Front Door hanterar alla certifikathanteringsuppgifter, inklusive anskaffning och förnyelse. Om din anpassade domän redan är mappad till Front Door standardklientdelsvärd ({hostname}.azurefd.net) krävs ingen ytterligare åtgärd. Annars måste du verifiera ditt domänägarskap via e-post.

Så här aktiverar du HTTPS på en anpassad domän:

Välj den anpassade domän som du vill aktivera HTTPS för i listan över klientdelsvärdar.

Under HTTPS för anpassad domän väljer du Aktiverad och väljer Front Door hanterad som certifikatkälla.

Välj Spara.

Fortsätt och verifiera domänen.

Kommentar

- DigiCerts gräns på 64 tecken tillämpas för Azure Front Door-hanterade certifikat. Verifieringen misslyckas om den här gränsen överskrids.

- Aktivering av HTTPS via Front Door-hanterat certifikat stöds inte för apex-/rotdomäner (t.ex. contoso.com). Använd ditt eget certifikat för det här scenariot (se Alternativ 2).

Alternativ 2: Använda ditt eget certifikat

Du kan använda ditt eget certifikat via en integrering med Azure Key Vault. Kontrollera att certifikatet kommer från en Microsoft Trusted CA-lista och har en fullständig certifikatkedja.

Förbered ditt nyckelvalv och certifikat

- Skapa ett key vault-konto i samma Azure-prenumeration som din Front Door.

- Konfigurera nyckelvalvet så att betrodda Microsoft-tjänster kringgår brandväggen om begränsningar för nätverksåtkomst är aktiverade.

- Använd key vault-behörighetsmodellen för åtkomstprincip .

- Ladda upp certifikatet som ett certifikatobjekt , inte en hemlighet.

Kommentar

Front Door stöder inte certifikat med elliptiska krypteringsalgoritmer (EC). Certifikatet måste ha en fullständig certifikatkedja med lövcertifikat och mellanliggande certifikat, och rotcertifikatutfärdare måste ingå i listan över betrodda Certifikatutfärdare från Microsoft.

Registrera Azure Front Door

Registrera Tjänstens huvudnamn för Azure Front Door i ditt Microsoft Entra-ID med hjälp av Azure PowerShell eller Azure CLI.

Azure PowerShell

Installera Azure PowerShell om det behövs.

Kör följande kommando:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Installera Azure CLI om det behövs.

Kör följande kommando:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Bevilja Azure Front Door åtkomst till ditt nyckelvalv

I ditt nyckelvalvskonto väljer du Åtkomstprinciper.

Välj Skapa för att skapa en ny åtkomstprincip.

I Hemliga behörigheter väljer du Hämta.

I Certifikatbehörigheter väljer du Hämta.

I Välj huvudnamn söker du efter ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 och väljer Microsoft.Azure.Frontdoor. Välj Nästa.

Välj Nästa i Program.

Välj Skapa i Granska + skapa.

Kommentar

Om nyckelvalvet har begränsningar för nätverksåtkomst tillåter du betrodda Microsoft-tjänster att komma åt ditt nyckelvalv.

Välj det certifikat som Azure Front Door ska distribuera

Gå tillbaka till din Front Door i portalen.

Välj den anpassade domän som du vill aktivera HTTPS för.

Under Certifikathanteringstyp väljer du Använd mitt eget certifikat.

Välj ett nyckelvalv, en hemlighet och hemlighetsversion.

Kommentar

Om du vill aktivera automatisk certifikatrotation anger du den hemliga versionen till "Senaste". Om en viss version har valts måste du uppdatera den manuellt för certifikatrotation.

Varning

Kontrollera att tjänstens huvudnamn har GET-behörighet för Key Vault. Om du vill se certifikatet i portalens listruta måste ditt användarkonto ha LIST- och GET-behörigheter för Key Vault.

När du använder ditt eget certifikat krävs inte domänverifiering. Gå vidare till Vänta på spridning.

Verifiera domänen

Om din anpassade domän är mappad till din anpassade slutpunkt med en CNAME-post eller om du använder ditt eget certifikat, så fortsätter du till Anpassad domän mappas till Din Front Door. Annars följer du anvisningarna i Anpassad domän som inte är mappad till din Front Door.

Den anpassade domänen har mappats till din Front Door med en CNAME-post

Om CNAME-posten fortfarande finns och inte innehåller underdomänen afdverify verifierar DigiCert automatiskt ägarskapet för din anpassade domän.

CNAME-posten ska ha följande format:

| Namn | Typ | Värde |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Mer information om CNAME-poster finns i Skapa CNAME DNS-posten.

Om din CNAME-post är korrekt verifierar DigiCert automatiskt din anpassade domän och skapar ett dedikerat certifikat. Certifikatet är giltigt i ett år och uppdateras automatiskt innan det upphör att gälla. Gå vidare till Vänta på spridning.

Kommentar

Om du har en CAA-post (Certificate Authority Authorization) hos DNS-providern måste den innehålla DigiCert som giltig certifikatutfärdare. Mer information finns i Hantera CAA-poster.

Anpassad domän är inte mappad till din Front Door

Om CNAME-postposten för slutpunkten inte längre finns eller innehåller underdomänen afdverify följer du dessa instruktioner.

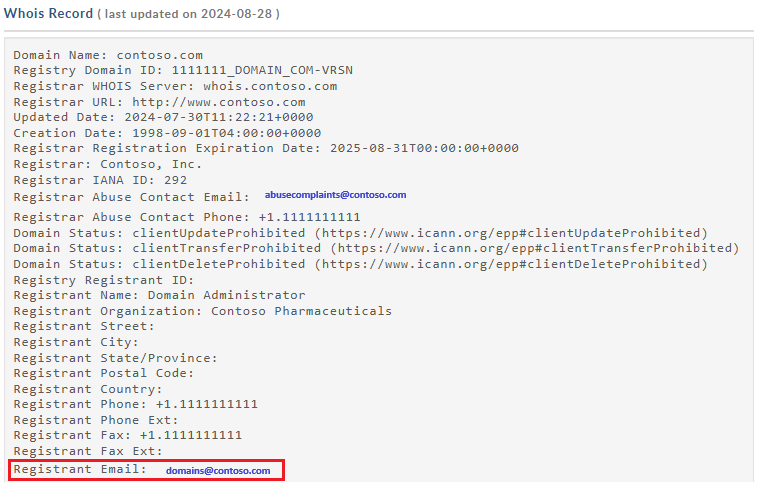

När du har aktiverat HTTPS på din anpassade domän verifierar DigiCert ägarskapet genom att kontakta domänens registrant via e-post eller telefon som anges i WHOIS-registreringen. Du måste slutföra domänverifieringen inom sex arbetsdagar. DigiCert-domänvalidering fungerar på underdomännivå.

DigiCert skickar också ett verifieringsmeddelande till följande adresser om WHOIS-registrantinformationen är privat:

- admin@<dittdomännamn.com>

- administrator@<dittdomännamn.com>

- webmaster@<dittdomännamn.com>

- hostmaster@<dittdomännamn.com>

- postmaster@<dittdomännamn.com>

Du bör få ett e-postmeddelande där du uppmanas att godkänna begäran. Kontakta Microsoft-supporten om du inte får ett e-postmeddelande inom 24 timmar.

Efter godkännandet slutför DigiCert skapandet av certifikatet. Certifikatet är giltigt i ett år och uppdateras automatiskt om CNAME-posten mappas till azure Front Door-standardvärdnamnet.

Kommentar

Autorenewal för hanterat certifikat kräver att din anpassade domän mappas direkt till frontdörrens standardvärdnamn .azurefd.net av en CNAME-post.

Vänta på spridning

Efter domänvalidering kan det ta upp till 6–8 timmar innan https-funktionen för anpassad domän aktiveras. När det är klart är den anpassade HTTPS-statusen i Azure Portal inställd på Aktiverad.

Åtgärdsförlopp

I följande tabell visas åtgärdens förlopp när HTTPS aktiveras:

| Åtgärdssteg | Information om åtgärdsundersteg |

|---|---|

| 1. Skicka begäran | Begäran skickas |

| Din HTTPS-begäran skickas. | |

| HTTPS-begäran har skickats. | |

| 2. Domänverifiering | Domänen verifieras automatiskt om CNAME mappas till standardvärden för .azurefd.net klientdel. I annat fall skickas en verifieringsbegäran till e-postmeddelandet som anges i domänens registreringspost (WHOIS-registrant). Verifiera domänen så snart som möjligt. |

| Domänägarskapet har verifierats. | |

| Verifieringsbegäran om domänägarskap har upphört att gälla (kunden svarade troligen inte inom sex dagar). HTTPS är inte aktiverat på din domän. * | |

| Begäran om validering av domänägarskap avvisades av kunden. HTTPS är inte aktiverat på din domän. * | |

| 3. Etablering av certifikat | Certifikatutfärdare utfärdar det certifikat som krävs för att aktivera HTTPS på din domän. |

| Certifikatet utfärdades och distribueras för din Front Door. Den här processen kan ta flera minuter till en timme. | |

| Certifikatet har distribuerats för Din Front Door. | |

| 4. Slutför | HTTPS har aktiverats på din domän. |

* Det här meddelandet visas bara om ett fel inträffar.

Om det uppstår ett fel innan begäran har skickats visas följande felmeddelande:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Vanliga frågor och svar

Vem är certifikatleverantör och vilken typ av certifikat används?

Ett dedikerat/enskilt certifikat som tillhandahålls av DigiCert används för din anpassade domän.

Använder du IP- eller SNI-baserad TLS/SSL?

Azure Front Door använder SNI TLS/SSL.

Vad händer om jag inte får domänverifieringsmeddelandet från DigiCert?

Om du har en CNAME-post för din anpassade domän som pekar direkt på slutpunktens värdnamn och du inte använder underdomännamnet afdverify får du inget e-postmeddelande om domänverifiering. Verifieringen sker i så fall automatiskt. Om du inte har en CNAME-post och inte fick ett e-postmeddelande inom 24 timmar kontaktar du Microsofts support.

Är det mindre säkert att använda ett SAN-certifikat än att använda ett dedikerat certifikat?

Ett SAN-certifikat följer samma standarder för kryptering och säkerhet som ett dedikerat certifikat. Alla utfärdade TLS/SSL-certifikat använder SHA-256 för förbättrad serversäkerhet.

Behöver jag en CAA-post (Certificate Authority Authorization) med DNS-leverantören?

Nej, en auktoriseringspost för certifikatutfärdare krävs för närvarande inte. Men om du har en sådan måste den innehålla DigiCert som en giltig certifikatutfärdare.

Rensa resurser

Så här inaktiverar du HTTPS på din anpassade domän:

Inaktivera HTTPS-funktionen

I Azure Portal går du till din Azure Front Door-konfiguration.

Välj den anpassade domän som du vill inaktivera HTTPS för.

Välj Inaktiverad och välj Spara.

Vänta på spridning

När du har inaktiverat https-funktionen för den anpassade domänen kan det ta upp till 6–8 timmar att börja gälla. När det är klart är den anpassade HTTPS-statusen i Azure Portal inställd på Inaktiverad.

Åtgärdsförlopp

I följande tabell visas åtgärdens förlopp när HTTPS inaktiveras:

| Åtgärdsförlopp | Åtgärdsinformation |

|---|---|

| 1. Skicka begäran | Begäran skickas |

| 2. Avetablering av certifikat | Tar bort certifikat |

| 3. Slutför | Certifikatet har tagits bort |

Nästa steg

Om du vill lära dig hur du konfigurerar en princip för geofiltrering för din Front Door fortsätter du till nästa självstudie.