Datasäkerhet och kryptering i Azure Data Manager for Energy

Den här artikeln innehåller en översikt över säkerhetsfunktioner i Azure Data Manager for Energy. Den omfattar de viktigaste områdena kryptering i vila, kryptering under överföring, TLS, https, microsoft-hanterade nycklar och kundhanterad nyckel.

Kryptera data i vila

Azure Data Manager for Energy använder flera lagringsresurser för att lagra metadata, användardata, minnesintern data osv. Plattformen använder kryptering på tjänstsidan för att automatiskt kryptera alla data när de sparas i molnet. Vilande datakryptering skyddar dina data för att hjälpa dig att uppfylla organisationens säkerhets- och efterlevnadsåtaganden. Alla data i Azure Data Manager for Energy krypteras som standard med Microsoft-hanterade nycklar. Förutom Microsoft-hanterad nyckel kan du använda din egen krypteringsnyckel för att skydda data i Azure Data Manager for Energy. När du anger en kundhanterad nyckel används den nyckeln för att skydda och kontrollera åtkomsten till den Microsoft-hanterade nyckel som krypterar dina data.

Kryptera data under överföring

Azure Data Manager for Energy stöder TLS 1.2-protokoll (Transport Layer Security) för att skydda data när de färdas mellan molntjänsterna och kunderna. TLS ger stark autentisering, meddelandesekretess och integritet (möjliggör identifiering av manipulering, avlyssning och förfalskning), interoperabilitet och flexibilitet för algoritmer.

Förutom TLS sker alla transaktioner via HTTPS när du interagerar med Azure Data Manager for Energy.

Konfigurera kundhanterade nycklar (CMK) för Azure Data Manager för Energy-instans

Viktigt!

Du kan inte redigera CMK-inställningar när Azure Data Manager for Energy-instansen har skapats.

Förutsättningar

Steg 1: Konfigurera nyckelvalvet

Du kan använda ett nytt eller befintligt nyckelvalv för att lagra kundhanterade nycklar. Mer information om Azure Key Vault finns i Översikt över Azure Key Vault och Vad är Azure Key Vault?

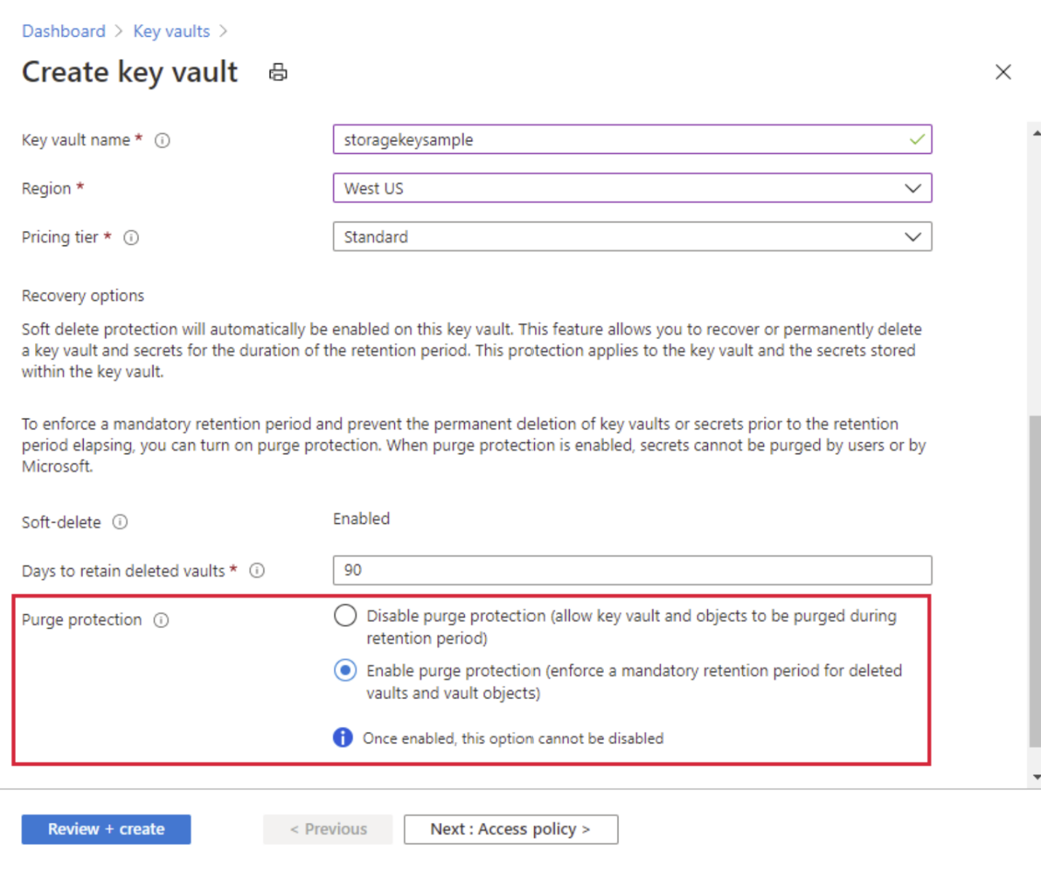

Att använda kundhanterade nycklar med Azure Data Manager for Energy kräver att både skydd mot mjuk borttagning och rensning aktiveras för nyckelvalvet. Mjuk borttagning är aktiverat som standard när du skapar ett nytt nyckelvalv och inte kan inaktiveras. Du kan aktivera rensningsskydd antingen när du skapar nyckelvalvet eller när det har skapats.

Information om hur du skapar ett nyckelvalv med Azure Portal finns i Snabbstart: Skapa ett nyckelvalv med hjälp av Azure Portal. När du skapar nyckelvalvet väljer du Aktivera rensningsskydd.

Följ dessa steg för att aktivera rensningsskydd i ett befintligt nyckelvalv:

- Gå till nyckelvalvet i Azure Portal.

- Under Inställningar väljer du Egenskaper.

- I avsnittet rensningsskydd väljer du Aktivera rensningsskydd.

Steg 2: Lägg till en nyckel

- Lägg sedan till en nyckel i nyckelvalvet.

- Information om hur du lägger till en nyckel med Azure Portal finns i Snabbstart: Ange och hämta en nyckel från Azure Key Vault med hjälp av Azure Portal.

- Vi rekommenderar att RSA-nyckelstorleken är 3072, se Konfigurera kundhanterade nycklar för ditt Azure Cosmos DB-konto | Microsoft Learn.

Steg 3: Välj en hanterad identitet för att auktorisera åtkomst till nyckelvalvet

- När du aktiverar kundhanterade nycklar för en befintlig Azure Data Manager for Energy-instans måste du ange en hanterad identitet som ska användas för att auktorisera åtkomst till nyckelvalvet som innehåller nyckeln. Den hanterade identiteten måste ha behörighet att komma åt nyckeln i nyckelvalvet.

- Du kan skapa en användartilldelad hanterad identitet.

Konfigurera kundhanterade nycklar för ett befintligt konto

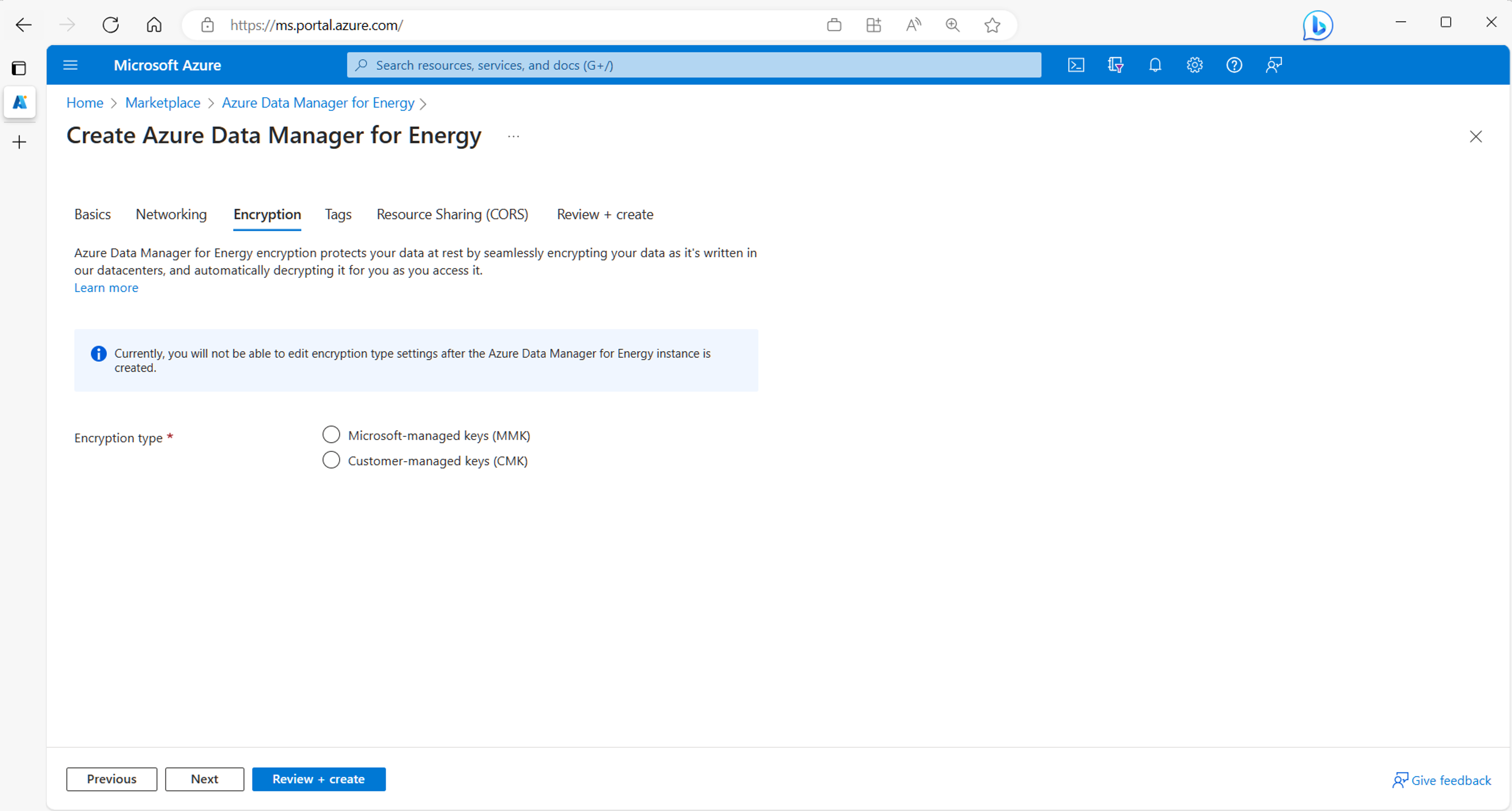

- Skapa en Azure Data Manager för Energy-instans .

- Välj fliken Kryptering .

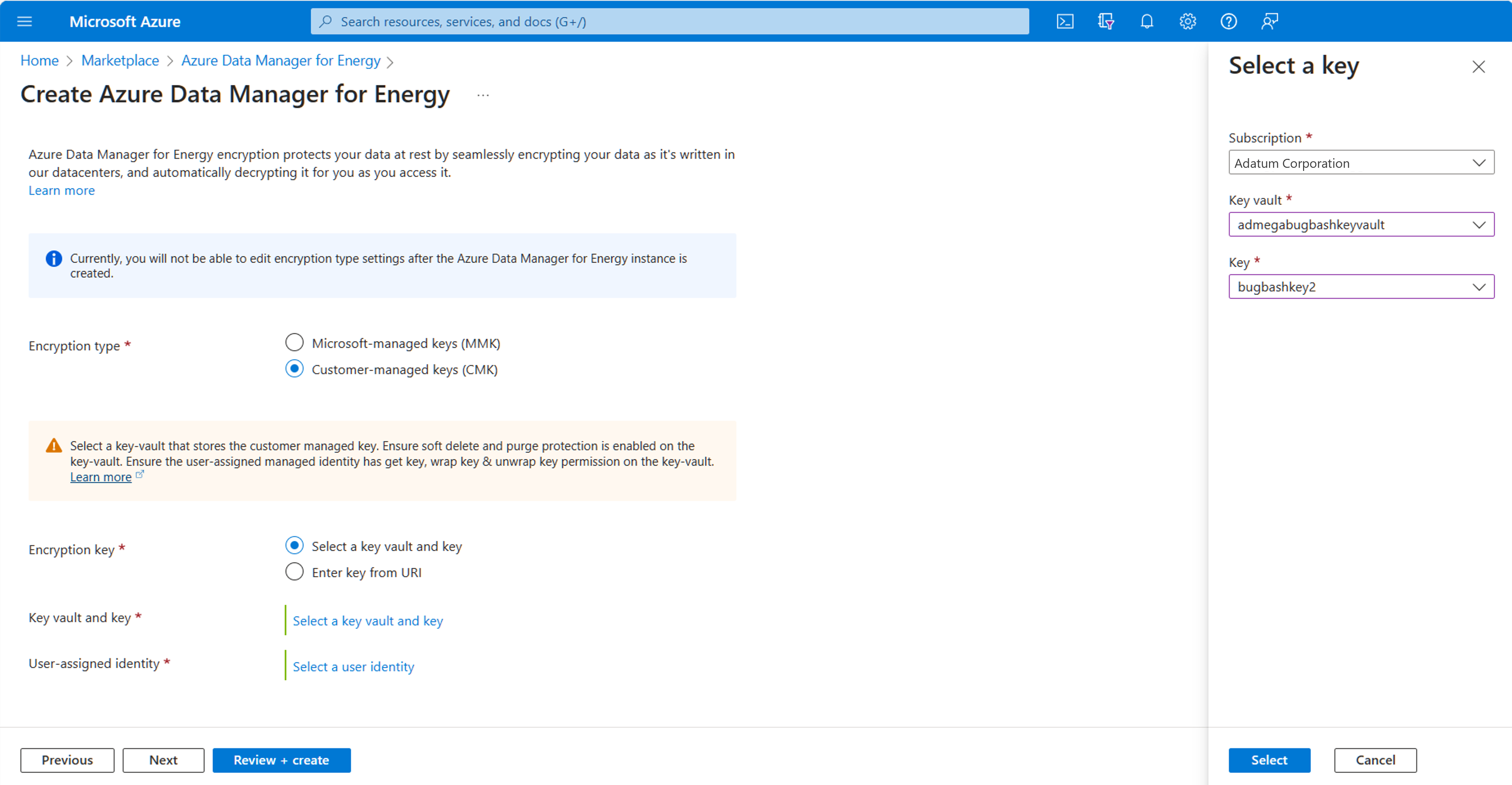

På fliken kryptering väljer du Kundhanterade nycklar (CMK).

För att använda CMK måste du välja det nyckelvalv där nyckeln lagras.

Välj Krypteringsnyckel som "Välj ett nyckelvalv och nyckel".

Välj sedan "Välj ett nyckelvalv och en nyckel".

Välj sedan nyckelvalvet och nyckeln.

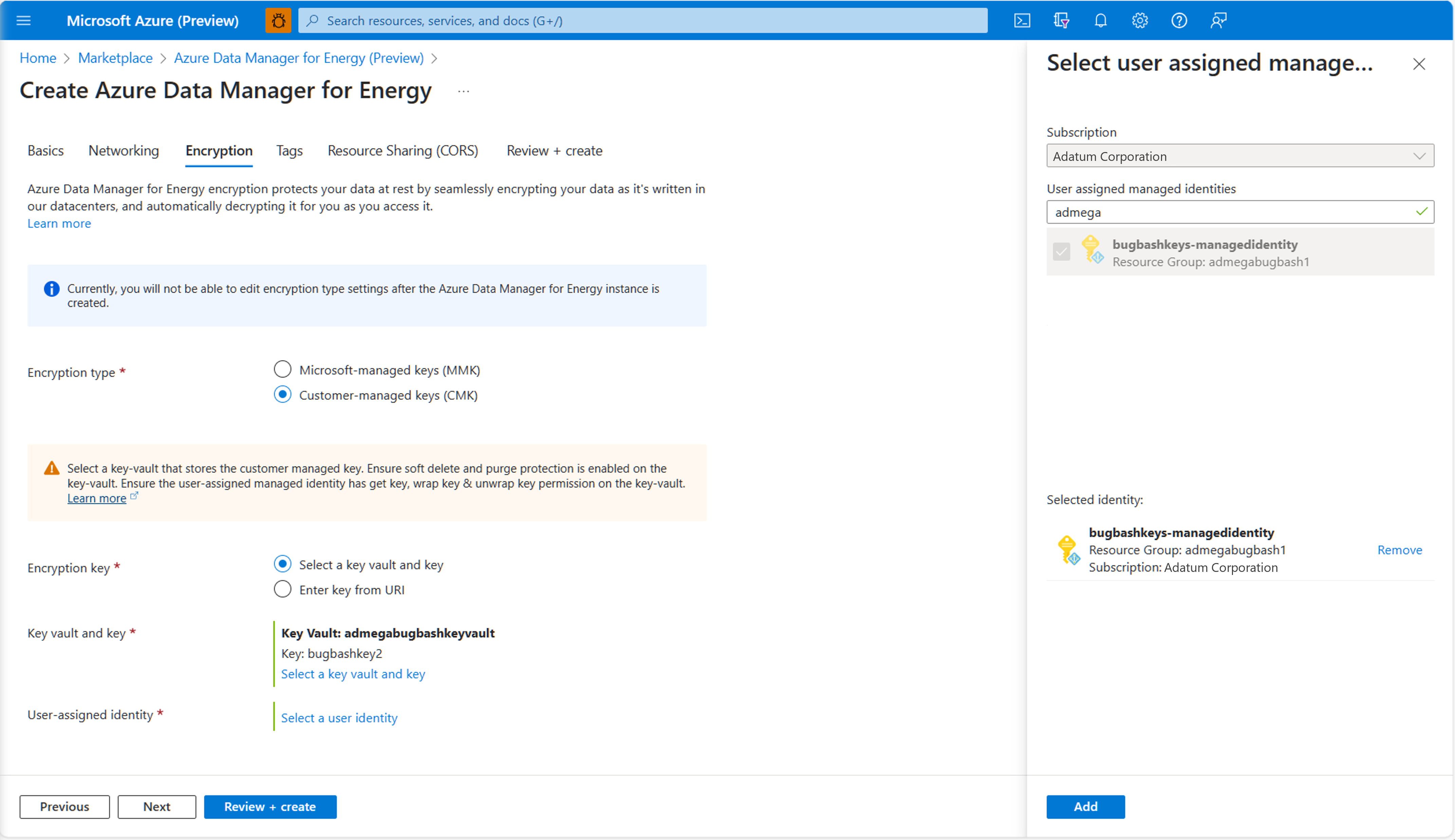

Välj sedan den användartilldelade hanterade identitet som ska användas för att auktorisera åtkomst till nyckelvalvet som innehåller nyckeln.

Välj "Välj en användaridentitet". Välj den användartilldelade hanterade identiteten som du skapade i förhandskraven.

Den här användartilldelade identiteten måste ha behörigheter för nyckel, listnyckel, omslutningsnyckel och avskrivningsnyckel i nyckelvalvet. Mer information om hur du tilldelar Åtkomstprinciper för Azure Key Vault finns i Tilldela en åtkomstprincip för Key Vault.

Du kan också välja Krypteringsnyckel som "Ange nyckel från URI". Det är obligatoriskt att nyckeln har mjukt borttagnings- och rensningsskydd som ska aktiveras. Du måste bekräfta det genom att markera rutan nedan.

Välj sedan "Granska+skapa" när du har slutfört andra flikar.

Välj knappen "Skapa".

En Azure Data Manager for Energy-instans skapas med kundhanterade nycklar.

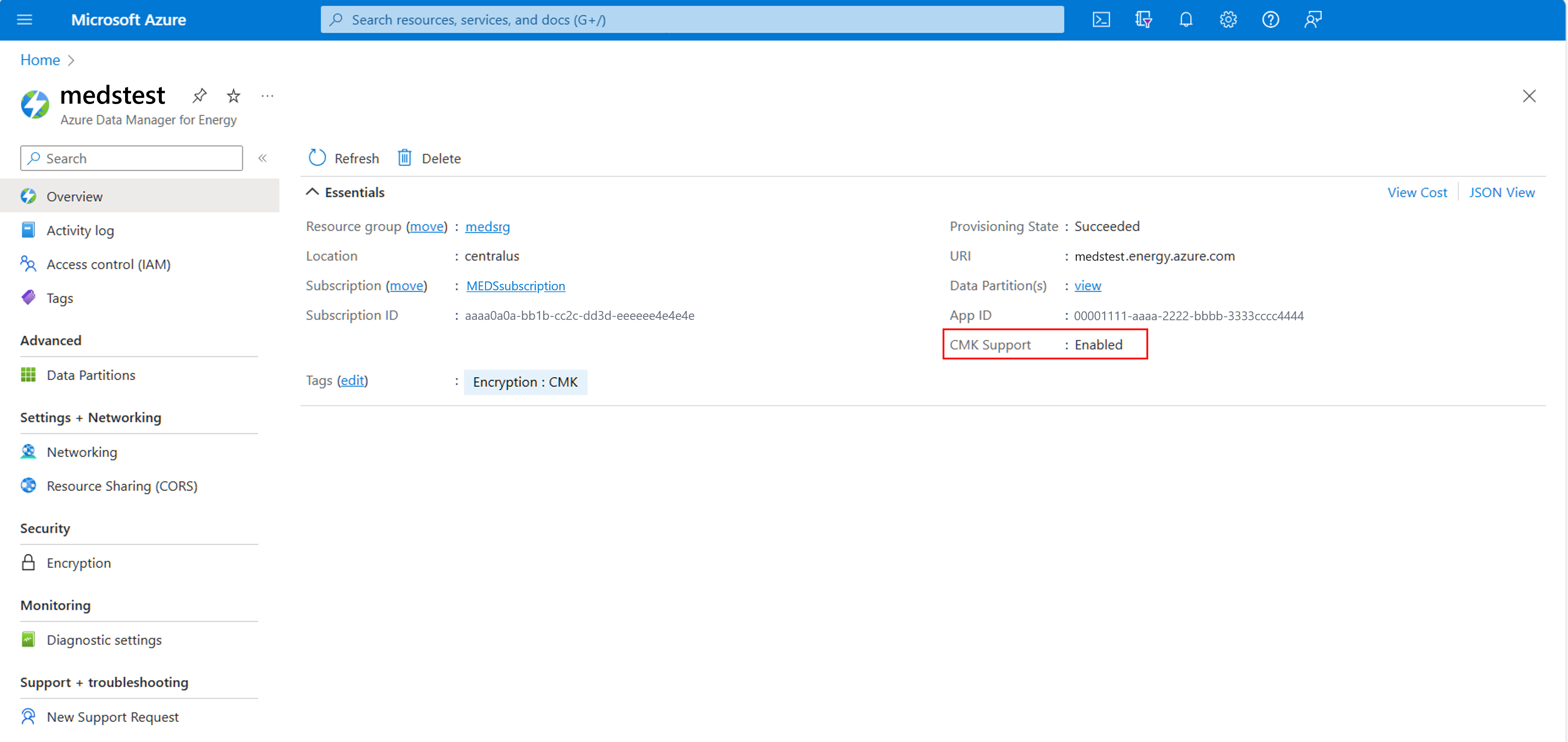

När CMK har aktiverats visas dess status på skärmen Översikt .

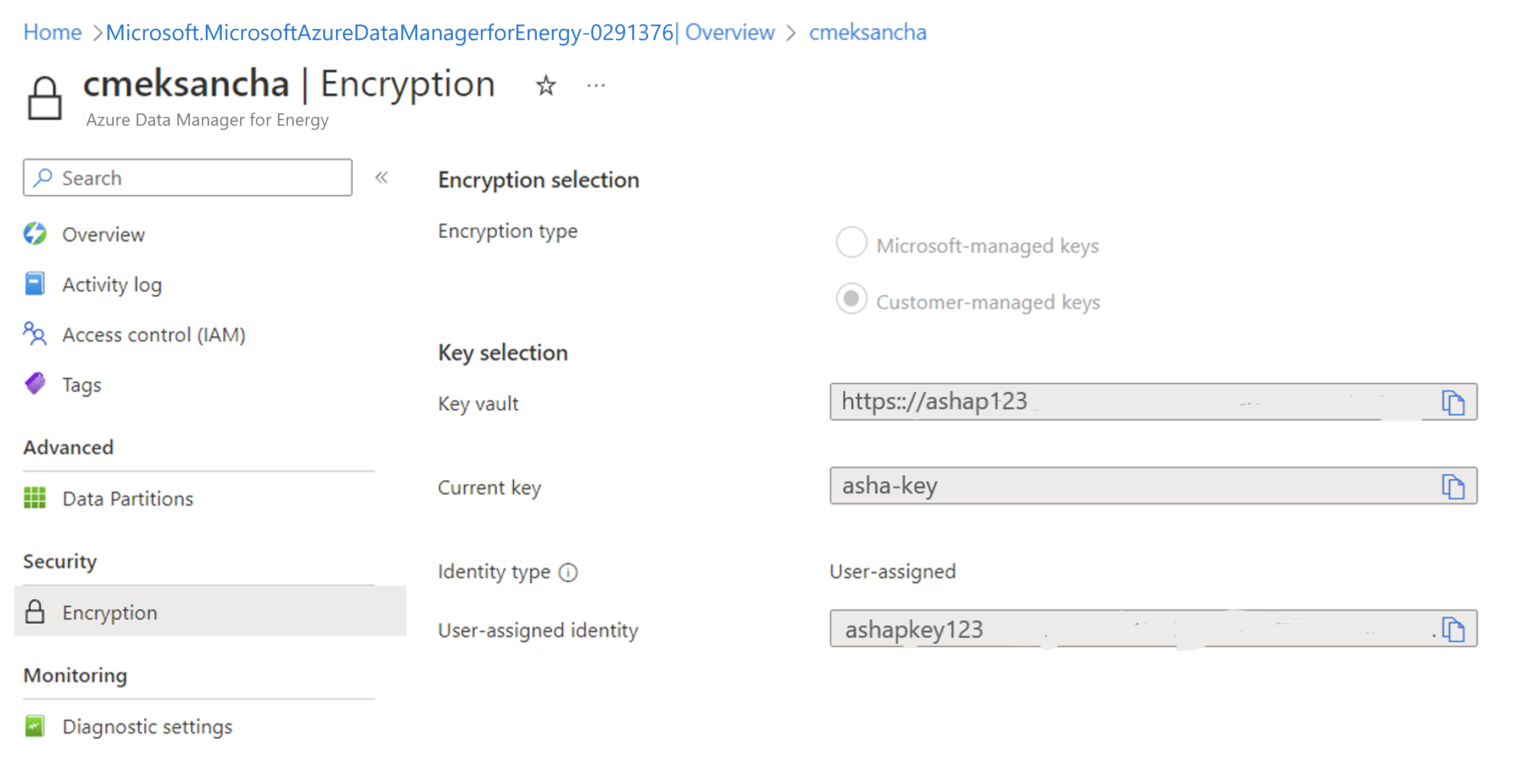

Du kan navigera till Kryptering och se att CMK är aktiverat med användarhanterad identitet.

Nästa steg

Om du vill veta mer om privata länkar.