Lagra hemligheter i ett nyckelvalv i Azure DevTest Labs

Du kan behöva ange en komplex hemlighet när du använder Azure DevTest Labs. Hemligheter inkluderar lösenord för dina virtuella Windows-datorer, offentliga SSH-nycklar för dina virtuella Linux-datorer eller personlig åtkomsttoken för att klona din Git-lagringsplats via en artefakt. Hemligheter är ofta långa och har slumpmässiga tecken. Att ange dem kan vara svårt och obekvämt, särskilt om du använder samma hemlighet flera gånger.

DevTest Labs stöder lagring av hemligheter i ett Azure-nyckelvalv för att lösa det här problemet och hålla hemligheterna på en säker plats. Första gången en användare sparar en hemlighet skapar DevTest Labs automatiskt ett nyckelvalv i samma resursgrupp som labbet och lagrar hemligheten. DevTest Labs skapar ett separat nyckelvalv för varje användare.

Labbanvändare måste skapa en virtuell labbdator innan de kan skapa en hemlighet i nyckelvalvet. Det här kravet beror på att DevTest Labs måste associera labbanvändare med giltiga användardokument. DevTest Labs gör det sedan möjligt för användare att skapa och lagra hemligheter i sina nyckelvalv.

Spara en hemlighet i Azure Key Vault

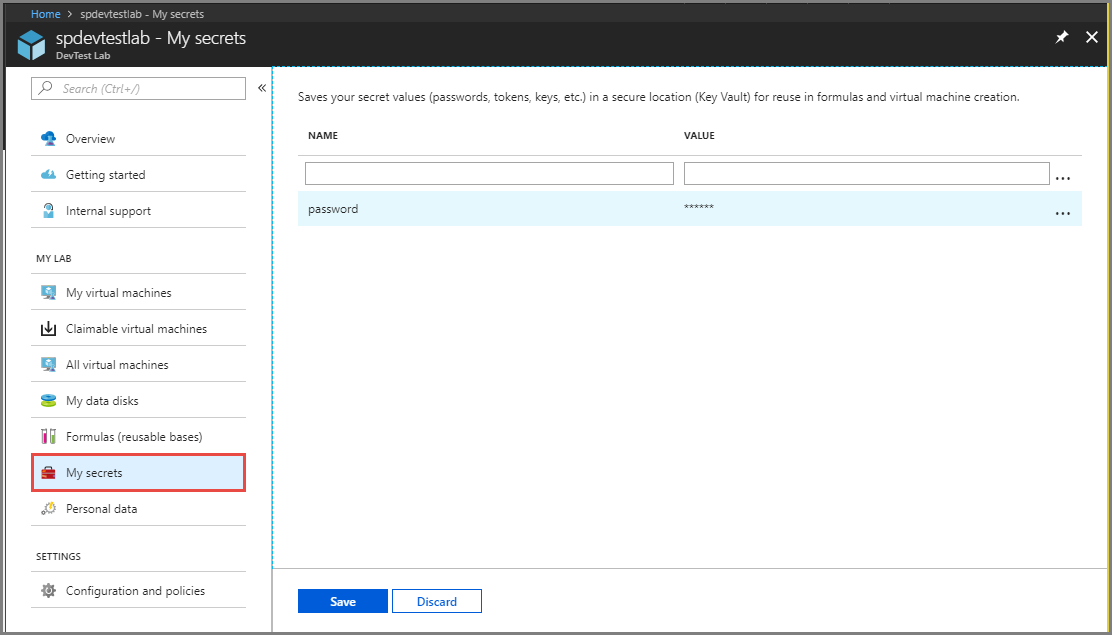

Gör följande för att spara din hemlighet i Azure Key Vault:

Välj Mina hemligheter på den vänstra menyn.

Ange ett namn på hemligheten. Du ser det här namnet i listrutan när du skapar en virtuell dator, formel eller en miljö.

Ange hemligheten som värde.

Använda en hemlighet från Azure Key Vault

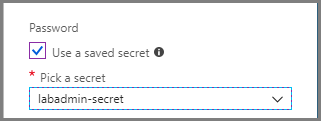

När du anger en hemlighet för att skapa en virtuell dator, formel eller miljö kan du ange hemligheten manuellt eller välja en sparad hemlighet från nyckelvalvet. Utför följande åtgärder för att använda en hemlighet som lagras i nyckelvalvet:

Välj Använd en sparad hemlighet.

Välj din hemlighet i listrutan för Välj en hemlighet.

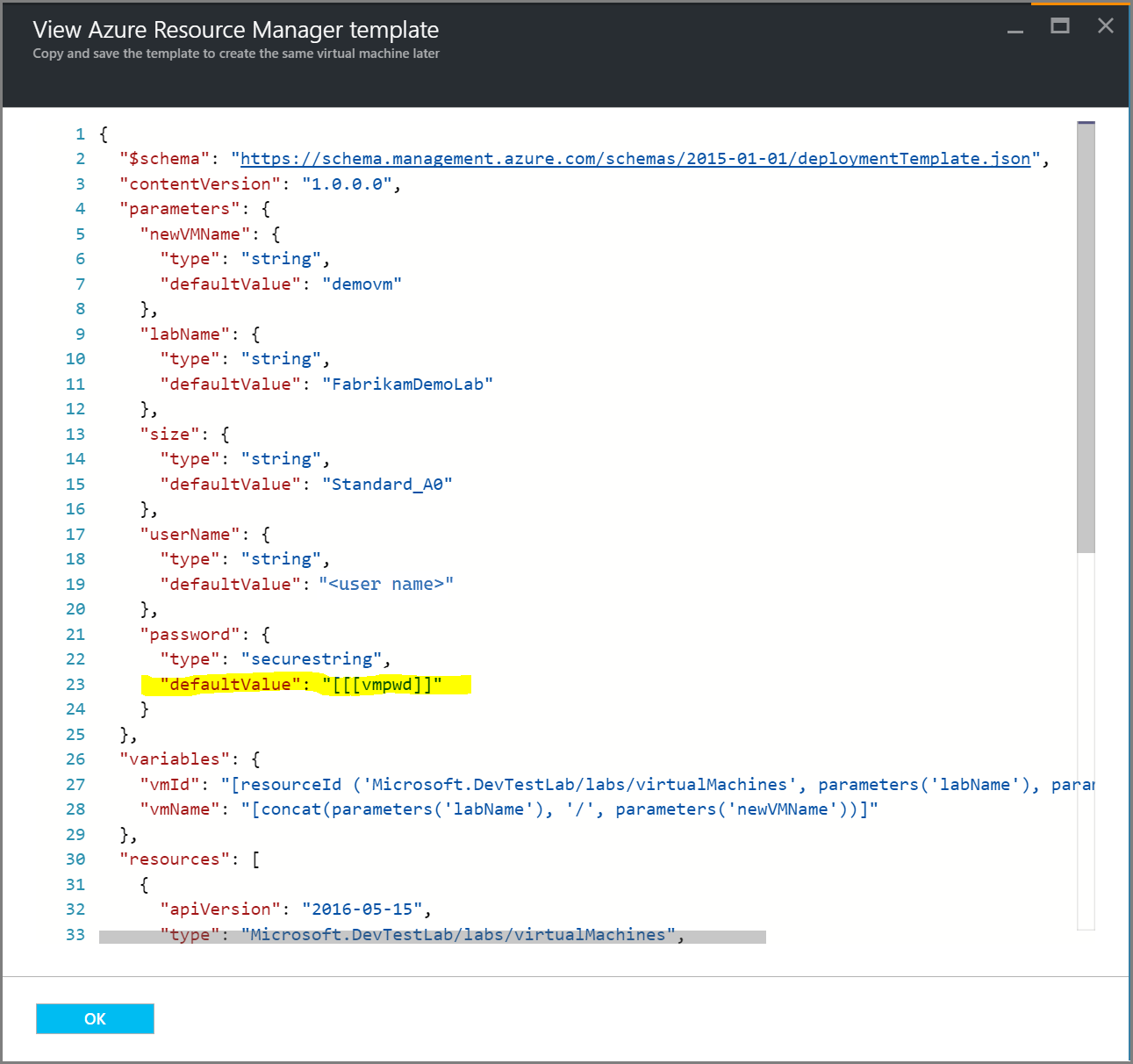

Använda en hemlighet i en Azure Resource Manager-mall

Du kan ange ditt hemliga namn i en Azure Resource Manager-mall som används för att skapa en virtuell dator enligt följande exempel: