Förbättrad AB#-länkspårning i GitHub-pull-begäranden

Med den här uppdateringen visas AB#-länkar nu direkt i avsnittet Utveckling i GitHub-pull-begäranden, så länge de ingår i beskrivningen av pull-begäran. Den här förbättringen förenklar åtkomsten till länkade arbetsobjekt via Azure Boards och GitHub-integreringen.

Vi är också glada över att kunna introducera förbättrade övervakningsverktyg som ger bättre insyn i lagringsplatsens hälsa och hjälper dig att upprätthålla dess prestanda mer effektivt!

Mer information finns i viktig information.

GitHub Advanced Security för Azure DevOps

- Grenar för pull-begäranden visas nu i grenväljaren för Avancerad säkerhet

- Automatiska uppdateringar för standardförgreningsändringar i Avancerad säkerhet

- Allmänt SARIF-stöd från tredje part för Advanced Security

- Aviseringsregel-ID:t är nu integrerade i resultat fingeravtryck

- Utökad uppsättning identifieringar av hemlig genomsökning

Azure Boards:

- AB#-länkar på GitHub-pull-begäranden

- REST API-stöd för att ansluta GitHub-lagringsplatser

- Ta bort bifogade filer permanent

Azure-lagringsplatser

Azure-pipelines

- Azure Pipeline-agent v4 körs på .NET 8

- Förhandsgranskningsläge för validering av argument för shell-uppgifter

Azure Test Plans:

- Sömlös bygg-pipelineintegrering för körning av testfall

- Test- och feedbacktillägg i Manifest V3 (Edge-version)

GitHub Advanced Security för Azure DevOps

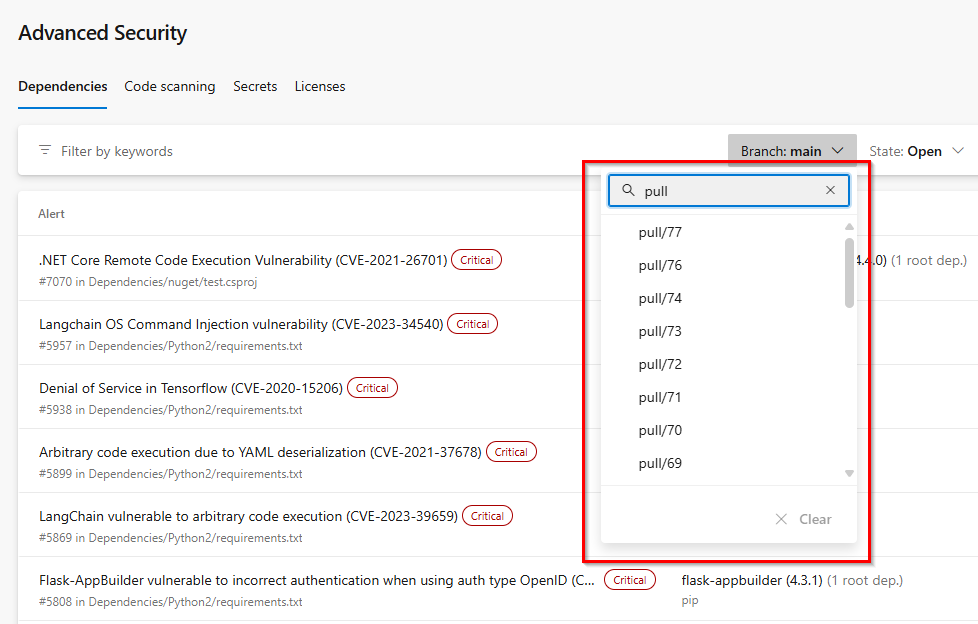

Grenar för pull-begäranden visas nu i grenväljaren för Avancerad säkerhet

Grenar för pull-begäranden var tidigare dolda i grenväljaren, även om genomsökning på pull-begärandegrenar var möjlig. De här grenarna visas nu i grenväljaren För avancerad säkerhet och kan sökas igenom.

Automatiska uppdateringar för standardförgreningsändringar i Avancerad säkerhet

Tidigare uppdaterades inte fliken Advanced Security-lagringsplats automatiskt när standardgrenen ändrades, vilket krävde manuellt val av den nya grenen i grenväljaren. Nu identifierar och visar fliken automatiskt aviseringar för den nyligen avsedda standardgrenen när du besöker sidan.

Dessutom uppdateras säkerhetsöversikten för att återspegla standardförgreningsändringar, även om det kan uppstå en liten fördröjning innan de uppdaterade aviseringsresultaten bearbetas.

Allmänt SARIF-stöd från tredje part för Advanced Security

Du kan nu ladda upp resultat från genomsökningsverktyget från tredje part för att visa dem på fliken Avancerad säkerhetskodgenomsökning.

Med hjälp av ett genomsökningsverktyg som publicerar en SARIF-fil till $(Agent.TempDirectory)/.advsec katalogen, överensstämmer med SARIF 2.1-standarden och kör AdvancedSecurity-Publish@1 efter att uppgiften har laddat upp resultat till fliken för kodgenomsökning.

Kommentar

Filsökvägen som är associerad med ett resultat i SARIF-filen måste vara tillgänglig för uppgiften AdvancedSecurity-Publish@1 som körs i byggagenten.

Aviseringsregel-ID:t är nu integrerade i resultat fingeravtryck

Tidigare grupperades verktyg från tredje part med samma fingeravtryck, hash, verktyg och regelnamn i en avisering, även om de hade olika regel-ID:er.

Med den här uppdateringen ingår nu regel-ID:t i fingeravtrycket, vilket skapar separata aviseringar för resultat med olika regel-ID:er, även om andra datapunkter är desamma. Befintliga aviseringar uppdateras och delas därefter.

Utökad uppsättning identifieringar av hemlig genomsökning

Vi utökar den uppsättning partnermönster som kan identifieras med hemlig genomsökning. Den här expansionen ger flera mönster med hög konfidens för nya tokentyper.

Mer information om de typer av partnermönster som identifieras av GitHub Advanced Security Secret Scanning finns i Aviseringar om hemlig genomsökning för GitHub Advanced Security för Azure DevOps.

Azure-tavlor

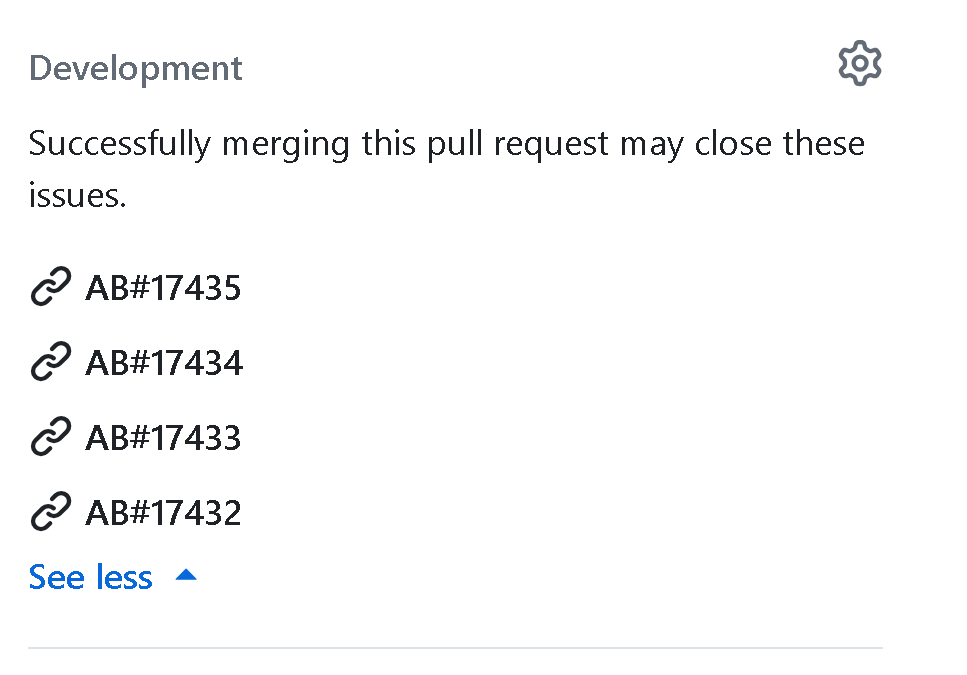

AB#-länkar på GitHub-pull-begäranden

Som en del av våra pågående förbättringar av Azure Boards + GitHub-integreringen är vi glada över att kunna introducera en ny funktion som effektiviserar hur AB#-länkar visas. Med den här uppdateringen visas AB#-länkar nu direkt i avsnittet Utveckling i GitHub-pull-begäranden, vilket gör det enklare att komma åt länkade arbetsobjekt utan att söka igenom beskrivningar eller kommentarer.

Dessa länkar visas bara när AB# ingår i beskrivningen av pull-begäran. Om du länkar direkt från ett arbetsobjekt visas de inte i avsnittet Utveckling. Om du tar bort AB#-länken från beskrivningen tas den dessutom bort från utvecklingskontrollen.

REST API-stöd för att ansluta GitHub-lagringsplatser

Vi introducerar nya REST API-slutpunkter som gör att du kan automatisera tillägg och borttagning av GitHub-lagringsplatser i dina Azure DevOps Projects. Dessutom ökade vi lagringsplatsens gräns per anslutning från 500 till 2 000 vid användning av dessa slutpunkter.

Dessa slutpunkter omfattar:

- Visa en lista över aktuella anslutningar

- Lista anslutna lagringsplatser

- Lägga till och ta bort lagringsplatser

Vi har också angett exempelkod som hjälper dig att komma igång.

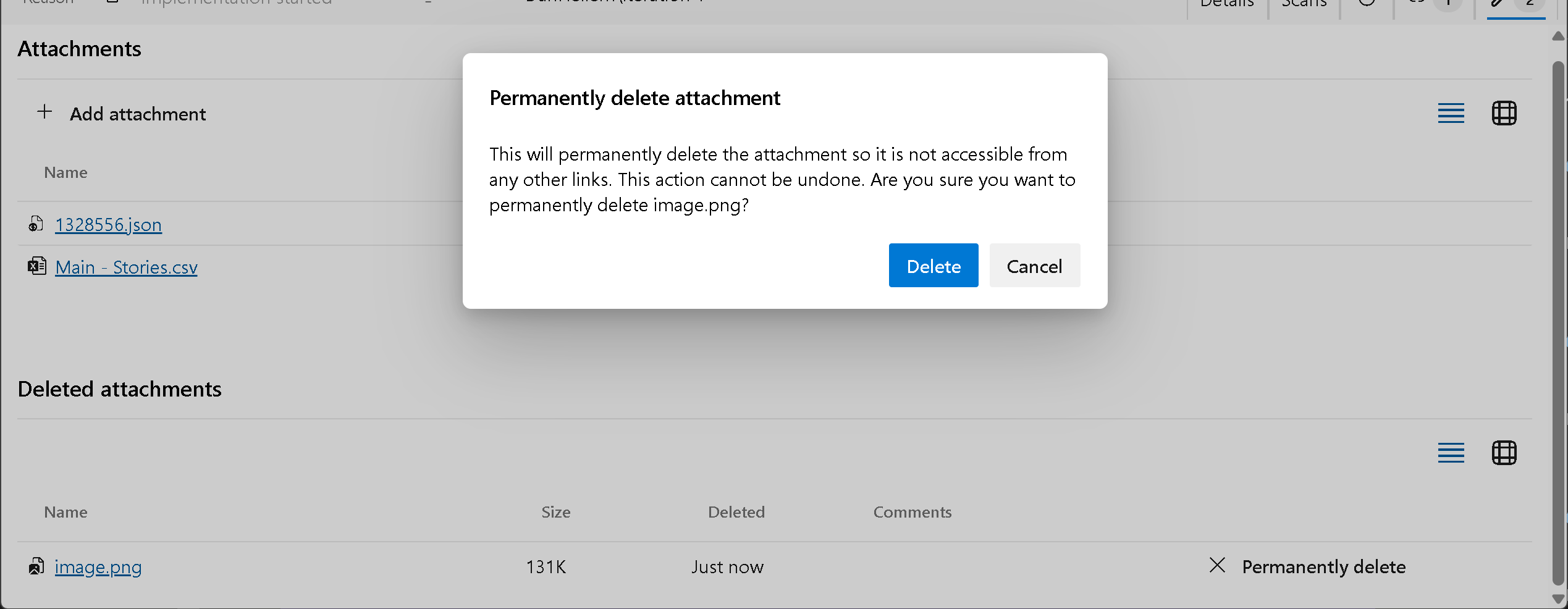

Ta bort bifogade filer permanent

I vissa fall kanske det inte går att helt lösa säkerhetsrisker genom att ta bort en bifogad fil från ett arbetsobjekt, särskilt om filen flaggas som skadlig. Delade länkar till den bifogade filen kan fortfarande vara tillgängliga för andra arbetsobjekt, kommentarer eller externa kanaler. För att åtgärda detta har vi lagt till en funktion som gör att användare med behörigheten "Ta bort arbetsobjekt permanent" kan ta bort bifogade filer permanent.

Den här åtgärden kan utföras från fliken Bifogade filer i arbetsobjektformuläret under ett nytt avsnitt med namnet "Borttagna bifogade filer". Det här avsnittet är endast synligt för användare med de behörigheter som krävs för att permanent ta bort arbetsobjekt.

När en bilaga har tagits bort permanent returnerar alla associerade länkar felet "Filbilagor finns inte".

Kommentar

Den här funktionen är endast tillgänglig i New Boards Hub.

Azure-lagringsplatser

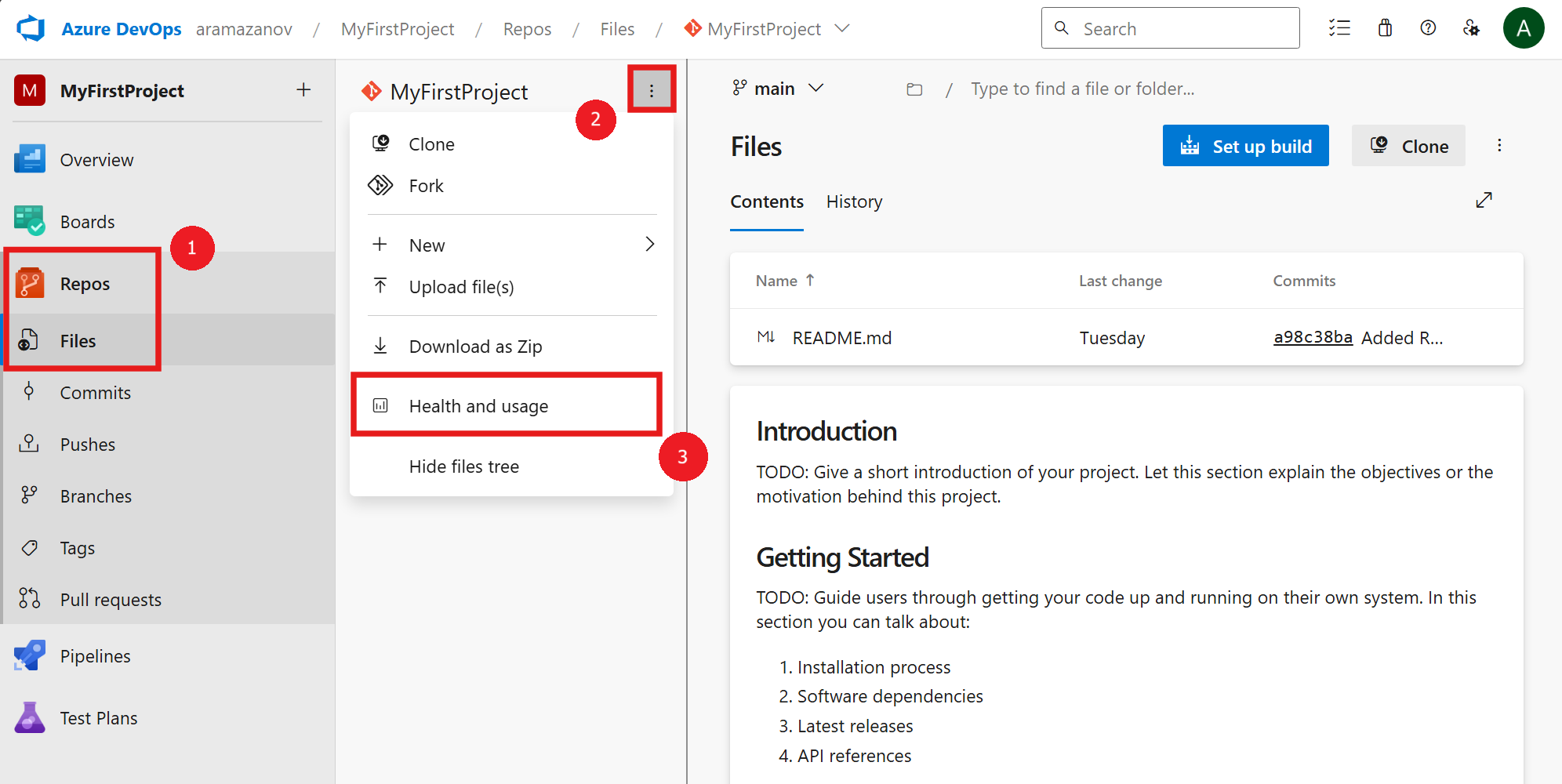

Ny panel för "Hälsa och användning" i lagringsplatsens filhubb

I takt med att Git-lagringsplatserna växer ackumuleras incheckningar, blobbar och andra data, vilket kan öka belastningen på Azure DevOps-infrastrukturen, vilket påverkar prestanda och användarupplevelse. Att upprätthålla en felfri lagringsplats är nyckeln till att säkerställa konsekventa prestanda och tillförlitlighet.

För att stödja detta övervakar vi nu flera faktorer som lagringsplatsstorlek, incheckningsfrekvens, innehåll och struktur. Om din lagringsplats börjar belasta infrastrukturen kan du få ett meddelande med rekommendationer för korrigerande åtgärder. Genom att hantera din lagringsplats hälsa kan du förhindra avbrott och säkerställa smidiga åtgärder.

Om du vill kontrollera lagringsplatsens hälsa går du till Azure Repos, > Files och väljer "Hälsa och användning" på ellipsmenyn för att få åtkomst till panelen Lagringsplatshälsa och användning.

Azure-pipelines

Azure Pipeline-agent v4 körs på .NET 8

Azure Pipeline-agenten v3 använder för närvarande .NET 6, men när slutlivslängden för .NET 6 närmar sig uppgraderar vi agenten till .NET 8. Den här uppdateringen kommer att distribueras under de kommande veckorna.

Om du använder lokalt installerade agenter i ett operativsystem som inte stöds av .NET 8 uppgraderas inte din agent till v4. Pipelines som körs på operativsystem som inte stöds visar i stället varningar i pipelineloggarna. Du kan använda skriptet QueryAgentPoolsForCompatibleOS.ps1 för att identifiera alla pipelineagenter som körs på inaktuella operativsystem proaktivt.

Följande operativsystemversioner stöds inte av den uppdaterade v4-agenten:

- Alpine Linux 3.13 – 3.16

- Debian 10

- Fedora 36 - 38

- macOS 10 & 11

- openSUSE 15.0 - 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu, 16.04, 18.04

- Windows 7, 8 och 10 upp till 21H2

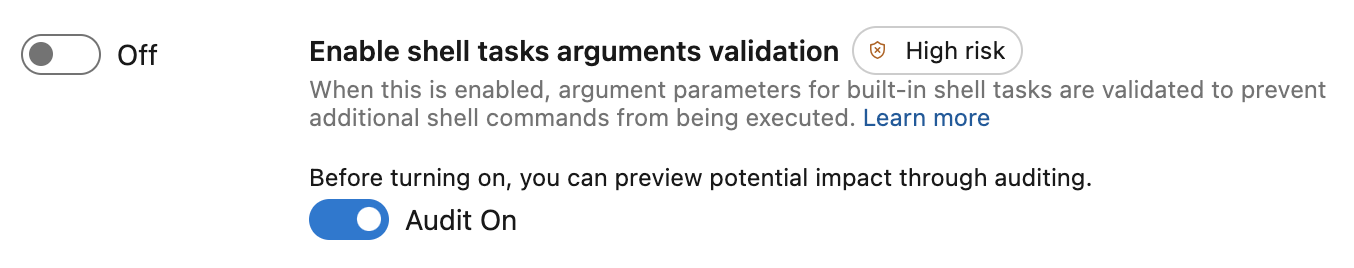

Förhandsgranskningsläge för validering av argument för shell-uppgifter

Shell-uppgifter som Bash@3, BatchScript@1, CmdLine@2 och PowerShell@2 kan skyddas från kommandoinmatning genom att aktivera kommandouppgiftsargumentsverifiering i organisations- eller projektinställningar.

Om du aktiverar shell-uppgifter kan argumentvalidering bryta befintliga skript eftersom indata avvisas av indataverifiering. Vissa tecken betraktas till exempel som kommandoavgränsare och avvisas när den här inställningen är aktiverad.

För att göra övergången smidigare har vi lagt till ett förhandsgranskningsläge. När förhandsgranskningsläget är aktiverat får du varningar i pipeline- och granskningsloggarna, vilket ger dig insyn i potentiella problem utan att avbryta dina uppgifter eller arbetsflöden.

Gå till Inställningar för pipelines för organisationsinställningar > > Uppgiftsbegränsningar > > Granska på:

Azure Test Plans

Sömlös bygg-pipelineintegrering för körning av testfall

Vi har förenklat körningsprocessen för testfall genom att sömlöst integrera konfigurationer av byggpipelines. Byggdefinitioner och ID:er som anges på testplansnivå sprids nu automatiskt till Web Runner, vilket eliminerar behovet av manuell konfiguration varje gång. Den här förbättringen sparar tid och ökar effektiviteten så att du kan fokusera på mer kritiska uppgifter.

Test- och feedbacktillägg i Manifest V3 (Edge-version)

Vi har gradvis släppt den här uppgraderingen i Chrome och nu utökar vi distributionen till Edge.

Den här uppdateringen övergår vår implementering från Manifest V2 till V3, i linje med Googles utfasningsschema för Manifest V2. Även om huvudfunktionerna i tillägget förblir oförändrade, förbättrar uppdateringen både säkerhet och prestanda.

Mer information finns i vårt senaste blogginlägg om den här uppdateringen. Test- och feedbacktillägg i Manifest V3

Nästa steg

Kommentar

Vi distribuerar funktionen. Att ta emot det i din organisation beror på olika faktorer, och det kan komma senare om du inte har det ännu.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Dan Hellem