Förbättrad säkerhet med nytt personligt åtkomsttokenformat

Vi är glada över att kunna meddela förbättringar av formatet för personliga åtkomsttoken (PAT), som syftar till att förbättra säkerheten och öka funktionerna för identifiering av hemligheter!

Mer information finns i viktig information.

Allmänt

GitHub Advanced Security för Azure DevOps

Azure-pipelines

- AzureFileCopy-, AzurePowerShell- och SqlAzureDacpacDeployment-uppgifter använder endast Az-moduler

- Använda arbetsbelastningsidentitetsfederation för containerjobb, resurser och uppgifter

Allmänt

Nytt autentiseringsformat för personliga åtkomsttoken för Azure DevOps

Vi har gjort uppdateringar av formatet för personliga åtkomsttoken (PAT) som utfärdats av Azure DevOps. Dessa ändringar ger ytterligare säkerhetsfördelar och förbättrar verktyget för identifiering av hemligheter som är tillgängliga via våra partnererbjudanden, till exempel GitHub Advanced Security för Azure DevOps. Den här ändringen i PAT-format följer det nya format som rekommenderas för alla Microsoft-produkter. Vi räknar med att införandet av mer identifierbara bitar kommer att förbättra den falska positiva identifieringshastigheten för dessa hemliga identifieringsverktyg och göra det möjligt för oss att bättre minimera eventuella identifierade läckor snabbare.

I synnerhet ökar längden på våra token från 52 tecken till 84 tecken, varav 52 kommer att vara randomiserade data. Detta förbättrar den övergripande entropi av tokengenereringen, vilket gör att vi kan vara mer resistenta mot potentiella brute forceringsattacker.

Du rekommenderas att återskapa alla PAT:er som för närvarande används omedelbart för att dra nytta av dessa ändringar. Detta kan göras på sidan Personliga åtkomsttoken i din användarprofil eller med hjälp av API:erna för livscykelhantering för personlig åtkomsttoken. Integratorer rekommenderas också att stödja både den nya tokenlängden och den aktuella tokenlängden, medan du anpassar dig till det nya formatet.

GitHub Advanced Security för Azure DevOps

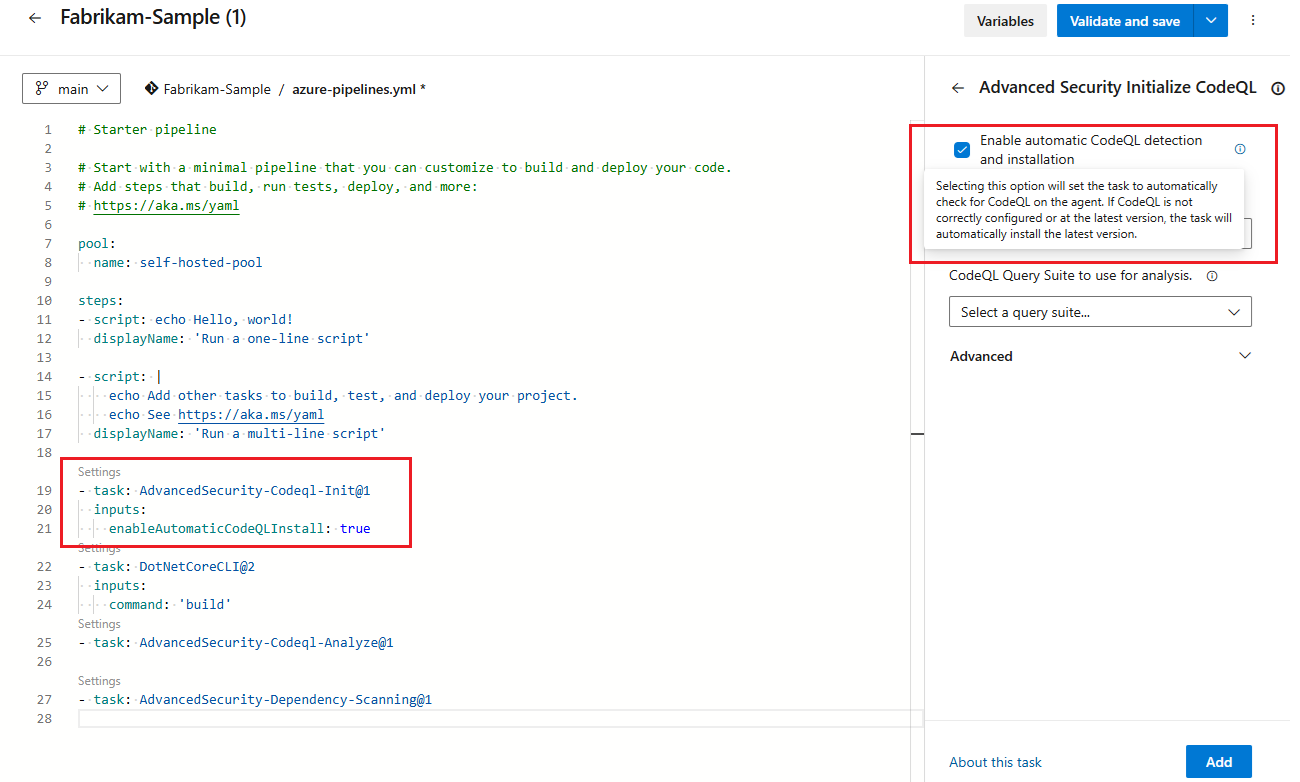

Automatisk installation av lokalt installerad agent för kodgenomsökningsbitar i Advanced Security

För att förenkla användningen av lokalt installerade agenter för kodgenomsökning i Advanced Security kan de senaste CodeQL-bitarna nu installeras automatiskt. Uppgiften Advanced-Security-Codeql-Init innehåller en ny variabel, , enableAutomaticCodeQLInstall: trueför befintliga pipelines eller en kryssruta för nya aktiviteter. Tidigare var du tvungen att installera CodeQL-paketet manuellt i agentverktygskatalogen.

Azure-pipelines

AzureFileCopy-, AzurePowerShell- och SqlAzureDacpacDeployment-uppgifter använder endast Az-moduler

AzureFileCopy-, AzurePowerShell- och SqlAzureDacpacDeployment-uppgifter kan inte längre använda AzureRM-moduler. Från och med februari 2024 var AzureRM PowerShell-modulen inaktuell och stöds inte längre. Även om AzureRM-modulen fortfarande kan fungera, underhålls den inte längre, vilket gör att du kan fortsätta att använda den efter eget gottfinnande. Uppgifter som tidigare kunde använda både AzureRmM- eller Az-moduler använder nu endast Az-moduler. Om du använder uppgifter på lokalt installerade agenter kontrollerar du att Az-modulen är förinstallerad på dina avbildningar.

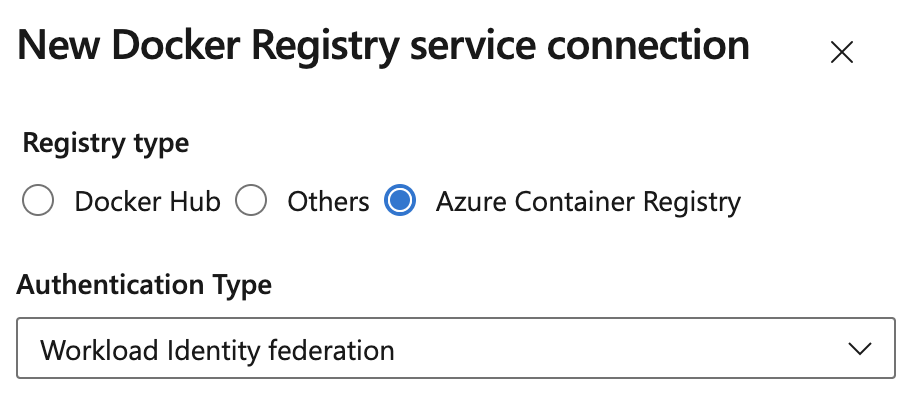

Använda arbetsbelastningsidentitetsfederation för containerjobb, resurser och uppgifter

Docker-tjänstanslutningar som riktar sig till Azure Container Registry kan nu använda arbetsbelastningsidentitetsfederation, vilket eliminerar behovet av hemligheter. En uppdaterad lista över uppgifter som stöder arbetsbelastningsidentitetsfederation finns i vår dokumentation.

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Silviu Andrica