Förbättringar av funktionerna för hemlig genomsökning och Ny brädhubb på som standard

Vi är glada över att kunna meddela att vi lanserar en säkerhetsöversikt, en enda fönsterruta för dina avancerade säkerhetsaviseringar och aktivering, och vi har även förbättrat våra funktioner för hemlig genomsökning genom att lägga till fler partnermönster i GitHub Advanced Security! Detta ökar avsevärt identifieringsförmågan hos vår hemliga genomsökningsfunktion, vilket ger en säkrare miljö för dina projekt.

Med den här uppdateringen är vi nära att göra New Boards Hub till din standardupplevelse! Den introducerar en uppdaterad design, bättre prestanda och förbättrad tillgänglighet. Dessutom förhandsgranskar vi två nya funktioner i Boards: AB#-länkar på GitHub-pull-begäranden och en mer tillförlitlig GitHub-lagringsplatssökning, vilket tar bort risken för tidsgränser.

Mer information finns i viktig information.

GitHub Advanced Security för Azure DevOps

- Säkerhetsöversikt över risk- och täckningsvyer

- Utökad uppsättning identifieringar av hemlig genomsökning

- Hemlig genomsökning identifierar nu mönster som inte är provider

Azure-tavlor

- Ny boards-hubb på som standard

- Lägg till länk till GitHub-incheckning eller pull-begäran är allmänt tillgänglig

- AB#-länkar på GitHub-pull-begäranden (förhandsversion)

- Ansluta till förbättringar av github-lagringsplatsens sökning (förhandsversion)

Azure-pipelines

- Redigera konfigurationsbehörighet för köbygge

- TFX verifierar om en uppgift använder en End of Life Node-löpare

GitHub Advanced Security för Azure DevOps

Säkerhetsöversikt över risk- och täckningsvyer

Nu kan du se en organisationsomfattande vy över dina lagringsplatser och deras avancerade säkerhetsaviseringar och status för avancerad säkerhetsaktivering för alla lagringsplatser i din organisation.

Du hittar säkerhetsöversiktsfunktionen för Avancerad säkerhet genom att gå till Säkerhetsöversikt för organisationsinställningar>. Mer information finns i Säkerhetsöversikt på GitHub Advanced Security för Azure DevOps.

Utökad uppsättning identifieringar av hemlig genomsökning

Vi utökar den uppsättning partnermönster som kan identifieras med hemlig genomsökning. Den här expansionen ger många mönster med hög konfidens för nya tokentyper. Dessa nya mönster omfattar ett stort antal Azure-resursprovidrar och andra SaaS-leverantörer via GitHub Advanced Security-partnerprogrammet för hemlig genomsökning.

Mer information om de typer av partnermönster som identifieras av GitHub Advanced Security Secret Scanning finns i Aviseringar om hemlig genomsökning för GitHub Advanced Security för Azure DevOps.

Hemlig genomsökning identifierar nu mönster som inte är provider

Hemlig genomsökning identifierar nu många icke-providermönster, inklusive:

- HTTP-autentiseringshuvuden

- MongoDB-anslutningssträng

- MySQL/Postgres/SQL Server anslutningssträng s

- Öppna Privata Nycklar för OpenSSH

- Privata RSA-nycklar

Kommentar

Identifieringen av icke-providermönster är för närvarande i förhandsversion och kan komma att ändras.

Identifiering av dessa mönster är aktiverat för alla GitHub Advanced Security-aktiverade lagringsplatser i Azure DevOps. Resulterande hemligheter visas i ett nytt, separat filter på aviseringslistan för hemlig genomsökning med namnet "Konfidens".

Mer information om de typer av mönster som identifieras av GitHub Advanced Security Secret Scanning finns i Aviseringar om hemlig genomsökning för GitHub Advanced Security för Azure DevOps.

Azure-tavlor

Ny boards-hubb på som standard

Om du har hållit jämna steg med förloppet för New Boards Hub är du förmodligen medveten om att förhandsversionen har varit aktiv under en längre tid nu. Faktum är att vi officiellt tillkännagav förhandsversionen av New Boards Hub för drygt två år sedan.

Idag är vi glada att kunna tillkännage den sista etappen av vår resa. Vi börjar processen med att göra New Boards Hub till standardupplevelse för alla våra kunder. Detta sker i två vågor, där den första börjar i mitten av april. Distributionsprocessen för varje våg sträcker sig över flera veckor, eftersom vi gradvis distribuerar till en annan uppsättning kunder varannan dag.

Mer information finns i vårt senaste blogginlägg här.

Lägg till länk till GitHub-incheckning eller pull-begäran är allmänt tillgänglig

Efter flera veckor i förhandsversionen är vi glada över att kunna presentera en förbättrad upplevelse för att länka arbetsobjekt till GitHub. Sök och välj önskad lagringsplats och öka detaljnivån för att hitta och länka till den specifika pull-begäran eller incheckningen. Inget mer behov av flera fönsterändringar och kopiera/klistra in (även om du fortfarande har det alternativet).

Kommentar

Den här funktionen är endast tillgänglig i förhandsversionen av New Boards Hub.

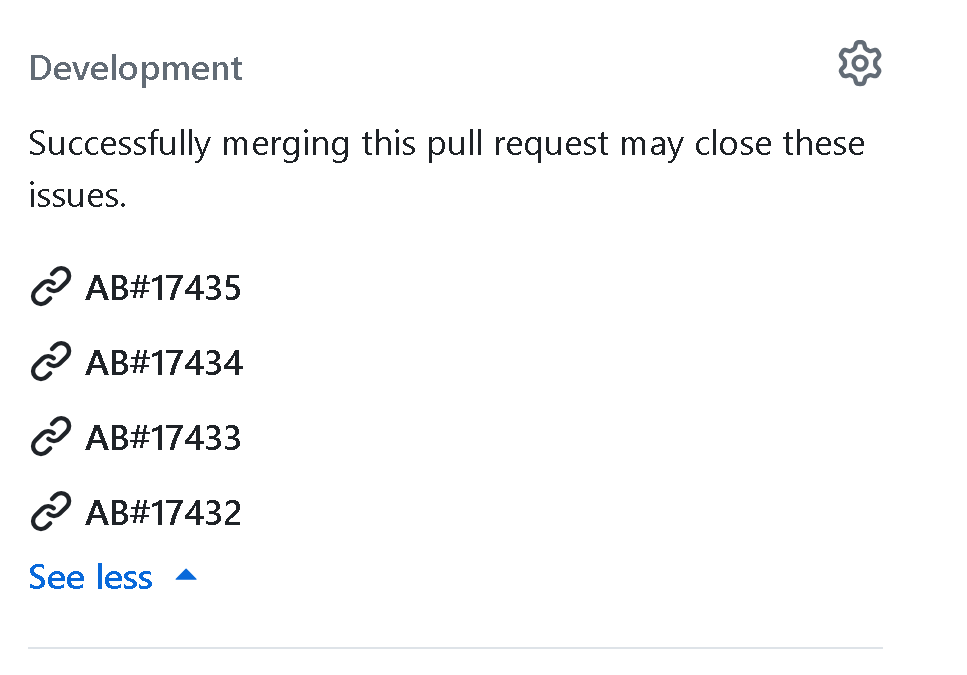

AB#-länkar på GitHub-pull-begäranden (förhandsversion)

Som en del av våra pågående förbättringar av Azure Boards + GitHub-integreringen förhandsgranskar vi en funktion som förbättrar upplevelsen med AB#-länkar. Med den här uppdateringen visas dina AB#-länkar nu direkt i avsnittet Utveckling i GitHub-pull-begäran. Det innebär att du kan visa de länkade arbetsobjekten utan att behöva gå igenom beskrivningen eller kommentarerna, vilket ger enklare åtkomst till dessa AB#-länkar.

Dessa länkar är endast tillgängliga när du använder AB# i pull-begärandebeskrivningen. De visas inte om du länkar direkt från pull-begäran från arbetsobjektet. Om du tar bort AB#-länken från beskrivningen tas den också bort från utvecklingskontrollen.

Om du är intresserad av att delta i förhandsversionen kontaktar du oss direkt via e-post. Se till att inkludera ditt GitHub-organisationsnamn (github.com/{organisationsnamn}).

Ansluta till förbättringar av github-lagringsplatsens sökning (förhandsversion)

Tidigare var det svårt att ansluta ett Azure DevOps-projekt till en GitHub-organisation med tusentals lagringsplatser. Kunder med så många GitHub-lagringsplatser kan stöta på tidsgränsfel eller långa väntetider. Idag presenterar vi en förhandsversion som avblockera stora GitHub-organisationer. Du kan nu söka efter och välja mellan tusentals lagringsplatser utan risk för timeout-problem.

Vi aktiverar gärna den här funktionen på begäran. Om du är intresserad skickar du ditt Azure DevOps-organisationsnamn (dev.azure.com/{organisation}).

Azure-pipelines

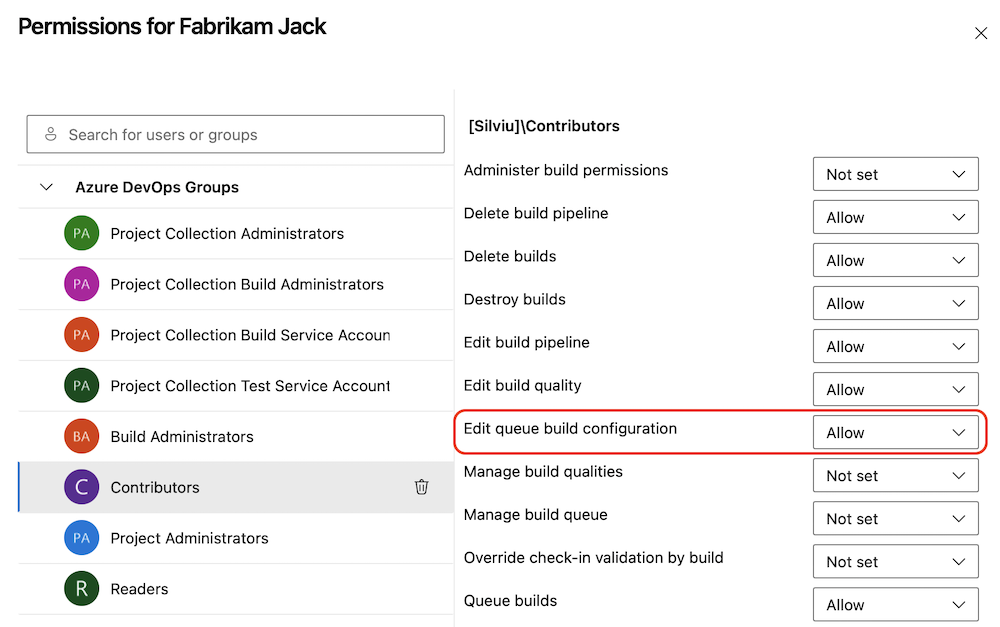

Redigera konfigurationsbehörighet för köbygge

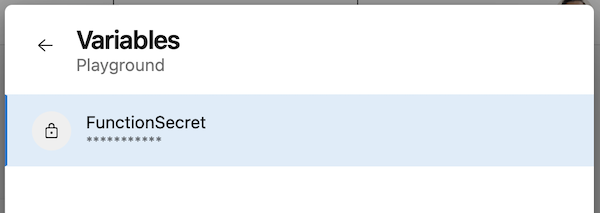

För att hjälpa dig att förbättra säkerhetsstatusen för dina pipelines lägger vi till en ny pipelinebehörighet med namnet Redigera konfiguration av köbygge som styr vem som kan definiera värdena för variabler som anges vid kötid och för fritextkörningsparametrar.

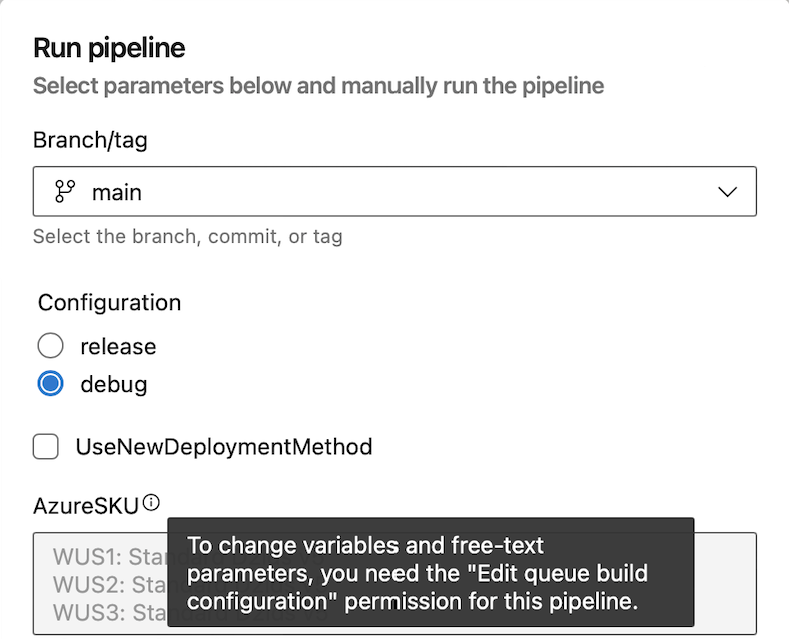

Med variabler som anges vid kötid och parametrar kan du skriva konfigurerbara YAML-pipelines. Tyvärr introducerar de också möjligheten att användarindata körs. Den nya behörigheten minskar den här risken.

Användare som bara har behörighet att skapa kö kan köa byggen och redigera värdena för körningsparametrar som har en fördefinierad uppsättning värden. De kan alltså välja värden för parametrar som är av typen boolean, number eller så har values de egenskapen inställd.

Om en parameter kan innehålla fritext, till exempel är av typen object, kan endast de användare som har konfigurationsbehörigheten Redigera köversion ställa in den.

Överväg en pipeline med följande parametrar definierade:

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

Om en användare som köar en körning bara har behörigheten Köbygge . När de köar pipelinen kan de bara ange värdena för parametrarna Configuration och UseNewDeploymentMethod . De kan inte ange värdet för parametern AzureSKU .

Om du ändrar variabler som markerats som inställbara vid kötid krävs även behörigheten Redigera köversionskonfiguration . Annars kan man inte ändra variabelvärdet.

För att se till att den nya behörigheten inte stör dina dagliga arbetsbelastningar får alla som har behörighet att skapa köer behörigheten Redigera köversionskonfiguration . Efteråt kan du ta bort den här behörigheten efter behov.

TFX verifierar om en uppgift använder en End of Life Node-löpare

Uppgiftsförfattare använder TFX för att publicera tillägg. TFX har uppdaterats för att utföra valideringar på andra Node runner-versioner.

Tillägg som innehåller uppgifter med hjälp av en Node runner-version som är slut på livslängden (EOL) (upp till och med Nod 16) ser den här varningen:

Task < TaskName > är beroende av en aktivitetslöpare som är i slutet av livet och som tas bort i framtiden. Författare bör granska vägledningen för noduppgradering: https://aka.ms/node-runner-guidance

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Dan Hellem