Azure Pipelines – Sprint 246-uppdatering

Funktioner

- Ubuntu 24.04 på värdbaserade Azure Pipelines-agenter

- Använda arbetsbelastningsidentitetsfederation i Azure-integreringstester

- Ny erfarenhet av att skapa Azure-tjänstanslutningar med förbättrat stöd för hanterad identitet

- Köra underordnade faser när överordnad fas misslyckas

Ubuntu 24.04 på värdbaserade Azure Pipelines-agenter

Ubuntu 24.04-avbildningen är nu tillgänglig för Azure Pipelines-värdbaserade agenter. Om du vill använda den här avbildningen uppdaterar du YAML-filen så att den innehåller vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Kommentar

Bildetiketten ubuntu-latest fortsätter att peka på ubuntu-22.04 till senare i år.

Se Ubuntu 24.04-avbildningsläsningen för installerad programvara.

Använda arbetsbelastningsidentitetsfederation i Azure-integreringstester

I juni lade Azure Identity-biblioteken for.NET, C++, Go, Java, JavaScript och Python till stöd för arbetsbelastningsidentitetsfederation. Detta lade till möjligheten för kod som körs från AzureCLI@2 och AzurePowerShell@5 uppgifter att autentisera AzurePipelinesCredential med Microsoft Entra (till exempel för att komma åt Azure) med klassen.

Många kunder använder Azure Identity-biblioteken i integreringstester som anropas från andra uppgifter. Nu har vi lagt till stöd för AzurePipelinesCredential aktiviteterna DotNetCoreCLI@2, Maven@4 och VSTest@3 .

Du kan ange connectedService egenskapen till en Azure-tjänstanslutning som konfigurerats med arbetsbelastningsidentitetsfederation. Kräver AzurePipelinesCredential SYSTEM_ACCESSTOKEN att anges.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Mer information om AzurePipelinesCredentialfinns i det här blogginlägget.

Ny erfarenhet av att skapa Azure-tjänstanslutningar med förbättrat stöd för hanterad identitet

Den nya upplevelsen för att skapa Azure-tjänstanslutningar ger ökad flexibilitet och säkra standardinställningar. Den anpassar också terminologin till Microsoft Entra ID, så att användare som skapar Microsoft Entra ID-objekt manuellt får en bättre förståelse när de navigerar mellan olika portaler.

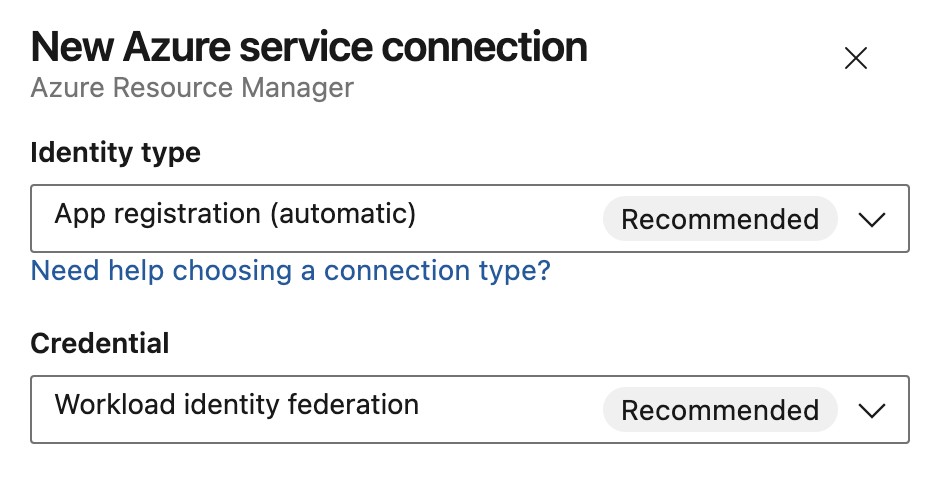

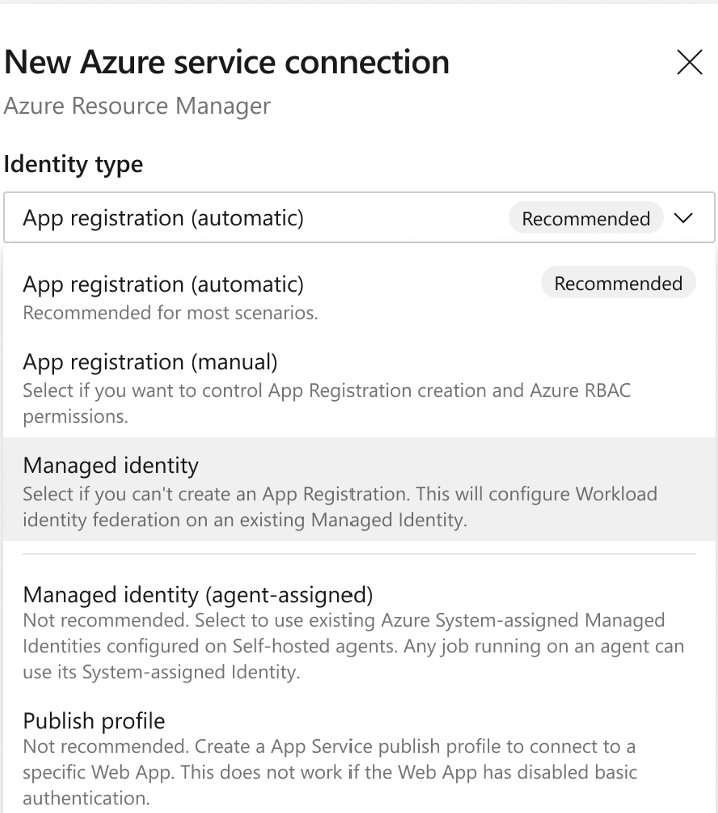

När du skapar en ny Azure Resource Manager-tjänstanslutning är de olika alternativen för att konfigurera identitet nu tillgängliga i en enda enhetlig dialogruta som ersätter de distinkta objekt på den översta nivån som användes tidigare:

Identitetstyp visar en lista över alla autentiseringsscheman som Azure-tjänstanslutningen stöder:

För appregistreringar kan du oberoende välja Autentiseringsuppgifter som arbetsbelastningsidentitetsfederation eller en hemlighet.

Stöd för hanterad identitet för Azure-tjänstanslutning

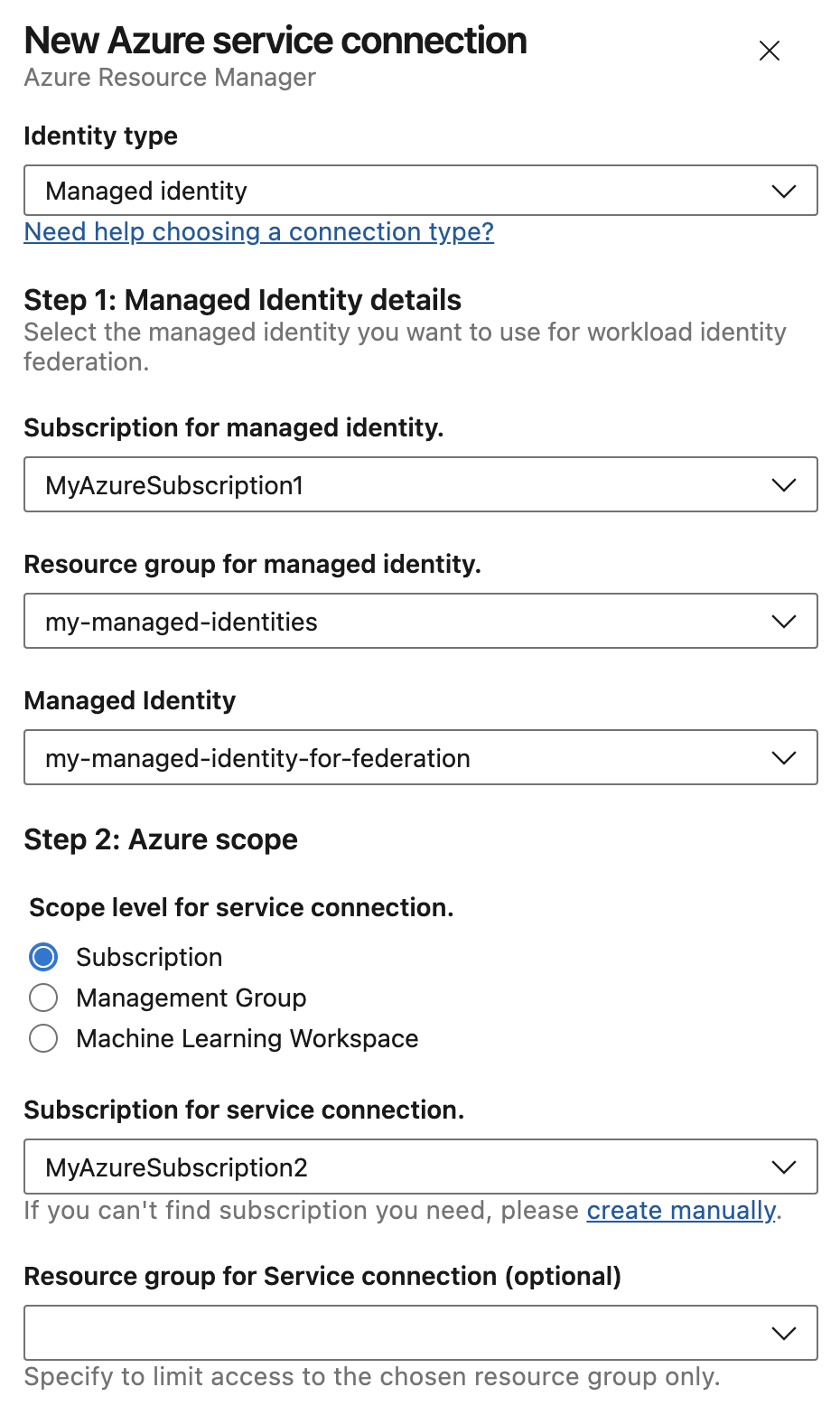

Nu kan du välja en befintlig hanterad identitet och använda den för att konfigurera en tjänstanslutning som använder arbetsbelastningsidentitetsfederation. Skapa först en användartilldelad hanterad identitet.

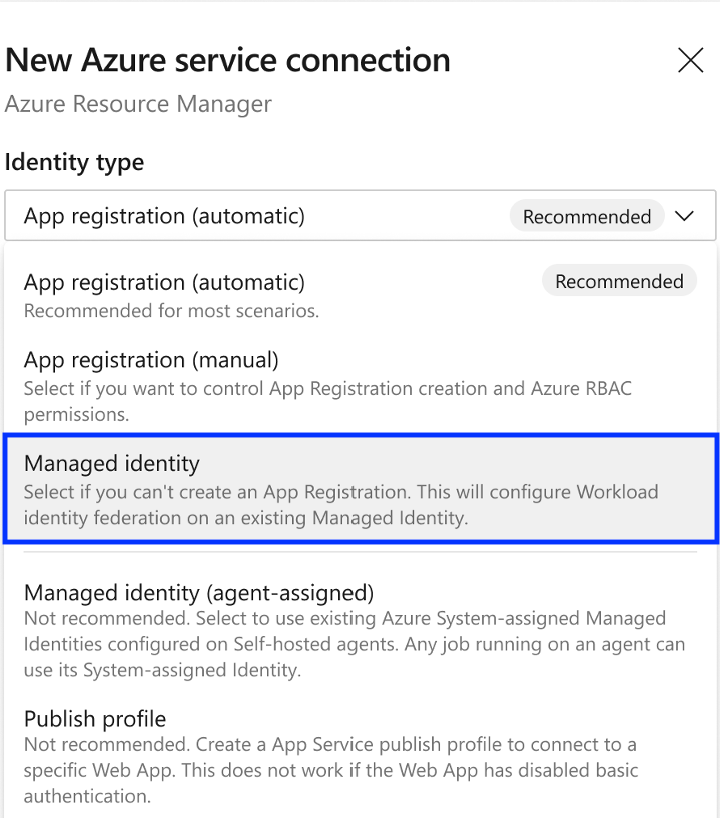

Skapa sedan en Azure-tjänstanslutning och välj identitetstypen Hanterad identitet . Detta konfigurerar federerade identitetsautentiseringsuppgifter för den hanterade identiteten.

Alternativet att använda en hanterad identitet som tilldelats en agent (pool) har bytt namn till Hanterad identitet (agenttilldelad ). För att förhindra delning av överprivilegierade hanterade identiteter rekommenderar vi att du använder en hanterad identitet med arbetsbelastningsidentitetsfederation i stället för hanterade identiteter som tilldelats till agentpooler.

Hanterad identitet är också det rekommenderade alternativet för användare som inte kan skapa en appregistrering om den är inaktiverad i Microsoft Entra-ID.

Om du vill använda en hanterad identitet med arbetsbelastningsidentitetsfederation väljer du först den prenumeration och resursgrupp som innehåller din hanterade identitet. Detta kan skilja sig från prenumerationen som tjänstanslutningen har åtkomst till i pipelinejobb. Välj den hanterade identitet som har konfigurerats för arbetsbelastningsidentitetsfederation. Användaren behöver rollen Hanterad identitetsdeltagare eller motsvarande behörigheter för den hanterade identiteten för att skapa federerade identitetsautentiseringsuppgifter på den.

Fortsätt att välja den prenumeration som ska användas som distributionsomfång för tjänstanslutningen.

Referensfält för tjänsthantering

Vissa organisationer kräver att tjänsthanteringsreferensen för en appregistrering fylls i med relevant kontextinformation från en ITSM-databas. Om det behövs kan användarna ange den här referensen när tjänstanslutningen skapas.

Mer information

Den nya upplevelsen för att skapa Azure-tjänstanslutningar lanseras under den kommande månaden. Mer information finns i:

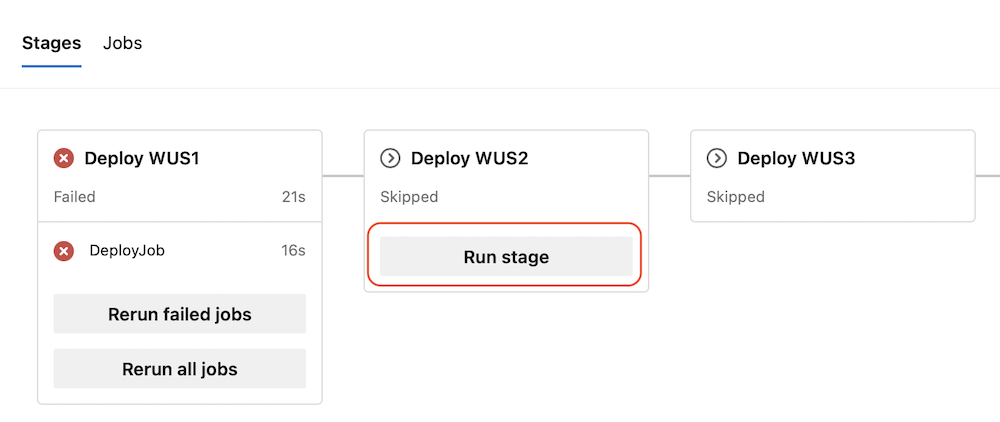

Köra underordnade faser när överordnad fas misslyckas

Vi har gjort det enklare att fortsätta distributionerna med Hjälp av Azure Pipelines. Detta är till exempel användbart när du använder Pipelines för att distribuera nya versioner av ditt program i flera Azure-regioner.

Anta att du behöver distribuera till fem på varandra följande Azure-regioner. Anta att pipelinen har en fas för varje region och att varje fas har ett jobb som kör en AzureResourceManagerTemplateDeployment aktivitet och sedan loggar en del telemetri. Det senare är trevligt att ha, men inte kritiskt. Anta att det är problem med att logga telemetrin. Nu misslyckas fasen och distributionen stoppas.

Från och med den här sprinten, när ett steg misslyckas, kan du fortsätta köra dess underordnade steg.

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.