Stöd för GitHub Advanced Security och hanterad identitet och tjänstens huvudnamn för Azure DevOps är nu allmänt tillgängliga

Vi är glada över att kunna meddela att stöd för GitHub Advanced Security och hanterad identitet och tjänstens huvudnamn för Azure DevOps nu är allmänt tillgängliga!

På GitHub Advanced Security har vi också förbättrat kodgenomsökningen så att den inkluderar alla användarindata i CodeQL Initialize-uppgiften. Dessutom har vi utökat CodeQL-stödet till att omfatta Swift.

I Boards släpper vi Team Automation-regler i privat förhandsversion. Nu kan du konfigurera varje kvarvarande nivå för att automatisera öppning och stängning/matchning av arbetsobjekt baserat på deras underordnades tillstånd. Kolla in viktig information om du är intresserad av att registrera dig i den privata förhandsversionen.

Gå till funktionslistan nedan för att lära dig mer om de här funktionerna.

Allmänt

- Stöd för hanterad identitet och tjänstens huvudnamn för Azure DevOps nu i allmän tillgänglighet (GA)

- Nya Azure DevOps-omfång tillgängliga för Microsoft Identity OAuth-delegerade flödesappar

GitHub Advanced Security för Azure DevOps

- Ändringar i kodgenomsökning (CodeQL) användarindataaktivitet och variabler

- Publiceringsaktivitet krävs inte längre för att konfigurera kodgenomsökning

- CodeQL-kodgenomsökning stöder nu Swift

Azure-tavlor

Azure-pipelines

Allmänt

Stöd för hanterad identitet och tjänstens huvudnamn för Azure DevOps nu i allmän tillgänglighet (GA)

Stöd för hanterade Identiteter och tjänstens huvudnamn för Microsoft Entra i Azure DevOps har nu nått allmän tillgänglighet (GA).

I dag förlitar sig många programintegreringsscenarier på personliga åtkomsttoken (PAT) för att integrera med Azure DevOps. Även om det är enkelt att använda, kan PAT lätt läcka ut, vilket kan göra det möjligt för skadliga aktörer att autentisera sig som kraftfulla användare. För att förhindra oönskad åtkomst kräver PAT ofta också tidskrävande underhåll genom regelbundna rotationer av autentiseringsuppgifter.

Nu kan du göra det möjligt för program att i stället använda hanterade identiteter och tjänsthuvudnamn för att integrera med Azure DevOps via REST-API:er och klientbibliotek. Den här funktionen med hög begäran ger Azure DevOps-kunder ett säkrare alternativ till PAT:er. Hanterade identiteter ger program som körs på Azure-resurser möjlighet att hämta Azure AD-token utan att behöva hantera några autentiseringsuppgifter alls.

Hanterade identiteter och tjänsthuvudnamn kan konfigureras i Azure DevOps och ges behörighet till specifika tillgångar (projekt, lagringsplatser, pipelines), precis som vanliga användare. På så sätt kan program som använder hanterade identiteter eller tjänsthuvudnamn ansluta till Azure DevOps och utföra åtgärder för sig själva, i stället för för en användare, som PAT gör. Teams kan nu hantera sina tjänster på ett bättre sätt tillsammans, i stället för att förlita sig på någon enskild person för att tillhandahålla en token för autentisering. Läs mer om ga-versionen i vårt offentliga blogginlägg och vår funktionsdokumentation.

Nya Azure DevOps-omfång tillgängliga för Microsoft Identity OAuth-delegerade flödesappar

Vi har lagt till nya Azure DevOps-omfång för delegerade OAuth-appar på Microsoft Identity-plattformen, även kallat Microsoft Entra ID OAuth-appar. Dessa nya omfång gör det möjligt för apputvecklare att specifikt meddela vilka behörigheter de hoppas kunna begära från användaren för att utföra appuppgifter. Med den här funktionen med hög begäran kan apputvecklare begära från sina användare enbart de behörigheter de behöver för sin app.

Tidigare var user_impersonation det enda tillgängliga omfånget för apputvecklare att välja mellan. Det här omfånget ger appen fullständig åtkomst till alla Azure DevOps-API:er, vilket innebär att den kan göra allt som användaren kan göra i alla organisationer som användaren tillhör. Nu när det finns fler detaljerade omfång kan du enkelt se att appar bara kan begära och komma åt de API:er som de begärda omfången har gett dem behörighet att komma åt.

Läs mer om de här nya omfången i vår offentliga blogginläggsmeddelande - och funktionsdokumentation.

GitHub Advanced Security för Azure DevOps

Ändringar i kodgenomsökning (CodeQL) användarindataaktivitet och variabler

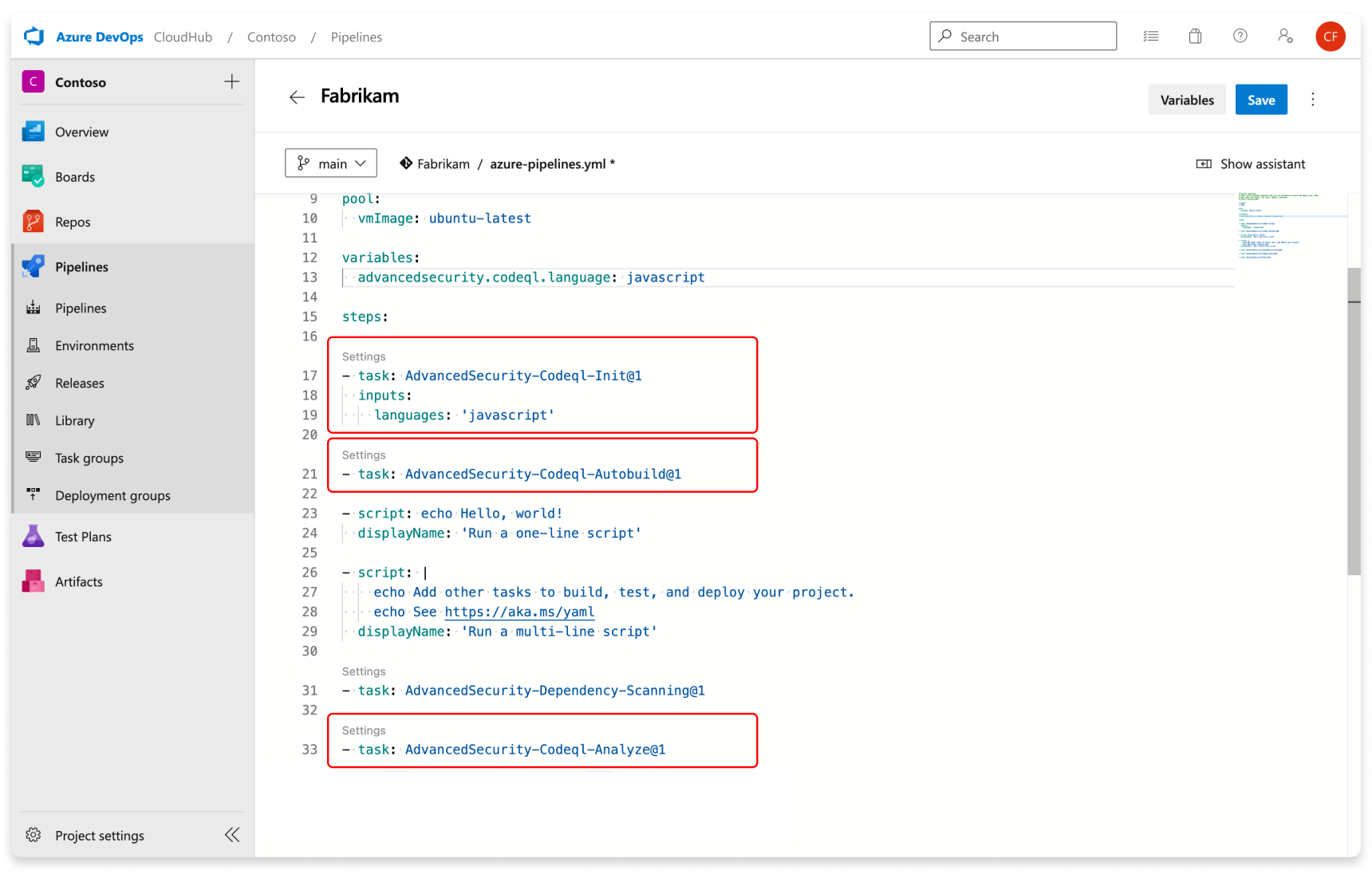

Alla användarindata anges nu i aktiviteten CodeQL Initialize, som ansvarar för att konfigurera den CodeQL-analysmiljö som används för kodanalys med CodeQL "AdvancedSecurity-Codeql-Init@1". Mer information om hur du konfigurerar GitHub Advanced Security för Azure DevOps-funktioner finns i dokumentationen om hur du konfigurerar GitHub Advanced Security för Azure DevOps.

Dessutom har användarindata företräde framför alla värden som anges av variabler. Om du till exempel etablerar språkvariabeln som advancedsecurity.codeql.language: Java och därefter under CodeQL-initieringsfasen anger du språket som indata Language: cpp, cpp som åsidosätter variabeln Java för språket. Kontrollera att dina indata har konfigurerats korrekt.

Publiceringsaktivitet krävs inte längre för att konfigurera kodgenomsökning

Tidigare, när du konfigurerade kodgenomsökning, var du skyldig att inkludera publiceringsaktiviteten (AdvancedSecurity-Publish@1) i antingen YAML-pipelinen eller den klassiska pipelinen. Med den här uppdateringen har vi eliminerat behovet av publiceringsaktiviteten och resultaten publiceras nu direkt till den avancerade säkerhetstjänsten inom analysaktiviteten (AdvancedSecurity-Codeql-Analyze@1).

Nedan visas kräv uppgift för kodgenomsökning.

Mer information finns i dokumentationen för att konfigurera kodgenomsökning.

CodeQL-kodgenomsökning stöder nu Swift

Vi utökar vårt stöd för CodeQL-kodgenomsökning till att omfatta Swift! Det innebär att utvecklare som arbetar med Swift-bibliotek och program för Apple-plattformar nu kan dra nytta av vår förstklassiga kodsäkerhetsanalys. Våra nuvarande funktioner omfattar identifiering av problem som sökvägsinmatning, riskfyllda webbvyhämtningar, olika kryptografiska missbruk och andra former av osäker hantering eller bearbetning av ofiltrerade användardata.

Swift ingår nu i vår lista över programmeringsspråk som stöds, som omfattar C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C#och Go. Dessa språk gör det möjligt för oss att utföra nästan 400 omfattande kontroller av din kod, samtidigt som vi upprätthåller en låg frekvens av falska positiva identifieringar och säkerställer hög precision.

Mer information om hur du konfigurerar GitHub Advanced Security för Azure DevOps-funktioner finns i dokumentationen om hur du konfigurerar GitHub Advanced Security för Azure DevOps för dina lagringsplatser.

Azure-tavlor

Team Automation-regler (privat förhandsversion)

Viktigt!

Från och med 2023-09-09 tar vi inga nya organisationer till den privata förhandsversionen. Vi har fått bra feedback med bara ett par mindre buggar att lösa. Vi arbetar med dessa buggar och kommer att släppa funktionen till alla i de närmaste sprintarna.

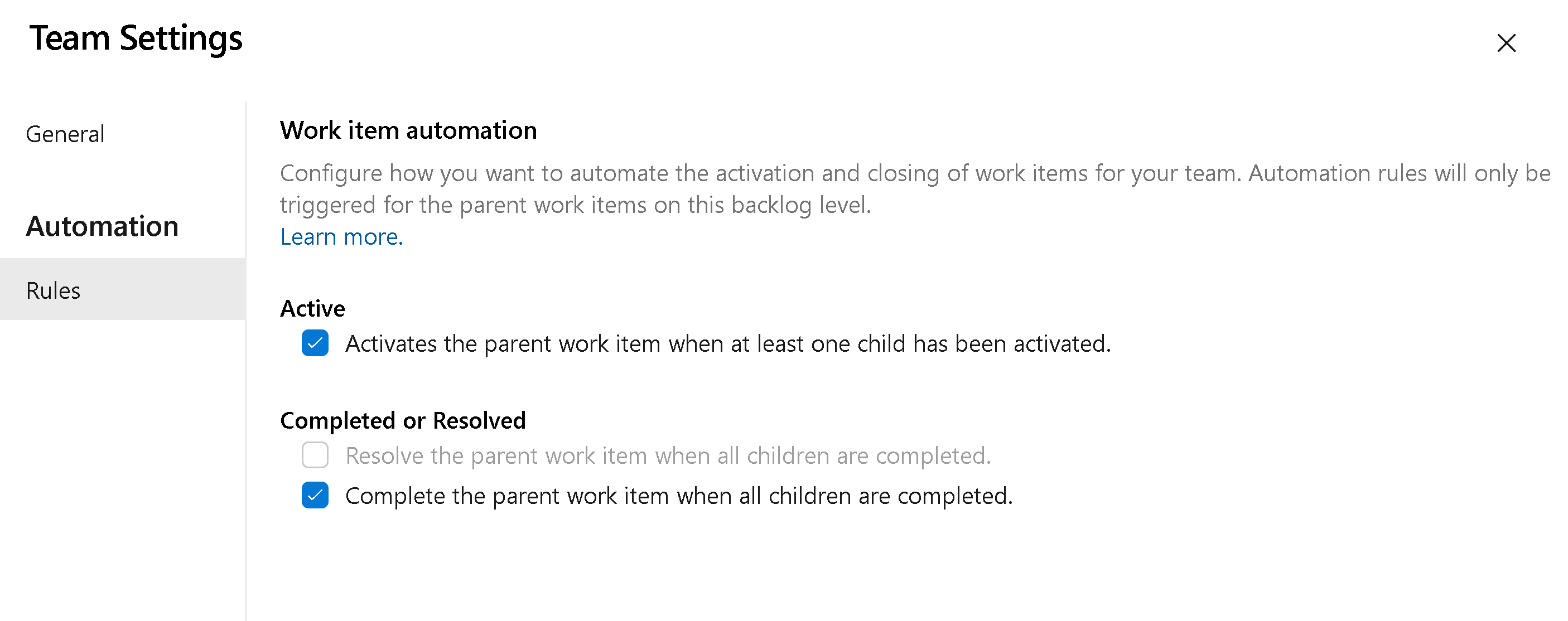

Du kan nu konfigurera varje kvarvarande nivå för att automatisera öppning och stängning/matchning av arbetsobjekt baserat på deras underordnades tillstånd. Det finns två huvudsakliga scenarier som vi försöker lösa.

När ett enskilt underordnat objekt aktiveras aktiverar du sedan det överordnade objektet.

När alla underordnade objekt stängs stänger du sedan det överordnade objektet (eller löser det).

Om du vill aktivera de här inställningarna klickar du på konfigurationen för kvarvarande uppgifter för ditt team. Gå sedan till fliken Automation-regler > för att se de två olika regler som du kan tillämpa på dina kvarvarande uppgifter. Varje kvarvarande nivå (krav, funktioner, epos) kan konfigureras för hur ditt team vill arbeta.

När en underordnad aktivitet till exempel har angetts till Aktiv gör du den överordnade användarberättelsen aktiv. När alla uppgifter har slutförts ställer du sedan in användarberättelsen på Stängd.

Om du är intresserad av att registrera dig i den privata förhandsversionen kan du skicka ett e-postmeddelande till oss med ditt organisationsnamn (dev.azure.com/{organisationsnamn}). Förstå att vi kommer att begränsa antalet organisationer till förhandsversionen. Vår förhoppning är att få några organisationer att ge feedback och sedan släppa till alla inom 2-3 sprintar.

Funktionerna har prioriterats baserat på det här förslagsärendet för utvecklarcommunityn.

Kommentar

Den här funktionen är endast tillgänglig med förhandsversionen av New Boards Hubs.

Azure-pipelines

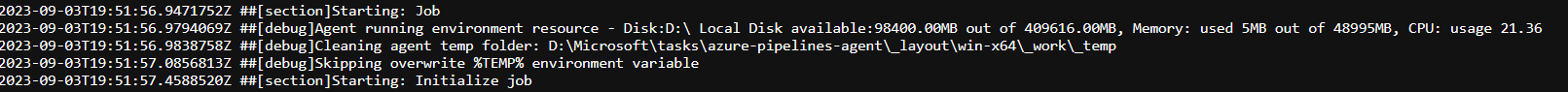

Pipelineloggar innehåller nu resursanvändning

Azure-pipelineloggar kan nu samla in resursanvändningsmått som minne, CPU-användning och tillgängligt diskutrymme. Loggarna innehåller även resurser som används av pipelineagenten och underordnade processer, inklusive uppgifter som körs i ett jobb.

Om du misstänker att pipelinejobbet kan stöta på resursbegränsningar kan du aktivera utförliga loggar för att få information om resursanvändning inmatad i pipelineloggar. Detta fungerar på alla agenter, oberoende av värdmodell.

Azure Pipelines-agenten har nu stöd för Alpine Linux

Pipelineagenten v3.227 stöder nu Alpine Linux version 3.13 och senare. Alpine Linux är en populär containeravbildning (bas). Du hittar agenten på sidan med versioner . Alpine Linux-versioner av agenten har ett prefix vsts-agent-linux-musl , t.ex. vsts-agent-linux-musl-x64-3.227.1.tar.gz.

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

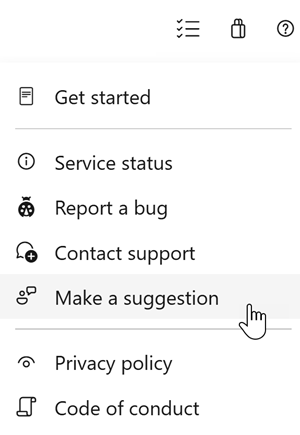

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Rajesh Ramamurthy