Säkerhetsförbättringar för REST API för Azure Pipelines

Med den här uppdateringen har vi förbättrat SÄKERHETEN för REST API för Azure Pipelines för klassiska bygg-pipelines. Nu är auktoriseringsomfånget för byggjobbetProjekt, som standard i stället för Projektsamling.

Mer information finns i viktig information.

Azure-pipelines

- Säkerhetsförbättringar för REST API för pipelines

- Använda proxy-URL:er för GitHub Enterprise-integrering

- Förbättringar av schemalagda versioner

- Uppdateringar till servicehookhändelsen "Körningsfasens tillstånd har ändrats"

- Ändra standardomfånget för åtkomsttoken i klassiska bygg-pipelines

- Stöd för Azure Pipelines för San Diego-versionen av ServiceNow

- Tillkännagivande av tillbakadragning av Windows 2016-avbildning

- Meddelande om utfasning av macOS 10.15 Catalina-bilder (uppdaterad)

Azure Artifacts

Azure-pipelines

Stöd för Azure Pipelines för San Diego-versionen av ServiceNow

Azure Pipelines har en befintlig integrering med ServiceNow. Integreringen förlitar sig på en app i ServiceNow och ett tillägg i Azure DevOps. Vi har nu uppdaterat appen så att den fungerar med San Diego-versionen av ServiceNow. För att säkerställa att den här integreringen fungerar uppgraderar du till den nya versionen av appen (4.205.2) från ServiceNow Store.

Mer information finns i dokumentationen integrera med ServiceNow Ändringshantering.

Säkerhetsförbättringar för REST API för pipelines

De flesta REST-API:er i Azure DevOps använder begränsade PAT-token. Vissa av dem kräver dock fullständigt begränsade PAT-token. Med andra ord måste du skapa en PAT-token genom att välja Fullständig åtkomst för att kunna använda några av dessa API:er. Sådana token utgör en säkerhetsrisk eftersom de kan användas för att anropa rest-API:er. Vi har gjort förbättringar i Azure DevOps för att ta bort behovet av token med fullständigt omfång genom att införliva varje REST-API i ett specifikt omfång. Som en del av det här arbetet kräver REST-API:et för att uppdatera pipelinebehörigheter för en resurs nu ett specifikt omfång. Omfånget beror på vilken typ av resurs som auktoriseras för användning:

Code (read, write, and manage)för resurser av typenrepositoryAgent Pools (read, manage)ellerEnvironment (read, manage)för resurser av typenqueueochagentpoolSecure Files (read, create, and manage)för resurser av typensecurefileVariable Groups (read, create and manage)för resurser av typenvariablegroupService Endpoints (read, query and manage)för resurser av typenendpointEnvironment (read, manage)för resurser av typenenvironment

Om du vill massredigera pipelinebehörigheter behöver du fortfarande en fullständigt begränsad PAT-token. Mer information om hur du uppdaterar pipelinebehörigheter för resurser finns i dokumentationen pipelinebehörigheter – uppdatera pipelinebehörigheter för resurser .

Använda proxy-URL:er för GitHub Enterprise-integrering

Azure Pipelines integreras med lokala GitHub Enterprise-servrar för att köra kontinuerlig integrering och PR-versioner. I vissa fall finns GitHub Enterprise Server bakom en brandvägg och kräver att trafiken dirigeras via en proxyserver. För att stödja det här scenariot kan du konfigurera en proxy-URL med tjänstanslutningarna för GitHub Enterprise Server i Azure DevOps. Tidigare dirigerades inte all trafik från Azure DevOps via den här proxy-URL:en. Med den här uppdateringen ser vi till att vi dirigerar följande trafik från Azure Pipelines för att gå igenom proxy-URL:en:

- Hämta grenar

- Hämta information om pull-begäran

- Status för rapportbygge

Förbättringar av schemalagda versioner

Vi har åtgärdat ett problem som gjorde att en pipelines schemainformation skadades och att pipelinen inte skulle läsas in. Detta orsakades till exempel när namnet på grenen överskred ett visst antal tecken.

Tillkännagivande av tillbakadragning av Windows 2016-avbildning

Azure Pipelines tar bort Windows 2016-avbildningen (vs2017-win2016) från våra värdbaserade pooler den 31 juli. Mer information om hur du identifierar pipelines med inaktuella avbildningar, inklusive Windows 2016, finns i blogginlägget Utfasning av avbildningar för värdbaserade pipelines.

Meddelande om utfasning av macOS 10.15 Catalina-bilder (uppdaterad)

Azure Pipelines inaktuella macOS 10.15 Catalina-avbildningar (macOS-1015) i våra värdbaserade pooler. Den här avbildningen dras tillbaka den 30 september. Du kan börja se längre kötider.

För att hjälpa dig att bättre identifiera vilka pipelines som använder macOS-1015-avbildningen planerar vi brownouts. Jobb kommer att misslyckas under en brownout-period.

- Varningsmeddelanden visas vid pipelinekörningar med hjälp av macOS-1015-avbildningen

- Det finns ett skript som hjälper dig att hitta pipelines med inaktuella avbildningar, inklusive macOS-1015

- Vi schemalägger korta "brownouts". Alla macOS-1015-körningar misslyckas under brownout-perioden. Därför rekommenderar vi att du migrerar dina pipelines före brownouts.

Brownout-schema (uppdaterat)

- 7 oktober, 10:00 UTC - 7 oktober, 16:00 UTC

- 14 oktober, 12:00 UTC - 14 oktober, 18:00 UTC

- 21 oktober, 14:00 UTC - 21 oktober, 20:00 UTC

- 28 oktober, 16:00 UTC - 28 oktober, 22:00 UTC

- 4 november, 22:00 UTC - 5 november 04:00 UTC

- 11 november 04:00 UTC - 11 november, 10:00 UTC

- 18 november 06:00 UTC - 18 november, 12:00 UTC

- 25 november 08:00 UTC - 25 november, 14:00 UTC

Uppdateringar till servicehookhändelsen "Körningsfasens tillstånd har ändrats"

Med Service Hooks kan du köra uppgifter på andra tjänster när händelser inträffar i ditt projekt i Azure DevOps. Tillståndet för körningsfasen har ändrats är en av dessa händelser. Den ändrade körningsfasens tillstånd måste innehålla information om körningen, inklusive namnet på pipelinen och tillståndet för den övergripande körningen. Tidigare innehöll den bara information om körningens ID och namn. Med den här uppdateringen har vi gjort ändringar i händelsen för att inkludera information som saknas.

Ändra standardomfånget för åtkomsttoken i klassiska bygg-pipelines

För att förbättra säkerheten för klassiska bygg-pipelines är auktoriseringsomfånget för byggjobbsom standard Project när du skapar en ny. Fram tills nu var den projektsamling. Läs mer om åtkomsttoken för jobb. Den här ändringen påverkar inte någon av de befintliga pipelines. Det påverkar bara nya klassiska bygg-pipelines som du skapar från och med nu.

Azure Artifacts

Standardbehörigheter för feed har uppdaterats

Konton för Project Collection Build Service har nu rollen Medarbetare som standard när ett nytt Azure Artifacts-flöde med organisationsomfång skapas i stället för den aktuella deltagarrollen .

Nästa steg

Anteckning

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå till Azure DevOps och ta en titt.

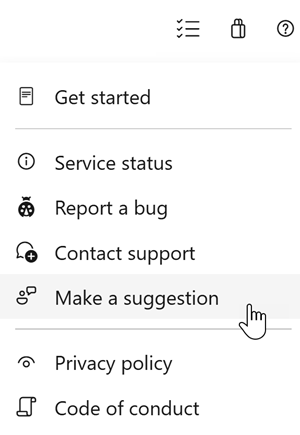

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Vijay Machiraju