Tokens livscykelhantering finns nu i privat förhandsversion

Vi förlitade oss tidigare på Azure DevOps-användargränssnittet för att skapa, förnya och förfalla personliga åtkomsttoken. I den här versionen är vi glada över att kunna meddela stöd för Azure DevOps REST API för personliga åtkomsttoken, och det är nu tillgängligt i privat förhandsversion.

Mer information finns i listan Funktioner nedan.

Allmänt

- API för livscykelhantering för PAT (privat förhandsversion)

- Tokenhanteringshändelser nu i granskningsloggar

- Begränsa användarens synlighet och samarbete till specifika projekt

- Dölj organisationsinställningar

Azure-pipelines

- Godkännarinformation som är tillgänglig i granskningsloggar

- Ändring i processen för att erhålla kostnadsfria pipelines-beviljande i offentliga projekt

Azure Artifacts

Allmänt

API för livscykelhantering för PAT (privat förhandsversion)

Vi är glada att kunna meddela lanseringen av nya API:er för att hantera livscykeln för personliga åtkomsttoken (PAT) i Azure DevOps. Den här omfattande uppsättningen API:er gör det möjligt för ditt team att förenkla hanteringen av de PAT:er som de äger och erbjuda dem nya funktioner, till exempel att skapa nya personliga åtkomsttoken med önskat omfång och varaktighet och förnya eller upphöra med befintliga.

I dag är det primära sättet för dig att hantera PAT:er (personliga åtkomsttoken) via användargränssnittet eller med hjälp av en begränsad uppsättning API:er som endast är avsedda för projektsamlingsadministratörer. Det här nya API:et låser upp möjligheten för organisationer att konfigurera automatisering med PAT:er, inklusive att konfigurera byggpipelines eller interagera med arbetsobjekt.

API:et för livscykelhantering för PAT är nu tillgängligt för organisationer att använda i privat förhandsversion.

Kontakta oss med ditt användningsfall och din Azure DevOps-organisation för att få åtkomst till API:et och dokumentationen. Vi uppskattar all feedback du kan ge om hur detta API har hjälpt din organisation eller kan förbättras ytterligare för att uppfylla dina behov!

Tokenhanteringshändelser nu i granskningsloggar

Med personliga åtkomsttoken (PAT) och SSH-nycklar kan du och dina teammedlemmar autentisera med Azure DevOps på ett icke-interaktivt sätt. Många av er har uttryckt behovet av att förstå av vem och hur dessa token används för att förhindra skadlig aktivitet av obehöriga användare. Med den här versionen läggs nya händelser till i granskningsloggarna när dessa token har skapats, uppdaterats, återkallats och/eller tagits bort.

Om du vill se de här nya händelserna går du till sidan Granskning via organisationens inställningssida. Mer information om dessa nya händelser och alla tillgängliga händelser i granskningsloggarna finns i vår dokumentation.

Begränsa användarens synlighet och samarbete till specifika projekt

I den här sprinten släpper vi en offentlig förhandsversionsfunktion som gör det möjligt för organisationsadministratörer i Azure DevOps att hindra användare från att se och samarbeta med användare i olika projekt. Den här funktionen ger projekt en annan nivå av isolering och åtkomstkontroll. Din tidiga feedback hjälper oss att förbättra upplevelsen.

Användare som lagts till i en organisation kan nu som standard visa organisationens metadata och inställningar. Detta inkluderar att visa listan över användare i organisationen, lista över projekt, faktureringsinformation, användningsdata och allt som är tillgängligt via organisationsinställningarna. Dessutom kan användarna använda de olika personväljarna för att söka efter, visa, välja och tagga alla andra organisationsmedlemmar, även om dessa användare inte ingår i samma projekt.

Om du vill begränsa användarna från den här informationen kan du aktivera funktionen Begränsa användarnas synlighet och samarbete till specifika projektförhandsgranskning för din organisation. När den är aktiverad läggs gruppen Project-Scoped Users , en säkerhetsgrupp på organisationsnivå, till i din Azure DevOps-organisation. Användare och grupper som har lagts till i den här nya gruppen (som du hittar genom att gå till Organisationsinställningar –> Behörigheter) har två begränsningar: Dolda organisationsinställningar och begränsad sökning och taggning av personväljare.

Dolda organisationsinställningar

Användare som läggs till i gruppen "Project-Scoped Users" är begränsade från att komma åt sidorna Organisationsinställningar , förutom Översikt och Projekt, och är begränsade till att endast visa data från projekt där de hör hemma.

Begränsad sökning och taggning för personväljare

Med hjälp av de olika personväljarna i produkten kan användare och grupper som lagts till i gruppen "Project-Scoped Users" bara söka efter, visa, välja och tagga medlemmar som också är medlemmar i projektet de för närvarande är i.

Azure-pipelines

Godkännarinformation som är tillgänglig i granskningsloggar

Nu kan du visa information om vem som godkände dina pipelines i granskningsloggarna. Vi har uppdaterat händelsen "Check Suite Completed" så att den innehåller den här informationen. Du kan komma åt granskningsloggarna från Organisationsinställningar –> Granskning.

Ändring i processen för att erhålla kostnadsfria pipelines-beviljande i offentliga projekt

Azure Pipelines har erbjudit kostnadsfri CI/CD till öppen källkod projekt sedan september 2018. Eftersom detta innebär att ge bort kostnadsfri beräkning har det alltid varit ett mål för missbruk – särskilt kryptoutvinning. Att minimera detta missbruk har alltid tagit energi från laget. Under de senaste månaderna har situationen förvärrats avsevärt, med en hög andel nya offentliga projekt i Azure DevOps som används för kryptoutvinning och andra aktiviteter som vi klassificerar som missbruk. Förutom att ta en ökande mängd energi från teamet, sätter detta våra värdbaserade agentpooler under stress och försämrar upplevelsen för alla våra användare – både öppen källkod och betald.

För att hantera den här situationen får nya offentliga projekt som skapats i Azure DevOps inte längre det kostnadsfria beviljandet av parallella jobb. Därför kan du inte köra pipelines när du skapar ett nytt offentligt projekt. Du kan dock begära det kostnadsfria beviljandet genom att skicka ett e-postmeddelande till azpipelines-ossgrant@microsoft.com och ange följande information:

- Ditt namn

- Azure DevOps-organisation som du begär det kostnadsfria beviljandet för

- Länkar till de lagringsplatser som du planerar att skapa

- Kort beskrivning av projektet

Mer information om parallella jobb och kostnadsfria bidrag finns i vår dokumentation.

Azure Artifacts

Ändringar i uppströmsbeteende för Azure Artifacts

Tidigare har Azure Artifacts-feeds presenterat paketversioner från alla dess överordnade källor. Den här uppströmsversionen innehåller paketversioner som ursprungligen push-överfördes till en Azure Artifacts-feed (internt hämtade) och paketversioner från vanliga offentliga lagringsplatser som npmjs.com, NuGet.org, Maven Central och PyPI (externt källa).

Den här sprinten introducerar ett nytt beteende som ger ytterligare säkerhet för dina privata feeds genom att begränsa åtkomsten till externt källbaserade paket när internt källpaket redan finns. Den här funktionen erbjuder ett nytt säkerhetslager som förhindrar att skadliga paket från ett offentligt register oavsiktligt förbrukas. Dessa ändringar påverkar inte några paketversioner som redan används eller cachelagras i feeden.

Mer information om vanliga paketscenarier där du behöver tillåta paketversioner med extern källa tillsammans med några andra scenarier där ingen blockering av de offentliga paketen behövs och hur du konfigurerar det överordnade beteendet finns i dokumentationen Konfigurera uppströmsbeteende – Azure Artifacts | Microsoft Docs

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

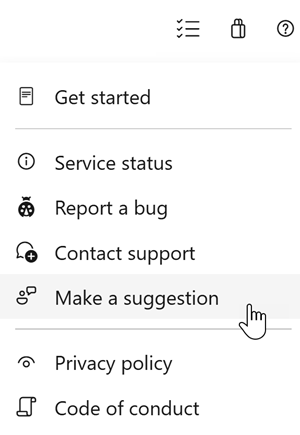

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Aaron Halberg