Använda Azure Key Vault-hemligheter i pipelinen

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Med Azure Key Vault kan du lagra och hantera känslig information på ett säkert sätt, till exempel lösenord, API-nycklar, certifikat osv. Med Azure Key Vault kan du enkelt skapa och hantera krypteringsnycklar för att kryptera dina data. Azure Key Vault kan också användas för att hantera certifikat för alla dina resurser. I den här artikeln får du lära dig att:

- Skapa ett Azure Key Vault.

- Konfigurera dina Key Vault-behörigheter.

- Skapa en ny tjänstanslutning.

- Fråga efter hemligheter från din Azure Pipeline.

Förutsättningar

- En Azure DevOps-organisation. Skapa en kostnadsfritt om du inte redan har en.

- Ditt eget projekt. Skapa ett projekt om du inte redan har ett.

- Din egen lagringsplats. Skapa en ny Git-lagringsplats om du inte redan har en.

- En Azure-prenumeration Skapa ett kostnadsfritt Azure-konto om du inte redan har ett.

Skapa en Key Vault-lösning

Under Key Vault väljer du Skapa för att skapa ett nytt Azure Key Vault.

Välj din prenumeration på den nedrullningsbara menyn och välj sedan en befintlig resursgrupp eller skapa en ny. Ange ett key vault-namn, välj en region, välj en prisnivå och välj Nästa om du vill konfigurera ytterligare egenskaper. Annars väljer du Granska + skapa för att behålla standardinställningarna.

När distributionen är klar väljer du Gå till resurs.

Konfigurera autentisering

Skapa en användartilldelad hanterad identitet

Logga in på Azure Portal och sök sedan efter tjänsten Hanterade identiteter i sökfältet.

Välj Skapa och fyll i de obligatoriska fälten på följande sätt:

- Prenumeration: Välj din prenumeration på den nedrullningsbara menyn.

- Resursgrupp: Välj en befintlig resursgrupp eller skapa en ny.

- Region: Välj en region på den nedrullningsbara menyn.

- Namn: Ange ett namn på din användartilldelade hanterade identitet.

Välj Granska + skapa när du är klar.

När distributionen är klar väljer du Gå till resurs och kopierar sedan de prenumerations - och klient-ID-värden som ska användas i kommande steg.

Gå till Egenskaper för inställningar>och kopiera den hanterade identitetens klient-ID-värde för senare användning.

Konfigurera åtkomstprinciper för key vault

Navigera till Azure Portal och använd sökfältet för att hitta nyckelvalvet som du skapade tidigare.

Välj Åtkomstprinciper och sedan Skapa för att lägga till en ny princip.

Under Hemliga behörigheter markerar du kryssrutorna Hämta och Lista .

Välj Nästa och klistra sedan in klient-ID:t för den hanterade identitet som du skapade tidigare i sökfältet. Välj din hanterade identitet.

Välj Nästa och sedan Nästa en gång till.

Granska dina nya principer och välj sedan Skapa när du är klar.

Skapa en tjänstanslutning

Logga in på din Azure DevOps-organisation och navigera sedan till projektet.

Välj Projektinställningar>Tjänstanslutningar och välj sedan Ny tjänstanslutning för att skapa en ny tjänstanslutning.

Välj Azure Resource Manager och välj sedan Nästa.

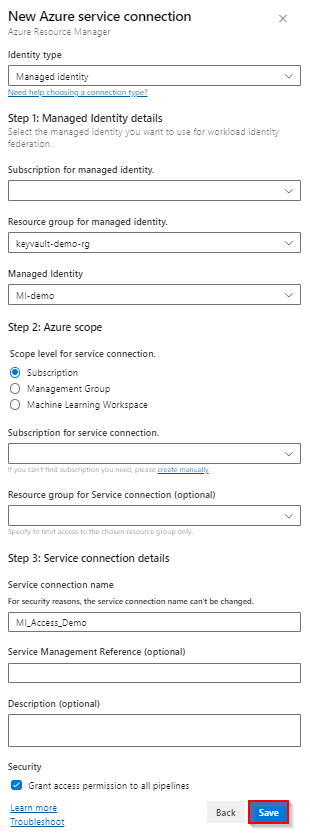

För Identitetstyp väljer du Hanterad identitet på den nedrullningsbara menyn.

För steg 1: Information om hanterad identitet fyller du i fälten på följande sätt:

Prenumeration för hanterad identitet: Välj den prenumeration som innehåller din hanterade identitet.

Resursgrupp för hanterad identitet: Välj den resursgrupp som är värd för din hanterade identitet.

Hanterad identitet: Välj din hanterade identitet på den nedrullningsbara menyn.

För steg 2: Azure-omfång fyller du i fälten på följande sätt:

Omfångsnivå för tjänstanslutning: Välj Prenumeration.

Prenumeration för tjänstanslutning: Välj den prenumeration som din hanterade identitet ska komma åt.

Resursgrupp för tjänstanslutning: (Valfritt) Ange för att begränsa åtkomsten till hanterade identiteter till en resursgrupp.

För steg 3: Information om tjänstanslutning:

Tjänstanslutningsnamn: Ange ett namn för tjänstanslutningen.

Tjänsthanteringsreferens: (valfritt) Kontextinformation från en ITSM-databas.

Beskrivning: (Valfritt) Lägg till en beskrivning.

I Säkerhet markerar du kryssrutan Bevilja åtkomstbehörighet till alla pipelines för att tillåta att alla pipelines använder den här tjänstanslutningen. Om du inte väljer det här alternativet måste du manuellt bevilja åtkomst till varje pipeline som använder den här tjänstanslutningen.

Välj Spara för att verifiera och skapa tjänstanslutningen.

Fråga efter och använda hemligheter i pipelinen

Med hjälp av Azure Key Vault-uppgiften kan vi hämta värdet för vår hemlighet och använda den i efterföljande uppgifter i pipelinen. En sak att tänka på är att hemligheter uttryckligen måste mappas till env-variabel enligt exemplet nedan.

pool:

vmImage: 'ubuntu-latest'

steps:

- task: AzureKeyVault@1

inputs:

azureSubscription: 'SERVICE_CONNECTION_NAME'

KeyVaultName: 'KEY_VAULT_NAME'

SecretsFilter: '*'

- bash: |

echo "Secret Found! $MY_MAPPED_ENV_VAR"

env:

MY_MAPPED_ENV_VAR: $(SECRET_NAME)

Utdata från det senaste bash-kommandot bör se ut så här:

Secret Found! ***

Kommentar

Om du vill fråga efter flera hemligheter från Azure Key Vault använder du SecretsFilter argumentet för att skicka en kommaavgränsad lista med hemliga namn: "secret1, secret2".