Autentiseringsalternativ för lokalt installerad agent

Azure Pipelines innehåller ett urval av flera autentiseringsalternativ som du kan använda när du registrerar en agent. Dessa autentiseringsmetoder används endast under agentregistreringen. Mer information om hur agenter kommunicerar efter registreringen finns i Agenters kommunikation.

| Agentregistreringsmetod | Azure DevOps Services | Azure DevOps Server & TFS |

|---|---|---|

| Personlig åtkomsttoken (PAT) | Stödd | Stöds när servern är konfigurerad med HTTPS |

| Tjänstehuvudman (SP) | Stödd | Stöds för närvarande inte |

| Enhetskodflöde (Microsoft Entra-ID) | Understödd | Stöds för närvarande inte |

| integrerad | Stöds inte | Endast Windows-agenter |

| förhandla | Stöds inte | Endast Windows-agenter |

| alternativ (ALT) | Stöds inte | Stöds när servern är konfigurerad med HTTPS |

Personlig åtkomsttoken (PAT)

Ange PAT för autentiseringstyp under agentkonfigurationen för att använda en personlig åtkomsttoken för autentisering under agentregistreringen och ange sedan en personlig åtkomsttoken (PAT) med agentpooler (läs, hantera) omfång (eller distributionsgrupp (läs, hantera) omfång för en distributionsgrupp agent) som kan användas för agentregistrering.

Mer information finns i Registrera en agent med en personlig åtkomsttoken (PAT)

Tjänstens huvudnamn

Ange SP- för autentiseringstyp under agentkonfigurationen för att använda tjänstens huvudnamn för att autentisera under agentregistreringen.

För mer information, se Registrera en agent med hjälp av en Service Principal.

Enhetskodflöde

Ange AAD för autentiseringstyp under agentkonfigurationen för att använda enhetskodflöde för att autentisera under agentregistreringen.

Mer information finns i Registrera en agent med hjälp av enhetskodflöde.

Integrerad

Integrerad Windows-autentisering för agentregistrering är endast tillgängligt för Windows-agentregistrering på Azure DevOps Server och TFS.

Ange integrerad för autentiseringstyp under agentkonfigurationen för att använda integrerad Windows-autentisering för att autentisera under agentregistrering.

Anslut en Windows-agent till TFS med autentiseringsuppgifterna för den inloggade användaren via ett Windows-autentiseringsschema, till exempel NTLM eller Kerberos.

Om du vill använda den här autentiseringsmetoden måste du först konfigurera TFS-servern.

Logga in på datorn där du kör TFS.

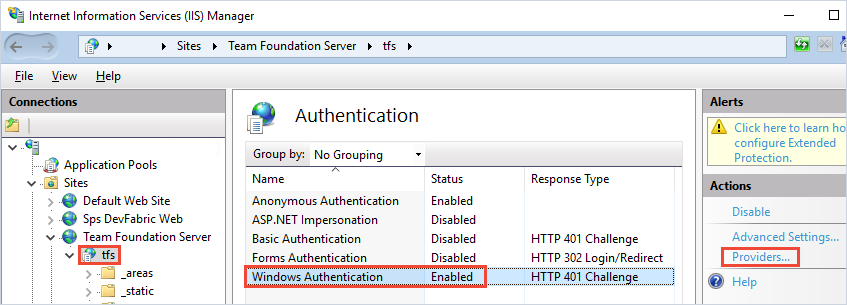

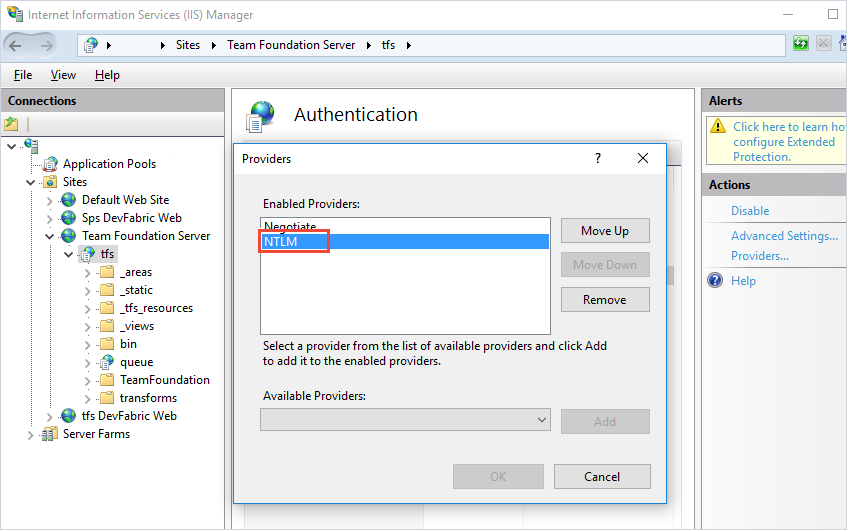

Starta IIS-hanteraren (Internet Information Services). Välj din TFS-webbplats och kontrollera att Windows-autentisering är aktiverat med en giltig provider, till exempel NTLM eller Kerberos.

Förhandla

Metoden för att förhandla om autentisering för agentregistrering är endast tillgänglig för Windows-agentregistrering på Azure DevOps Server och TFS.

Anslut till TFS som en annan användare än den inloggade användaren via ett Windows-autentiseringsschema som NTLM eller Kerberos.

Om du vill använda den här autentiseringsmetoden måste du först konfigurera TFS-servern.

Logga in på datorn där du kör TFS.

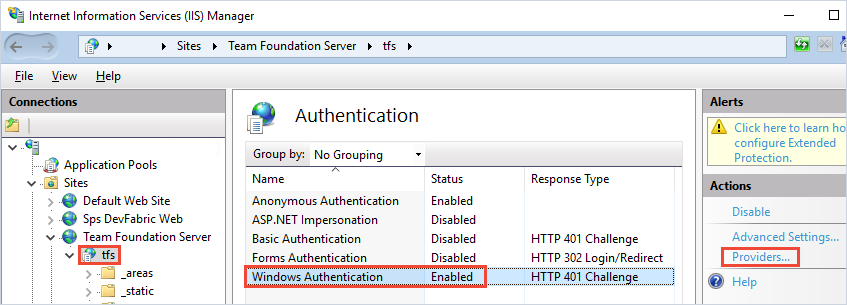

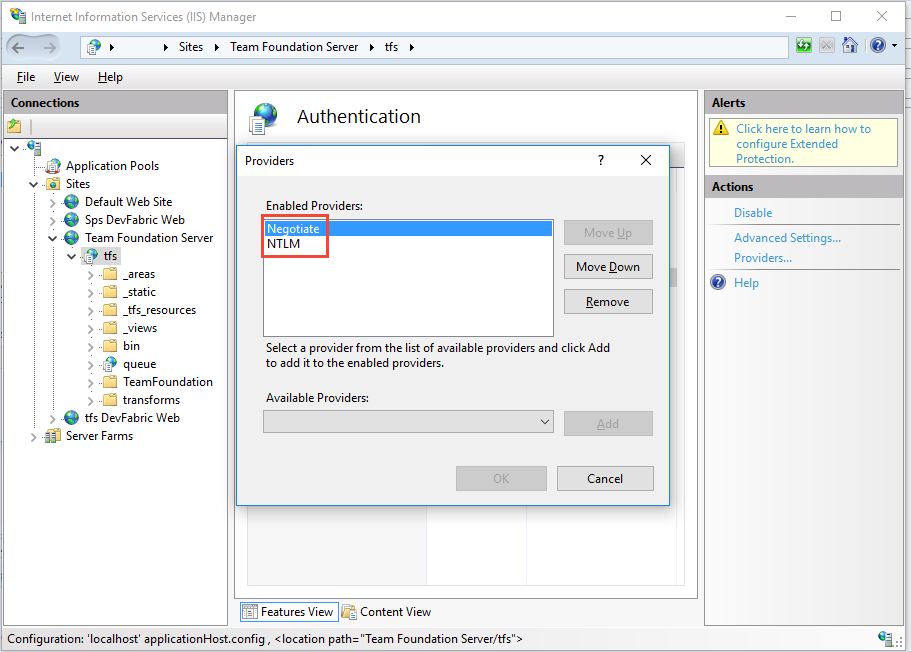

Starta Internet Information Services (IIS) Manager. Välj din TFS-webbplats och kontrollera att Windows-autentisering är aktiverat med Negotiate-providern och med en annan metod, till exempel NTLM eller Kerberos.

Alternativ (ALT)

Den alternativa (grundläggande) autentiseringsmetoden för agentregistrering är endast tillgänglig på Azure DevOps Server och TFS.

Anslut till TFS med grundläggande autentisering. Om du vill använda den här metoden måste du först konfigurera HTTPS på TFS.

Om du vill använda den här autentiseringsmetoden måste du konfigurera TFS-servern på följande sätt:

Logga in på datorn där du kör TFS.

Konfigurera grundläggande autentisering. Se Använda

tfxmot Team Foundation Server 2015 med hjälp av grundläggande autentisering.

Not

Enligt produktdesign krävs anonym IIS-autentisering för att OAuth-autentisering ska fungera. Den här OAuth-autentiseringen används av Azure DevOps för agent- och pipelinefunktionerna. Därför blir agenterna oanvändbara även om vi redan har konfigurerat agenter om vi inaktiverar den anonyma autentiseringen. Azure DevOps-produkter har redan en utmärkt säkerhetsmetod. TFS/Azure DevOps-serverprogrammet i IIS tillåter inte oautentiserade begäranden. Det gör det möjligt att släppas genom IIS-ytterdörren till applikationen, som implementerar OAuth. I en pipelinekörning genererar till exempel byggservern en OAuth-token per version, som är begränsad till bygget och upphör att gälla efter bygget. Så även om tokent är skyddat, om den läcker, är den värdelös efter kompileringen - i motsats till en identitet. OAuth-token är inte heller tillgänglig för kod som körs av byggprocessen (enhetstester som har checkats in av utvecklare). Om den förlitade sig på Windows-identiteten som Windows-tjänsten körs under, skulle utvecklare som kör enhetstester i CI kunna skaffa sig högre behörighet för att komma åt eller ta bort kod de inte har tillstånd till.