Integrera CyberArk med Microsoft Defender för IoT

Den här artikeln hjälper dig att lära dig hur du integrerar och använder CyberArk med Microsoft Defender för IoT.

Defender for IoT levererar ICS- och IIoT-cybersäkerhetsplattformar med ICS-medveten hotanalys och maskininlärning.

Hotaktörer använder komprometterade autentiseringsuppgifter för fjärråtkomst för att få åtkomst till kritiska infrastrukturnätverk via fjärrskrivbord och VPN-anslutningar. Med hjälp av betrodda anslutningar kringgår den här metoden enkelt ot-perimetersäkerhet. Autentiseringsuppgifter stjäls vanligtvis från privilegierade användare, till exempel kontrolltekniker och partnerunderhållspersonal, som kräver fjärråtkomst för att utföra dagliga uppgifter.

Med Defender for IoT-integreringen tillsammans med CyberARK kan du:

Minska OT-risker från obehörig fjärråtkomst

Tillhandahålla kontinuerlig övervakning och privilegierad åtkomstsäkerhet för OT

Förbättra incidenthantering, hotjakt och hotmodellering

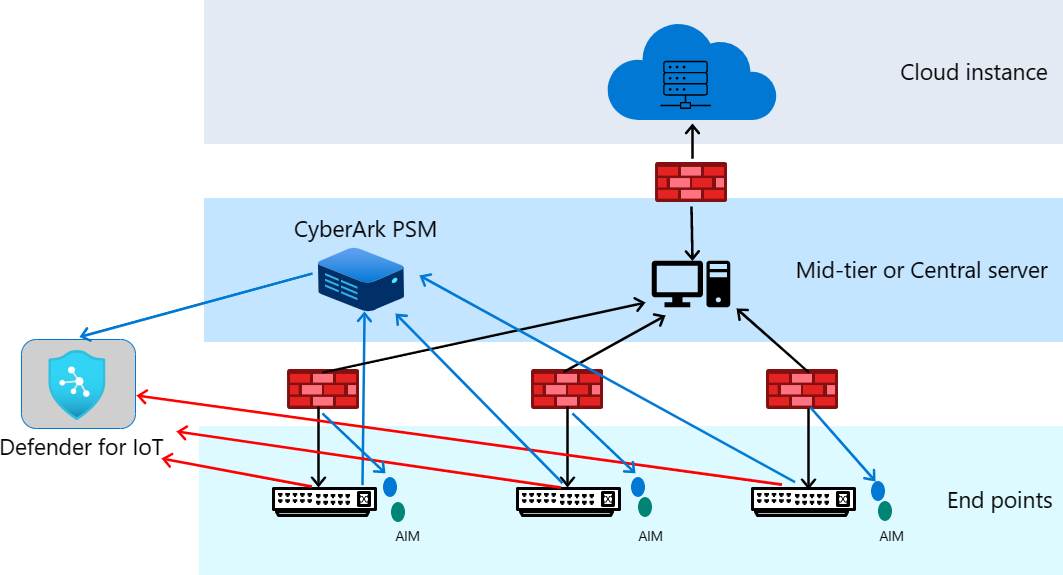

Defender for IoT-installationen är ansluten till OT-nätverket via en SPAN-port (speglingsport) på nätverksenheter, till exempel växlar och routrar, via en enkelriktad (inkommande) anslutning till de dedikerade nätverksgränssnitten på Defender for IoT-installationen.

Ett dedikerat nätverksgränssnitt finns också i Defender for IoT-installationen för centraliserad hantering och API-åtkomst. Det här gränssnittet används också för kommunikation med CyberArk PSM-lösningen som distribueras i organisationens datacenter för att hantera privilegierade användare och skydda fjärråtkomstanslutningar.

I den här artikeln kan du se hur du:

- Konfigurera PSM i CyberArk

- Aktivera integreringen i Defender för IoT

- Visa och hantera identifieringar

- Stoppa integreringen

Förutsättningar

Kontrollera att du har följande förutsättningar innan du börjar:

CyberARK version 2.0.

Kontrollera att du har CLI-åtkomst till alla Defender for IoT-enheter i företaget.

Ett Azure-konto. Om du inte redan har ett Azure-konto kan du skapa ditt kostnadsfria Azure-konto i dag.

Åtkomst till en Defender for IoT OT-sensor som administratörsanvändare. Mer information finns i Lokala användare och roller för OT-övervakning med Defender för IoT.

Konfigurera PSM CyberArk

CyberArk måste konfigureras för att tillåta kommunikation med Defender för IoT. Den här kommunikationen utförs genom att konfigurera PSM.

Så här konfigurerar du PSM:

Leta upp och öppna

c:\Program Files\PrivateArk\Server\dbparam.xmlfilen.Lägg till följande parametrar:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Spara filen och stäng den.

Placera konfigurationsfilen

CyberX.xslDefender för IoT syslog ic:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Öppna Server Central Administration.

Välj Stoppa trafikljuset

för att stoppa servern.

för att stoppa servern.Välj Start Traffic Light (Starta trafikljus) för att starta servern.

Aktivera integreringen i Defender för IoT

För att kunna aktivera integreringen måste Syslog Server aktiveras i OT-sensorn. Som standard lyssnar Syslog Server på systemets IP-adress med hjälp av port 514 UDP.

Så här konfigurerar du Defender för IoT:

Logga in på ot-sensorn och gå sedan till Systeminställningar.

Växla Syslog-servern till På.

(Valfritt) Ändra porten genom att logga in i systemet via CLI, navigera till

/var/cyberx/properties/syslog.propertiesoch sedan ändra tilllistener: 514/udp.

Visa och hantera identifieringar

Integreringen mellan Microsoft Defender för IoT och CyberArk PSM utförs via syslog-meddelanden. Dessa meddelanden skickas av PSM-lösningen till Defender för IoT, vilket meddelar Defender för IoT om eventuella fjärrsessioner eller verifieringsfel.

När Defender for IoT-plattformen tar emot dessa meddelanden från PSM korrelerar den dem med de data som visas i nätverket. Det innebär att verifiera att alla fjärråtkomstanslutningar till nätverket genererades av PSM-lösningen och inte av en obehörig användare.

Visa aviseringar

När Defender för IoT-plattformen identifierar fjärrsessioner som inte har godkänts av PSM utfärdar den en Unauthorized Remote Session. För att underlätta omedelbar undersökning visar aviseringen även IP-adresserna och namnen på käll- och målenheterna.

Så här visar du aviseringar:

Logga in på OT-sensorn och välj sedan Aviseringar.

I listan över aviseringar väljer du aviseringen med titeln Obehörig fjärrsession.

Tidslinje för händelse

När PSM auktoriserar en fjärranslutning visas den på sidan Tidslinje för Defender för IoT-händelser. Sidan Händelsetidslinje visar en tidslinje för alla aviseringar och meddelanden.

Så här visar du händelsetidslinjen:

Logga in på nätverkssensorn och välj sedan Händelsetidslinje.

Leta upp en händelse med namnet PSM Remote Session.

Granskning och kriminalteknik

Administratörer kan granska och undersöka fjärråtkomstsessioner genom att fråga Defender for IoT-plattformen via det inbyggda datautvinningsgränssnittet. Den här informationen kan användas för att identifiera alla fjärråtkomstanslutningar som har inträffat, inklusive kriminalteknisk information, till exempel från eller till enheter, protokoll (RDP eller SSH), käll- och målanvändare, tidsstämplar och om sessionerna har auktoriserats med PSM.

Så här granskar och undersöker du:

Logga in på nätverkssensorn och välj sedan Datautvinning.

Välj Fjärråtkomst.

Stoppa integreringen

När som helst kan du stoppa integreringen från att kommunicera.

Så här stoppar du integreringen:

Gå till Systeminställningar i OT-sensorn.

Växla alternativet Syslog Server till Av .