Vad är nytt arkiv för i Microsoft Defender för IoT för organisationer

Kommentar

Azure Defender för IoT har bytt namn till Microsoft Defender för IoT.

Den här artikeln fungerar som ett arkiv för funktioner och förbättringar som släpptes för Microsoft Defender för IoT för organisationer för mer än nio månader sedan.

Mer information om nyare uppdateringar finns i Nyheter i Microsoft Defender för IoT?.

Angivna funktioner som anges nedan är i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller andra juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

December 2021

Sensorprogramversion: 10.5.4

Förbättrad integrering med Microsoft Sentinel (förhandsversion)

Den nya IoT OT Threat Monitoring med Defender for IoT-lösningen är tillgänglig och ger förbättrade funktioner för Microsoft Defender för IoT-integrering med Microsoft Sentinel. IoT OT Threat Monitoring med Defender for IoT-lösningen är en uppsättning paketerat innehåll, inklusive analysregler, arbetsböcker och spelböcker som konfigurerats specifikt för Defender för IoT-data. Den här lösningen stöder för närvarande endast driftsnätverk (OT/ICS).

Information om hur du integrerar med Microsoft Sentinel finns i Självstudie: Integrera Defender för IoT och Sentinel

Apache Log4j-sårbarhet

Version 10.5.4 av Microsoft Defender för IoT minskar säkerhetsproblemet i Apache Log4j. Mer information finns i säkerhetsrekommenderingsuppdateringen.

Aviseringar

Version 10.5.4 av Microsoft Defender för IoT ger viktiga aviseringsförbättringar:

- Aviseringar för vissa mindre händelser eller gränsfall är nu inaktiverade.

- I vissa scenarier minimeras liknande aviseringar i ett enda aviseringsmeddelande.

Dessa ändringar minskar aviseringsvolymen och möjliggör effektivare målinriktning och analys av säkerhets- och drifthändelser.

Mer information finns i Aviseringstyper och beskrivningar för OT-övervakning.

Aviseringar har inaktiverats permanent

Aviseringarna nedan är permanent inaktiverade med version 10.5.4. Identifiering och övervakning stöds fortfarande för trafik som är associerad med aviseringarna.

Principmotoraviseringar

- Anrop till RPC-procedur

- Obehörig HTTP-server

- Onormal användning av MAC-adresser

Aviseringar inaktiverade som standard

Aviseringarna nedan är inaktiverade som standard med version 10.5.4. Du kan återaktivera aviseringarna från sidan Support i sensorkonsolen om det behövs.

Avisering om avvikelsemotor

- Onormalt antal parametrar i HTTP-huvudet

- Onormal LÄNGD på HTTP-sidhuvud

- Ogiltigt HTTP-huvudinnehåll

Aviseringar om driftmotor

- HTTP-klientfel

- RPC-åtgärden misslyckades

Principmotoraviseringar

Om du inaktiverar aviseringarna inaktiveras även övervakning av relaterad trafik. Mer specifikt rapporteras inte den här trafiken i Data Mining-rapporter.

- Ogiltig HTTP-kommunikationsavisering och HTTP-Anslut ions-datautvinningstrafik

- Avisering om obehörig HTTP-användaragent och HTTP-användaragenter – datautvinningstrafik

- Otillåten HTTP SOAP-åtgärd och HTTP SOAP Actions Data Mining-trafik

Uppdaterade aviseringsfunktioner

Avisering om obehörig databasåtgärd Tidigare omfattade den här aviseringen DDL- och DML-aviseringar och rapportering om datautvinning. Nu:

- DDL-trafik: aviseringar och övervakning stöds.

- DML-trafik: Övervakning stöds. Aviseringar stöds inte.

Avisering om identifierad ny tillgång Den här aviseringen är inaktiverad för nya enheter som identifierats i IT-undernät. Aviseringen Ny tillgång identifierad utlöses fortfarande för nya enheter som identifieras i OT-undernät. OT-undernät identifieras automatiskt och kan uppdateras av användare om det behövs.

Minimerad avisering

Aviseringsutlösare för specifika scenarier har minimerats för att minska aviseringsvolymen och förenkla aviseringsutredningen. I dessa scenarier utlöses en avisering en gång om en enhet utför upprepad aktivitet på mål. Tidigare utlöstes en ny avisering varje gång samma aktivitet utfördes.

Den här nya funktionen är tillgänglig i följande aviseringar:

- Portgenomsökning Identifierade aviseringar, baserat på källenhetens aktivitet (genererad av avvikelsemotorn)

- Aviseringar om skadlig kod, baserat på källenhetens aktivitet. (genereras av motorn för skadlig kod).

- Misstanke om Denial of Service-attackaviseringar baserat på målenhetens aktivitet (genererad av motorn för skadlig kod)

November 2021

Sensorprogramversion: 10.5.3

Följande funktionsförbättringar är tillgängliga med version 10.5.3 av Microsoft Defender för IoT.

Den lokala hanteringskonsolen har ett nytt API som stöder vår ServiceNow-integrering. Mer information finns i Referens för integrations-API för lokala hanteringskonsoler (offentlig förhandsversion).

Förbättringar har gjorts i nätverkstrafikanalysen av flera ot- och ICS-protokolldissektorer.

Som en del av vårt automatiserade underhåll tas arkiverade aviseringar som är över 90 dagar gamla nu bort automatiskt.

Många förbättringar har gjorts vid export av aviseringsmetadata baserat på kundfeedback.

Oktober 2021

Sensorprogramversion: 10.5.2

Följande funktionsförbättringar är tillgängliga med version 10.5.2 av Microsoft Defender för IoT.

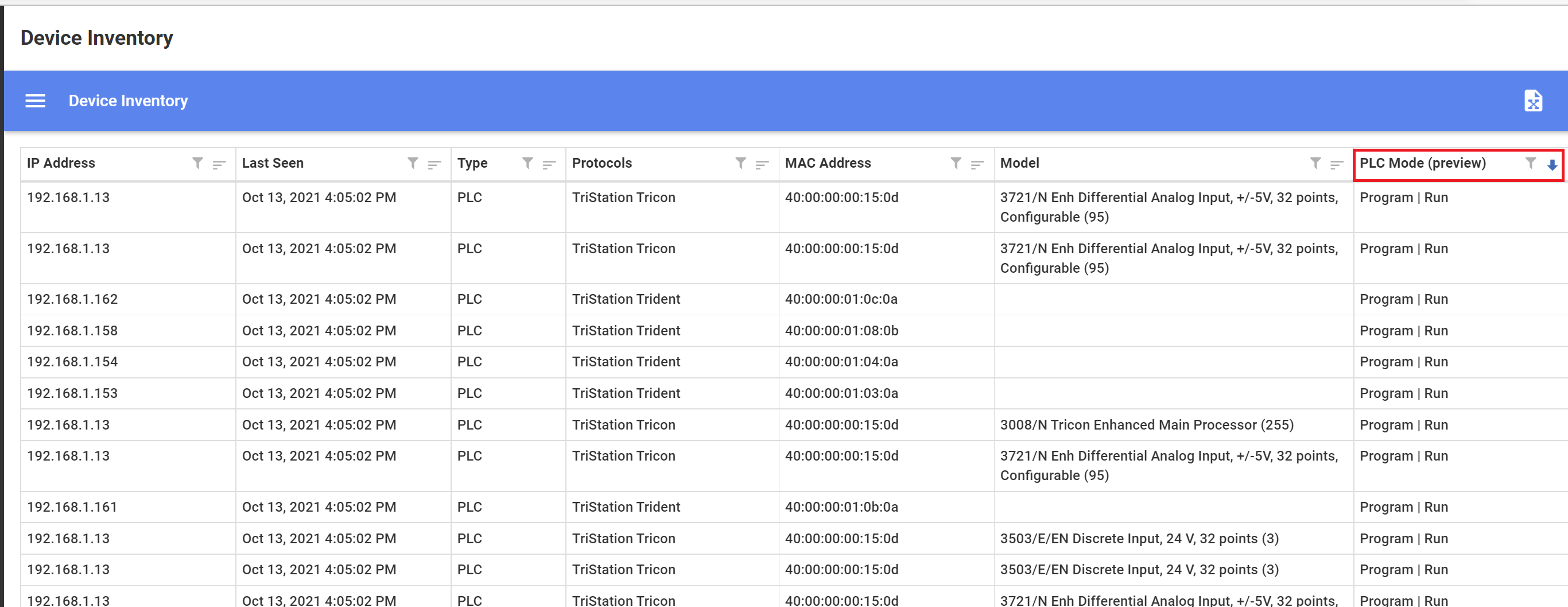

IDENTIFIERING AV PLC-driftläge (offentlig förhandsversion)

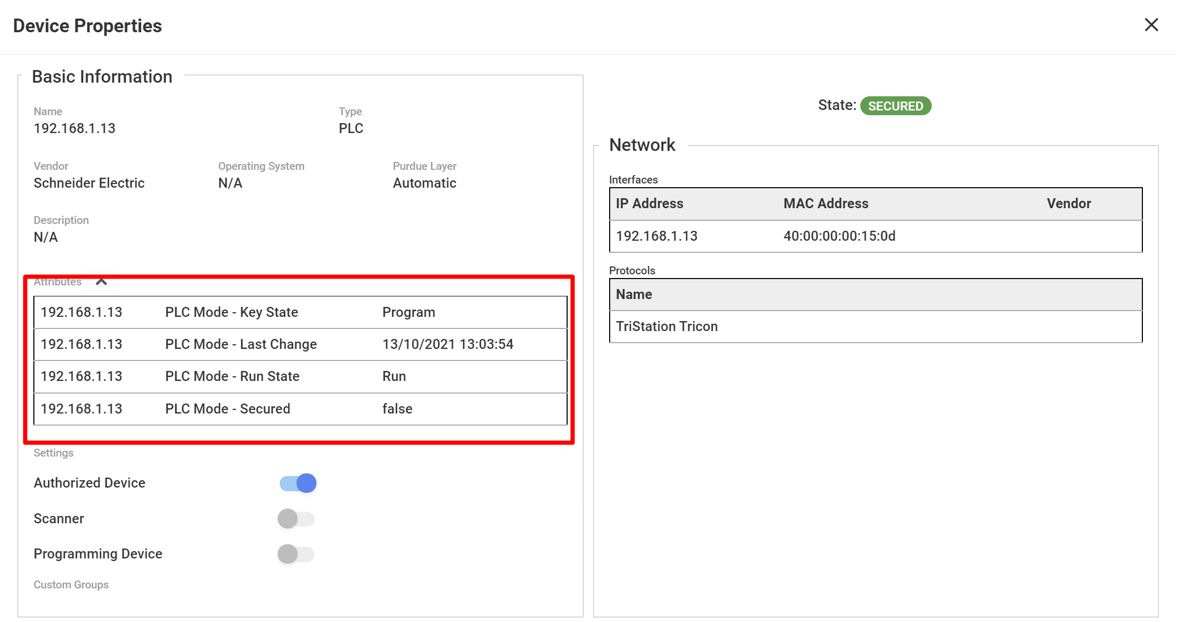

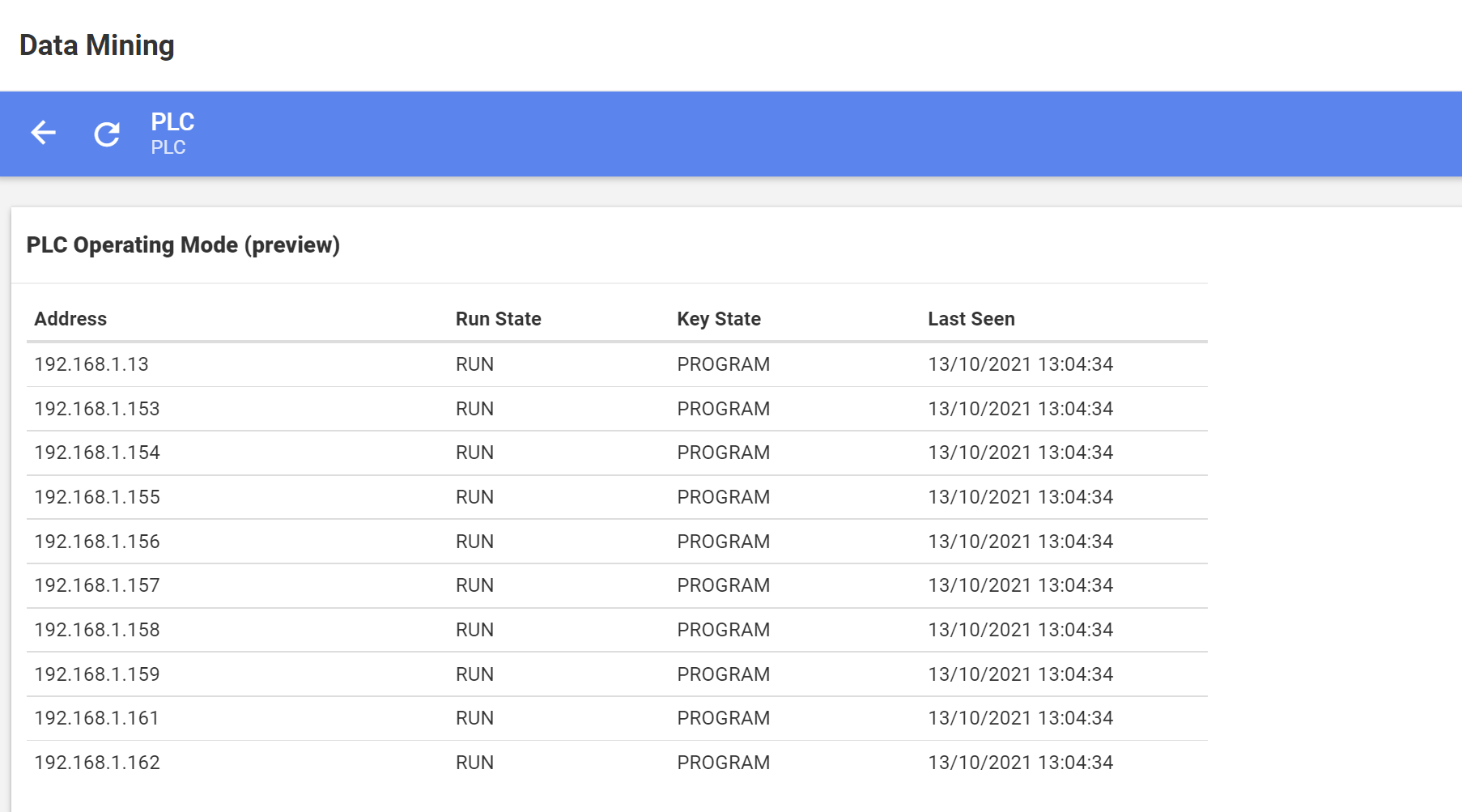

Användare kan nu visa TILLSTÅND, ändringar och risker i PLC-driftläge. PLC-driftläget består av plc-logiskt körningstillstånd och det fysiska nyckeltillståndet, om det finns en fysisk nyckelbrytare på PLC:en.

Den här nya funktionen hjälper till att förbättra säkerheten genom att identifiera osäkra PLC:er och förhindrar därför skadliga attacker som PLC-programnedladdningar. Tritonattacken 2017 på en petrokemisk anläggning illustrerar effekterna av sådana risker. Den här informationen ger även drifttekniker kritisk insyn i driftsläget för företags-PLC:er.

Vad är ett osäkert läge?

Om nyckeltillståndet identifieras som Program eller om körningstillståndet identifieras som fjärr- eller program definieras PLC av Defender för IoT som osäkert.

Synlighet och riskbedömning

Använd Enhetsinventering för att visa PLC-tillståndet för organisations-PLC:er och sammanhangsberoende enhetsinformation. Använd dialogrutan Enhetsinventering Inställningar för att lägga till den här kolumnen i inventeringen.

Visa PLC-säkerhetsstatus och senaste ändringsinformation per PLC i avsnittet Attribut på skärmen Enhetsegenskaper. Om nyckeltillståndet identifieras som Program eller om körningstillståndet identifieras som fjärr- eller program definieras PLC av Defender för IoT som osäkert. Alternativet Enhetsegenskaper PLC-skyddad läser falskt.

Visa alla statusar för plc-körning och nyckeltillstånd i nätverket genom att skapa en datautvinning med information om PLC-driftläge.

Använd riskbedömningsrapporten för att granska antalet nätverks-PLC:er i oskyddat läge och ytterligare information som du kan använda för att minska oskyddade PLC-risker.

PCAP API

Med det nya PCAP-API:et kan användaren hämta PCAP-filer från sensorn via den lokala hanteringskonsolen med eller utan direkt åtkomst till själva sensorn.

Granskning av lokal hanteringskonsol

Granskningsloggar för den lokala hanteringskonsolen kan nu exporteras för att underlätta undersökningar av vilka ändringar som har gjorts och av vem.

Webhook utökad

Webhook extended kan användas för att skicka extra data till slutpunkten. Den utökade funktionen innehåller all information i Webhook-aviseringen och lägger till följande information i rapporten:

- sensorID

- sensorName

- Zonid

- Zonnamn

- siteID

- Platsnamn

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- Hanteras

- additionalInformation

Unicode-stöd för certifikatlösenfraser

Unicode-tecken stöds nu när du arbetar med lösenfraser för sensorcertifikat. Mer information finns i Förbereda CA-signerade certifikat.

April 2021

Arbeta med automatiska uppdateringar av hotinformation (offentlig förhandsversion)

Nya hotinformationspaket kan nu automatiskt skickas till molnanslutna sensorer när de släpps av Microsoft Defender för IoT. Detta är förutom att ladda ned paket för hotinformation och sedan ladda upp dem till sensorer.

Genom att arbeta med automatiska uppdateringar kan du minska driftsarbetet och säkerställa större säkerhet. Aktivera automatisk uppdatering genom att registrera din molnanslutna sensor på Defender för IoT-portalen med automatisk hotinformation Uppdateringar aktiverad.

Om du vill använda en mer konservativ metod för att uppdatera dina hotinformationsdata kan du manuellt skicka paket från Microsoft Defender för IoT-portalen till molnanslutna sensorer endast när du känner att det krävs. Detta ger dig möjlighet att styra när ett paket installeras, utan att behöva ladda ned och sedan ladda upp det till dina sensorer. Skicka uppdateringar till sensorer manuellt från sidan Defender för IoT-platser och sensorer .

Du kan också granska följande information om hotinformationspaket:

- Paketversion installerad

- Uppdateringsläge för hotinformation

- Uppdateringsstatus för hotinformation

Visa molnansluten sensorinformation (offentlig förhandsversion)

Visa viktig driftsinformation om molnanslutna sensorer på sidan Platser och sensorer .

- Sensorversionen installerad

- Sensoranslutningsstatusen till molnet.

- Senaste gången sensorn identifierades när den anslöt till molnet.

Förbättringar av aviserings-API

Nya fält är tillgängliga för användare som arbetar med aviserings-API:er.

Lokal hanteringskonsol

- Käll- och måladress

- Reparationssteg

- Namnet på sensorn som definierats av användaren

- Namnet på zonen som är associerad med sensorn

- Namnet på platsen som är associerad med sensorn

Sensor

- Käll- och måladress

- Reparationssteg

API version 2 krävs när du arbetar med de nya fälten.

Funktioner som levereras som allmänt tillgängliga (GA)

Följande funktioner var tidigare tillgängliga för offentlig förhandsversion och är nu allmänt tillgängliga (GA) funktioner:

- Sensor – förbättrade anpassade aviseringsregler

- Lokal hanteringskonsol – exportera aviseringar

- Lägg till det andra nätverksgränssnittet i den lokala hanteringskonsolen

- Enhetsbyggare – ny mikroagent

Mars 2021

Sensor – förbättrade anpassade aviseringsregler (offentlig förhandsversion)

Nu kan du skapa anpassade aviseringsregler baserat på dagen, gruppen med dagar och tidsperiodens nätverksaktivitet har identifierats. Att arbeta med dag- och tidsregelvillkor är användbart, till exempel i fall där allvarlighetsgraden för aviseringar härleds när aviseringshändelsen äger rum. Skapa till exempel en anpassad regel som utlöser en varning med hög allvarlighetsgrad när nätverksaktivitet identifieras under en helg eller på kvällen.

Den här funktionen är tillgänglig på sensorn med versionen av version 10.2.

Lokal hanteringskonsol – exportera aviseringar (offentlig förhandsversion)

Aviseringsinformation kan nu exporteras till en .csv-fil från den lokala hanteringskonsolen. Du kan exportera information om alla aviseringar som identifierats eller exportera information baserat på den filtrerade vyn.

Den här funktionen är tillgänglig i den lokala hanteringskonsolen med versionen av version 10.2.

Lägg till det andra nätverksgränssnittet i den lokala hanteringskonsolen (offentlig förhandsversion)

Nu kan du förbättra säkerheten för distributionen genom att lägga till ett andra nätverksgränssnitt i den lokala hanteringskonsolen. Med den här funktionen kan din lokala hantering ha sina anslutna sensorer i ett säkert nätverk, samtidigt som användarna kan komma åt den lokala hanteringskonsolen via ett andra separat nätverksgränssnitt.

Den här funktionen är tillgänglig i den lokala hanteringskonsolen med versionen av version 10.2.

Januari 2021

Säkerhet

Förbättringar av certifikat- och lösenordsåterställning har gjorts för den här versionen.

Certifikat

Med den här versionen kan du:

- Ladda upp TLS/SSL-certifikat direkt till sensorer och lokala hanteringskonsoler.

- Utför validering mellan den lokala hanteringskonsolen och anslutna sensorer samt mellan en hanteringskonsol och en hanteringskonsol med hög tillgänglighet. Valideringen baseras på förfallodatum, rotcertifikatutfärdarautenticitet och listor över återkallade certifikat. Om verifieringen misslyckas fortsätter inte sessionen.

För uppgraderingar:

- Det finns ingen ändring i TLS/SSL-certifikat eller valideringsfunktioner under uppgraderingen.

- När du har uppdaterat dina sensorer och lokala hanteringskonsoler kan administrativa användare ersätta TLS/SSL-certifikat eller aktivera TLS/SSL-certifikatverifiering från fönstret System Inställningar, TLS/SSL-certifikat.

För nya installationer:

- Under första inloggningen måste användarna antingen använda ett TLS/SSL-certifikat (rekommenderas) eller ett lokalt genererat självsignerat certifikat (rekommenderas inte)

- Certifikatverifiering aktiveras som standard för nya installationer.

Lösenordsåterställning

Sensor- och lokal hanteringskonsol Administrativa användare kan nu återställa lösenord från Microsoft Defender för IoT-portalen. Tidigare krävdes åtgärder för lösenordsåterställning av supportteamet.

Registrering

Lokal hanteringskonsol – incheckade enheter

Efter den första inloggningen till den lokala hanteringskonsolen måste användarna nu ladda upp en aktiveringsfil. Filen innehåller det aggregerade antalet enheter som ska övervakas i organisationens nätverk. Det här numret kallas för antalet bekräftade enheter. Bekräftade enheter definieras under registreringsprocessen på Microsoft Defender för IoT-portalen, där aktiveringsfilen genereras. Första gången användare och användare uppgraderar krävs för att ladda upp aktiveringsfilen. Efter den första aktiveringen kan antalet enheter som identifieras i nätverket överskrida antalet bekräftade enheter. Den här händelsen kan till exempel inträffa om du ansluter fler sensorer till hanteringskonsolen. Om det finns en avvikelse mellan antalet identifierade enheter och antalet incheckade enheter visas en varning i hanteringskonsolen. Om den här händelsen inträffar bör du ladda upp en ny aktiveringsfil.

Alternativ för prissidan

Med prissidan kan du registrera nya prenumerationer på Microsoft Defender för IoT och definiera bekräftade enheter i nätverket.

På sidan Prissättning kan du nu även hantera befintliga prenumerationer som är associerade med en sensor och uppdatera enhetsåtagandet.

Visa och hantera registrerade sensorer

Med en ny webbplats- och sensorportalsida kan du:

- Lägg till beskrivande information om sensorn. Till exempel en zon som är associerad med sensorn eller fritexttaggar.

- Visa och filtrera sensorinformation. Du kan till exempel visa information om sensorer som är molnanslutna eller lokalt hanterade eller visa information om sensorer i en viss zon.

Användbarhet

Ny sida för Azure Sentinel-anslutningsapp

Sidan Microsoft Defender för IoT-dataanslutning i Azure Sentinel har gjorts om. Dataanslutningen baseras nu på prenumerationer snarare än IoT Hubs. så att kunderna bättre kan hantera sin konfigurationsanslutning till Azure Sentinel.

Behörighetsuppdateringar för Azure-portalen

Stöd för säkerhetsläsare och säkerhetsadministratör har lagts till.

Andra uppdateringar

Åtkomstgrupp – zonbehörigheter

De lokala hanteringskonsolens åtkomstgruppsregler innehåller inte alternativet att bevilja åtkomst till en specifik zon. Det går inte att definiera regler som använder webbplatser, regioner och affärsenheter. Efter uppgraderingen ändras åtkomstgrupper som innehåller regler som tillåter åtkomst till specifika zoner för att tillåta åtkomst till den överordnade platsen, inklusive alla dess zoner.

Terminologiändringar

Termen tillgång har bytt namn på enheten i sensorn och den lokala hanteringskonsolen, rapporter och andra lösningsgränssnitt. I sensor- och lokala hanteringskonsolaviseringar har termen Hantera den här händelsen fått namnet Reparationssteg.