Skapa SSL/TLS-certifikat för OT-enheter

Den här artikeln är en i en serie artiklar som beskriver distributionssökvägen för OT-övervakning med Microsoft Defender för IoT och beskriver hur du skapar CA-signerade certifikat som ska användas med Lokala OT-sensorenheter för Defender for IoT.

Varje certifikatutfärdare (CA)-signerat certifikat måste ha både en .key fil och en .crt fil som laddas upp till Defender för IoT-enheter efter den första inloggningen. Vissa organisationer kan också kräva en .pem fil, men en .pem fil krävs inte för Defender för IoT.

Viktigt!

Du måste skapa ett unikt certifikat för varje Defender för IoT-installation, där varje certifikat uppfyller nödvändiga kriterier.

Förutsättningar

Om du vill utföra de procedurer som beskrivs i den här artikeln kontrollerar du att du har en säkerhets-, PKI- eller certifikatspecialist tillgänglig för att övervaka skapandet av certifikatet.

Kontrollera att du också har bekantat dig med SSL/TLS-certifikatkraven för Defender för IoT.

Skapa ett CA-signerat SSL/TLS-certifikat

Vi rekommenderar att du alltid använder CA-signerade certifikat i produktionsmiljöer och endast använder självsignerade certifikat i testmiljöer.

Använd en plattform för certifikathantering, till exempel en automatiserad PKI-hanteringsplattform, för att skapa ett certifikat som uppfyller Kraven för Defender för IoT.

Om du inte har ett program som automatiskt kan skapa certifikat kan du be en säkerhets-, PKI- eller annan kvalificerad certifikatledare om du behöver hjälp. Du kan också konvertera befintliga certifikatfiler om du inte vill skapa nya.

Se till att skapa ett unikt certifikat för varje Defender för IoT-installation, där varje certifikat uppfyller obligatoriska parametervillkor.

Till exempel:

Öppna den nedladdade certifikatfilen och välj fliken >Information Kopiera till fil för att köra guiden Exportera certifikat.

I guiden Certifikatexport väljer du Nästa>DER-kodad binär X.509 (. CER)> och välj sedan Nästa igen.

På skärmen Fil att exportera väljer du Bläddra, väljer en plats där certifikatet ska lagras och väljer sedan Nästa.

Välj Slutför för att exportera certifikatet.

Kommentar

Du kan behöva konvertera befintliga filtyper till typer som stöds.

Kontrollera att certifikatet uppfyller kraven för certifikatfilen och testa sedan certifikatfilen som du skapade när du är klar.

Om du inte använder certifikatverifiering tar du bort referensen för CRL-URL:en i certifikatet. Mer information finns i krav för certifikatfil.

Dricks

(Valfritt) Skapa en certifikatkedja, som är en .pem fil som innehåller certifikaten för alla certifikatutfärdare i förtroendekedjan som ledde till ditt certifikat.

Kontrollera åtkomsten till CRL-servern

Om din organisation validerar certifikat måste dina Defender for IoT-enheter kunna komma åt CRL-servern som definierats av certifikatet. Som standard får certifikat åtkomst till CRL-serverns URL via HTTP-port 80. Vissa organisationssäkerhetsprinciper blockerar dock åtkomsten till den här porten.

Om dina enheter inte kan komma åt crl-servern på port 80 kan du använda någon av följande lösningar:

Definiera en annan URL och port i certifikatet:

- Url:en som du definierar måste konfigureras som

http: //och intehttps:// - Kontrollera att mål-CRL-servern kan lyssna på den port som du definierar

- Url:en som du definierar måste konfigureras som

Använda en proxyserver som kan komma åt CRL på port 80

Mer information finns i [Vidarebefordra OT-aviseringsinformation].

Om verifieringen misslyckas stoppas kommunikationen mellan de relevanta komponenterna och ett verifieringsfel visas i konsolen.

Importera SSL/TLS-certifikatet till ett betrott arkiv

När du har skapat certifikatet importerar du det till en betrodd lagringsplats. Till exempel:

Öppna säkerhetscertifikatfilen och välj Installera certifikat på fliken Allmänt för att starta guiden Importera certifikat.

I Lagringsplats väljer du Lokal dator och sedan Nästa.

Om en uppmaning om att tillåta användarkontroll visas väljer du Ja om du vill att appen ska kunna göra ändringar på enheten.

På skärmen Certifikatarkiv väljer du Välj automatiskt certifikatarkivet baserat på typ av certifikat och väljer sedan Nästa.

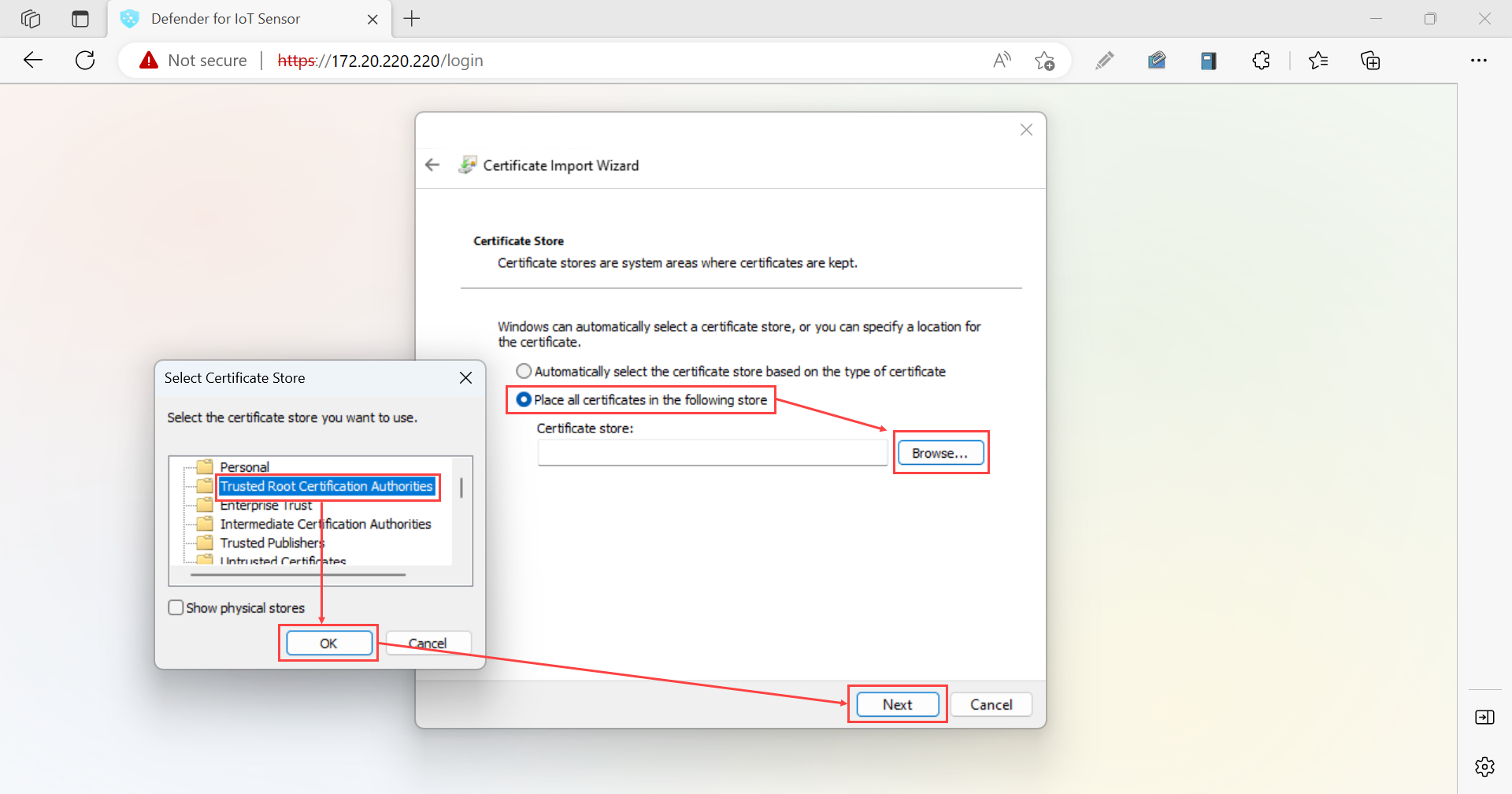

Välj Placera alla certifikat i följande arkiv, bläddra och välj sedan arkivet Betrodda rotcertifikatutfärdare. När du är klar väljer du Nästa. Till exempel:

Välj Slutför för att slutföra importen.

Testa dina SSL/TLS-certifikat

Använd följande procedurer för att testa certifikat innan du distribuerar dem till dina Defender for IoT-enheter.

Kontrollera ditt certifikat mot ett exempel

Använd följande exempelcertifikat för att jämföra med det certifikat som du har skapat, och se till att samma fält finns i samma ordning.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Testa certifikat utan en eller en .csr privat nyckelfil

Om du vill kontrollera informationen i certifikatfilen .csr eller den privata nyckelfilen använder du följande CLI-kommandon:

-

Kontrollera en certifikatsigneringsbegäran (CSR): Kör

openssl req -text -noout -verify -in CSR.csr -

Kontrollera en privat nyckel: Kör

openssl rsa -in privateKey.key -check -

Kontrollera ett certifikat: Kör

openssl x509 -in certificate.crt -text -noout

Om dessa tester misslyckas granskar du kraven för certifikatfilen för att kontrollera att filparametrarna är korrekta eller kontakta certifikatspecialisten.

Verifiera certifikatets gemensamma namn

Om du vill visa certifikatets gemensamma namn öppnar du certifikatfilen och väljer fliken Information och väljer sedan fältet Ämne .

Certifikatets gemensamma namn visas bredvid CN.

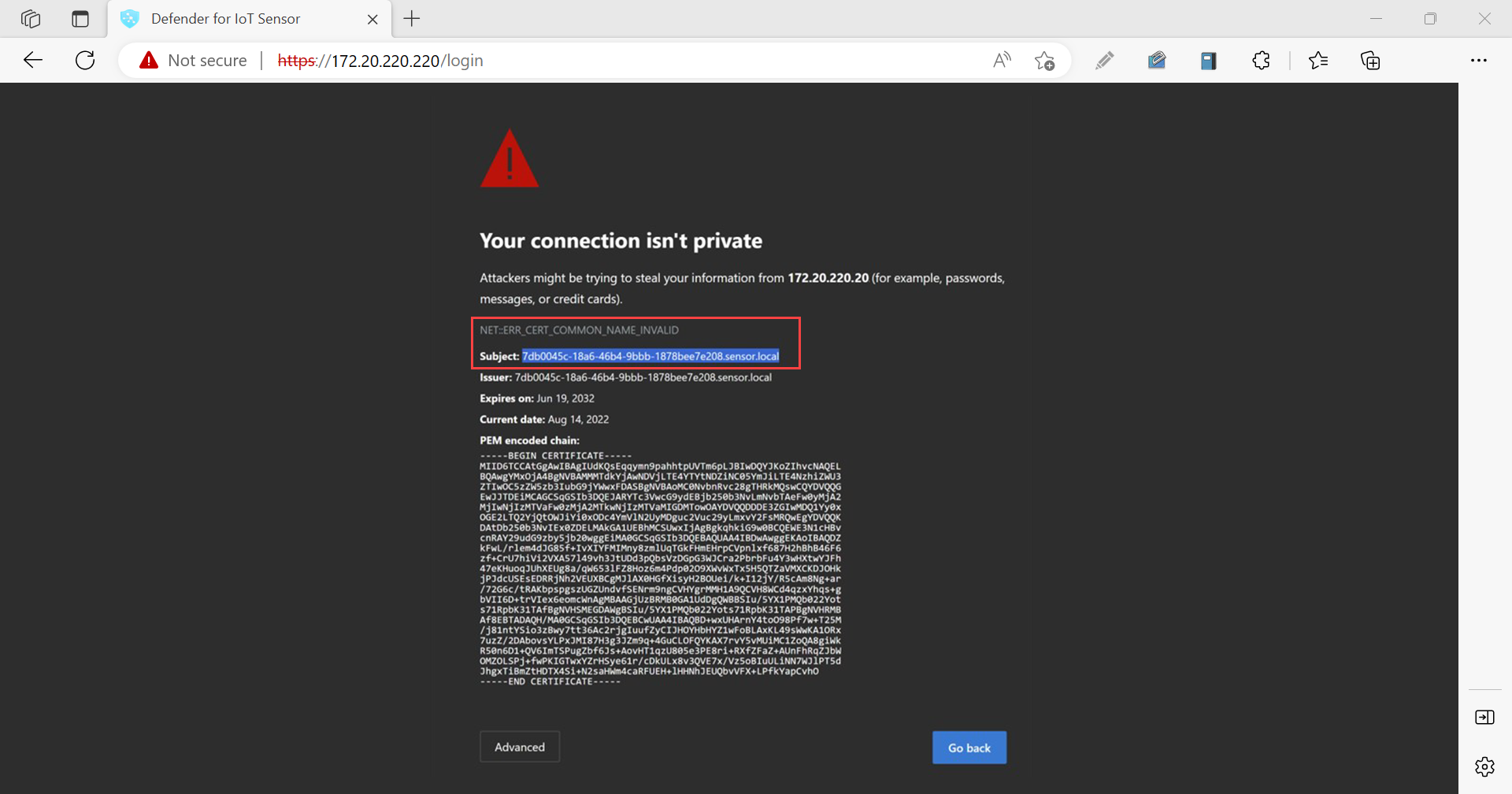

Logga in på sensorkonsolen utan säker anslutning. På skärmen Din anslutning är inte en privat varning kan du se felmeddelandet NET::ERR_CERT_COMMON_NAME_INVALID.

Välj felmeddelandet för att expandera det och kopiera sedan strängen bredvid Ämne. Till exempel:

Ämnessträngen ska matcha CN-strängen i säkerhetscertifikatets information.

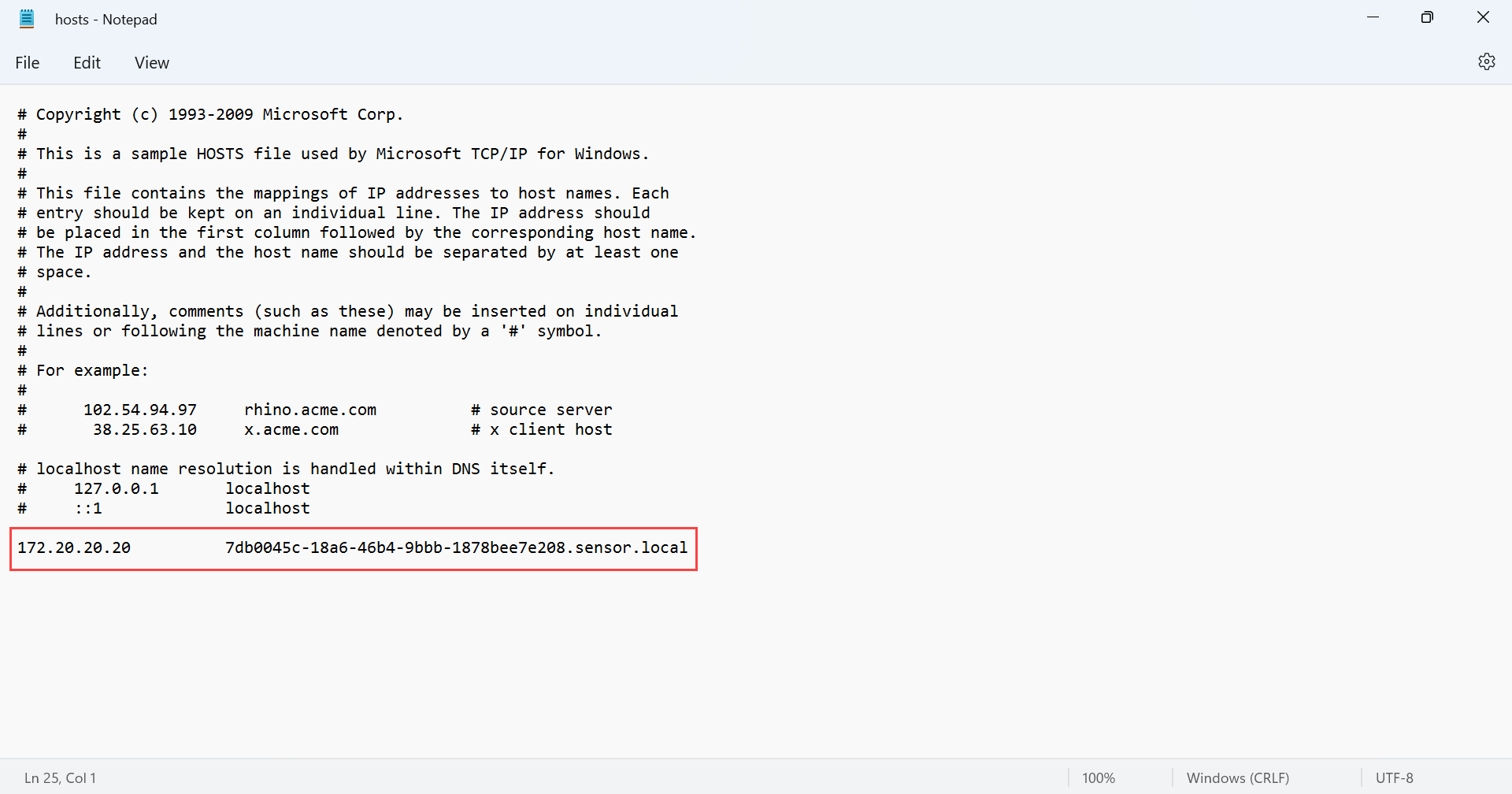

I den lokala utforskaren bläddrar du till värdfilen, till exempel på Den här lokala datorns > (C:) > Windows > System32-drivrutiner >> osv. och öppnar värdfilen .

I värdfilen lägger du till en rad i slutet av dokumentet med sensorns IP-adress och SSL-certifikatets gemensamma namn som du kopierade i föregående steg. Spara ändringarna när du är klar. Till exempel:

Självsignerade certifikat

Självsignerade certifikat är tillgängliga för användning i testmiljöer efter installation av Defender for IoT OT-övervakningsprogram. Mer information finns i: