Påskynda arbetsflöden för OT-aviseringar

Kommentar

Antecknade funktioner finns i FÖRHANDSVERSION. Tilläggsvillkoren för Azure Preview innehåller andra juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Microsoft Defender för IoT-aviseringar förbättrar nätverkets säkerhet och åtgärder med realtidsinformation om händelser som loggas i nätverket. OT-aviseringar utlöses när OT-nätverkssensorer identifierar ändringar eller misstänkt aktivitet i nätverkstrafik som behöver din uppmärksamhet.

I den här artikeln beskrivs följande metoder för att minska ot-nätverkets aviseringströtthet i ditt team:

Skapa regler för undertryckning från Azure Portal för att minska aviseringarna som utlöses av dina sensorer. Om du arbetar i en luftgapad miljö gör du det genom att skapa regler för aviseringsundantag på OT-sensorn.

Skapa aviseringskommenterar för dina team för att lägga till enskilda aviseringar, effektivisera kommunikation och arkivering i dina aviseringar.

Skapa anpassade aviseringsregler för att identifiera specifik trafik i nätverket

Förutsättningar

Observera följande krav innan du använder procedurerna på den här sidan:

| Till... | Du måste ha ... |

|---|---|

| Skapa regler för aviseringsundertryckning på Azure Portal | En Defender for IoT-prenumeration med minst en molnansluten OT-sensor och åtkomst som säkerhetsadministratör, deltagare eller ägare. |

| Skapa en DNS-tillåtna lista på en OT-sensor | En OT-nätverkssensor installerad och åtkomst till sensorn som standardadministratörsanvändare. |

| Skapa aviseringskommentar på en OT-sensor | En OT-nätverkssensor installerad och åtkomst till sensorn som alla användare med en administratörsroll . |

| Skapa anpassade aviseringsregler på en OT-sensor | En OT-nätverkssensor installerad och åtkomst till sensorn som alla användare med en administratörsroll . |

Mer information finns i:

- Installera OT-övervakningsprogramvara på OT-sensorer

- Azure-användarroller och behörigheter för Defender för IoT

- Lokala användare och roller för OT-övervakning med Defender för IoT

Ignorera irrelevanta aviseringar

Konfigurera dina OT-sensorer för att förhindra aviseringar för specifik trafik i nätverket som annars utlöser en avisering. Om till exempel alla OT-enheter som övervakas av en specifik sensor genomgår underhållsprocedurer i två dagar, kanske du vill definiera en regel för att förhindra alla aviseringar som genereras av sensorn under underhållsperioden.

För molnanslutna OT-sensorer skapar du regler för aviseringsundertryckning på Azure Portal för att ignorera angiven trafik i nätverket som annars utlöser en avisering.

För lokalt hanterade sensorer skapar du regler för aviseringsundantag på OT-sensorn, antingen med hjälp av användargränssnittet eller API:et.

Viktigt!

Regler som konfigurerats på Azure Portal åsidosätta alla regler som konfigurerats för samma sensor på OT-sensorn. Om du för närvarande använder regler för aviseringsundantag på ot-sensorn rekommenderar vi att du migrerar dem till Azure Portal som regler för undertryckning innan du börjar.

Skapa regler för aviseringsundertryckning på Azure Portal (offentlig förhandsversion)

Det här avsnittet beskriver hur du skapar en regel för aviseringsundertryckning på Azure Portal och stöds endast för molnanslutna sensorer.

Så här skapar du en regel för aviseringsundertryckning:

I Defender för IoT på Azure Portal väljer du Regler för undertryckning av aviseringar

>.

>.På sidan Undertryckningsregler (förhandsversion) väljer du + Skapa.

I fönstret Skapa undertryckningsregelanger du följande information:

Välj din Azure-prenumeration i listrutan.

Ange ett beskrivande namn för regeln och en valfri beskrivning.

Växla på Aktiverad för att regeln ska börja köras som konfigurerad. Du kan också låta det här alternativet inaktiveras för att börja använda regeln först senare.

I området Undertryck efter tidsintervall växlar du på Förfallodatum för att definiera ett specifikt start- och slutdatum och tid för regeln. Välj Lägg till intervall för att lägga till flera tidsintervall.

I området Tillämpa på väljer du om du vill tillämpa regeln på alla sensorer i din prenumeration eller endast på specifika platser eller sensorer. Om du väljer Använd vid anpassad markering väljer du de platser och/eller sensorer där du vill att regeln ska köras.

När du väljer en specifik plats gäller regeln för alla befintliga och framtida sensorer som är associerade med platsen.

Välj Nästa och bekräfta åsidosättningsmeddelandet.

I fönstret Skapa undertryckningsregel fliken Villkor :

I listrutan Aviseringsnamn väljer du en eller flera aviseringar för regeln. Om du väljer namnet på en aviseringsmotor i stället för ett specifikt regelnamn tillämpas regeln på alla befintliga och framtida aviseringar som är associerade med motorn.

Du kan också filtrera regeln ytterligare genom att definiera ytterligare villkor, till exempel för trafik som kommer från specifika källor, till specifika mål eller på specifika undernät. När du anger undernät som villkor bör du tänka på att undernäten refererar till både käll- och målenheterna.

När du är klar med att konfigurera regelvillkoren väljer du Nästa.

I fönstret Skapa regel för undertryckning Granska och skapa granskar du informationen om regeln som du skapar och väljer sedan Skapa.

Regeln läggs till i listan över regler för undertryckning på sidan Regler för undertryckning (förhandsversion). Välj en regel för att redigera eller ta bort den efter behov.

Dricks

Om du behöver exportera regler för undertryckning väljer du knappen Exportera i verktygsfältet. Alla konfigurerade regler exporteras till en enda . CSV-fil som du kan spara lokalt.

Migrera regler för undertryckning från en OT-sensor

Om du för närvarande använder en OT-sensor med molnanslutna sensorer rekommenderar vi att du migrerar eventuella exkluderingsregler till Azure Portal som undertryckningsregler innan du börjar skapa nya regler för undertryckning. Eventuella regler för undertryckning som konfigurerats på Azure Portal åsidosätta regler för aviseringsundantag som finns för samma sensorer på OT-sensorn.

Så här exporterar du regler för aviseringsundantag och importerar dem till Azure Portal:

Logga in på OT-sensorn och välj Aviseringsundantag.

På sidan Aviseringsundantag väljer du

Exportera för att exportera dina regler till en . CSV-fil.

Exportera för att exportera dina regler till en . CSV-fil.I Defender för IoT på Azure Portal väljer du Regler för undertryckning av aviseringar>.

På sidan Regler för undertryckning (förhandsversion) väljer du Migrera lokala chefsregler och bläddrar sedan till och väljer . CSV-fil som du hade laddat ned från OT-sensorn.

I fönstret Regler för migreringsundertryckning granskar du den uppladdade listan med regler för undertryckning som du ska migrera och väljer sedan Godkänn migrering.

Bekräfta åsidosättningsmeddelandet.

Dina regler läggs till i listan över undertryckningsregler på sidan Regler för undertryckning (förhandsversion). Välj en regel för att redigera eller ta bort den efter behov.

Tillåt internetanslutningar i ett OT-nätverk

Minska antalet obehöriga Internetaviseringar genom att skapa en lista över tillåtna domännamn på din OT-sensor. När en DNS-lista har konfigurerats kontrollerar sensorn varje otillåtet internetanslutningsförsök mot listan innan en avisering utlöses. Om domänens fullständiga domännamn ingår i listan över tillåtna utlöser sensorn inte aviseringen och tillåter trafiken automatiskt.

Alla OT-sensoranvändare kan visa en för närvarande konfigurerad lista över domäner i en datautvinningsrapport, inklusive FQDN, lösta IP-adresser och den senaste matchningstiden.

Så här definierar du en DNS-tillåtna lista:

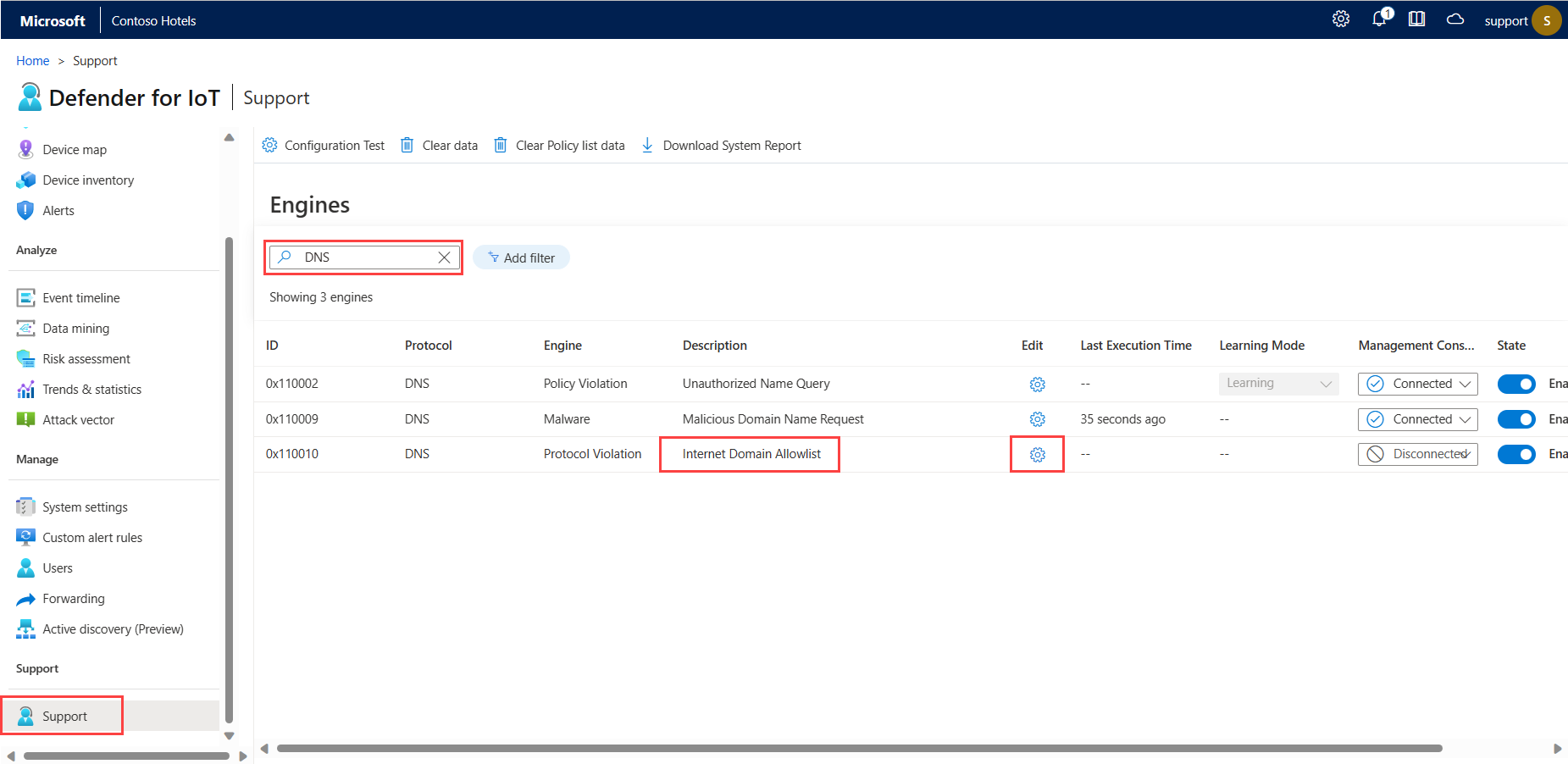

Logga in på din OT-sensor som administratörsanvändare och välj sidan Support.

I sökrutan söker du efter DNS och letar sedan upp motorn med beskrivningen Internet Domain Allowlist .

Välj Redigera

för raden Tillåt lista över internetdomäner. Till exempel:

för raden Tillåt lista över internetdomäner. Till exempel:I fältet Redigera konfigurationsfönstret>Fqdn allowlist anger du ett eller flera domännamn. Avgränsa flera domännamn med kommatecken. Sensorn genererar inte aviseringar för obehöriga internetanslutningsförsök på de konfigurerade domänerna.

Du kan använda

*jokertecknet på valfri plats i domännamnet för att enkelt lägga till underdomäner i listan över tillåtna utan att behöva ange var och en,*.microsoft.comtill exempel ellerteams.microsoft.*.Välj Skicka för att spara ändringarna.

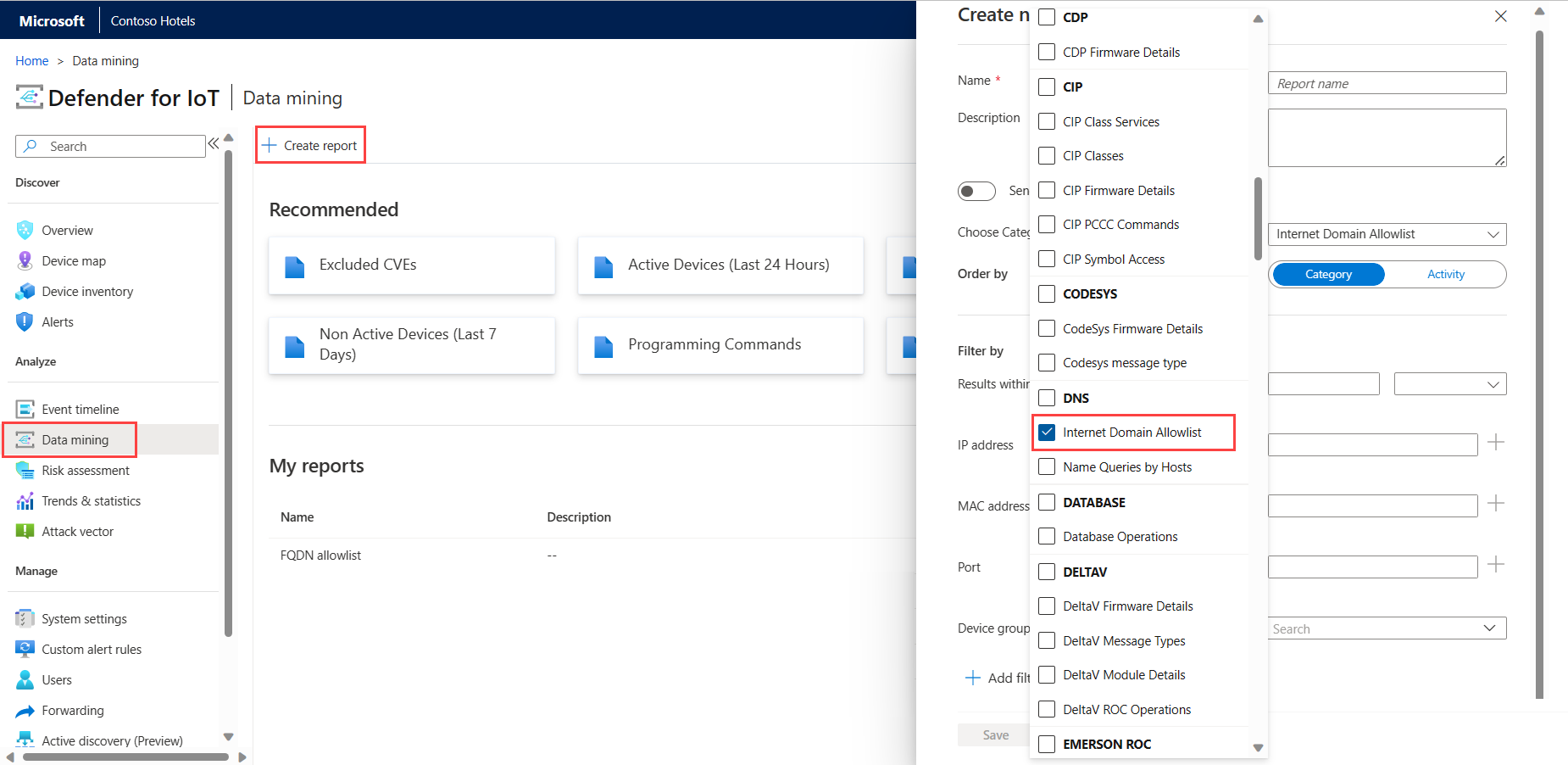

Så här visar du den aktuella listan över tillåtna i en datautvinningsrapport:

När du väljer en kategori i din rapport för anpassad datautvinning ska du välja Listan över tillåtna internetdomäner under DNS-kategorin .

Till exempel:

Rapporten för genererad datautvinning visar en lista över tillåtna domäner och varje IP-adress som löses för dessa domäner. Rapporten innehåller också TTL, i sekunder, under vilken dessa IP-adresser inte utlöser en avisering om internetanslutning.

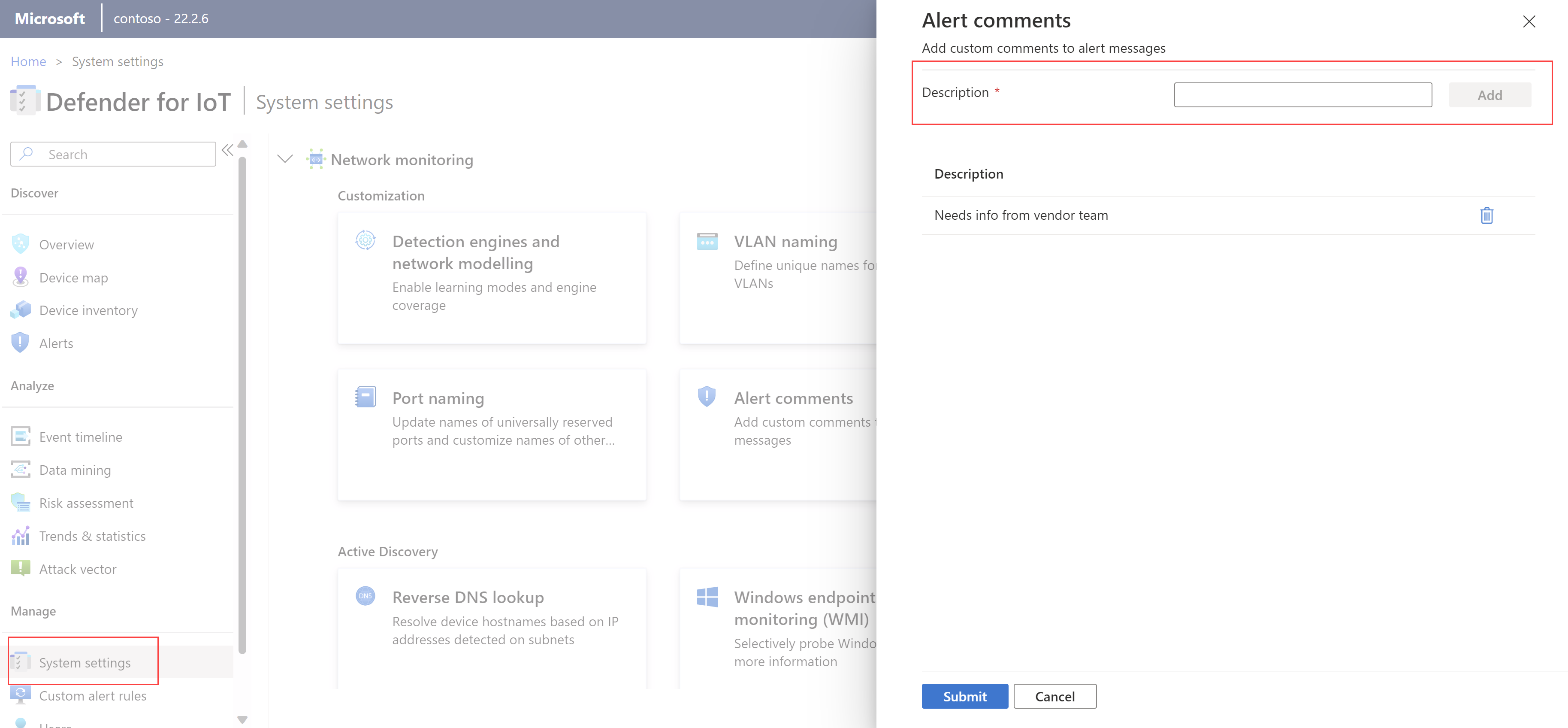

Skapa aviseringskommentar på en OT-sensor

Logga in på ot-sensorn och välj Systeminställningar>Aviseringskommentar för nätverksövervakning.>

I fönstret Aviseringskommentar i fältet Beskrivning anger du den nya kommentaren och väljer Lägg till. Den nya kommentaren visas i listan Beskrivning under fältet.

Till exempel:

Välj Skicka för att lägga till din kommentar i listan över tillgängliga kommentarer i varje avisering på sensorn.

Anpassade kommentarer är tillgängliga i varje avisering på sensorn för teammedlemmar att lägga till. Mer information finns i Lägga till aviseringskommentare.

Skapa anpassade aviseringsregler på en OT-sensor

Lägg till anpassade aviseringsregler för att utlösa aviseringar för specifik aktivitet i nätverket som inte omfattas av färdiga funktioner.

För en miljö som kör MODBUS kan du till exempel lägga till en regel för att identifiera alla skriftliga kommandon i ett minnesregister på en specifik IP-adress och ethernet-mål.

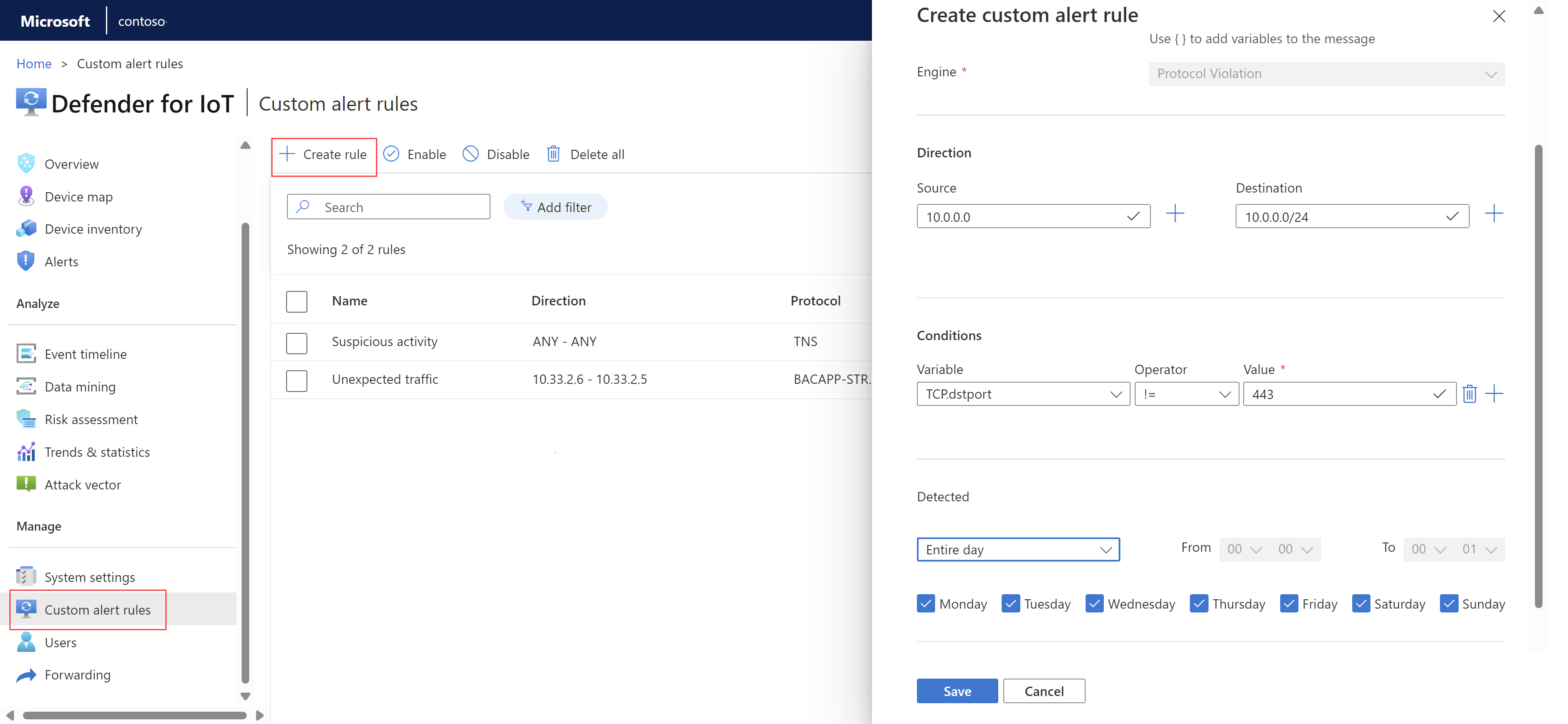

Så här skapar du en anpassad aviseringsregel:

Logga in på ot-sensorn och välj Anpassade aviseringsregler>+ Skapa regel.

I fönstret Skapa anpassad aviseringsregel definierar du följande fält:

Name beskrivning Aviseringsnamn Ange ett beskrivande namn för aviseringen. Aviseringsprotokoll Välj det protokoll som du vill identifiera.

I vissa fall väljer du något av följande protokoll:

– För en händelse för databasdata eller strukturmanipulering väljer du TNS eller TDS.

– För en filhändelse väljer du HTTP, DELTAV, SMB eller FTP, beroende på filtyp.

– Välj HTTP för en paketnedladdningshändelse.

– För en händelse med öppna portar (borttagna) väljer du TCP eller UDP, beroende på porttyp.

Om du vill skapa regler som spårar specifika ändringar i ett av dina OT-protokoll, till exempel S7 eller CIP, använder du alla parametrar som finns i protokollet, till exempeltagellersub-function.Meddelande Definiera ett meddelande som ska visas när aviseringen utlöses. Aviseringsmeddelanden stöder alfanumeriska tecken och eventuella trafikvariabler som identifieras.

Du kanske till exempel vill inkludera de identifierade käll- och måladresserna. Använd klammerparenteser ({}) för att lägga till variabler i aviseringsmeddelandet.Riktning Ange en käll- och/eller mål-IP-adress där du vill identifiera trafik. Villkor Definiera ett eller flera villkor som måste uppfyllas för att utlösa aviseringen.

– Välj + tecknet för att skapa en villkorsuppsättning med flera villkor som använder AND-operatorn. Tecknet + aktiveras endast när du har valt ett aviseringsprotokollvärde .

– Om du väljer en MAC-adress eller IP-adress som en variabel måste du konvertera värdet från en streckad decimaladress till decimalformat.

Du måste lägga till minst ett villkor för att skapa en anpassad aviseringsregel.Upptäckt Definiera ett datum- och/eller tidsintervall för den trafik som du vill identifiera. Anpassa dagar och tidsintervall så att de passar med underhållstimmar eller ange arbetstid. Åtgärd Definiera en åtgärd som du vill att Defender för IoT ska utföra automatiskt när aviseringen utlöses.

Låt Defender för IoT skapa en avisering eller händelse med angiven allvarlighetsgrad.PCAP ingår Om du har valt att skapa en händelse avmarkerar du det PCAP-inkluderade alternativet efter behov. Om du har valt att skapa en avisering inkluderas PCAP alltid och kan inte tas bort. Till exempel:

Välj Spara när du är klar för att spara regeln.

Redigera en anpassad aviseringsregel

Om du vill redigera en anpassad aviseringsregel väljer du regeln och väljer sedan alternativmenyn >(...). Ändra aviseringsregeln efter behov och spara ändringarna.

Ändringar som görs i anpassade aviseringsregler, till exempel ändring av allvarlighetsgrad eller protokoll, spåras på sidan Händelsetidslinje på OT-sensorn.

Mer information finns i Spåra sensoraktivitet.

Inaktivera, aktivera eller ta bort anpassade aviseringsregler

Inaktivera anpassade aviseringsregler för att förhindra att de körs utan att ta bort dem helt och hållet.

På sidan Anpassade aviseringsregler väljer du en eller flera regler och väljer sedan Inaktivera, Aktivera eller Ta bort i verktygsfältet efter behov.

Skapa regler för aviseringsundantag på en OT-sensor

Skapa regler för aviseringsundantag för att instruera dina sensorer att ignorera specifik trafik i nätverket som annars utlöser en avisering.

Om du till exempel vet att alla OT-enheter som övervakas av en specifik sensor genomgår underhållsprocedurer i två dagar, definierar du en exkluderingsregel som instruerar Defender for IoT att undertrycka aviseringar som identifierats av den här sensorn under den fördefinierade perioden.

Så här skapar du en regel för aviseringsundantag:

Logga in på OT-sensorn och välj Aviseringsundantag på den vänstra menyn.

På sidan Aviseringsundantag väljer du + knappen längst upp till höger för att lägga till en ny regel.

I dialogrutan Skapa undantagsregel anger du följande information:

Name Beskrivning Namn Ange ett beskrivande namn för regeln. Namnet får inte innehålla citattecken ( ").Efter tidsperiod Välj en tidszon och den specifika tidsperiod som du vill att exkluderingsregeln ska vara aktiv och välj sedan LÄGG till.

Använd det här alternativet om du vill skapa separata regler för olika tidszoner. Du kan till exempel behöva tillämpa en undantagsregel mellan 08:00 och 10:00 i tre olika tidszoner. I det här fallet skapar du tre separata undantagsregler som använder samma tidsperiod och relevant tidszon.Efter enhetsadress Välj och ange följande värden och välj sedan LÄGG till:

– Välj om den avsedda enheten är en källa, ett mål eller både en käll- och målenhet.

– Välj om adressen är en IP-adress, MAC-adress eller undernät

– Ange värdet för IP-adressen, MAC-adressen eller undernätet.Efter aviseringsrubrik Välj en eller flera aviseringar som ska läggas till i exkluderingsregeln och välj sedan LÄGG till. Om du vill hitta aviseringsrubriker anger du alla eller delar av en aviseringsrubrik och väljer den du vill använda i listrutan. Efter sensornamn Välj en eller flera sensorer att lägga till i exkluderingsregeln och välj sedan LÄGG till. Om du vill hitta sensornamn anger du hela eller en del av sensornamnet och väljer det du vill använda i listrutan. Viktigt!

Regler för aviseringsundantag baseras

AND, vilket innebär att aviseringar endast undantas när alla regelvillkor uppfylls. Om ett regelvillkor inte har definierats inkluderas alla alternativ. Om du till exempel inte inkluderar namnet på en sensor i regeln tillämpas regeln på alla sensorer.En sammanfattning av regelparametrarna visas längst ned i dialogrutan.

Kontrollera regelsammanfattningen som visas längst ned i dialogrutan Skapa undantagsregel och välj sedan SPARA

Skapa regler för aviseringsundantag via API

Använd Defender för IoT API för att skapa regler för aviseringsundantag från ett externt biljettsystem eller ett annat system som hanterar processer för nätverksunderhåll.

Använd API:et maintenanceWindow (Skapa aviseringsundantag) för att definiera sensorer, analysmotorer, starttid och sluttid för att tillämpa regeln.

Mer information finns i Referens för Defender för IoT API.