Samla in data från dina arbetsbelastningar med Log Analytics-agenten

Konfigurera Log Analytics-agenten och arbetsytorna

När Log Analytics-agenten är på distribuerar Defender för molnet agenten på alla virtuella Azure-datorer som stöds och alla nya som skapas. En lista över plattformar som stöds finns i Plattformar som stöds i Microsoft Defender för molnet.

Så här konfigurerar du integrering med Log Analytics-agenten:

Öppna Miljöinställningar på Defender för molnet meny.

Välj relevant prenumeration.

I kolumnen Övervakningstäckning i Defender-planerna väljer du Inställningar.

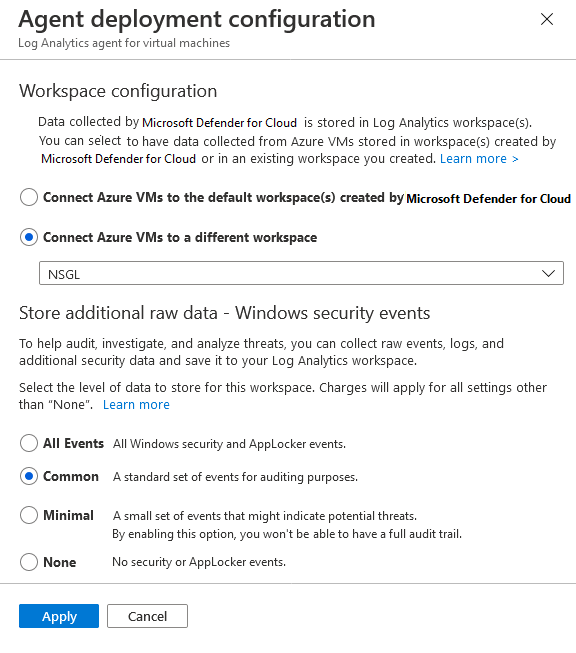

I fönstret konfigurationsalternativ definierar du arbetsytan som ska användas.

Anslut virtuella Azure-datorer till standardarbetsytor som skapats av Defender för molnet – Defender för molnet skapar en ny resursgrupp och standardarbetsyta i samma geoplats och ansluter agenten till den arbetsytan. Om en prenumeration innehåller virtuella datorer från flera geolokaliseringar skapar Defender för molnet flera arbetsytor för att säkerställa efterlevnad av datasekretesskraven.

Namngivningskonventionen för arbetsytan och resursgruppen är:

- Arbetsyta: DefaultWorkspace-[prenumerations-id]-[geo]

- Resursgrupp: DefaultResourceGroup-[geo]

En Defender för molnet lösning aktiveras automatiskt på arbetsytan enligt den prisnivå som angetts för prenumerationen.

Anslut virtuella Azure-datorer till en annan arbetsyta – I listrutan väljer du arbetsytan för att lagra insamlade data. Listrutan innehåller alla arbetsytor i alla dina prenumerationer. Du kan använda det här alternativet för att samla in data från virtuella datorer som körs i olika prenumerationer och lagra allt på den valda arbetsytan.

Om du redan har en befintlig Log Analytics-arbetsyta kanske du vill använda samma arbetsyta (kräver läs- och skrivbehörighet på arbetsytan). Det här alternativet är användbart om du använder en central arbetsyta i din organisation och vill använda den för insamling av säkerhetsdata. Läs mer i Hantera åtkomst till loggdata och arbetsytor i Azure Monitor.

Om den valda arbetsytan redan har en "Security" eller "SecurityCenterFree"-lösning aktiverad, kommer prissättningen att anges automatiskt. Annars installerar du en Defender för molnet lösning på arbetsytan:

- Öppna Miljöinställningar på Defender för molnet meny.

- Välj den arbetsyta som du ska ansluta agenterna till.

- Ange Säkerhetsstatushantering till på eller välj Aktivera alla för att aktivera alla Microsoft Defender-planer.

I konfigurationen av Windows-säkerhetshändelser väljer du den mängd rådata som ska lagras:

- Ingen – Inaktivera lagring av säkerhetshändelser. (Standard)

- Minimal – en liten uppsättning händelser för när du vill minimera händelsevolymen.

- Common – en uppsättning händelser som uppfyller de flesta kunder och ger en fullständig spårningslogg.

- Alla händelser – För kunder som vill se till att alla händelser lagras.

Dricks

Om du vill ange de här alternativen på arbetsytenivå kan du läsa Ange alternativet för säkerhetshändelse på arbetsytenivå.

Mer information om dessa alternativ finns i Windows säkerhetshändelsealternativ för Log Analytics-agenten.

Välj Använd i konfigurationsfönstret.

Windows-säkerhetshändelsealternativ för Log Analytics-agenten

När du väljer en datainsamlingsnivå i Microsoft Defender för molnet lagras säkerhetshändelserna för den valda nivån på Log Analytics-arbetsytan så att du kan undersöka, söka efter och granska händelserna på din arbetsyta. Log Analytics-agenten samlar också in och analyserar de säkerhetshändelser som krävs för Defender för molnet hotskydd.

Krav

Det utökade säkerhetsskyddet för Defender för molnet krävs för att lagra Windows-säkerhetshändelsedata. Läs mer om de förbättrade skyddsplanerna.

Du kan debiteras för att lagra data i Log Analytics. Mer information, se prissidan.

Information för Microsoft Sentinel-användare

Insamling av säkerhetshändelser i kontexten för en enda arbetsyta kan konfigureras från antingen Microsoft Defender för molnet eller Microsoft Sentinel, men inte båda. Om du vill lägga till Microsoft Sentinel på en arbetsyta som redan får aviseringar från Microsoft Defender för molnet och samla in säkerhetshändelser kan du antingen:

- Lämna samlingen Säkerhetshändelser i Microsoft Defender för molnet som den är. Du kommer att kunna fråga och analysera dessa händelser i både Microsoft Sentinel och Defender för molnet. Om du vill övervaka anslutningsappens anslutningsstatus eller ändra dess konfiguration i Microsoft Sentinel bör du överväga det andra alternativet.

- Inaktivera samlingen Säkerhetshändelser i Microsoft Defender för molnet och lägg sedan till anslutningsappen Säkerhetshändelser i Microsoft Sentinel. Du kommer att kunna fråga och analysera händelser i både Microsoft Sentinel och Defender för molnet, men du kommer också att kunna övervaka anslutningsappens anslutningsstatus eller ändra dess konfiguration i – och endast i – Microsoft Sentinel. Om du vill inaktivera insamling av säkerhetshändelser i Defender för molnet anger du Windows-säkerhetshändelser till Ingen i konfigurationen av Log Analytics-agenten.

Vilka händelsetyper lagras för "Common" och "Minimal"?

Common- och Minimal-händelseuppsättningarna utformades för att hantera typiska scenarier baserat på kund- och branschstandarder för den ofiltrerade frekvensen för varje händelse och deras användning.

- Minimal – Den här uppsättningen är avsedd att endast omfatta händelser som kan tyda på ett lyckat intrång och viktiga händelser med låg volym. Merparten av datavolymen i den här uppsättningen är lyckad användarinloggning (händelse-ID 4624), misslyckade användarinloggningshändelser (händelse-ID 4625) och händelser för att skapa processer (händelse-ID 4688). Utloggningshändelser är endast viktiga för granskning och har relativt hög volym, så de ingår inte i den här händelseuppsättningen.

- Common – Den här uppsättningen är avsedd att ge en fullständig användargranskningslogg, inklusive händelser med låg volym. Den här uppsättningen innehåller till exempel både användarinloggningshändelser (händelse-ID 4624) och användarloggningshändelser (händelse-ID 4634). Vi inkluderar granskningsåtgärder som ändringar i säkerhetsgrupper, kerberos-åtgärder för nyckeldomänkontrollanter och andra händelser som rekommenderas av branschorganisationer.

Här är en fullständig uppdelning av händelse-ID:na för säkerhet och appskåp för varje uppsättning:

| Datanivå | Insamlade händelseindikatorer |

|---|---|

| Minimal | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Vanlig | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Kommentar

- Om du använder grupprincip-objekt (GPO) rekommenderar vi att du aktiverar granskningsprinciper Processgenereringshändelse 4688 och fältet Kommandorad i händelse 4688. Mer information om Process Creation Event 4688 finns i Defender för molnet vanliga frågor. Mer information om dessa granskningsprinciper finns i Rekommendationer för granskningsprinciper.

- För att samla in händelse-ID 5156 för Windows-filtreringsplattformen måste du aktivera anslutning till granskningsfiltreringsplattformen (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

Ange säkerhetshändelsealternativet på arbetsytans nivå

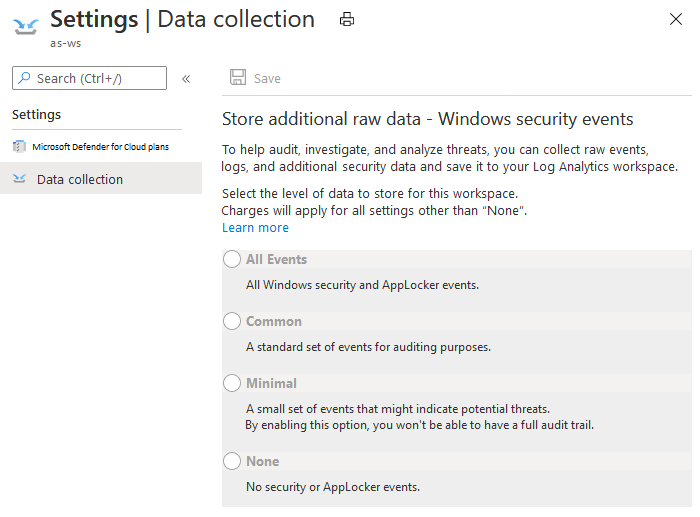

Du kan definiera vilken nivå av säkerhetshändelsedata som ska lagras på arbetsytans nivå.

På Defender för molnet meny i Azure Portal väljer du Miljöinställningar.

Välj den relevanta arbetsytan. De enda datainsamlingshändelserna för en arbetsyta är de Windows-säkerhetshändelser som beskrivs på den här sidan.

Välj mängden rådata som ska lagras och välj Spara.

Manuell agentetablering

Så här installerar du Log Analytics-agenten manuellt:

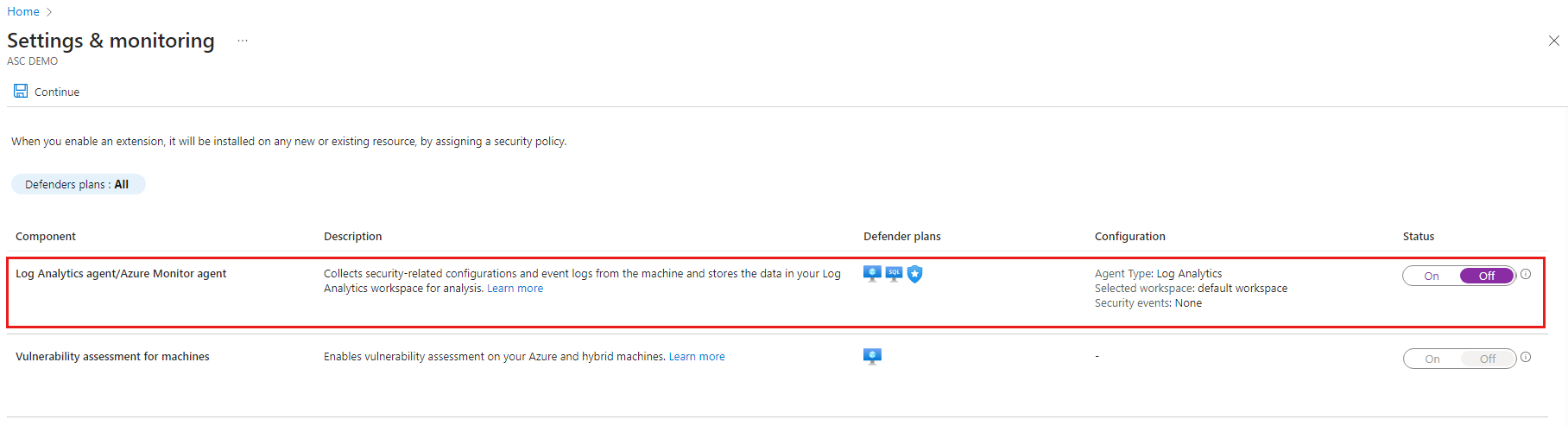

I Azure Portal går du till sidan miljöinställningar för Defender för molnet.

Välj relevant prenumeration och välj sedan Inställningar och övervakning.

Inaktivera Log Analytics-agenten/Azure Monitor-agenten.

Du kan också skapa en arbetsyta.

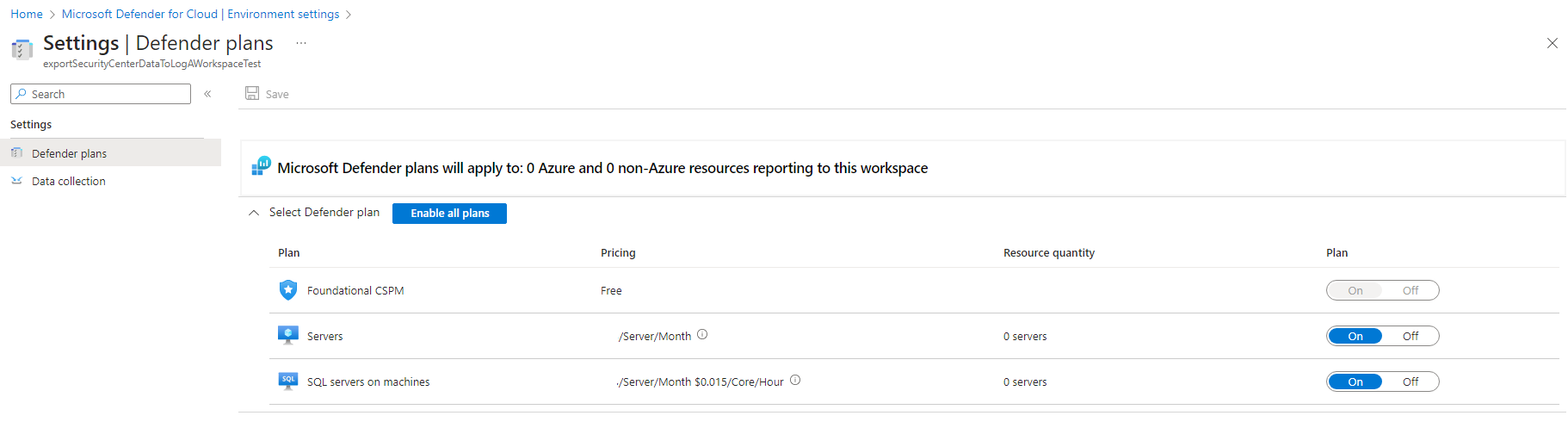

Aktivera Microsoft Defender för molnet på arbetsytan där du installerar Log Analytics-agenten:

Öppna Miljöinställningar på Defender för molnet meny.

Ange den arbetsyta som du installerar agenten på. Kontrollera att arbetsytan finns i samma prenumeration som du använder i Defender för molnet och att du har läs- och skrivbehörighet för arbetsytan.

Välj en eller båda "Servrar" eller "SQL-servrar på datorer"(Grundläggande CSPM är den kostnadsfria standardinställningen) och välj sedan Spara.

Kommentar

Om arbetsytan redan har en Security - eller SecurityCenterFree-lösning aktiverad kommer prissättningen att anges automatiskt.

Om du vill distribuera agenter på nya virtuella datorer med hjälp av en Resource Manager-mall installerar du Log Analytics-agenten:

Om du vill distribuera agenter på dina befintliga virtuella datorer följer du anvisningarna i Samla in data om Virtuella Azure-datorer (avsnittet Samla in händelse- och prestandadata är valfritt).

Om du vill använda PowerShell för att distribuera agenterna använder du anvisningarna i dokumentationen för virtuella datorer:

Dricks

Mer information om registrering finns i Automatisera registrering av Microsoft Defender för molnet med hjälp av PowerShell.

Så här inaktiverar du övervakningskomponenter:

- Gå till Defender-abonnemangen och inaktivera planen som använder tillägget och välj Spara.

- För Defender-planer som har övervakningsinställningar går du till inställningarna för Defender-planen, inaktiverar tillägget och väljer Spara.

Kommentar

- Inaktivering av tillägg tar inte bort tilläggen från de arbetsbelastningar som påverkas.

- Information om hur du tar bort OMS-tillägget finns i Hur gör jag för att ta bort OMS-tillägg som har installerats av Defender för molnet.