Skydda dina GCP-containrar (Google Cloud Platform) med Defender for Containers

Defender for Containers i Microsoft Defender för molnet är den molnbaserade lösningen som används för att skydda dina containrar så att du kan förbättra, övervaka och upprätthålla säkerheten för dina kluster, containrar och deras program.

Läs mer om Översikt över Microsoft Defender för containrar.

Du kan läsa mer om Defender for Container-priser på prissidan.

Förutsättningar

Du behöver en Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

Du måste aktivera Microsoft Defender för molnet i din Azure-prenumeration.

Kontrollera att kubernetes-noderna har åtkomst till källlagringsplatserna för pakethanteraren.

Kontrollera att följande Azure Arc-aktiverade Kubernetes-nätverkskrav är verifierade.

Aktivera Defender for Containers-planen i ditt GCP-projekt

Så här skyddar du GKE-kluster (Google Kubernetes Engine):

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

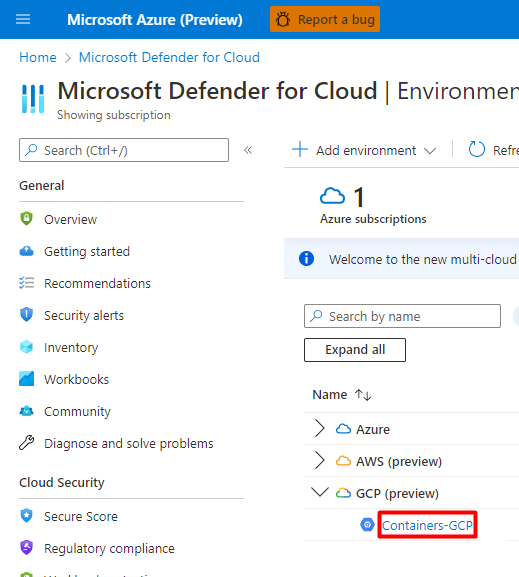

I menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant GCP-projekt.

Välj knappen Nästa: Välj planer.

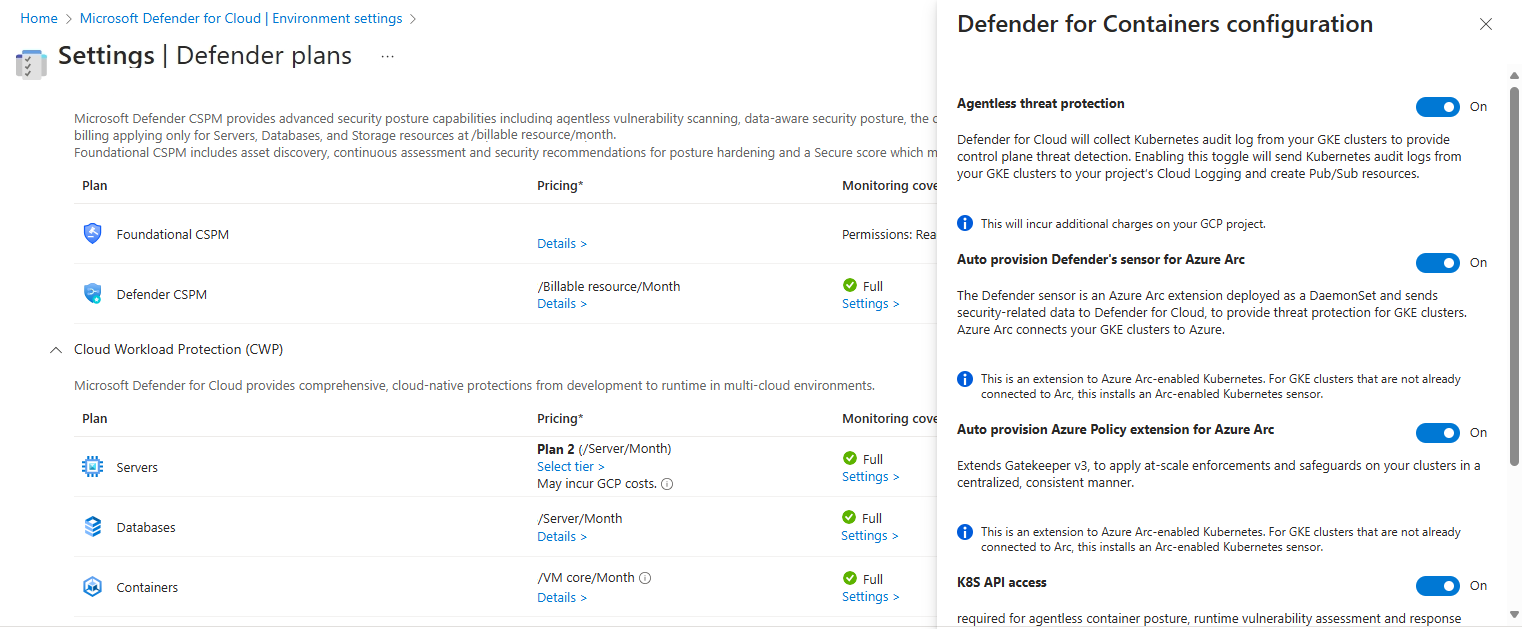

Kontrollera att containerplanen är växlad till På.

Om du vill ändra valfria konfigurationer för planen väljer du Inställningar.

Kubernetes-granskningsloggar till Defender för molnet: Aktiverad som standard. Den här konfigurationen är endast tillgänglig på GCP-projektnivå. Den tillhandahåller agentlös insamling av granskningsloggdata via GCP Cloud Logging till Microsoft Defender for Cloud-serverdelen för ytterligare analys. Defender för containrar kräver kontrollplansgranskningsloggar för att tillhandahålla skydd mot körningshot. Om du vill skicka Kubernetes-granskningsloggar till Microsoft Defender ändrar du inställningen till På.

Kommentar

Om du inaktiverar den här konfigurationen

Threat detection (control plane)inaktiveras funktionen. Läs mer om tillgänglighet för funktioner.Automatisk etablering av Defender-sensorn för Azure Arc och automatisk etablering av Azure Policy-tillägg för Azure Arc: Aktiverad som standard. Du kan installera Azure Arc-aktiverade Kubernetes och dess tillägg på dina GKE-kluster på tre sätt:

- Aktivera automatisk etablering av Defender för containrar på projektnivå, enligt anvisningarna i det här avsnittet. Vi rekommenderar den här metoden.

- Använd Defender för molnet-rekommendationer för installation per kluster. De visas på sidan rekommendationer för Microsoft Defender för molnet. Lär dig hur du distribuerar lösningen till specifika kluster.

- Installera Arc-aktiverade Kubernetes och tillägg manuellt.

Agentlös identifiering för Kubernetes ger API-baserad identifiering av dina Kubernetes-kluster. Om du vill aktivera funktionen Agentlös identifiering för Kubernetes ändrar du inställningen till På.

Sårbarhetsbedömningen för agentlösa containrar ger upravljanje ranjivostima för avbildningar som lagras i Google Registries (GAR och GCR) och som kör avbildningar i dina GKE-kluster. Om du vill aktivera funktionen Sårbarhetsbedömning för agentlös container ändrar du inställningen till På.

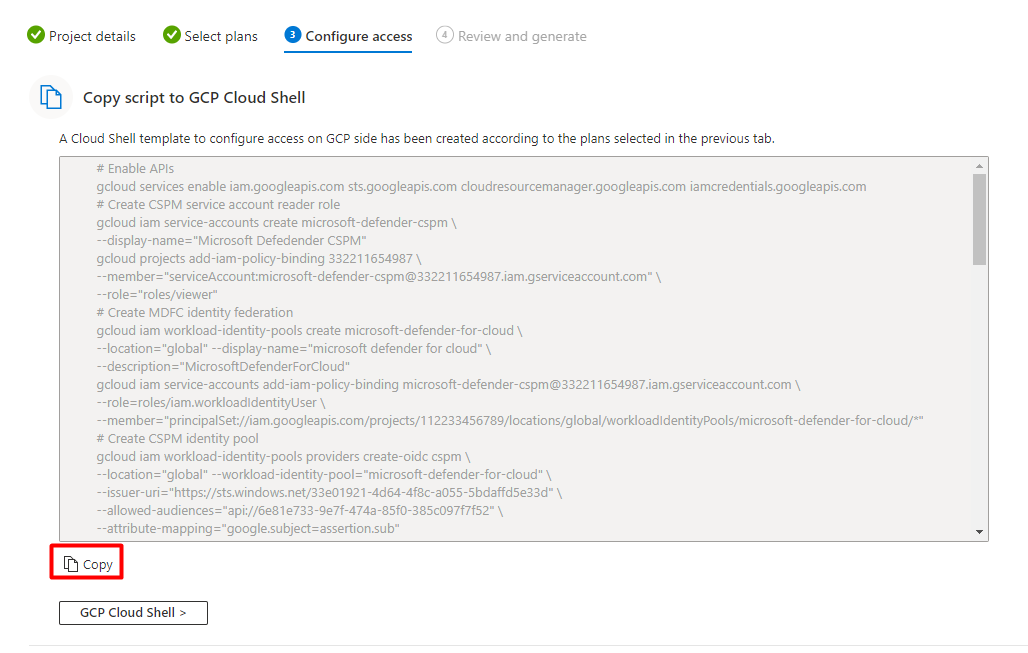

Välj knappen Kopiera.

Välj GCP Cloud Shell-knappen.

Klistra in skriptet i Cloud Shell-terminalen och kör det.

Anslutningsappen uppdateras när skriptet har körts. Den här processen kan ta upp till 6–8 timmar att slutföra.

Välj Nästa: Granska och generera>.

Välj Uppdatera.

Distribuera lösningen till specifika kluster

Om du inaktiverade någon av standardkonfigurationerna för automatisk etablering till Av, under registreringsprocessen för GCP-anslutningsappen eller efteråt. Du måste installera Azure Arc-aktiverade Kubernetes, Defender-sensorn och Azure Policy för Kubernetes manuellt till vart och ett av dina GKE-kluster för att få ut det fullständiga säkerhetsvärdet från Defender för containrar.

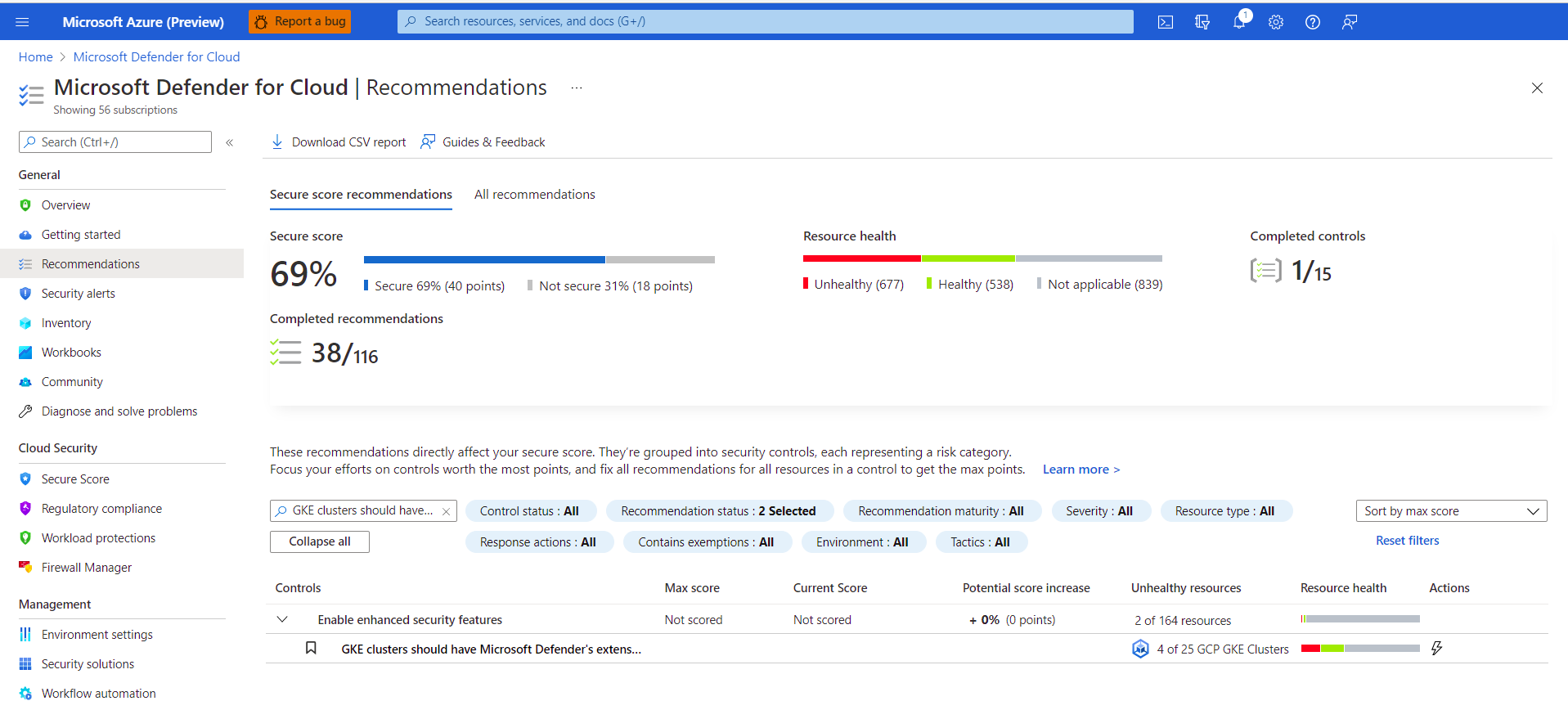

Det finns två dedikerade Defender for Cloud-rekommendationer som du kan använda för att installera tilläggen (och Arc om det behövs):

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Kommentar

När du installerar Arc-tillägg måste du kontrollera att det angivna GCP-projektet är identiskt med det som finns i den relevanta anslutningsappen.

Så här distribuerar du lösningen till specifika kluster:

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Rekommendationer.

Från sidan Rekommendationer för Defender för molnet söker du efter var och en av rekommendationerna ovan efter namn.

Välj ett GKE-kluster med feltillstånd.

Viktigt!

Du måste välja klustren en i taget.

Välj inte klustren efter deras hyperlänkade namn: välj någon annanstans på den relevanta raden.

Välj namnet på resursen som inte är felfri.

Välj Åtgärda.

Defender for Cloud genererar ett skript på valfritt språk:

- För Linux väljer du Bash.

- För Windows väljer du PowerShell.

Välj Hämta reparationslogik.

Kör det genererade skriptet i klustret.

Upprepa steg 3 till och med 10 för den andra rekommendationen.

Nästa steg

Avancerade aktiveringsfunktioner för Defender för containrar finns på sidan Aktivera Microsoft Defender för containrar .