Granska resurser som är undantagna från rekommendationer

I Microsoft Defender för molnet kan du undanta skyddade resurser från Säkerhetsrekommendationer för Defender för molnet. Den här artikeln beskriver hur du granskar och arbetar med undantagna resurser.

Granska undantagna resurser i portalen

När en resurs har undantagits tas den inte längre med i beräkningen för säkerhetsrekommendationer. Du kan granska de undantagna resurserna och hantera var och en i Defender for Cloud-portalen.

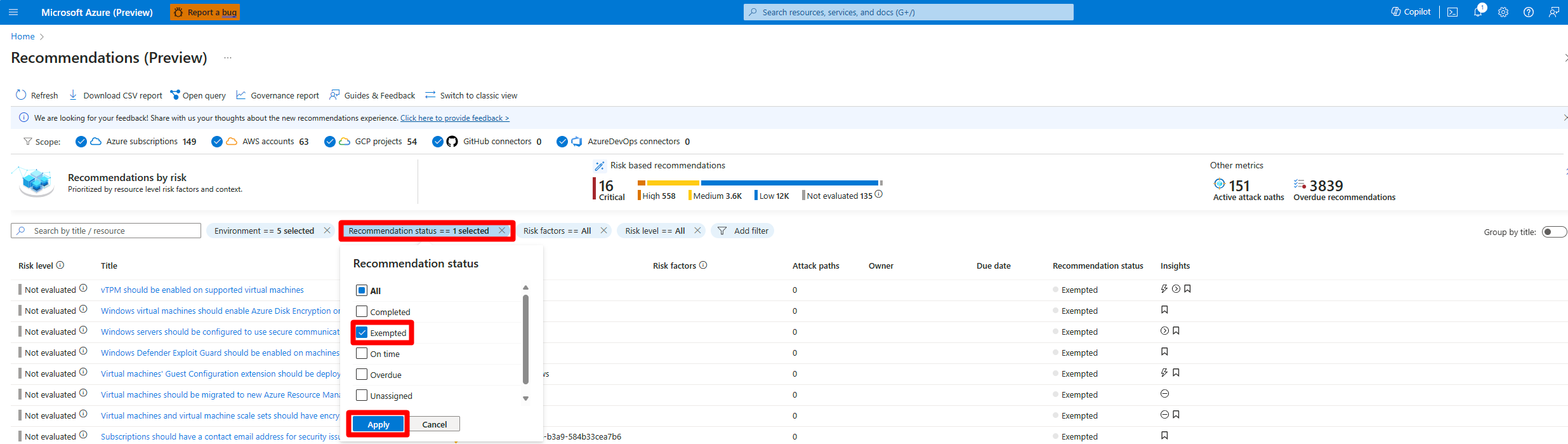

Granska undantagna resurser på rekommendationssidan

Så här granskar du undantagna resurser:

Logga in på Azure-portalen.

Gå till Defender för molnrekommendationer>.

Välj Rekommendationsstatus.

Välj Undantagen.

Välj Använd.

Välj en resurs för att granska den.

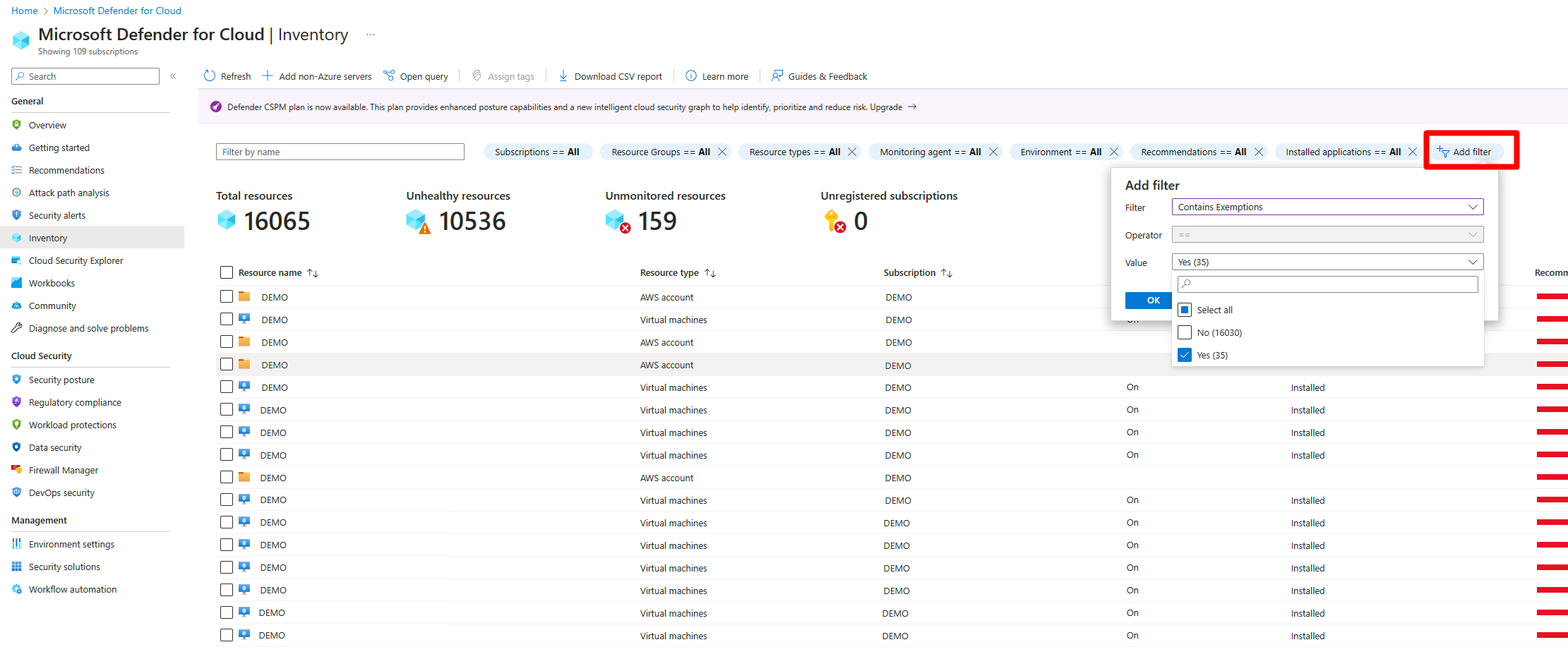

Granska undantagna resurser på inventeringssidan

Du kan också hitta alla resurser som är undantagna från en eller flera rekommendationer på sidan Inventering.

Så här granskar du undantagna resurser på sidan Defender för molnets inventering:

Logga in på Azure-portalen.

Gå till Defender för molninventering>.

Välj Lägg till filter

Välj Innehåller undantag.

Välj Ja.

Välj OK.

Granska undantagna resurser med Azure Resource Graph

Azure Resource Graph (ARG) ger omedelbar åtkomst till resursinformation i dina molnmiljöer med robusta funktioner för filtrering, gruppering och sortering. Det är ett snabbt och effektivt sätt att fråga information med Kusto Query Language (KQL).

Så här visar du alla rekommendationer som har undantagsregler:

På sidan Rekommendationer väljer du Öppna fråga.

Ange följande fråga och välj Kör fråga.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Få ett meddelande när undantag skapas

För att hålla reda på hur användare undantar resurser från rekommendationer skapade vi en ARM-mall (Azure Resource Manager) som distribuerar en Logic App-spelbok och alla nödvändiga API-anslutningar för att meddela dig när ett undantag skapades.

- Läs mer om spelboken i TechCommunity-bloggen Så här håller du reda på resursundantag i Microsoft Defender för molnet.

- Leta upp ARM-mallen i Microsoft Defender för Cloud GitHub-lagringsplatsen.

- Använd den här automatiserade processen för att distribuera alla komponenter.