Snabbstart: Ansluta din GitHub-miljö till Microsoft Defender för molnet

I den här snabbstarten ansluter du dina GitHub-organisationer på sidan Miljöinställningar i Microsoft Defender för molnet. Den här sidan ger en enkel registreringsupplevelse för automatisk upptäckt av dina GitHub-lagringsplatser.

Genom att ansluta dina GitHub-miljöer till Defender för molnet utökar du säkerhetsfunktionerna i Defender för molnet till dina GitHub-resurser och förbättrar säkerhetsstatusen. Läs mer.

Förutsättningar

För att slutföra den här snabbstarten behöver du:

- Ett Azure-konto med Defender for Cloud registrerat. Om du inte redan har ett Azure-konto skapar du ett kostnadsfritt.

Tillgänglighet

| Aspekt | Details |

|---|---|

| Versionstillstånd: | Allmän tillgänglighet. |

| Prissättning: | Priser finns på sidan med priser för Defender för molnet |

| Nödvändiga behörigheter: | Kontoadministratör med behörighet att logga in på Azure-portalen. Deltagare för att skapa anslutningsappen i Azure-prenumerationen. Organisationsägare i GitHub. |

| GitHub-versioner som stöds: | GitHub Free, Pro, Team och Enterprise Cloud |

| Regioner och tillgänglighet: | Se avsnittet support och förutsättningar för regionsupport och funktionstillgänglighet . |

| Moln: |  Kommersiell Kommersiell  National (Azure Government, Microsoft Azure drivs av 21Vianet) National (Azure Government, Microsoft Azure drivs av 21Vianet) |

Kommentar

Rollen Säkerhetsläsare kan tillämpas på omfånget Resursgrupp/GitHub-anslutningsapp för att undvika att ange behörigheter med hög behörighet på prenumerationsnivå för läsbehörighet för DevOps säkerhetsstatusutvärderingar.

Ansluta din GitHub-miljö

Så här ansluter du din GitHub-miljö till Microsoft Defender för molnet:

Logga in på Azure-portalen.

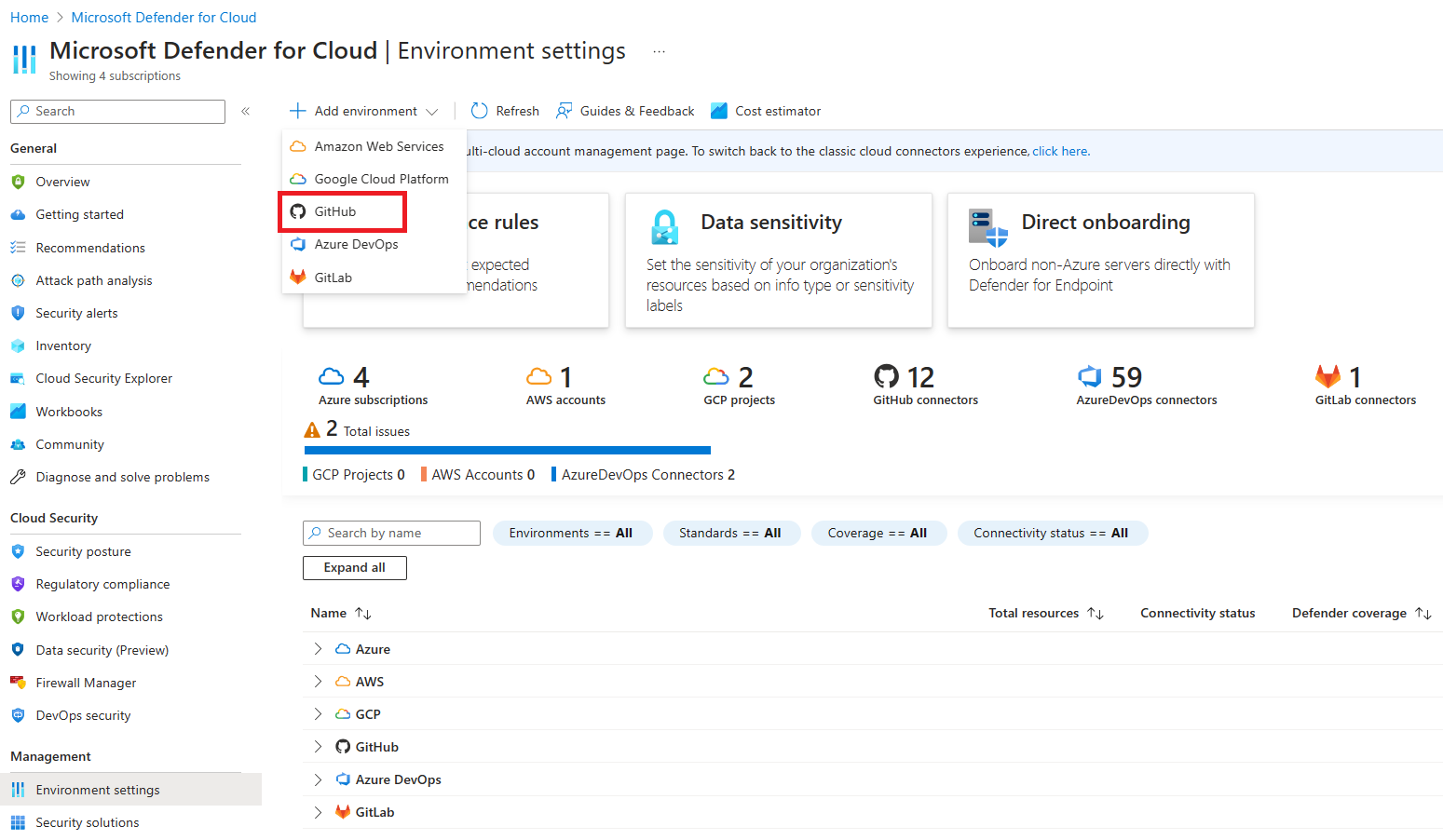

Gå till Inställningar för Microsoft Defender för molnmiljö>.

Välj Lägg till miljö.

Välj GitHub.

Ange ett namn (högst 20 tecken) och välj sedan din prenumeration, resursgrupp och region.

Prenumerationen är den plats där Defender för molnet skapar och lagrar GitHub-anslutningen.

Välj Nästa: Konfigurera åtkomst.

Välj Auktorisera för att ge din Azure-prenumeration åtkomst till dina GitHub-lagringsplatser. Logga in om det behövs med ett konto som har behörighet till de lagringsplatser som du vill skydda.

Om du väntar för länge med att installera GitHub-programmet DevOps-säkerhet kommer sessionen att överskrida tidsgränsen och du får ett felmeddelande.

Välj Installera.

Välj de organisationer som ska installera GitHub-programmet Defender för molnet. Vi rekommenderar att du beviljar åtkomst till alla lagringsplatser för att säkerställa att Defender för molnet kan skydda hela Din GitHub-miljö.

Det här steget ger Defender for Cloud åtkomst till organisationer som du vill registrera.

Alla organisationer med Defender for Cloud GitHub-programmet installerat registreras i Defender för molnet. Om du vill ändra beteendet framöver väljer du något av följande:

Välj alla befintliga organisationer för att automatiskt identifiera alla lagringsplatser i GitHub-organisationer där GitHub-programmet DevOps-säkerhet är installerat.

Välj alla befintliga och framtida organisationer för att automatiskt identifiera alla lagringsplatser i GitHub-organisationer där GitHub-programmet DevOps-säkerhet installeras och framtida organisationer där GitHub-programmet DevOps-säkerhet är installerat.

Kommentar

Organisationer kan tas bort från anslutningsappen när anslutningsappen har skapats. Mer information finns på sidan för att redigera DevOps-anslutningsappen .

Välj Nästa: Granska och generera.

Välj Skapa.

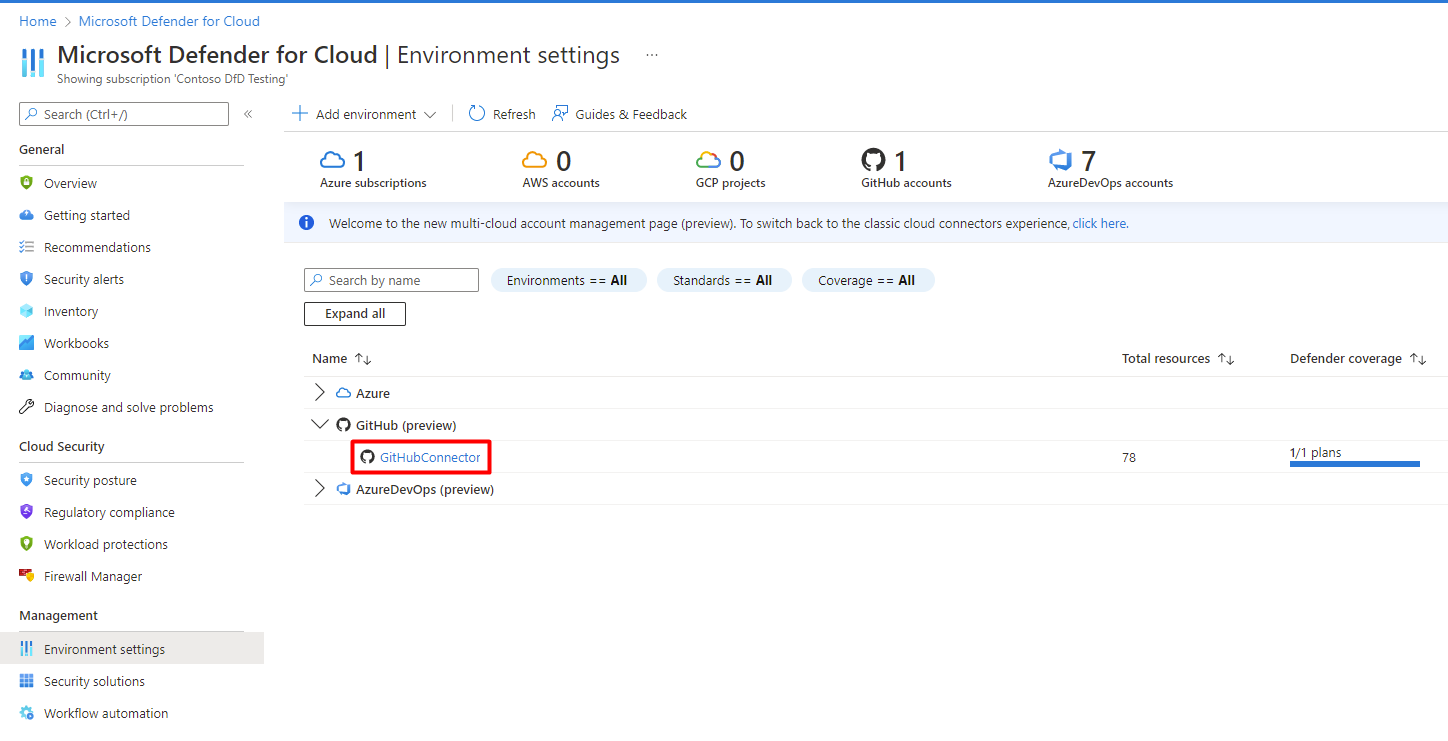

När processen är klar visas GitHub-anslutningsappen på sidan Miljöinställningar .

Defender for Cloud-tjänsten identifierar automatiskt de organisationer där du installerade GitHub-programmet DevOps-säkerhet.

Kommentar

För att säkerställa rätt funktioner för avancerade DevOps-hållningsfunktioner i Defender för molnet kan endast en instans av en GitHub-organisation registreras i den Azure-klientorganisation som du skapar en anslutningsapp i.

Vid lyckad registrering kommer DevOps-resurser (t.ex. lagringsplatser, versioner) att finnas på säkerhetssidorna Inventering och DevOps. Det kan ta upp till 8 timmar innan resurser visas. Rekommendationer för säkerhetsgenomsökning kan kräva ytterligare ett steg för att konfigurera dina arbetsflöden. Uppdateringsintervallen för säkerhetsresultat varierar beroende på rekommendation och information finns på sidan Rekommendationer.

Nästa steg

- Lär dig mer om DevOps-säkerhet i Defender för molnet.

- Lär dig hur du konfigurerar Microsoft Security DevOps GitHub-åtgärden.