Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Analys av attackvägar är en grafbaserad algoritm som genomsöker molnsäkerhetsdiagrammet. Genomsökningarna exponerar exploaterbara sökvägar som angripare kan använda för att bryta mot din miljö för att nå dina tillgångar med hög påverkan. Analys av attackväg exponerar attackvägar och föreslår rekommendationer om hur du bäst åtgärdar problem som bryter attackvägen och förhindrar lyckade intrång.

Utforska och undersöka attackvägar genom att sortera dem baserat på risknivå, namn, miljö och riskfaktorer, startpunkt, mål, berörda resurser och aktiva rekommendationer. Utforska cloud security graph Insights på resursen. Exempel på Insight-typer är:

- Podd exponerad för Internet

- Privilegierad container

- Podden använder värdnätverk

- Containeravbildningen är sårbar för fjärrkörning av kod

Azure: Testa attacksökvägen och säkerhetsutforskaren med hjälp av en falsk sårbar containeravbildning

Om det inte finns några poster i listan över attacksökvägar kan du fortfarande testa den här funktionen med hjälp av en falsk containeravbildning. Använd följande steg för att konfigurera testet:

Krav: En instans av Azure Container Registry (ACR) i det testade omfånget.

Importera en falsk sårbar avbildning till Azure Container Registry:

Hämta först en basavbildning (till exempel alpine) till din lokala miljö genom att köra:

docker pull alpineTagga bilden med följande etikett och skicka den till din ACR. Ersätt

<MYACR>med ditt Azure Container Registry-namn:docker tag alpine <MYACR>.azurecr.io/mdc-mock-0001 docker push <MYACR>.azurecr.io/mdc-mock-0001Om du inte har ett AKS-kluster (Azure Kubernetes Service) använder du följande kommando för att skapa ett nytt AKS-kluster:

az aks create -n myAKSCluster -g myResourceGroup --generate-ssh-keys --attach-acr $MYACROm din AKS inte är kopplad till din ACR använder du följande Cloud Shell-kommandorad för att peka aks-instansen för att hämta bilder från den valda ACR:en:

az aks update -n myAKSCluster -g myResourceGroup --attach-acr <acr-name>

Autentisera din Cloud Shell-session för att arbeta med klustret:

az aks get-credentials --subscription <cluster-suid> --resource-group <your-rg> --name <your-cluster-name>Installera ngnix-ingressstyrenheten :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Distribuera den falska sårbara avbildningen för att exponera den sårbara containern på Internet genom att köra följande kommando:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<your-image-uri> --set distribution=AZUREKontrollera att det har lyckats genom att utföra följande steg:

- Leta efter en post med mdc-dcspm-demo som namnrymd

- På fliken Arbetsbelastningar –> Distributioner kontrollerar du att "pod1" och "pod2" skapas 3/3 och ingress-controller-nginx-ingress-controller skapas 1/1.

- I tjänster och ingresser letar du efter -> service service1 och ingress-controller-nginx-ingress-controller. Kontrollera att en ingress har skapats med en IP-adress och en nginx-klass på fliken ingress.

Kommentar

När du har slutfört flödet ovan kan det ta upp till 24 timmar att se resultat i molnsäkerhetsutforskaren och attackvägen.

När du har testat attackvägen undersöker du den skapade attackvägen genom att gå till Analys av attackväg och söka efter den attackväg som du skapade. Mer information finns i Identifiera och åtgärda attackvägar.

AWS: Testa attacksökvägen och säkerhetsutforskaren med en falsk sårbar containeravbildning

Skapa en ECR-lagringsplats med namnet mdc-mock-0001

Gå till ditt AWS-konto och välj Kommandorad eller programmatisk åtkomst.

Öppna en kommandorad och välj Alternativ 1: Ange AWS-miljövariabler (kortsiktiga autentiseringsuppgifter). Kopiera autentiseringsuppgifterna för miljövariablerna AWS_ACCESS_KEY_ID, AWS_SECRET_ACCESS_KEY och AWS_SESSION_TOKEN .

Kör följande kommando för att hämta autentiseringstoken för ditt Amazon ECR-register. Ersätt

<REGION>med registrets region. Ersätt<ACCOUNT>med ditt AWS-konto-ID.aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.comSkapa en Docker-avbildning som är taggad som sårbar med namn. Namnet på avbildningen ska innehålla strängen mdc-mock-0001. När du har skapat avbildningen skickar du den till DITT ECR-register med följande kommando (ersätt

<ACCOUNT>och<REGION>med ditt AWS-konto-ID och region):docker pull alpine docker tag alpine <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 docker push <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001Anslut till DITT EKS-kluster och installera det angivna Helm-diagrammet. Konfigurera

kubectlför att fungera med ditt EKS-kluster. Kör det här kommandot (ersätt<your-region>och<your-cluster-name>med eks-klusterregionen och namnet):aws eks --region <your-region> update-kubeconfig --name <your-cluster-name>Verifiera konfigurationen. Du kan kontrollera om

kubectlär korrekt konfigurerat genom att köra:kubectl get nodesInstallera ngnix-ingressstyrenheten :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Installera följande Helm-diagram:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 --set distribution=AWS

Helm-diagrammet distribuerar resurser till klustret som kan användas för att härleda attackvägar. Den innehåller även den sårbara bilden.

Kommentar

När du har slutfört flödet ovan kan det ta upp till 24 timmar att se resultat i molnsäkerhetsutforskaren och attackvägen.

När du har testat attackvägen undersöker du den skapade attackvägen genom att gå till Analys av attackväg och söka efter den attackväg som du skapade. Mer information finns i Identifiera och åtgärda attackvägar.

GCP: Testa attacksökvägen och säkerhetsutforskaren med en falsk sårbar containeravbildning

I GCP-portalen söker du efter Artifact Registry och skapar sedan en GCP-lagringsplats med namnet mdc-mock-0001

Följ de här anvisningarna för att skicka avbildningen till lagringsplatsen. Kör dessa kommandon:

docker pull alpine docker tag alpine <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001 docker push <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001Gå till GCP-portalen. Gå sedan till Kubernetes-motorkluster>. Välj knappen Anslut.

När du är ansluten kör du antingen kommandot i Cloud Shell eller kopierar anslutningskommandot och kör det på datorn:

gcloud container clusters get-credentials contra-bugbash-gcp --zone us-central1-c --project onboardingc-demo-gcp-1Verifiera konfigurationen. Du kan kontrollera om

kubectlär korrekt konfigurerat genom att köra:kubectl get nodesFölj dessa steg för att installera Helm-diagrammet:

Under Artefaktregister i portalen går du till lagringsplatsen och hittar avbildnings-URI:n under Pull by digest (Hämta efter sammanfattning).

Använd följande kommando för att installera Helm-diagrammet:

helm install dcspmcharts oci:/mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<IMAGE_URI> --set distribution=GCP

Helm-diagrammet distribuerar resurser till klustret som kan användas för att härleda attackvägar. Den innehåller även den sårbara bilden.

Kommentar

När du har slutfört flödet ovan kan det ta upp till 24 timmar att se resultat i molnsäkerhetsutforskaren och attackvägen.

När du har testat attackvägen undersöker du den skapade attackvägen genom att gå till Analys av attackväg och söka efter den attackväg som du skapade. Mer information finns i Identifiera och åtgärda attackvägar.

Hitta problem med containerstatus med Cloud Security Explorer

Du kan skapa frågor på något av följande sätt:

- Utforska risker med inbyggda mallar för molnsäkerhetsutforskaren

- Skapa anpassade frågor med Cloud Security Explorer

I följande avsnitt presenterar vi exempel på frågor som du kan välja eller skapa.

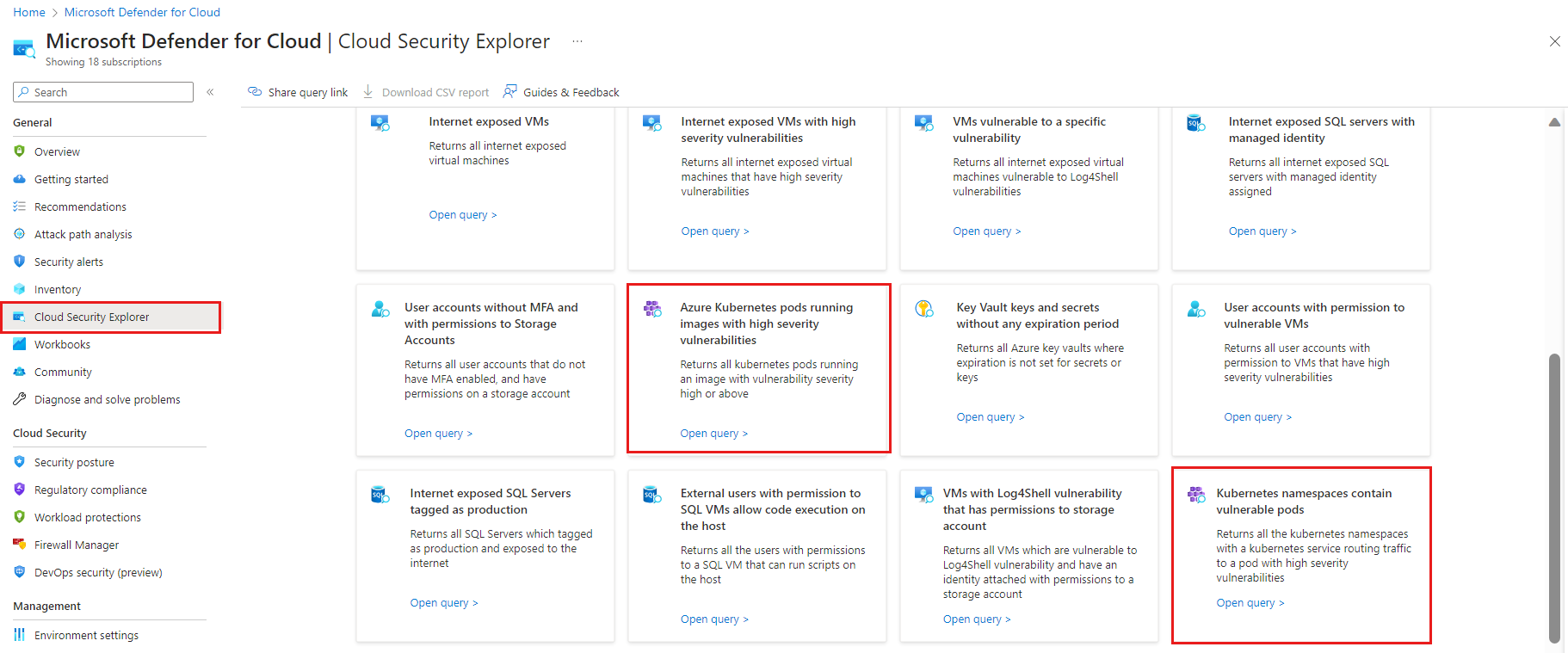

Utforska risker med mallar för molnsäkerhetsutforskaren

Öppna molnsäkerhetsutforskaren på sidan Defender för molnet översikt.

Vissa färdiga mallar för Kubernetes visas. Välj en av mallarna:

- Azure Kubernetes-poddar som kör avbildningar med hög allvarlighetsgrad

- Kubernetes-namnområden innehåller sårbara poddar

Välj Öppna fråga. Mallen skapar frågan i den övre delen av skärmen. Välj Sök för att visa resultatet.

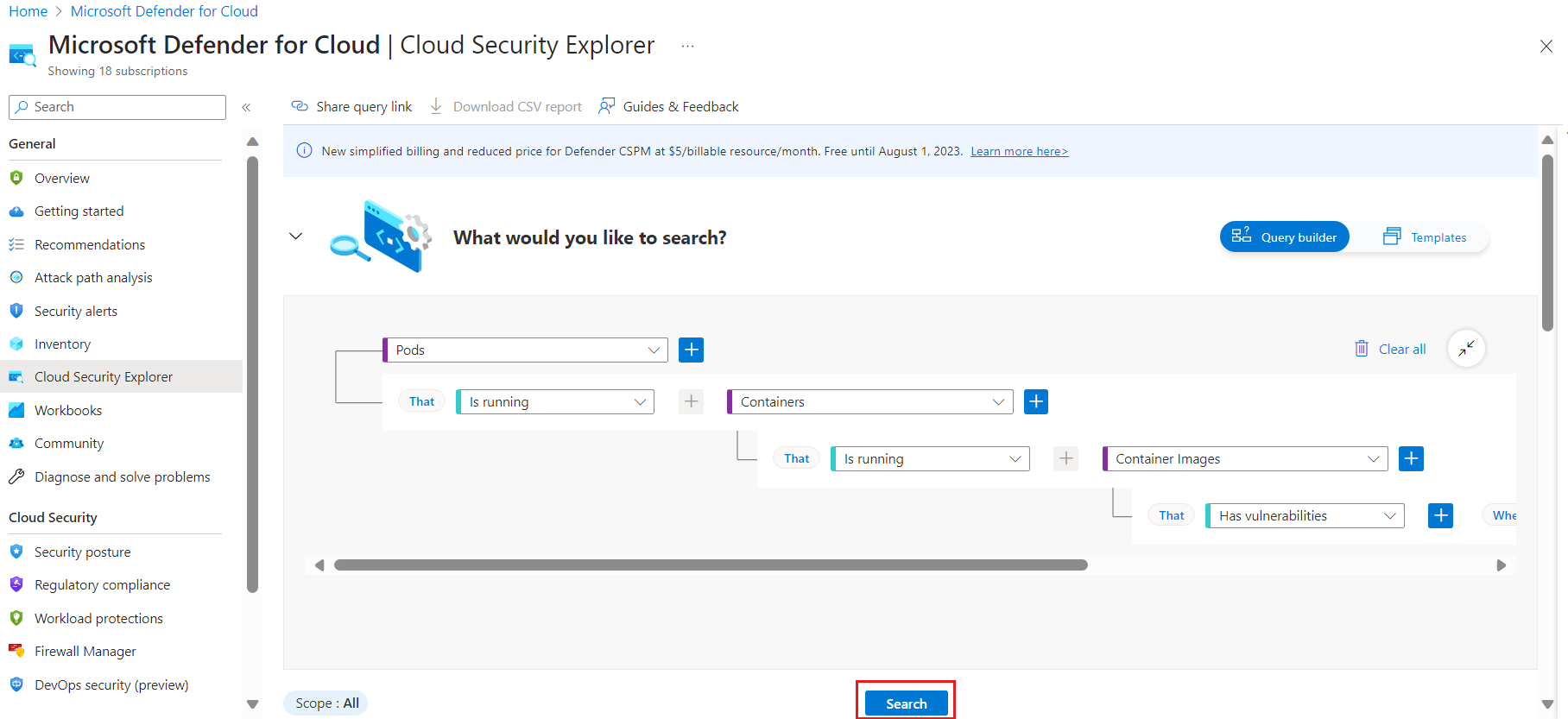

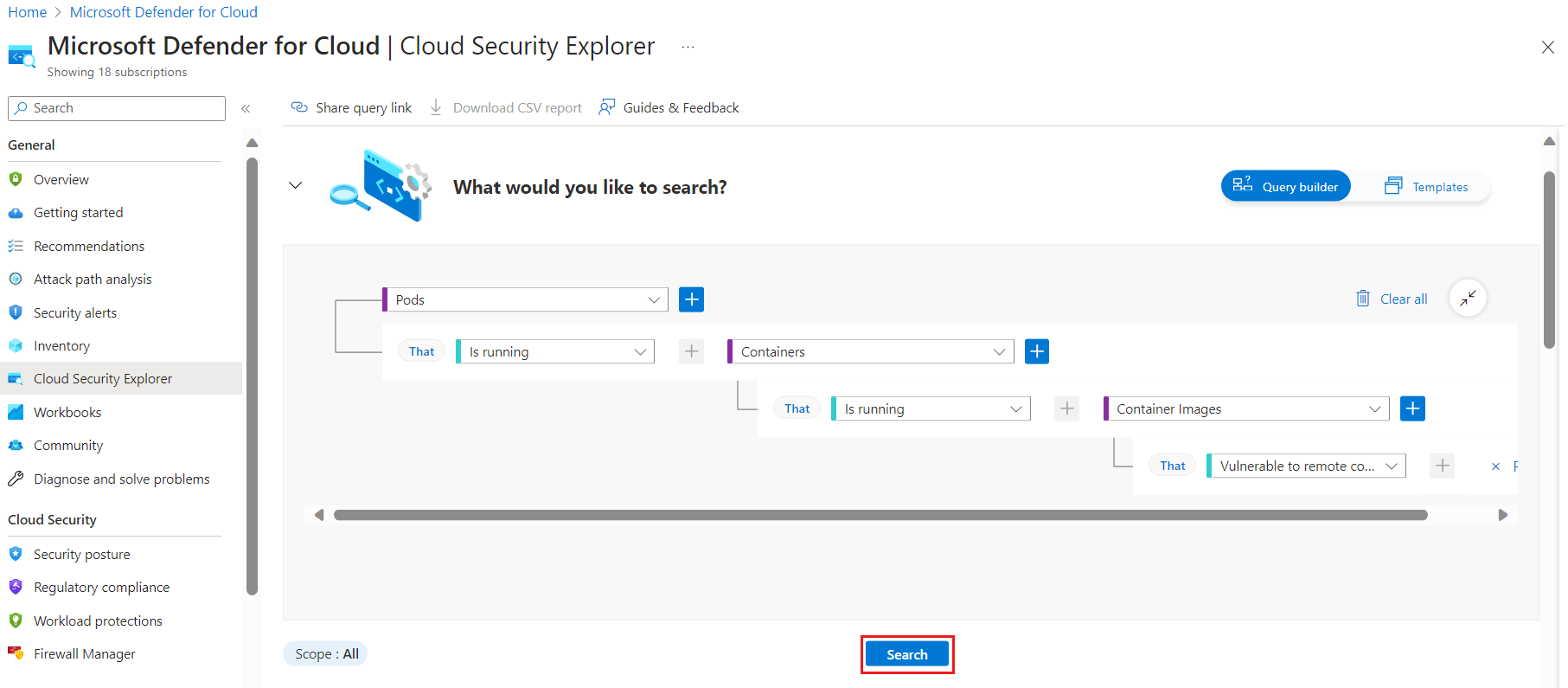

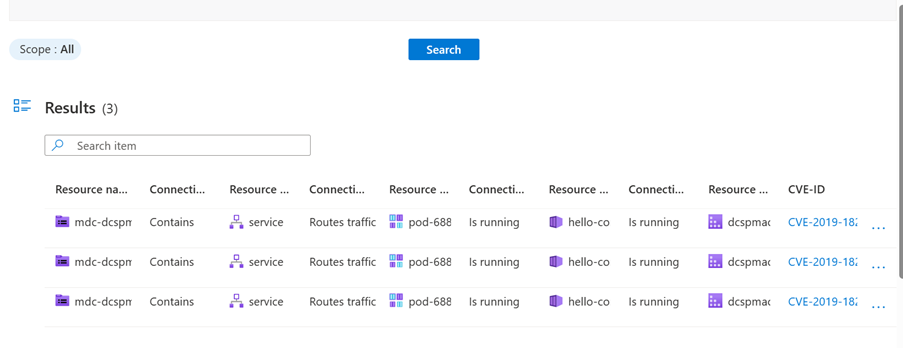

Skapa anpassade frågor med Cloud Security Explorer

Du kan också skapa egna anpassade frågor. I följande exempel visas en sökning efter poddar som kör containeravbildningar som är sårbara för fjärrkörning av kod.

Resultaten visas under frågan.

Nästa steg

- Läs mer om Defender för molnet Defender-planer.