Få svar på vanliga frågor om Microsoft Defender för databaser.

Är alla SQL-servrar i prenumerationen skyddade om jag aktiverar det här Microsoft Defender-abonnemanget för min prenumeration?

Nej. För att försvara en SQL-server som körs på en virtuell Azure-dator eller en Azure Arc-aktiverad dator kräver Defender för molnet:

- En Log Analytics-agent på datorn.

- Den relevanta Log Analytics-arbetsytan för att ha Microsoft Defender för SQL-servrar på datorer aktiverade.

Prenumerationsstatusen, som visas på SQL-serverns sida i Azure Portal, återspeglar standardstatusen för arbetsytan och gäller för alla anslutna datorer. Defender för molnet hjälper endast till att skydda SQL-servrarna på värdar som har en Log Analytics-agent som rapporterar till den arbetsytan.

Finns det en prestandaeffekt när du distribuerar Microsoft Defender för SQL-servrar på datorer?

Microsoft Defender för SQL-servrar på datorer fokuserar på säkerhet, men har en delad arkitektur för att balansera datauppladdning och hastighet med prestanda:

- Några av våra detektorer, inklusive en Spårning av utökade händelser med namnet

SQLAdvancedThreatProtectionTraffic, körs på datorn för hastighetsfördelar i realtid. - Andra detektorer körs i molnet för att skona datorn från tunga beräkningsbelastningar.

Labbtester av vår lösning visade cpu-användning i genomsnitt 3 % för toppsegment jämfört med benchmark-belastningar. En analys av våra aktuella användardata visar en försumbar effekt på processor- och minnesanvändningen.

Prestanda varierar alltid mellan miljöer, datorer och belastningar. Dessa instruktioner fungerar som en allmän riktlinje, inte en garanti för någon enskild distribution.

Jag ändrade Log Analytics-arbetsytan för Defender för SQL-servrar på datorer och förlorade alla inställningar för genomsökningsresultat och baslinjer. Vad hände?

Genomsökningsresultaten och baslinjerna lagras inte på Log Analytics-arbetsytan utan är länkade till den. Om du ändrar arbetsytan återställs genomsökningsresultatet och baslinjeinställningarna. Men om du återgår till den ursprungliga arbetsytan inom 90 dagar återställs genomsökningsresultaten och baslinjeinställningarna. Läs mer.

Vad händer med de gamla genomsökningsresultaten och baslinjerna när jag har växlat till expresskonfiguration?

Gamla resultat och baslinjeinställningar är fortfarande tillgängliga på ditt lagringskonto, men de uppdateras inte eller används inte av systemet. Du behöver inte underhålla dessa filer för sql-sårbarhetsbedömning för att fungera när du har växlat till expresskonfiguration, men du kan behålla dina gamla baslinjedefinitioner för framtida referens.

När expresskonfiguration är aktiverat har du inte direkt åtkomst till resultat- och baslinjedata eftersom de lagras på intern Microsoft Storage.

Varför markeras min Azure SQL-server som felaktig för "SQL-servrar ska ha konfigurerad sårbarhetsbedömning", även om jag har konfigurerat den korrekt med hjälp av klassisk konfiguration?

Principen bakom den här rekommendationen kontrollerar om det finns underassessments för servern. Med klassisk konfiguration genomsöks systemdatabaser endast om det finns minst en användardatabas. En server utan användardatabaser har inte genomsökningar eller rapporterade genomsökningsresultat, vilket gör att principen inte är felfri.

Om du byter till expresskonfiguration kan du undvika problemet genom att aktivera schemalagda och manuella genomsökningar av systemdatabaser.

Kan jag konfigurera återkommande genomsökningar med expresskonfiguration?

Expresskonfiguration konfigurerar automatiskt återkommande genomsökningar för alla databaser under servern. Det här beteendet är standard och kan inte konfigureras på server- eller databasnivå.

Finns det något sätt med expresskonfiguration för att hämta den veckovisa e-postrapporten som tillhandahålls i den klassiska konfigurationen?

Du kan använda arbetsflödesautomatisering och schemaläggning av Logic Apps-e-post genom att följa Microsoft Defender för molnet processer:

- Tidsbaserade utlösare

- Genomsökningsbaserade utlösare

- Stöd för inaktiverade regler

Varför kan jag inte ange databasprinciper längre?

SQL-sårbarhetsbedömningen rapporterar alla sårbarheter och felkonfigurationer i din miljö, så att inkludera alla databaser är användbart. Defender för SQL-servrar på datorer faktureras per server, inte per databas.

Kan jag återgå till den klassiska konfigurationen?

Ja. Du kan återgå till den klassiska konfigurationen med hjälp av befintliga REST API:er och PowerShell-cmdletar. När du återgår till den klassiska konfigurationen visas ett meddelande i Azure Portal för att ändra till expresskonfiguration.

Blir expresskonfiguration tillgänglig för andra typer av SQL?

Håll utkik efter uppdateringar!

Kan jag välja vilken upplevelse som är standard?

Nej. Expresskonfiguration är standard för varje ny Azure SQL-databas som stöds.

Ändras genomsökningsbeteendet för expresskonfiguration?

Nej, expresskonfiguration ger samma genomsökningsbeteende och prestanda.

Har expresskonfigurationen någon effekt på prissättningen?

Expresskonfiguration kräver inget lagringskonto, så du behöver inte betala extra lagringsavgifter om du inte väljer att behålla gamla genomsöknings- och baslinjedata.

Vad innebär taket på 1 MB per regel?

En enskild regel kan inte ge resultat som är mer än 1 MB. När resultatet för regeln når den gränsen stoppas de. Du kan inte ange en baslinje för regeln, regeln ingår inte i den övergripande rekommendationens hälsa och resultatet visas som Inte tillämpligt.

Hur länge behöver jag vänta för att se en lyckad distribution när jag har aktiverat Microsoft Defender för SQL-servrar på datorer?

Det tar cirka 30 minuter att uppdatera skyddsstatusen via SQL IaaS-agenttillägget, förutsatt att alla förutsättningar är uppfyllda.

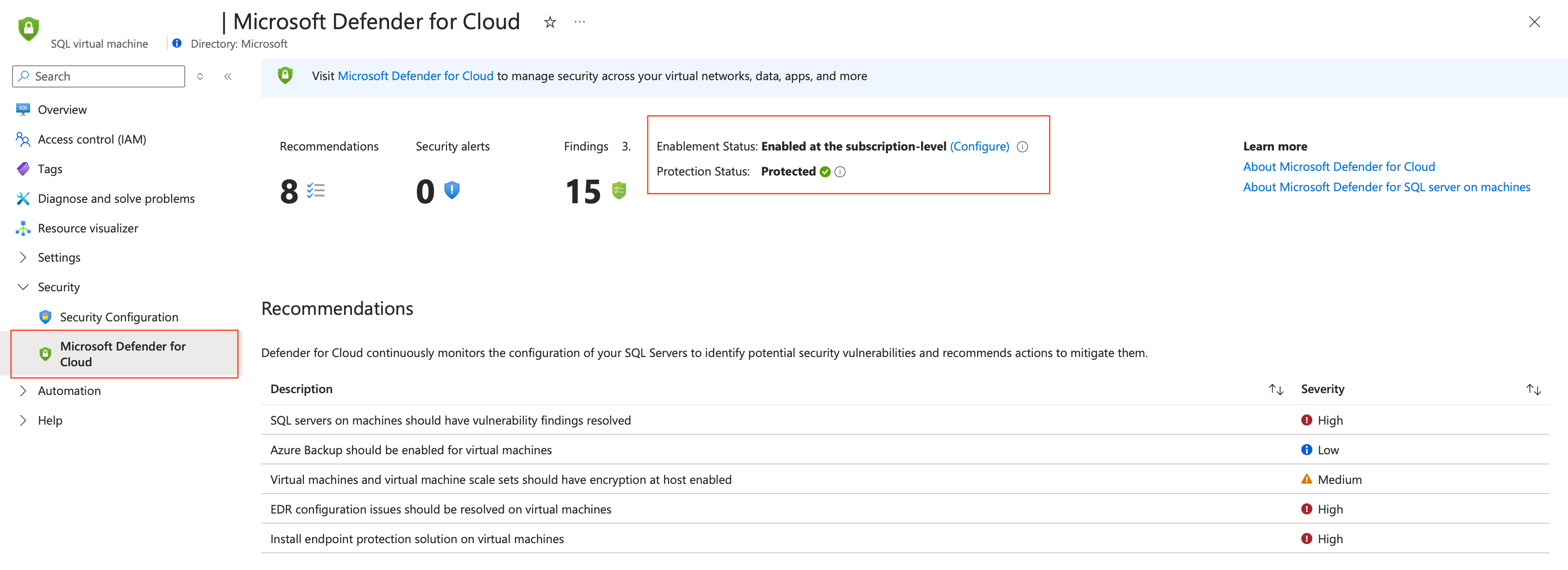

Hur gör jag för att kontrollera att min distribution av Defender för SQL-servrar på datorer har slutförts och att min databas nu är skyddad?

- Leta upp databasen i det övre sökfältet i Azure Portal.

- Under Säkerhet väljer du Microsoft Defender för molnet.

- Kontrollera skyddsstatus. Om statusen är Skyddad lyckades distributionen.

Vad är syftet med den hanterade identitet som skapades under installationsprocessen på virtuella Azure SQL-datorer?

Den hanterade identiteten är en del av Azure-principen, som push-överför Azure Monitor-agenten. Azure Monitor-agenten använder den hanterade identiteten för att komma åt databasen så att den kan samla in data och skicka dem via Log Analytics-arbetsytan för att Defender för molnet. Mer information om hur du använder den hanterade identiteten finns i Resource Manager-mallexempel för agenter i Azure Monitor.

Kan jag använda min egen DCR eller hanterade identitet i stället för den som Defender för molnet skapar?

Ja. Vi låter dig använda din egen identitets- eller datainsamlingsregel (DCR) med hjälp av endast skriptet som beskrivs i Aktivera Microsoft Defender för SQL-servrar på datorer i stor skala.

Hur många resursgrupper och Log Analytics-arbetsytor skapar processen för automatisk avetablering?

Som standard skapar vi resursgruppen, arbetsytan och DCR per region som har SQL-datorn. Om du väljer alternativet anpassad arbetsyta skapas endast en resursgrupp eller DCR på samma plats som arbetsytan.

Hur kan jag aktivera SQL-servrar på datorer med Azure Monitor-agenten i stor skala?

Information om hur du aktiverar automatisk avbildning över flera prenumerationer samtidigt finns i Aktivera Microsoft Defender för SQL-servrar på datorer i stor skala. Det gäller för SQL-servrar som finns på virtuella Azure-datorer, SQL-servrar som finns i lokala miljöer och Azure Arc-aktiverade SQL-servrar.

Vilka tabeller används på en Log Analytics-arbetsyta med Azure Monitor-agenten?

Defender för SQL-servrar på datorer (för både virtuella SQL-datorer och Azure Arc-aktiverade SQL-servrar) använder Log Analytics-arbetsytan för att överföra data från databasen till Defender för molnet-portalen. Inga data sparas lokalt på Log Analytics-arbetsytan. Tabellerna i Log Analytics-arbetsytan med namnet SQLAtpStatus och dras tillbaka när Microsoft Monitor-agenten är inaktuellSqlVulnerabilityAssessmentScanStatus. Du kan visa status för hotskydd och sårbarhetsbedömningar i Defender för molnet portalen.

Hur samlar Defender för SQL-servrar på datorer in loggar från SQL-servern?

Defender för SQL-servrar på datorer använder utökade händelser från och med SQL Server 2017. I tidigare versioner av SQL Server samlar Defender för SQL-servrar på datorer in loggarna med hjälp av SQL Server-granskningsloggarna.

Innebär förekomsten av en parameter med namnet enableCollectionOfSqlQueriesForSecurityResearch i principinitiativet att mina data samlas in för analys?

Parametern enableCollectionOfSqlQueriesForSecurityResearch används inte idag. Standardvärdet är false. Om du inte proaktivt ändrar värdet förblir falsedet . Den här parametern har ingen effekt.