Översikt över Microsoft Defender för Storage (klassisk)

Kommentar

Uppgradera till den nya Microsoft Defender for Storage-planen. Den innehåller nya funktioner som skanning av skadlig kod och identifiering av känsligt datahot. Den här planen har också en mer förutsägbar prisstruktur, vilket ger bättre kontroll över täckning och kostnader. Dessutom kommer alla nya funktioner för Defender for Storage endast att släppas i den nya planen. Att migrera till den nya planen är en enkel process. Läs här om hur du migrerar från den klassiska planen. Om du använder Defender för lagring (klassisk) med priser per transaktion eller per lagring måste du migrera till den nya Defender for Storage-planen (klassisk) för att få åtkomst till dessa funktioner och priser. Lär dig mer om fördelarna med att migrera till den nya Defender for Storage-planen.

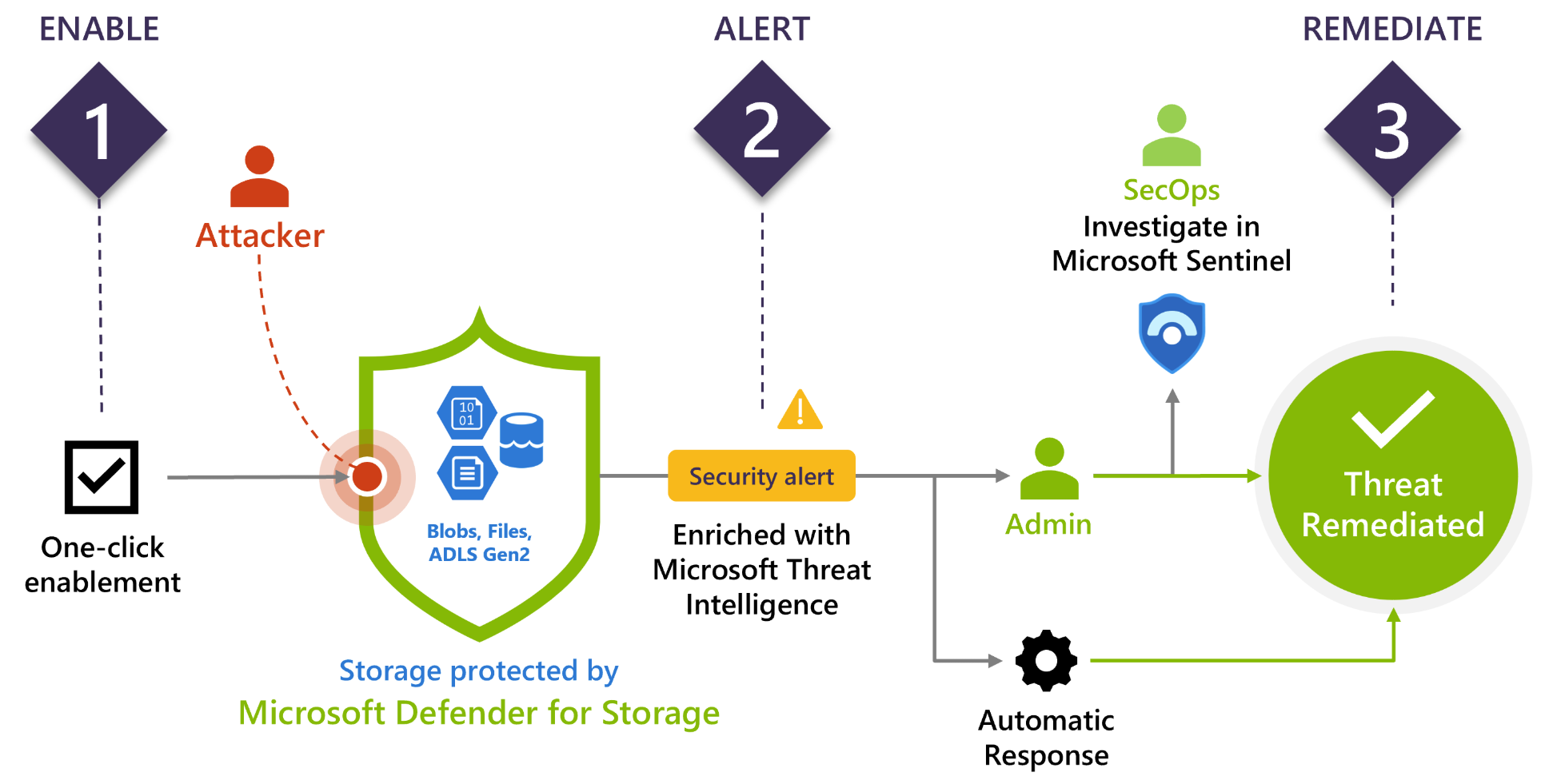

Microsoft Defender for Storage (klassisk) är ett Azure-inbyggt lager av säkerhetsinformation som identifierar ovanliga och potentiellt skadliga försök att komma åt eller utnyttja dina lagringskonton. Den använder avancerade funktioner för hotidentifiering och Microsoft Threat Intelligence-data för att tillhandahålla kontextuella säkerhetsaviseringar. Dessa aviseringar innehåller också steg för att minimera de identifierade hoten och förhindra framtida attacker.

Du kan aktivera Microsoft Defender för lagring (klassisk) på prenumerationsnivå (rekommenderas) eller på resursnivå.

Defender for Storage (klassisk) analyserar kontinuerligt dataströmmen som genereras av Tjänsterna Azure Blob Storage, Azure Files och Azure Data Lake Storage . När potentiellt skadliga aktiviteter identifieras genereras säkerhetsaviseringar. Aviseringarna visas i Microsoft Defender för molnet. Information om misstänkt aktivitet tillsammans med relevanta undersökningssteg, reparationsåtgärder och säkerhetsrekommendationer visas här.

Analyserade data för Azure Blob Storage innehåller åtgärdstyper som Get Blob, Put Blob, Get Container ACL, List Blobsoch Get Blob Properties. Exempel på analyserade Azure Files-åtgärdstyper är Get File, Create File, List Files, Get File Propertiesoch Put Range.

Defender for Storage (klassisk) har inte åtkomst till lagringskontodata och påverkar inte dess prestanda.

Du kan lära dig mer genom att titta på den här videon från Defender för molnet i videoserien Fält:

Mer information om Defender for Storage (klassisk) finns i vanliga frågor och svar.

Tillgänglighet

| Aspekt | Details |

|---|---|

| Versionstillstånd: | Allmän tillgänglighet (GA) |

| Prissättning: | Microsoft Defender för Lagring (klassisk) faktureras enligt prissidan |

| Skyddade lagringstyper: | Blob Storage (Standard/Premium StorageV2, Block Blobs) Azure Files (via REST API och SMB) Azure Data Lake Storage Gen2 (Standard-/Premium-konton med hierarkiska namnområden aktiverade) |

| Moln: |

Vilka är fördelarna med Microsoft Defender för Storage (klassisk)?

Defender for Storage (klassisk) tillhandahåller:

Azure-inbyggd säkerhet – Med 1 klicks aktivering skyddar Defender for Storage (klassisk) data som lagras i Azure Blob, Azure Files och Data Lakes. Som en Azure-intern tjänst ger Defender for Storage (klassisk) centraliserad säkerhet för alla datatillgångar som Azure hanterar och är integrerad med andra Azure-säkerhetstjänster som Microsoft Sentinel.

Omfattande identifieringspaket – Med Microsoft Threat Intelligence som stöd täcker identifieringarna i Defender for Storage (klassisk) de främsta lagringshoten, till exempel oautentiserad åtkomst, komprometterade autentiseringsuppgifter, sociala tekniska attacker, dataexfiltrering, privilegier och skadligt innehåll.

Svar i stor skala – Defender för molnet automatiseringsverktyg gör det enklare att förhindra och svara på identifierade hot. Läs mer i Automatisera svar på Defender för molnet utlösare.

Säkerhetshot i molnbaserade lagringstjänster

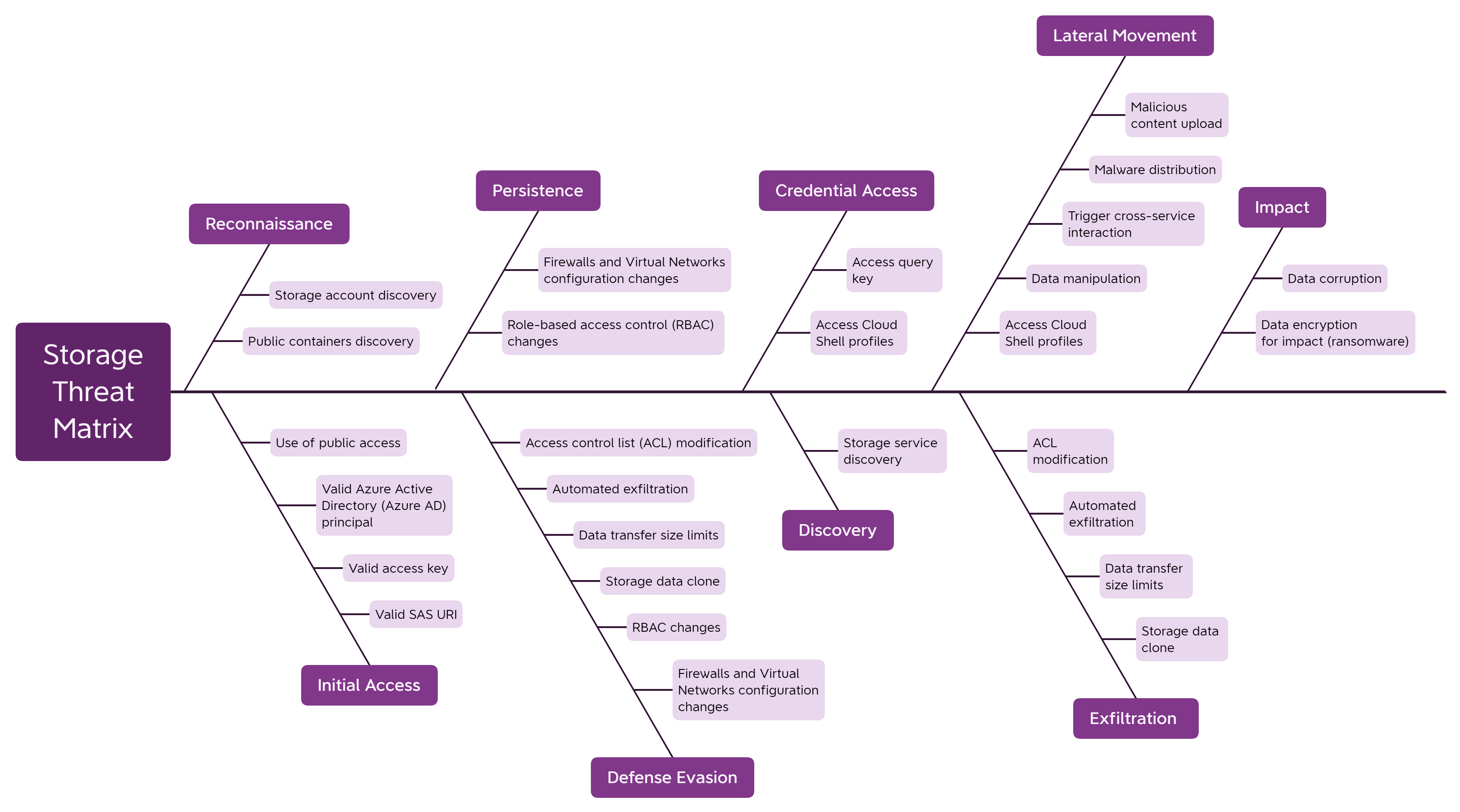

Microsofts säkerhetsforskare har analyserat attackytan för lagringstjänster. Lagringskonton kan utsättas för dataskada, exponering av känsligt innehåll, distribution av skadligt innehåll, dataexfiltrering, obehörig åtkomst med mera.

De potentiella säkerhetsriskerna beskrivs i hotmatrisen för molnbaserade lagringstjänster och baseras på MITRE ATT&CK-ramverket®, en kunskapsbas för de taktiker och tekniker som används vid cyberattacker.

Vilken typ av aviseringar tillhandahåller Microsoft Defender för lagring (klassisk)?

Säkerhetsaviseringar utlöses för följande scenarier (vanligtvis 1–2 timmar efter händelsen):

| Typ av hot | beskrivning |

|---|---|

| Ovanlig åtkomst till ett konto | Till exempel åtkomst från en TOR-slutnod, misstänkta IP-adresser, ovanliga program, ovanliga platser och anonym åtkomst utan autentisering. |

| Ovanligt beteende i ett konto | Beteende som avviker från en inlärd baslinje. Till exempel en ändring av åtkomstbehörigheter i ett konto, ovanlig åtkomstkontroll, ovanlig datautforskning, ovanlig borttagning av blobar/filer eller ovanlig dataextrahering. |

| Hash-ryktesbaserad identifiering av skadlig kod | Identifiering av känd skadlig kod baserat på fullständig blob-/filhash. Vilket kan hjälpa till att identifiera utpressningstrojaner, virus, spionprogram och annan skadlig kod som laddats upp till ett konto, förhindra att den kommer in i organisationen och spridas till fler användare och resurser. Se även Begränsningar för hash-ryktesanalys. |

| Ovanliga filuppladdningar | Ovanliga molntjänstpaket och körbara filer som har laddats upp till ett konto. |

| Offentlig synlighet | Potentiella inbrottsförsök genom att skanna containrar och hämta potentiellt känsliga data från offentligt tillgängliga containrar. |

| Nätfiskekampanjer | När innehåll som finns på Azure Storage identifieras som en del av en nätfiskeattack som påverkar Microsoft 365-användare. |

Dricks

En omfattande lista över alla Defender for Storage-aviseringar (klassiska) finns på aviseringsreferenssidan. Det är viktigt att granska förutsättningarna eftersom vissa säkerhetsaviseringar endast är tillgängliga i den nya Defender for Storage-planen. Informationen på referenssidan är fördelaktig för arbetsbelastningsägare som vill förstå identifieringsbara hot och gör det möjligt för SOC-team (Security Operations Center) att bekanta sig med identifieringar innan de utför undersökningar. Läs mer om vad som finns i en Defender för molnet säkerhetsavisering och hur du hanterar dina aviseringar i Hantera och svara på säkerhetsaviseringar i Microsoft Defender för molnet.

Aviseringar innehåller information om incidenten som utlöste dem och rekommendationer om hur du undersöker och åtgärdar hot. Aviseringar kan exporteras till Microsoft Sentinel eller andra SIEM från tredje part eller något annat externt verktyg. Läs mer i Stream-aviseringar till en lösning för en klassisk SIEM-, SOAR- eller IT-distributionsmodell.

Begränsningar i hash-ryktesanalys

Dricks

Om du vill att dina uppladdade blobar ska genomsökas efter skadlig kod nästan i realtid rekommenderar vi att du uppgraderar till den nya Defender for Storage-planen. Läs mer om skanning av skadlig kod.

Hash-ryktet är inte djupgående filgranskning – Microsoft Defender för lagring (klassisk) använder hash-ryktesanalys som stöds av Microsoft Threat Intelligence för att avgöra om en uppladdad fil är misstänkt. Verktygen för skydd mot hot söker inte igenom de uppladdade filerna. i stället analyserar de data som genereras från Blobs Storage- och Files-tjänsterna. Defender for Storage (klassisk) jämför sedan hashvärden för nyligen uppladdade filer med hashar av kända virus, trojaner, spionprogram och utpressningstrojaner.

Hash-ryktesanalys stöds inte för alla filprotokoll och åtgärdstyper – Vissa, men inte alla, av dataloggarna innehåller hash-värdet för den relaterade bloben eller filen. I vissa fall innehåller inte data ett hash-värde. Därför kan vissa åtgärder inte övervakas för kända uppladdningar av skadlig kod. Exempel på sådana användningsfall som inte stöds är SMB-filresurser och när en blob skapas med hjälp av Put Block och Put blocklist.

Nästa steg

I den här artikeln har du lärt dig om Microsoft Defender for Storage (klassisk).