Aktivera Defender för SQL-servrar på datorer

Defender för SQL-servrar på datorer är en av Defender for Databases-planerna i Microsoft Defender för molnet. Använd Defender för SQL-servrar på datorer för att skydda SQL Server-databaser som finns på virtuella Azure-datorer och Azure Arc-aktiverade virtuella datorer.

Förutsättningar

| Krav | Information |

|---|---|

| Behörigheter | Om du vill distribuera planen för en prenumeration, inklusive Azure Policy, behöver du behörigheter som prenumerationsägare . Windows-användaren på den virtuella SQL-datorn måste ha sysadmin-rollen i databasen. |

| Datorer med flera moln | Multicloud-datorer (AWS och GCP) måste registreras som Azure Arc-aktiverade virtuella datorer. De kan registreras automatiskt som Azure Arc-datorer när de registreras med anslutningsappen. Registrera AWS-anslutningstjänsten och etablera Azure Arc automatiskt. Registrera GCP-anslutningsappen och etablera Azure Arc automatiskt. |

| Lokala datorer | Lokala datorer måste registreras som Azure Arc-aktiverade virtuella datorer. Registrera lokala datorer och installera Azure Arc. |

| Azure Arc | Granska distributionskraven för Azure Arc - Planera och använd Azure Arc-aktiverade servrar - Krav för Connected Machine-agent - Nätverkskrav för ansluten datoragent - Roller som är specifika för SQL Server som aktiveras av Azure Arc |

| Tillägg | Se till att dessa tillägg inte blockeras i din miljö. |

| Defender för SQL (IaaS och Arc) | – Utgivare: Microsoft.Azure.AzureDefenderForSQL - Typ: AdvancedThreatProtection.Windows |

| SQL IaaS-tillägg (IaaS) | – Utgivare: Microsoft.SqlServer.Management - Typ: SqlIaaSAgent |

| SQL IaaS-tillägg (Arc) | – Utgivare: Microsoft.AzureData – Typ: WindowsAgent.SqlServer |

| AMA-tillägg (IaaS och Arc) | – Utgivare: Microsoft.Azure.Monitor – Typ: AzureMonitorWindowsAgent |

| Regionkrav | När du aktiverar planen skapas en resursgrupp i USA, östra. Kontrollera att den här regionen inte är blockerad i din miljö. |

| Namngivningskonventioner för resurser | Defender för SQL använder följande namngivningskonvention när vi skapar våra resurser: – Datainsamlingsregel: MicrosoftDefenderForSQL--dcr - DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation – Resursgrupp: DefaultResourceGroup- – Log Analytics-arbetsyta: D4SQL-- – Defender för SQL använder MicrosoftDefenderForSQL som en createBy-databastagg . Se till att Neka-principer inte blockerar den här namngivningskonventionen. |

| Operativsystem | Datorer som kör Windows Server 2012 R2 eller senare stöds. SQL Server 2012 R2 eller senare stöds för SQL-instanser. |

Aktivera planen

I Azure Portal söker du efter och väljer Microsoft Defender för molnet.

På menyn Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration.

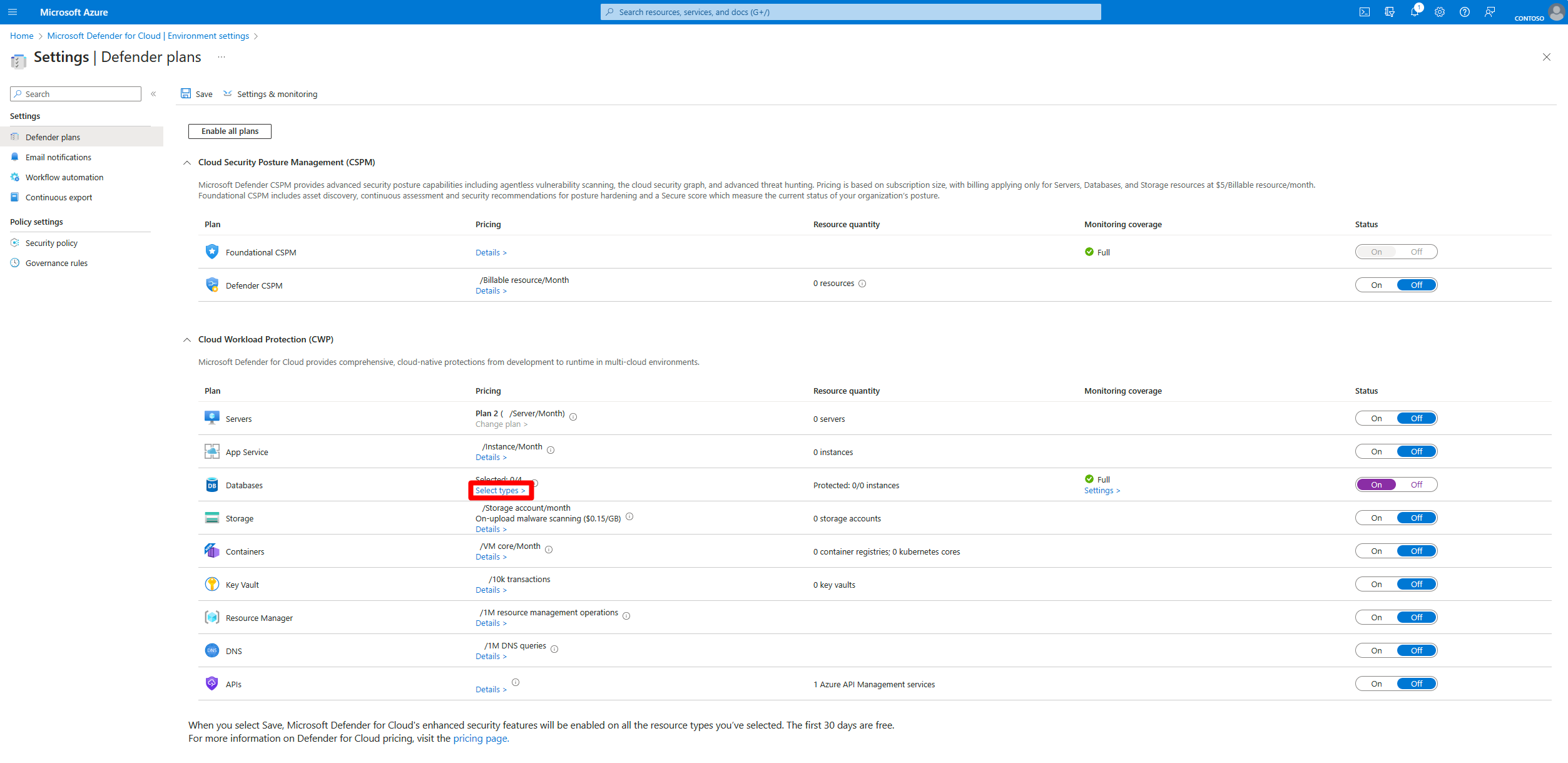

På sidan Defender-planer letar du upp planen Databaser och väljer Välj typer.

I markeringsfönstret Resurstyper växlar du SQL-servrarna på datorerna till På.

Välj Fortsätt>spara.

Välj en arbetsyta

Välj en Log Analytics-arbetsyta för att arbeta med Planen Defender för SQL på datorer.

På sidan Defender-planer går du till Kolumnen Databaser, Övervakningstäckning och väljer inställningar.

I avsnittet Azure Monitoring Agent for SQL Server on machines (Azure Monitoring Agent för SQL-server på datorer) går du till kolumnen Konfigurationer och väljer Redigera konfigurationer.

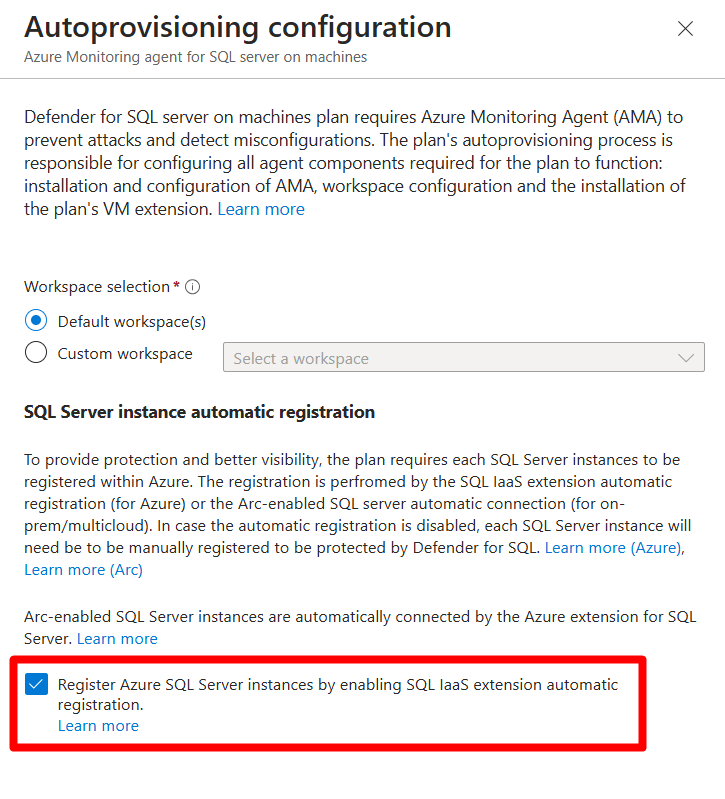

På konfigurationssidan Automatisk konfiguration väljer du Standardarbetsyta eller anger en anpassad arbetsyta.

I sql server kontrollerar du att du lämnar alternativet Registrera Azure SQL Server-instanser genom att aktivera alternativet automatisk registrering för SQL IaaS-tillägget.

Registreringen säkerställer att alla SQL-instanser kan identifieras och konfigureras korrekt.

Välj Använd.

Kontrollera att dina datorer är skyddade

Beroende på din miljö kan det ta några timmar att identifiera och skydda SQL-instanser. Som ett sista steg bör du kontrollera att alla datorer är skyddade. Hoppa inte över det här steget eftersom det är viktigt att kontrollera att distributionen är skyddad.