Svara på Aviseringar om Defender för Resource Manager

När du får en avisering från Microsoft Defender för Resource Manager rekommenderar vi att du undersöker och svarar på aviseringen enligt beskrivningen nedan. Defender för Resource Manager skyddar alla anslutna resurser, så även om du är bekant med programmet eller användaren som utlöste aviseringen är det viktigt att kontrollera situationen kring varje avisering.

Kontakt

- Kontakta resursägaren för att avgöra om beteendet var förväntat eller avsiktligt.

- Stäng aviseringen om aktiviteten förväntas.

- Om aktiviteten är oväntad behandlar du relaterade användarkonton, prenumerationer och virtuella datorer som komprometterade och minimerar enligt beskrivningen i följande steg.

Undersöka aviseringar från Microsoft Defender för Resource Manager

Säkerhetsaviseringar från Defender för Resource Manager baseras på hot som identifierats genom övervakning av Azure Resource Manager-åtgärder. Defender för molnet använder interna loggkällor för Azure Resource Manager samt Azure Activity Log, en Azure-plattformslogg som ger insikter om händelser på prenumerationsnivå.

Defender för Resource Manager ger insyn i aktivitet som kommer från icke-Microsoft-tjänstleverantörer som har delegerad åtkomst som en del av Resource Manager-aviseringarna. Exempel: Azure Resource Manager operation from suspicious proxy IP address - delegated access

Delegated access refererar till åtkomst med Azure Lighthouse eller med delegerade administratörsbehörigheter.

Aviseringar som visar Delegated access innehåller även en anpassad beskrivning och reparationssteg.

Läs mer om Azure-aktivitetsloggen.

Så här undersöker du säkerhetsaviseringar från Defender för Resource Manager:

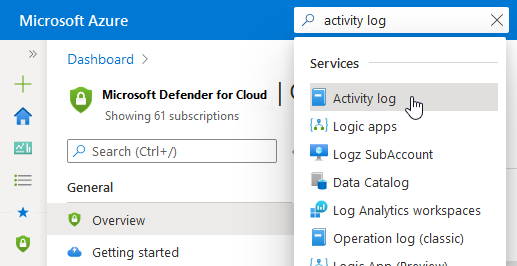

Öppna Azure-aktivitetsloggen.

Filtrera händelserna till:

- Prenumerationen som nämns i aviseringen

- Tidsramen för den identifierade aktiviteten

- Det relaterade användarkontot (om det är relevant)

Leta efter misstänkta aktiviteter.

Dricks

För en bättre och mer omfattande undersökningsupplevelse kan du strömma dina Azure-aktivitetsloggar till Microsoft Sentinel enligt beskrivningen i Ansluta data från Azure-aktivitetsloggen.

Åtgärda omedelbart

Åtgärda komprometterade användarkonton:

- Om de inte är bekanta tar du bort dem eftersom de kan ha skapats av en hotskådespelare

- Om de är bekanta ändrar du autentiseringsuppgifterna

- Använd Azure-aktivitetsloggar för att granska alla aktiviteter som utförs av användaren och identifiera eventuella misstänkta

Åtgärda komprometterade prenumerationer:

- Ta bort alla okända Runbooks från det komprometterade automationskontot

- Granska IAM-behörigheter för prenumerationen och ta bort behörigheter för alla okända användarkonton

- Granska alla Azure-resurser i prenumerationen och ta bort alla som inte är bekanta

- Granska och undersöka eventuella säkerhetsaviseringar för prenumerationen i Microsoft Defender för molnet

- Använd Azure-aktivitetsloggar för att granska alla aktiviteter som utförs i prenumerationen och identifiera eventuella misstänkta

Åtgärda de komprometterade virtuella datorerna

- Ändra lösenorden för alla användare

- Kör en fullständig genomsökning av program mot skadlig kod på datorn

- Återskapa datorerna från en källa utan skadlig kod

Nästa steg

På den här sidan beskrivs processen för att svara på en avisering från Defender för Resource Manager. Relaterad information finns på följande sidor: