Åtgärda felkonfigurationer i operativsystemet

Microsoft Defender för molnet ger säkerhetsrekommendationer för att förbättra organisationens säkerhetsstatus och minska risken. En viktig del i riskminskningen är maskinhärdning.

Defender för molnet utvärderar operativsystemets inställningar mot beräkningssäkerhetsbaslinjer som tillhandahålls av Microsoft Cloud Security Benchmark (MCSB). Datorinformation samlas in för utvärdering med hjälp av Azure Policy-datorkonfigurationstillägget (kallades tidigare gästkonfiguration) på datorn. Läs mer

Den här artikeln beskriver hur du granskar rekommendationer från utvärderingen.

Förutsättningar

| Krav | Detaljer |

|---|---|

| Planera | Defender for Servers Plan 2 måste vara aktiverat |

| Förlängning | Konfigurationen av Azure Policy-datorn måste vara installerad på datorer. |

Den här funktionen använde tidigare Log Analytics-agenten (även kallad Microsoft Monitoring Agent (MMA)) för att samla in information. Om du fortfarande använder MMA kan du få duplicerade rekommendationer för samma dator. För att undvika detta kan du inaktivera MMA på datorn.

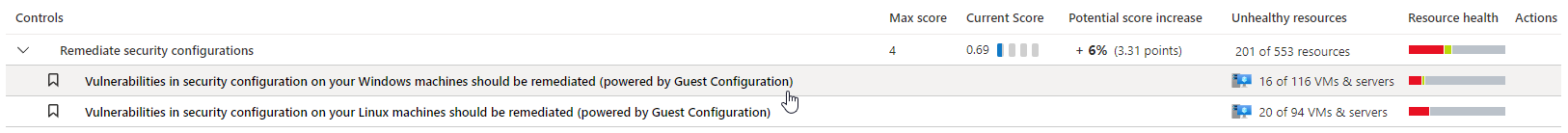

Granska och åtgärda rekommendationer för operativsystemets baslinje

Öppna sidan Rekommendationer i Defender för molnet.

Välj relevant rekommendation.

På sidan med rekommendationsinformation kan du se de berörda resurserna och specifika säkerhetsresultat. Åtgärda rekommendationen.

Frågerekommendationer

Defender för molnet använder Azure Resource Graph för API och portalfrågor för att fråga efter rekommendationsinformation. Du kan använda dessa resurser för att skapa egna frågor för att hämta information.

Du kan lära dig hur du granskar rekommendationer i Azure Resource Graph.

Här är två exempelfrågor som du kan använda:

Fråga efter alla regler som inte är felfria för en specifik resurs

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Alla regler som inte är felfria och mängden om datorer som inte är felfria för varje

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Nästa steg

Läs mer om Azure Resource Graphs frågespråk.