Konfigurera en brandvägg för serverlös beräkningsåtkomst

I den här artikeln beskrivs hur du konfigurerar en Azure Storage-brandvägg för serverlös beräkning med hjälp av användargränssnittet för Azure Databricks-kontokonsolen. Du kan också använda API:et för nätverksanslutningskonfigurationer.

Information om hur du konfigurerar en privat slutpunkt för serverlös beräkningsåtkomst finns i Konfigurera privat anslutning från serverlös beräkning.

Viktigt!

Från och med den 4 december 2024 började Azure Databricks ta betalt för nätverkskostnader som är kopplade till serverlösa arbetsbelastningar som ansluter till kundresurser. Du debiteras för närvarande per timme för privata slutpunkter kopplade till dina resurser. Avgifter för databehandling för Private Link-anslutningar undantas på obestämd tid. Fakturering för andra nätverkskostnader kommer att distribueras gradvis, inklusive:

- Offentlig anslutning till dina resurser, till exempel via en NAT-gateway.

- Avgifter för dataöverföring, till exempel när serverlös beräkning och målresursen finns i olika regioner.

Avgifter tillämpas inte retroaktivt.

Översikt över brandväggsaktivering för serverlös beräkning

Serverlös nätverksanslutning hanteras med nätverksanslutningskonfigurationer (NCC). Kontoadministratörer skapar NCC:er i kontokonsolen och en NCC kan kopplas till en eller flera arbetsytor

En NCC innehåller en lista över nätverksidentiteter för en Azure-resurstyp som standardregler. När en NCC är kopplad till en arbetsyta använder serverlös beräkning på den arbetsytan ett av dessa nätverk för att ansluta Azure-resursen. Du kan tillåtalistning av dessa nätverk i azure-resursbrandväggen. Om du har brandväggar för Azure-resurser som inte är lagringsrelaterade, kontakta ditt kontoteam för information om hur du använder stabila NAT IP-adresser i Azure Databricks.

NCC-brandväggsaktivering stöds från serverlösa SQL-databaser, jobb, anteckningsböcker, DLT-pipelines och modellbetjäningsslutpunkter.

Du kan också konfigurera nätverksåtkomst till ditt arbetsytelagringskonto från endast auktoriserade nätverk, inklusive serverlös beräkning. Se Aktivera brandväggsstöd för ditt arbetsytelagringskonto. När en NCC är kopplad till en arbetsyta läggs nätverksreglerna automatiskt till i Azure Storage-kontot för arbetsytans lagringskonto.

Mer information om NCC:er finns i Vad är en nätverksanslutningskonfiguration (NCC)?.

Kostnadskonsekvenser för lagringsåtkomst mellan regioner

Brandväggen gäller endast när Azure-resurserna finns i samma region som Azure Databricks-arbetsytan. För trafik mellan regioner från serverlös beräkning i Azure Databricks (till exempel finns arbetsytan i regionen USA, östra och ADLS-lagring finns i Europa, västra) dirigerar Azure Databricks trafiken via en Azure NAT Gateway-tjänst.

Krav

- Din arbetsyta måste finnas i Premium-planen.

- Du måste vara administratör för Azure Databricks-kontot.

- Varje NCC kan kopplas till upp till 50 arbetsytor.

- Varje Azure Databricks-konto kan ha upp till 10 NCC:er per region.

- Du måste ha

WRITEåtkomst till azure-lagringskontots nätverksregler.

Steg 1: Skapa en nätverksanslutningskonfiguration och kopiera undernäts-ID:n

Databricks rekommenderar att du delar nätverkskort mellan arbetsytor i samma affärsenhet och de som delar samma region och anslutningsegenskaper. Om vissa arbetsytor till exempel använder lagringsbrandväggen och andra arbetsytor använder den alternativa metoden Private Link använder du separata NCC:er för dessa användningsfall.

- Som kontoadministratör går du till kontokonsolen.

- I sidofältet klickar du på Molnresurser.

- Klicka på Konfiguration av nätverksanslutning.

- Klicka på Lägg till nätverksanslutningskonfigurationer.

- Ange ett namn för NCC.

- Välj region. Detta måste matcha din arbetsyteregion.

- Klicka på Lägg till.

- Klicka på din nya nätverkssäkerhetsgrupp i listan över NCC:er.

- I Standardregler under Nätverksidentiteter klickar du på Visa alla.

- I dialogrutan klickar du på knappen Kopiera undernät .

- Klicka på Stäng.

Steg 2: Koppla en NCC till arbetsytor

Du kan koppla en NCC till upp till 50 arbetsytor i samma region som NCC.

Information om hur du använder API:et för att koppla en NCC till en arbetsyta finns i API:et För kontoarbetsytor.

- I sidofältet för kontokonsolen klickar du på Arbetsytor.

- Klicka på arbetsytans namn.

- Klicka på Uppdatera arbetsytan.

- I fältet Konfiguration av nätverksanslutning väljer du din NCC. Om den inte visas bekräftar du att du har valt samma region för både arbetsytan och NCC.

- Klicka på Uppdatera.

- Vänta 10 minuter tills ändringen börjar gälla.

- Starta om alla serverlösa beräkningsresurser som körs på arbetsytan.

Om du använder den här funktionen för att ansluta till arbetsytans lagringskonto är konfigurationen klar. Nätverksreglerna läggs automatiskt till i arbetsytans lagringskonto. Fortsätt till nästa steg för ytterligare lagringskonton.

Steg 3: Lås ditt lagringskonto

Om du inte redan har begränsad åtkomst till Azure Storage-kontot till endast tillåtna nätverk gör du det nu. Du behöver inte utföra detta steg för arbetsytans lagringskonto.

Att skapa en lagringsbrandvägg påverkar också anslutningen från det klassiska beräkningsplanet till dina resurser. Du måste också lägga till nätverksregler för att ansluta till dina lagringskonton från klassiska beräkningsresurser.

- Gå till Azure-portalen.

- Gå till ditt lagringskonto för datakällan.

- Klicka på Nätverk i det vänstra navigeringsfältet.

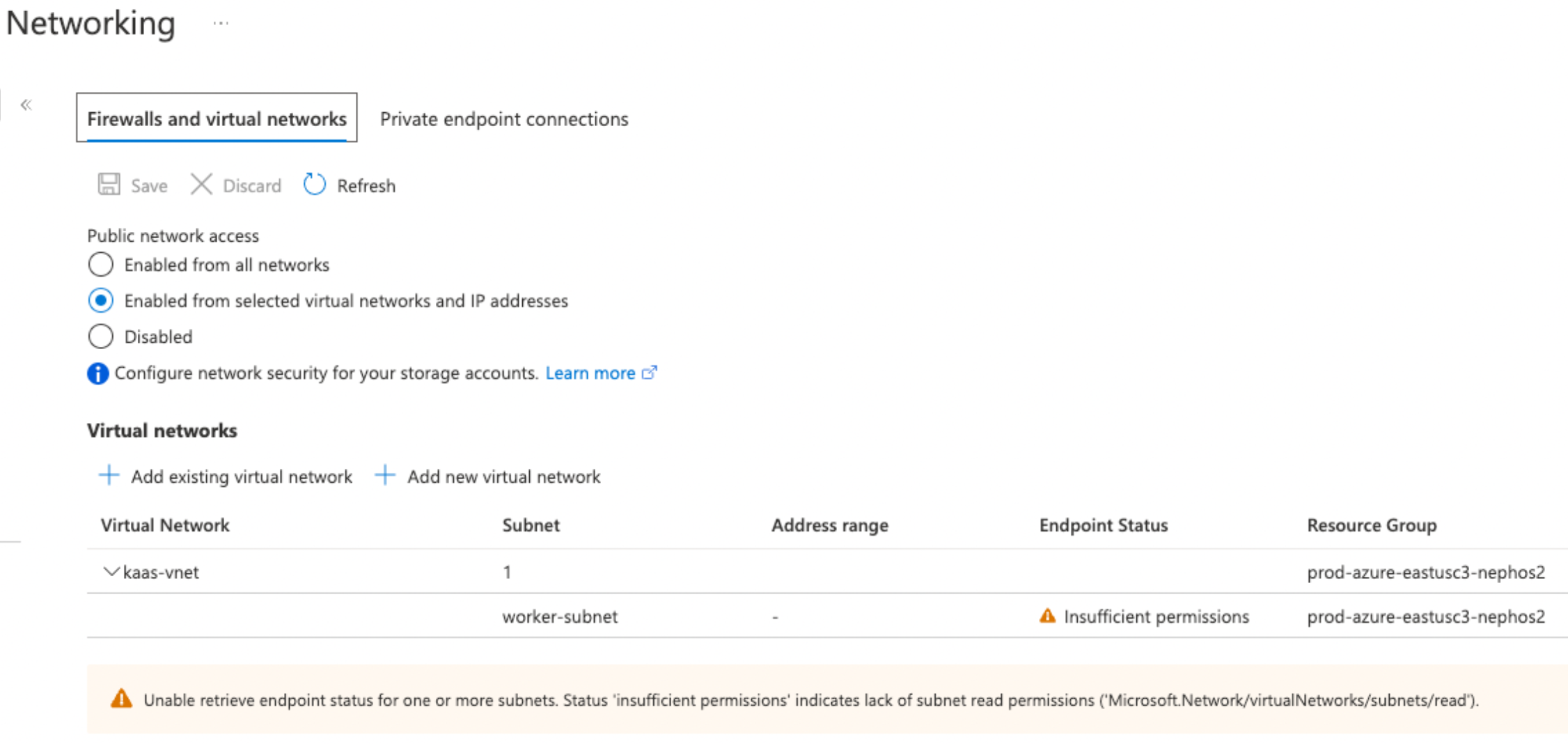

- Kontrollera värdet i fältet Offentlig nätverksåtkomst. Som standard är värdet Aktiverat från alla nätverk. Ändra detta till Aktiverad från valda virtuella nätverk och IP-adresser.

Steg 4: Lägg till nätverksregler för Azure Storage-konto

Du behöver inte göra det här steget för lagringskontot för arbetsytan.

Lägg till en nätverksregel för Azure-lagringskontot för varje undernät. Du kan göra detta med hjälp av Azure CLI, PowerShell, Terraform eller andra automatiseringsverktyg. Observera att det här steget inte kan utföras i Azure Portal-användargränssnittet.

I det här exemplet använder vi Azure CLl:

az storage account network-rule add --subscription "<sub>" \ --resource-group "<res>" --account-name "<account>" --subnet "<subnet>"- Ersätt

<sub>med namnet på din Azure-prenumeration för lagringskontot. - Ersätt

<res>med resursgruppen för ditt lagringskonto. - Ersätt

<account>med namnet på ditt lagringskonto - Ersätt

<subnet>med ARM-resurs-ID :t (resourceId) för det serverlösa beräkningsundernätet.

När du har kört alla kommandon kan du använda Azure-portalen för att visa ditt lagringskonto och bekräfta att det finns en post i tabellen Virtuella nätverk som representerar det nya undernätet. Du kan dock inte göra ändringar i nätverksreglerna i Azure Portal.

Tips

- När du lägger till nätverksregler för lagringskonto använder du API:et för nätverksanslutning för att hämta de senaste undernäten.

- Undvik att lagra NCC-information lokalt.

- Ignorera omnämnandet av "Otillräckliga behörigheter" i kolumnen slutpunktsstatus eller varningen under nätverkslistan. De anger bara att du inte har behörighet att läsa Azure Databricks-undernäten, men det påverkar inte möjligheten för det serverlösa Azure Databricks-undernätet att kontakta azure-lagringen.

- Ersätt

Upprepa det här kommandot en gång för varje undernät.

Om du vill bekräfta att lagringskontot använder de här inställningarna från Azure Portal går du till Nätverk i ditt lagringskonto.

Kontrollera att den offentliga nätverksåtkomsten är inställd på Aktiverad från valda virtuella nätverk och IP-adresser och tillåtna nätverk visas i avsnittet Virtuella nätverk.