Konfigurera kundhanterade nycklar för DBFS med Azure-portalen

Du kan använda Azure Portal för att konfigurera din egen krypteringsnyckel för att kryptera lagringskontot för arbetsytan. Den här artikeln beskriver hur du konfigurerar din egen nyckel från Azure Key Vault-valv. Anvisningar om hur du använder en nyckel från Azure Key Vault Managed HSM finns i Konfigurera kundhanterade HSM-nycklar för DBFS med hjälp av Azure Portal.

Mer information om kundhanterade nycklar för DBFS finns i Kundhanterade nycklar för DBFS-rot.

Skapa en nyckel i Azure Key Vault

I det här avsnittet beskrivs hur du skapar en nyckel i ditt Azure Key Vault. Du måste använda ett Key Vault som finns i samma Microsoft Entra ID-klientorganisation som din arbetsyta.

Om du redan har ett befintligt Nyckelvalv i samma region kan du hoppa över det första steget i den här proceduren. Tänk dock på att när du använder Azure Portal för att tilldela en kundhanterad nyckel för DBFS-rotkryptering aktiverar systemet egenskaperna Mjuk borttagning och Rensa inte som standard för ditt Key Vault. Mer information om dessa egenskaper finns i Översikt över mjuk borttagning av Azure Key Vault.

Skapa ett Key Vault enligt anvisningarna i Snabbstart: Ange och hämta en nyckel från Azure Key Vault med hjälp av Azure Portal.

Azure Databricks-arbetsytan och Key Vault måste finnas i samma region och samma Microsoft Entra-ID-klientorganisation, men de kan finnas i olika prenumerationer.

Skapa en nyckel i Key Vault och fortsätt att följa anvisningarna i snabbstarten.

DBFS-rotlagring stöder RSA- och RSA-HSM-nycklar i storlekarna 2048, 3072 och 4096. Mer information om nycklar finns i Om nyckelvalvsnycklar.

När nyckeln har skapats kopierar och klistrar du in nyckelidentifieraren i en textredigerare. Du behöver den när du konfigurerar din nyckel för Azure Databricks.

Kryptera lagringskontot för arbetsytan med hjälp av din nyckel

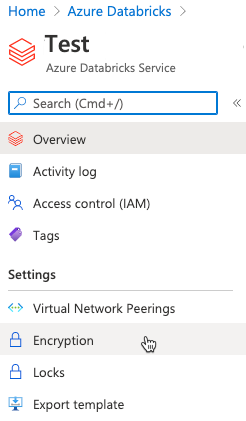

Gå till din Azure Databricks-tjänstresurs i Azure Portal.

I den vänstra menyn går du till Inställningar och väljer Kryptering.

Välj Använd din egen nyckel, ange nyckelns nyckelidentifierare och välj den prenumeration som innehåller nyckeln. Om ingen nyckelversion anges används den senaste versionen av nyckeln. Relaterad information finns i azure-dokumentationsartikeln om nyckelversioner.

Spara nyckelkonfigurationen genom att klicka på Spara .

Kommentar

Endast användare med rollen Key Vault-deltagare eller senare för Key Vault kan spara.

När krypteringen är aktiverad aktiverar systemet Skydd mot mjuk borttagning och rensning i Nyckelvalvet, skapar en hanterad identitet på DBFS-roten och lägger till en åtkomstprincip för den här identiteten i Key Vault.

Återskapa (rotera) nycklar

När du återskapar en nyckel måste du gå tillbaka till sidan Kryptering i din Azure Databricks-tjänstresurs, uppdatera fältet Nyckelidentifierare med din nya nyckelidentifierare och klicka på Spara. Detta gäller för nya versioner av samma nyckel samt nya nycklar.

Viktigt!

Om du tar bort nyckeln som används för kryptering går det inte att komma åt data i DBFS-roten. Du kan använda Azure Key Vault-API:er för att återställa borttagna nycklar.