Aktivera kundhanterade HSM-nycklar för hanterade tjänster

Den här artikeln beskriver hur du konfigurerar din egen nyckel från Azure Key Vault Managed HSM. Anvisningar om hur du använder en nyckel från Azure Key Vault-valv finns i Aktivera kundhanterade nycklar för hanterade tjänster.

Krav

Om du vill använda Azure CLI för dessa uppgifter installerar du Azure CLI-verktyget och installerar Databricks-tillägget:

az extension add --name databricksOm du vill använda PowerShell för dessa uppgifter installerar du Azure PowerShell och installerar Databricks Powershell-modulen. Du måste också logga in:

Connect-AzAccountInformation om hur du loggar in på ditt Azure-konto som användare finns i PowerShell-inloggning med ett Azure Databricks-användarkonto. Information om hur du loggar in på ditt Azure-konto som tjänstens huvudnamn finns i PowerShell-inloggning med tjänstens huvudnamn för Microsoft Entra-ID.

Steg 1: Skapa en Hanterad HSM för Azure Key Vault och en HSM-nyckel

Du kan använda en befintlig Hanterad HSM för Azure Key Vault eller skapa och aktivera en ny efter snabbstarterna i dokumentationen för Hanterad HSM. Se Snabbstart: Etablera och aktivera en hanterad HSM med Azure CLI. Azure Key Vault Managed HSM måste ha Purge Protection aktiverat.

Viktigt!

Key Vault måste finnas i samma Azure-klientorganisation som din Azure Databricks-arbetsyta.

Om du vill skapa en HSM-nyckel följer du Skapa en HSM-nyckel.

Steg 2: Konfigurera den hanterade HSM-rolltilldelningen

Konfigurera en rolltilldelning för Key Vault Managed HSM så att din Azure Databricks-arbetsyta har behörighet att komma åt den. Du kan konfigurera en rolltilldelning med hjälp av Azure Portal, Azure CLI eller Azure Powershell.

Använda Azure Portal

- Gå till din hanterade HSM-resurs i Azure Portal.

- I den vänstra menyn under Inställningar, selectLocal RBAC.

- Klicka på Lägg till.

- I fältet RollselectHanterad HSM-kryptotjänst-krypteringsanvändare.

- I fältet Omfångselect

All keys (/). - I fältet Säkerhetsobjekt skriver du

AzureDatabricksoch bläddrar till resultatet för Företagsprogram som har ett program-ID för2ff814a6-3304-4ab8-85cb-cd0e6f879c1doch select det. - Klicka på Skapa.

- I den vänstra menyn, under Inställningar, selectTangenter och select din tangent.

- I fältet Key Identifier kopierar du texten.

Använda Azure CLI

Get objekt-ID:t för AzureDatabricks-programmet med Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvKonfigurera den hanterade HSM-rolltilldelningen. Ersätt

<hsm-name>med det hanterade HSM-namnet och ersätt<object-id>med programmets objekt-IDAzureDatabricksfrån föregående steg.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Använd Azure Powershell

Ersätt <hsm-name> med det hanterade HSM-namnet.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Steg 3: Lägga till en nyckel i en arbetsyta

Du kan skapa eller update en arbetsyta med en kundhanterad nyckel för hanterade tjänster med hjälp av Azure-portalen, Azure CLI eller Azure Powershell.

Använd Azure Portal

Gå till startsidan för Azure-portalen.

Klicka på Skapa en resurs i det övre vänstra hörnet på sidan.

I sökfältet skriver

Azure Databricksdu och klickar på alternativet Azure Databricks .Klicka på Skapa i Azure Databricks-widgeten.

Ange values för indatafälten på flikarna Grundläggande och Nätverk.

När du har nått fliken Kryptering :

- Om du vill skapa en arbetsyta aktiverar du Använd din egen nyckel i avsnittet Hanterade tjänster.

- Aktivera Hanterade tjänster för att uppdatera en arbetsyta.

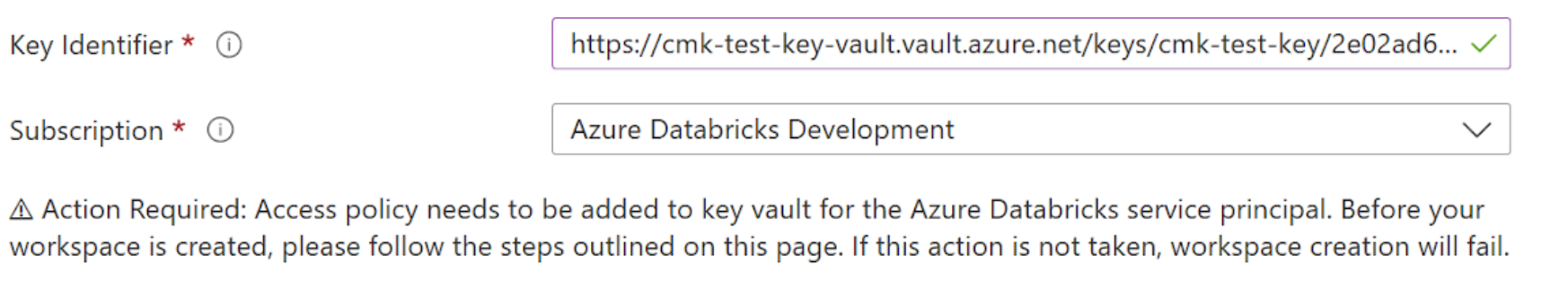

Set krypteringsfältena.

- I fältet Key Identifier klistrar du in nyckel Identifier för din hanterade HSM-nyckel.

- I listrutan Prenumeration anger du prenumerationsnamnet för din Azure Key Vault-nyckel.

Slutför de återstående flikarna och klicka på Granska + Skapa (för ny arbetsyta) eller Spara (för att uppdatera en arbetsyta).

Använda Azure CLI

Skapa eller update en arbetsyta:

Lägg till dessa fält i kommandot både för skapande och update.

-

managed-services-key-name: Hanterat HSM-namn -

managed-services-key-vault: Hanterad HSM-URI -

managed-services-key-version: Hanterad HSM-version. Använd den specifika nyckelversionen och intelatest.

Exempel på skapande av en arbetsyta med hjälp av följande fält:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Exempel update för en arbetsyta med hjälp av följande fält:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Viktigt!

Om du roterar nyckeln måste du ha den gamla nyckeln tillgänglig i 24 timmar.

Använda PowerShell

Om du vill skapa eller update en arbetsyta lägger du till följande parameters i kommandot för den nya nyckeln:

-

ManagedServicesKeyVaultPropertiesKeyName: Hanterat HSM-namn -

ManagedServicesKeyVaultPropertiesKeyVaultUri: Hanterad HSM-URI -

ManagedServicesKeyVaultPropertiesKeyVersion: Hanterad HSM-version. Använd den specifika nyckelversionen och intelatest.

Exempel på att skapa arbetsytor med följande fält:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Exempelarbetsyta update med följande fält:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Viktigt!

Om du roterar nyckeln måste du ha den gamla nyckeln tillgänglig i 24 timmar.

Steg 4 (valfritt): Importera notebook-filer igen

När du först har lagt till en nyckel för hanterade tjänster för en befintlig arbetsyta använder endast framtida skrivåtgärder din nyckel. Befintliga data krypteras inte igen.

Du kan exportera alla notebook-filer och sedan importera dem igen så att nyckeln som krypterar data skyddas och styrs av din nyckel. Du kan använda API:er för export och import av arbetsyta.

Rotera nyckeln vid ett senare tillfälle

Om du redan använder en kundhanterad nyckel för hanterade tjänster kan du update arbetsytan med en ny nyckelversion eller en helt ny nyckel. Detta kallas nyckelrotation.

Skapa en ny nyckel eller rotera din befintliga nyckel i det hanterade HSM-valvet.

Kontrollera att den nya nyckeln har rätt behörigheter.

Update arbetsytan med din nya nyckel med hjälp av portalen, CLI eller PowerShell. Se steg 3: Lägg till en nyckel i en arbetsyta och följ anvisningarna för arbetsytan update. Se till att du använder samma values för resursgruppens namn och arbetsytans namn så att den uppdaterar den befintliga arbetsytan i stället för att skapa en ny arbetsyta. Förutom ändringar i nyckelrelaterade parametersanvänder du samma parameters som användes för att skapa arbetsytan.

Viktigt!

Om du roterar nyckeln måste du ha den gamla nyckeln tillgänglig i 24 timmar.

Du kan också exportera och importera befintliga notebook-filer igen för att säkerställa att alla dina befintliga notebook-filer använder den nya nyckeln.