Konfigurera Git-autentiseringsuppgifter & ansluta en fjärransluten lagringsplats till Azure Databricks

Den här artikeln beskriver hur du konfigurerar dina Git-uppgifter i Databricks så att du kan ansluta ett fjärrrepo med hjälp av Databricks Git-mappar (tidigare Repos).

En lista över Git-leverantörer som stöds (moln och lokalt) finns i Git-leverantörer som stöds.

- Autentisera ett GitHub-konto med OAuth 2.0

- Autentisera ett GitHub-konto med hjälp av en PAT

- Autentisera ett GitHub-konto med hjälp av en detaljerad PAT

- Autentisera ett GitLab-konto med hjälp av en PAT

- Autentisera åtkomst till en Microsoft Azure DevOps-lagringsplats

- Autentisera åtkomst till en Atlassian BitBucket-lagringsplats

GitHub och GitHub AE

Följande information gäller för GitHub- och GitHub AE-användare.

Varför ska du använda Databricks GitHub-appen i stället för en PAT?

Med Databricks Git-mappar kan du välja Databricks GitHub-appen för användarautentisering i stället för PAT om du använder ett värdbaserat GitHub-konto. Att använda GitHub-appen ger följande fördelar jämfört med PAT:erna:

- Den använder OAuth 2.0 för användarautentisering. OAuth 2.0-lagringsplatsens trafik krypteras för stark säkerhet.

- Det är enklare att integrera (se stegen nedan) och kräver inte individuell spårning av token.

- Tokenförnyelse hanteras automatiskt.

- Integreringen kan begränsas till specifika anslutna Git-lagringsplatser, vilket ger dig mer detaljerad kontroll över åtkomsten.

Viktigt!

Enligt standardintegrering av OAuth 2.0 lagrar Databricks en användares åtkomst- och uppdateringstoken– all annan åtkomstkontroll hanteras av GitHub. Åtkomst- och uppdateringstoken följer GitHubs standardregler för förfallodatum där åtkomsttoken upphör att gälla efter 8 timmar (vilket minimerar risken i händelse av läckage av autentiseringsuppgifter). Uppdateringstoken har en livslängd på 6 månader om de inte används. Länkade autentiseringsuppgifter upphör att gälla efter 6 månaders inaktivitet, vilket kräver att användaren konfigurerar om dem.

Du kan också kryptera Databricks-token med hjälp av kundhanterade nycklar (CMK).

Länka ditt GitHub-konto med Hjälp av Databricks GitHub App

Kommentar

- Den här funktionen stöds inte i GitHub Enterprise Server. Använd en personlig åtkomsttoken i stället.

I Azure Databricks länkar du ditt GitHub-konto på sidan Användarinställningar:

I det övre högra hörnet på en sida klickar du på ditt användarnamn och väljer sedan Inställningar.

Klicka på fliken Länkade konton .

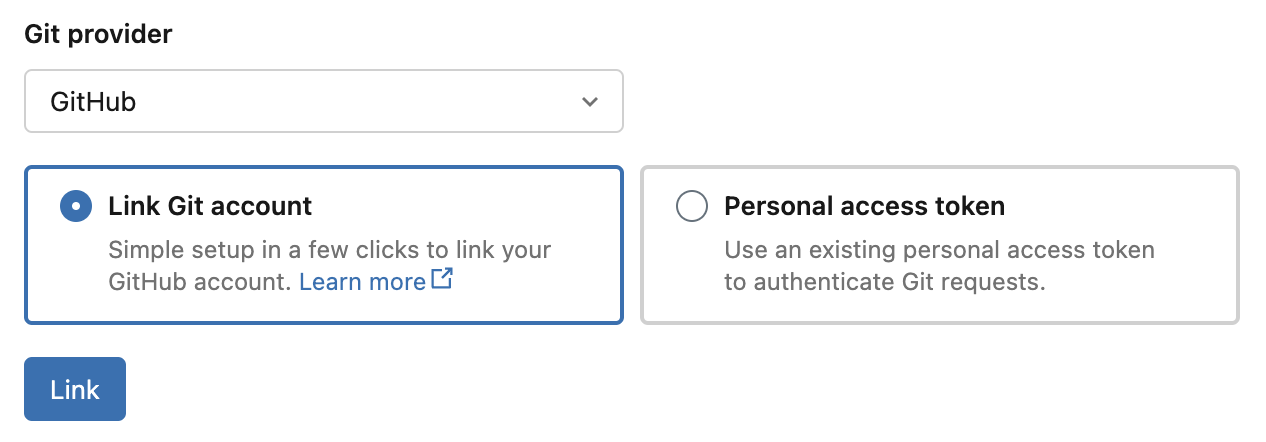

Ändra din leverantör till GitHub, välj Länka Git-kontooch klicka på Länk.

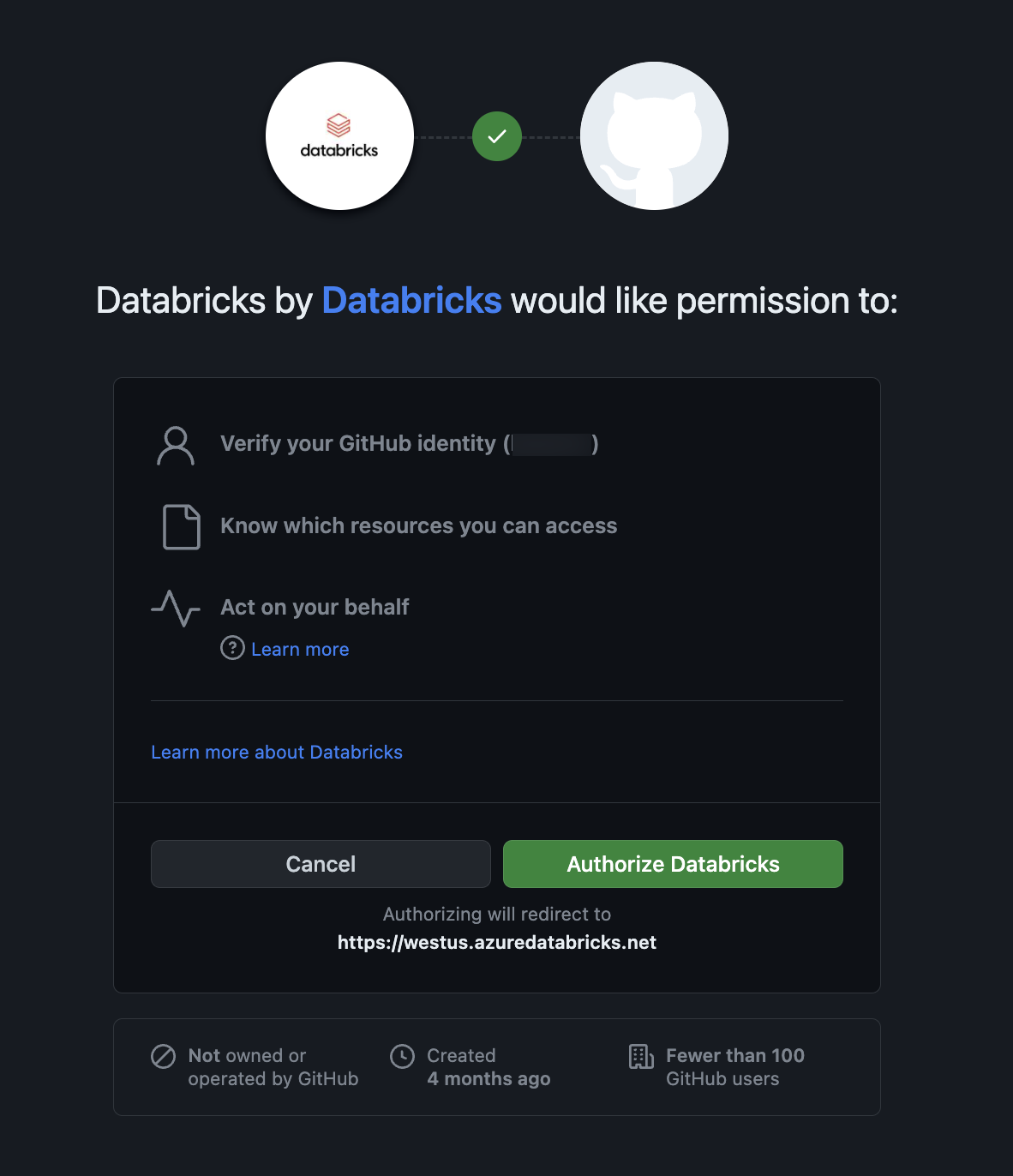

Auktoriseringssidan för Databricks GitHub-appen visas. Auktorisera GitHub-appen för att slutföra installationen, vilket gör att Databricks kan agera åt dig när du utför Git-åtgärder i Git-mappar (till exempel kloning av en lagringsplats). Mer information om appauktorisering finns i GitHub-dokumentationen .

Om du vill tillåta åtkomst till GitHub-lagringsplatser följer du stegen nedan för att installera och konfigurera Databricks GitHub-appen.

Installera och konfigurera Databricks GitHub-appen för att tillåta åtkomst till lagringsplatser

Du kan installera och konfigurera Databricks GitHub-appen på GitHub-lagringsplatser som du vill komma åt från Databricks Git-mappar. Mer information om appinstallation finns i GitHub-dokumentationen .

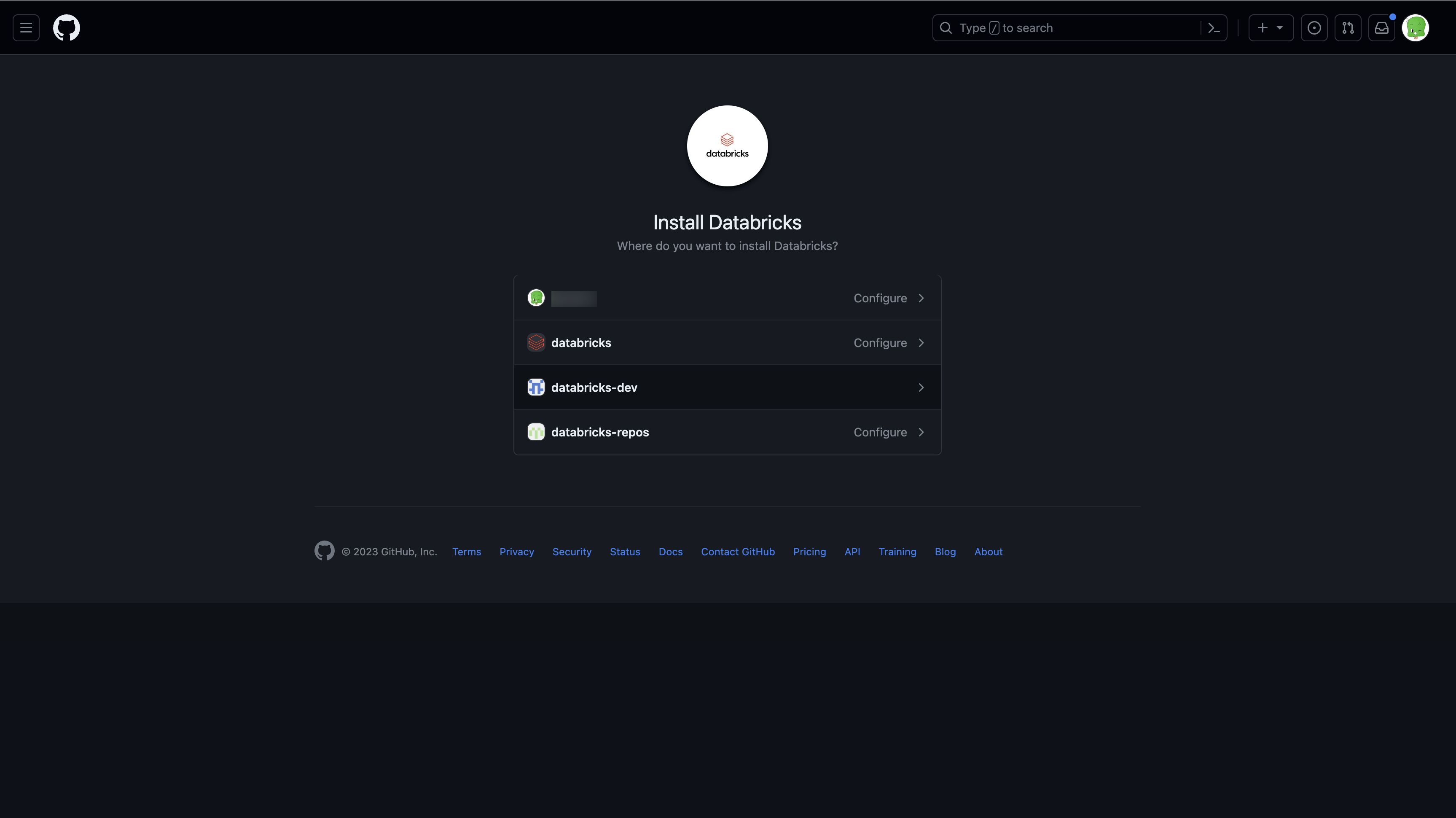

Öppna installationssidan för Databricks GitHub-appen.

Välj det konto som äger de lagringsplatser som du vill komma åt.

Om du inte är ägare till kontot måste du låta kontoägaren installera och konfigurera appen åt dig.

Om du är kontoägare installerar du GitHub-appen. När du installerar den får du läs- och skrivåtkomst till kod. Kod används endast för användares räkning (till exempel när en användare klonar en lagringsplats i Databricks Git-mappar).

Du kan också ge åtkomst till endast en delmängd lagringsplatser genom att välja alternativet Välj endast lagringsplatser.

Ansluta till en GitHub-lagringsplats med en personlig åtkomsttoken

I GitHub följer du de här stegen för att skapa en personlig åtkomsttoken som ger åtkomst till dina lagringsplatser:

- I det övre högra hörnet på en sida klickar du på ditt profilfoto och klickar sedan på Inställningar.

- Klicka på Inställningar för utvecklare.

- Klicka på fliken Personliga åtkomsttoken i det vänstra fönstret och sedan på Token (klassisk).

- Klicka på knappen Generera ny token.

- Ange en tokenbeskrivning.

- Välj omfånget lagringsplats och omfånget arbetsflöde, och klicka på knappen Generera token. arbetsflödesomfång krävs om lagringsplatsen har GitHub Action-arbetsflöden.

- Kopiera token till Urklipp. Du anger den här token i Azure Databricks under > för användarinställningar.

Information om hur du använder enkel inloggning finns i Auktorisera en personlig åtkomsttoken för användning med enkel INLOGGNING med SAML.

Kommentar

Har du problem med att installera Databricks Github App på ditt konto eller din organisation? Information om felsökning finns i installationsdokumentationen för GitHub-appen.

Ansluta till en GitHub-lagringsplats med en detaljerad personlig åtkomsttoken

Vi rekommenderar att du använder en detaljerad PAT som endast ger åtkomst till de resurser som du kommer åt i projektet. I GitHub följer du de här stegen för att skapa en detaljerad PAT som ger åtkomst till dina lagringsplatser:

I det övre högra hörnet på en sida klickar du på ditt profilfoto och klickar sedan på Inställningar.

Klicka på Inställningar för utvecklare.

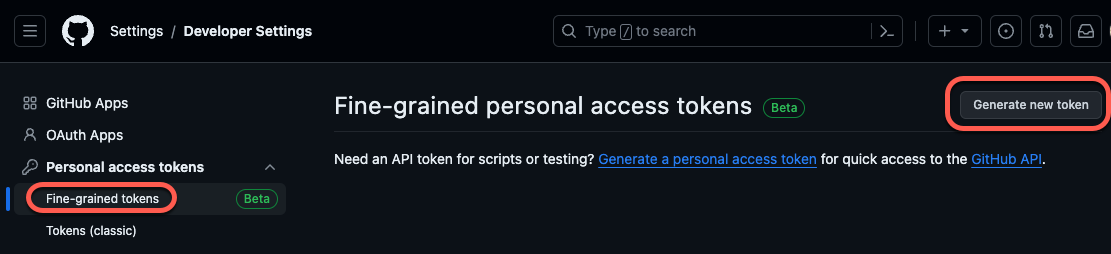

Klicka på fliken Personliga åtkomsttoken i den vänstra rutan och sedan på Detaljerade token.

Klicka på knappen Generera ny åtkomsttoken längst upp till höger på sidan för att öppna sidan Ny detaljerad personlig åtkomsttoken.

Konfigurera din nya detaljerade token från följande inställningar:

Tokennamn: Ange ett unikt tokennamn. Skriv ner det någonstans så att du inte glömmer eller förlorar det!

Förfallodatum: Välj tidsperioden för tokens giltighetstid. Standardvärdet är "30 dagar".

Beskrivning: Lägg till lite kort text som beskriver syftet med token.

Resursägare: Standardvärdet är ditt aktuella GitHub-ID. Ange detta till den GitHub-organisation som äger de lagringsplatser som du kommer åt.

Under Åtkomst till lagringsplats väljer du åtkomstomfånget för din token. Som bästa praxis väljer du endast de lagringsplatser som du ska använda för versionskontroll för Git-mappen.

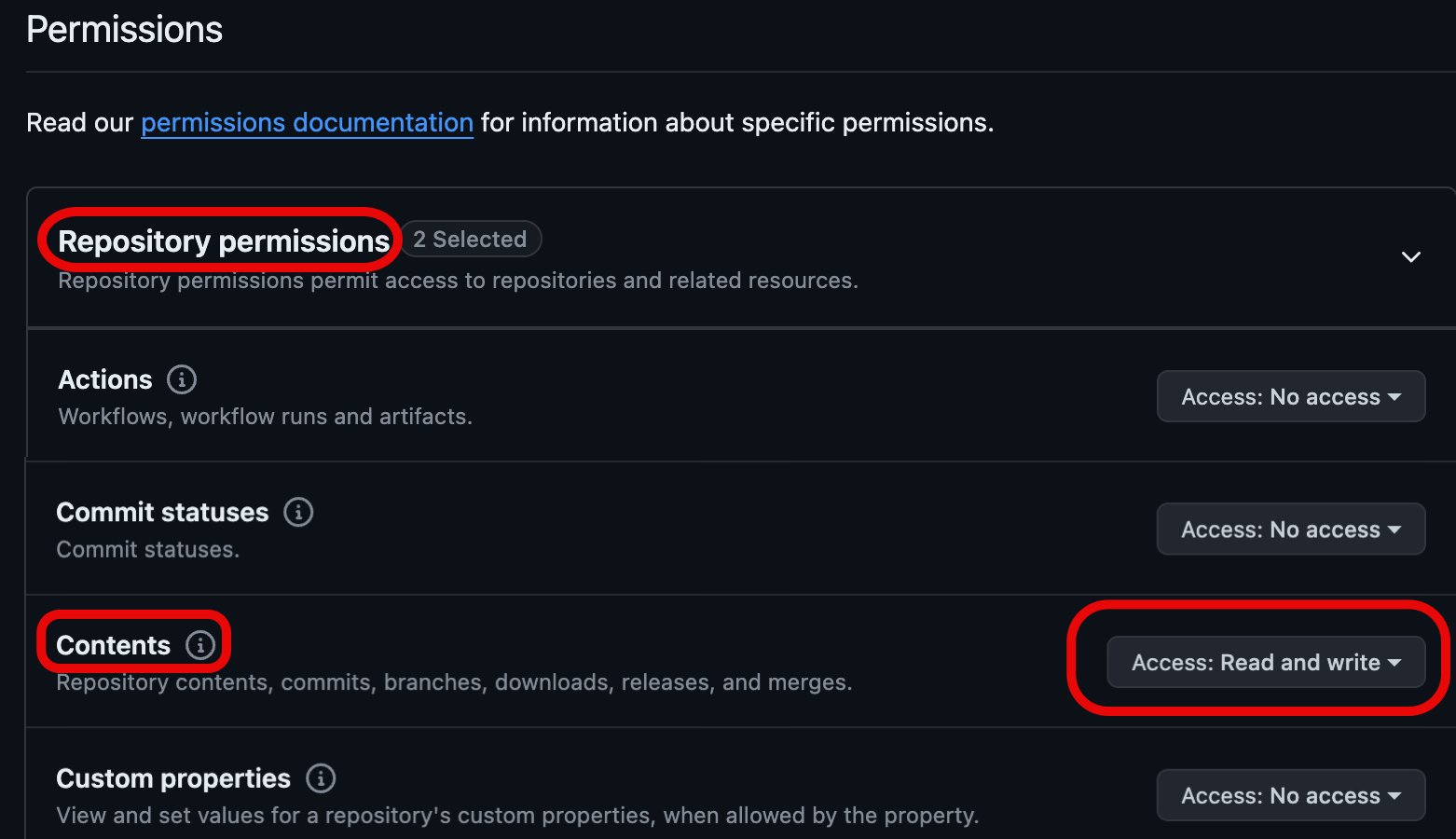

Under Behörigheter konfigurerar du de specifika åtkomstnivåer som beviljas av den här token för de lagringsplatser och konton som du kommer att arbeta med. Mer information om behörighetsgrupperna finns i Behörigheter som krävs för detaljerade personliga åtkomsttoken i GitHub-dokumentationen.

Ange åtkomstbehörigheterna för Contents till Läs och skriv. (Du hittar innehållsomfånget under Lagringsplatsbehörigheter.) Mer information om det här omfånget finns i GitHub-dokumentationen om innehållsomfånget.

Klicka på knappen Generera token.

Kopiera token till Urklipp. Du anger den här token i Azure Databricks under > för användarinställningar.

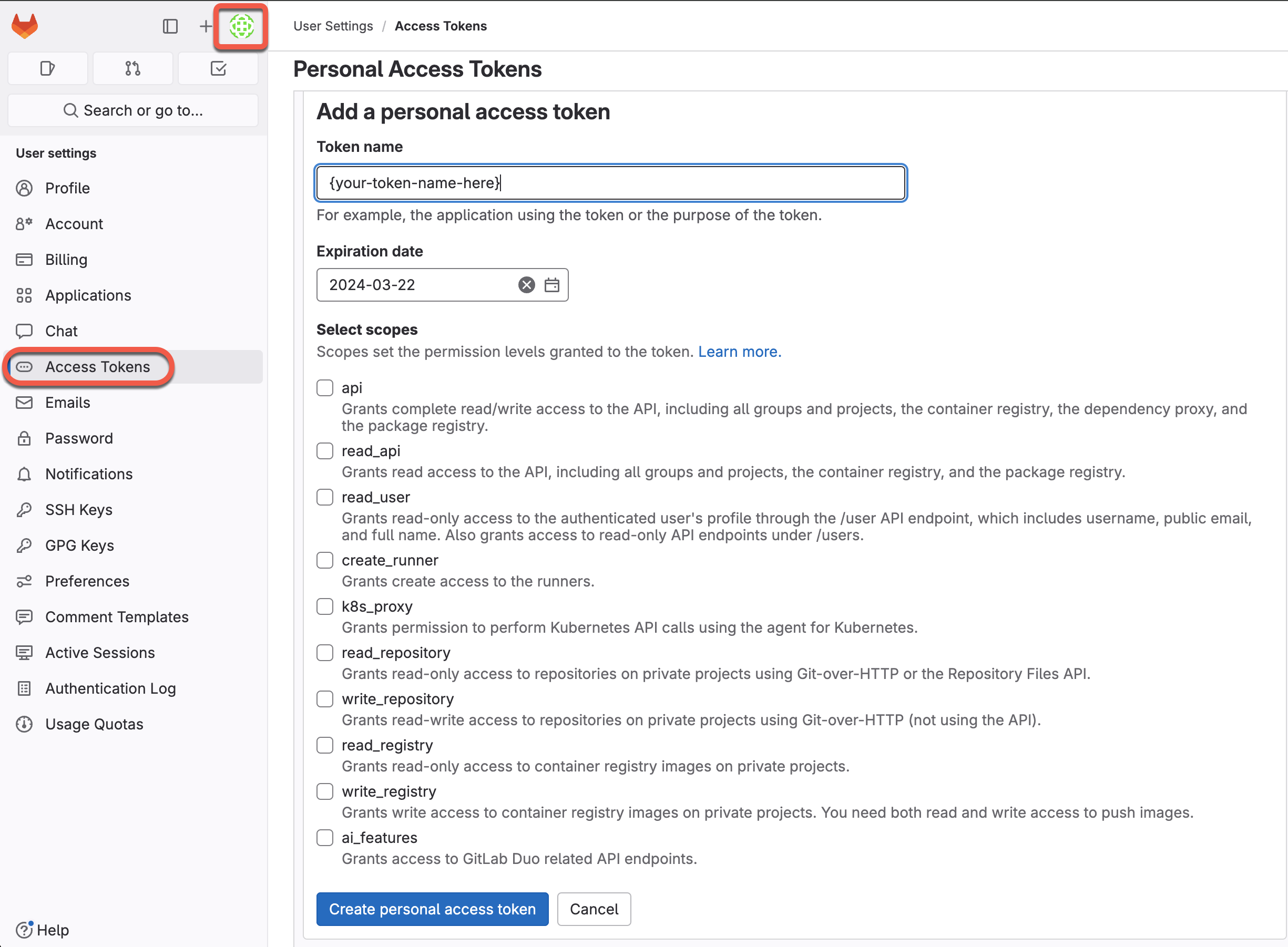

GitLab

I GitLab följer du de här stegen för att skapa en personlig åtkomsttoken som ger åtkomst till dina lagringsplatser:

Från GitLab klickar du på användarikonen i det övre vänstra hörnet på skärmen och väljer Inställningar.

Klicka på Åtkomsttoken i sidofältet.

Klicka på Lägg till ny token i avsnittet Personliga åtkomsttoken på sidan.

Ange ett namn för token.

Välj de specifika omfången för att ge åtkomst genom att markera rutorna för dina önskade behörighetsnivåer. Mer information om omfångsalternativen finns i GitLab-dokumentationen om PAT-omfång.

Klicka på Skapa personlig åtkomsttoken.

Kopiera token till Urklipp. Ange den här token i Azure Databricks under > för användarinställningar.

Mer information om hur du skapar och hanterar personliga åtkomsttoken finns i GitLab-dokumentationen .

GitLab ger också stöd för detaljerad åtkomst med hjälp av "Project Access Tokens". Du kan använda Project Access Tokens för att begränsa åtkomsten till ett GitLab-projekt. Mer information finns i GitLabs dokumentation om Projektåtkomsttoken.

Azure DevOps Services

Ansluta till en Azure DevOps-lagringsplats med hjälp av Microsoft Entra-ID

Autentisering med Azure DevOps Services görs automatiskt när du autentiserar med Microsoft Entra-ID. Azure DevOps Services-organisationen måste vara länkad till samma Microsoft Entra ID-klientorganisation som Databricks. Tjänstslutpunkten för Microsoft Entra-ID måste vara tillgänglig från både privata och offentliga undernät på Databricks-arbetsytan. Mer information finns i Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning).

I Azure Databricks anger du Git-providern till Azure DevOps Services på sidan Användarinställningar:

I det övre högra hörnet på en sida klickar du på ditt användarnamn och väljer sedan Inställningar.

Klicka på fliken Länkade konton .

Ändra din leverantör till Azure DevOps Services.

Ansluta till en Azure DevOps-lagringsplats med en token

Följande steg visar hur du ansluter en Azure Databricks-lagringsplats till en Azure DevOps-lagringsplats när de inte finns i samma Microsoft Entra ID-innehav.

Tjänstslutpunkten för Microsoft Entra-ID måste vara tillgänglig från det privata och offentliga undernätet på Databricks-arbetsytan. Mer information finns i Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning).

Hämta en åtkomsttoken för lagringsplatsen i Azure DevOps:

- Gå till dev.azure.com och logga sedan in på DevOps-organisationen som innehåller den lagringsplats som du vill ansluta Azure Databricks till.

- I det övre högra hörnet klickar du på ikonen Användarinställningar och väljer Personliga åtkomsttoken.

- Klicka på + Ny token.

- Ange information i formuläret:

- Namnge token.

- Välj organisationsnamnet, som är lagringsplatsens namn.

- Ange ett förfallodatum.

- Välj det omfång som krävs, till exempel Fullständig åtkomst.

- Kopiera åtkomsttoken som visas.

- Ange den här token i Azure Databricks under > för användarinställningar.

- I Git-providerns användarnamn eller e-postadress anger du den e-postadress som du använder för att logga in på DevOps-organisationen.

Bitbucket

Kommentar

Databricks har inte stöd för Bitbucket-lagringsplatsåtkomsttoken eller Project Access-token.

I Bitbucket följer du de här stegen för att skapa ett applösenord som ger åtkomst till dina lagringsplatser:

- Gå till Bitbucket Cloud och skapa ett applösenord som ger åtkomst till dina lagringsplatser. Se Bitbucket Cloud-dokumentationen.

- Registrera lösenordet på ett säkert sätt.

- I Azure Databricks anger du det här lösenordet under > för användarinställningar.

Andra Git-leverantörer

Om din Git-provider inte finns med i listan fungerar det ofta att välja "GitHub" och ange den PAT som du fick från Git-providern, men det är inte garanterat att den fungerar.