Synkronisera användare och grupper automatiskt från Microsoft Entra-ID

Viktig

Den här funktionen finns i offentlig förhandsversion. Om du vill ansluta till den här förhandsversionen kontaktar du ditt Azure Databricks-kontoteam.

Den här artikeln beskriver hur du konfigurerar Azure Databricks för att synkronisera användare, tjänstens huvudnamn och grupper från Microsoft Entra-ID med hjälp av automatisk identitetshantering.

Hur synkroniserar användare och grupper automatiskt från Microsoft Entra-ID?

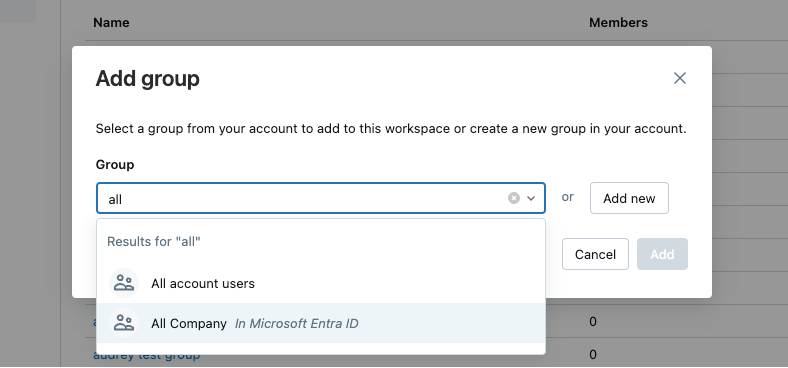

Du kan lägga till användare, tjänstens huvudnamn och grupper från Microsoft Entra-ID i Azure Databricks utan att konfigurera ett program i Microsoft Entra-ID med hjälp av automatisk identitetshantering. När automatisk identitetshantering är aktiverat kan du direkt söka i identitetsanslutna arbetsytor efter Microsoft Entra-ID-användare, tjänsthuvudnamn och grupper och lägga till dem på din arbetsyta. Databricks använder Microsoft Entra ID som referenskälla, så alla ändringar av gruppmedlemskap beaktas i Azure Databricks.

Användare som tagits bort från Microsoft Entra ID-status visas som Deactivated i Azure Databricks. Inaktiverade användare kan inte logga in på Azure Databricks eller autentisera till Azure Databricks-API:er. Som bästa säkerhet rekommenderar vi att du återkallar personliga åtkomsttoken för dessa användare.

Användare kan också dela instrumentpaneler med alla användare, tjänstens principalkonto eller grupper i Microsoft Entra ID. Dessa användare läggs automatiskt till i Azure Databricks-kontot vid inloggning. De läggs inte till som medlemmar på arbetsytan som instrumentpanelen finns i. Medlemmar i Microsoft Entra ID som inte har åtkomst till arbetsytan beviljas åtkomst till en skrivskyddad kopia av en instrumentpanel som publicerats med inbäddade autentiseringsuppgifter. Mer information om delning av instrumentpaneler finns i Dela en instrumentpanel.

Automatisk identitetshantering stöds inte i federerade arbetsytor utan identiteter. Mer information om identitetsfederation finns i Aktivera identitetsfederation.

Automatisk identitetshantering jämfört med SCIM-etablering

När automatisk identitetshantering är aktiverat synkroniseras alla användare, grupper och gruppmedlemskap från Microsoft Entra-ID till Azure Databricks, så SCIM-etablering är inte nödvändigt. Om du håller SCIM-företagsprogrammet igång parallellt fortsätter SCIM-programmet att hantera användare och grupper som konfigurerats i Microsoft Entra ID Enterprise-programmet. Den hanterar inte Microsoft Entra-ID-identiteter som inte har lagts till med SCIM-provison.

Databricks rekommenderar att du använder automatisk identitetshantering. I tabellen nedan jämförs funktioner för automatisk identitetshantering med funktionerna i SCIM-etablering.

| Funktioner | Automatisk identitetshantering | SCIM-försörjning |

|---|---|---|

| Synkronisera användare | ✓ | ✓ |

| Synkronisera grupper | ✓ | ✓ (Endast direkta medlemmar) |

| Synkronisera kapslade grupper | ✓ | |

| Synkronisera tjänstprincipaler | ✓ | |

| Konfigurera och hantera Microsoft Entra ID-program | ✓ | |

| Kräver Microsoft Entra ID Premium-version | ✓ | |

| Kräver rollen Molnprogramadministratör för Microsoft Entra-ID | ✓ | |

| Kräver identitetsfederation | ✓ |

Not

Under offentlig förhandsversion visas inte kapslade grupper i Azure Databricks-användargränssnittet. Se Begränsningar i användargränssnittet för automatisk identitetshantering under offentlig förhandsversion.

Aktivera automatisk identitetshantering

Om du vill aktivera automatisk identitetshantering kontaktar du ditt Azure Databricks-kontoteam. När ditt konto har aktiverats följer du anvisningarna nedan för att lägga till och ta bort användare, tjänstens huvudnamn och grupper från Microsoft Entra-ID:

- Hantera användare i ditt konto

- Hantera serviceprincipaler i ditt konto

- Lägg till grupper i ditt konto med hjälp av kontokonsolen

När automatisk identitetshantering är aktiverat kan kontoadministratörer inaktivera det med hjälp av sidan Förhandsversioner.

- Logga in på kontokonsolen som kontoadministratör.

- I sidofältet klickar du på förhandsgranskningar.

- Växla Automatisk identitetshantering till Av.

När det är inaktiverat finns användare, tjänstens huvudnamn och grupper som tidigare etablerats kvar i Azure Databricks men synkroniseras inte längre med Microsoft Entra-ID. Du kan ta bort eller inaktivera dessa användare i kontokonsolen.

Granska användarinloggningar

Du kan ställa frågor mot tabellen system.access.audit för att granska vilka användare som har loggat in på arbetsytan. Till exempel:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Mer information om tabellen system.access.audit finns i referens för systemtabellen för granskningsloggar.

Begränsningar i användargränssnittet för automatisk identitetshantering under offentlig förhandsversion

Användarnas informationssidor är inte tillgängliga i användargränssnittet för Azure Databricks-arbetsytan tills användaren loggar in.

När en användare läggs till i en arbetsyta med automatisk identitetshantering visas källkolumnen som "Databricks" i stället för "Extern" tills de loggar in.

Användare, tjänsthuvudnamn och gruppinformationssidor är inte tillgängliga i azure Databricks-arbetsytans användargränssnitt om de indirekt tilldelas till arbetsytan via gruppmedlemskap.

Om en användare, tjänstens huvudnamn eller grupp läggs till i Azure Databricks med hjälp av automatisk identitetshantering och även läggs till i Azure Databricks eller någon annan metod, till exempel SCIM-etablering, kan de visas två gånger, där en lista visas som inaktiv. Användaren är inte inaktiv och kan logga in i Azure Databricks.

Notera

I det här fallet kan du slå samman duplicerade användare, tjänstens huvudnamn och grupper genom att ange deras externa ID i Azure Databricks. Använd kontoanvändare, kontotjänsteprincipalereller kontogrupper API för att uppdatera principalen för att lägga till deras Microsoft Entra ID:s objectId i fältet

externalId.Sidor med information om underordnade grupper är inte tillgängliga i Azure Databricks-arbetsytans användargränssnitt.

Du kan inte lägga till Microsoft Entra-ID-användare, tjänstens huvudnamn och grupper direkt till kontokonsolen med hjälp av användargränssnittet för kontokonsolen. Microsoft Entra-ID-identiteter som läggs till i Azure Databricks-arbetsytor läggs dock automatiskt till i kontot.