Konfigurera nätverkssäkerhetsperimeter för ett Azure Cosmos DB-konto

GÄLLER FÖR: NoSQL

Den här artikeln beskriver hur du konfigurerar nätverkssäkerhetsperimeter på ditt Azure Cosmos DB-konto.

Viktigt!

Nätverkssäkerhetsperimetern är i offentlig förhandsversion. Den här funktionen tillhandahålls utan ett serviceavtal. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

Översikt över funktioner

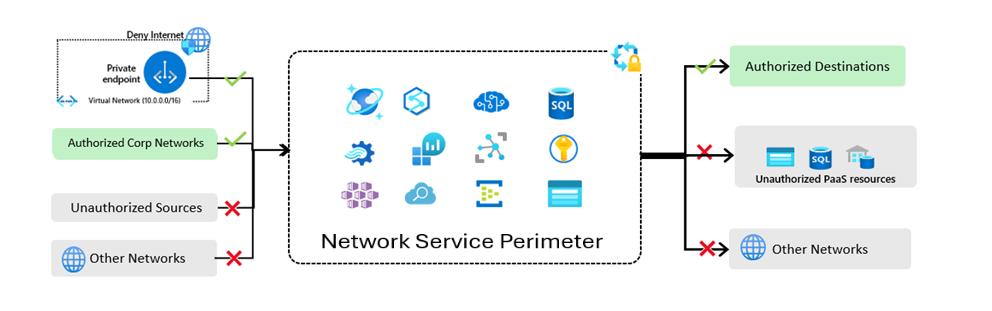

Nätverksadministratörer kan definiera en nätverksisoleringsgräns för sina PaaS-tjänster, vilket möjliggör kommunikation mellan deras Azure Cosmos DB-konto och Keyvault, SQL och andra tjänster med hjälp av Azure Network Security Perimeter. Du kan skydda offentlig åtkomst i Azure Service på flera sätt:

- Skydda inkommande anslutningar: Begränsa den offentliga exponeringen för ditt Azure Cosmos DB-konto genom att uttryckligen bevilja ingående åtkomst till resurser i perimetern. Som standard nekas åtkomst från obehöriga nätverk och åtkomst från privata slutpunkter till perimetern eller resurser i en prenumeration kan konfigureras.

- Skydda tjänst-till-tjänst-kommunikation: Alla resurser i perimetern kan kommunicera med andra resurser inom perimetern, vilket förhindrar dataexfiltrering.

- Skydda utgående anslutningar: Om nätverkssäkerhetsperimetern inte hanterar målklientorganisationen blockeras åtkomst när data kopieras från en klientorganisation till en annan. Åtkomst beviljas baserat på FQDN eller åtkomst från andra nätverksperimeter. alla andra åtkomstförsök nekas.

All denna kommunikation tas hand om automatiskt när nätverkssäkerhetsperimetern har konfigurerats och användarna inte behöver hantera dem. I stället för att konfigurera en privat slutpunkt för varje resurs för att aktivera kommunikation eller konfigurera virtuellt nätverk möjliggör Nätverkssäkerhetsperimeter på den översta nivån den här funktionen.

Kommentar

Azure Network-säkerhetsperimetern kompletterar det vi för närvarande har på plats idag, inklusive privat slutpunkt, som ger åtkomst till en privat resurs inom perimetern, och VNet-inmatning, vilket gör det möjligt för hanterade VNet-erbjudanden att komma åt resurser inom perimetern. Vi stöder för närvarande inte kombinationen av Azure Network Security Perimeter, kundhanterade nycklar (CMK) och loggarkivfunktioner som Analytical Store, Alla versioner och Borttagningar Ändringsflödesläge, Materialiserade vyer och Återställning till tidpunkt. Om du behöver utföra återställningar på ett CMK-aktiverat konto med Azure Network Security Perimeter måste du tillfälligt lätta på perimeterinställningarna i nyckelvalvet för att ge ditt Cosmos DB-konto åtkomst till nyckeln.

Komma igång

Viktigt!

Innan du konfigurerar en nätverkssäkerhetsperimeter skapar du en hanterad identitet i Azure.

- I Azure Portal söker du efter nätverkssäkerhetsperimeter i resurslistan och väljer Skapa +.

- I listan över resurser väljer du de resurser som du vill associera med perimetern.

- Lägg till en regel för inkommande åtkomst. Källtypen kan vara antingen en IP-adress eller en prenumeration.

- Lägg till regler för utgående åtkomst för att tillåta att resurser i perimetern ansluter till Internet och resurser utanför perimetern.

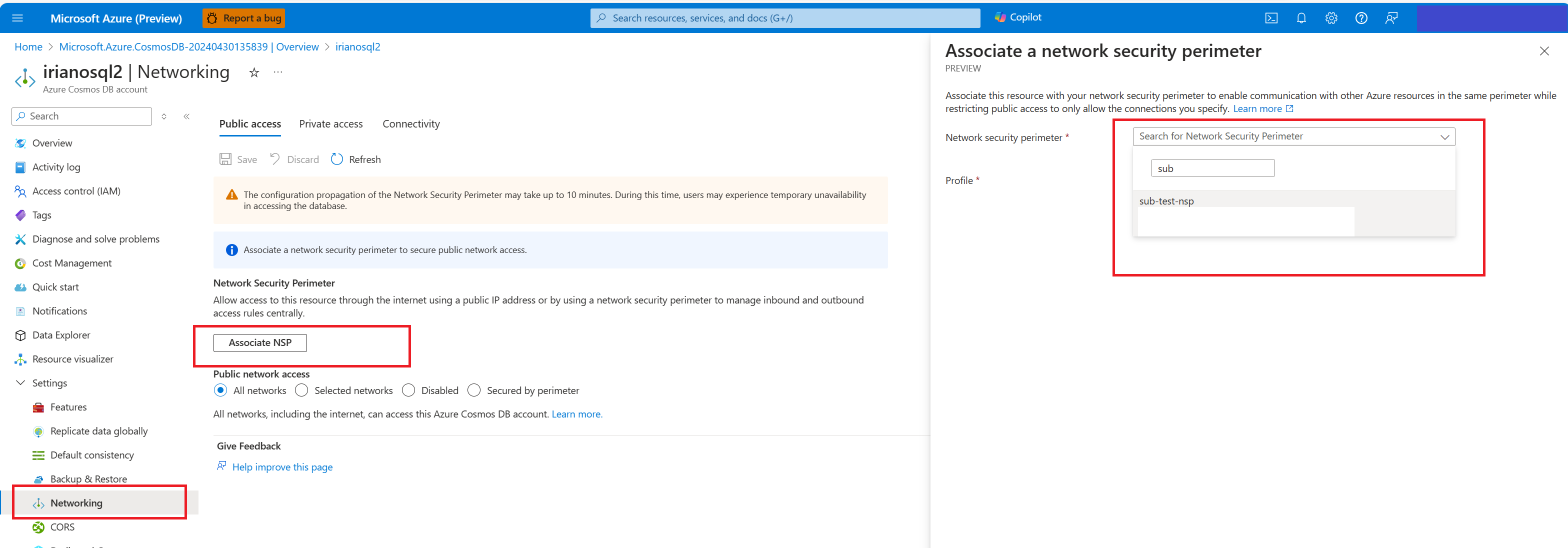

I fall där du har ett befintligt Azure Cosmos DB-konto och vill lägga till säkerhetsperimeter:

- Välj Nätverk i inställningarna

- Välj sedan Associera NSP för att associera den här resursen med din nätverkssäkerhetsperimeter för att aktivera kommunikation med andra Azure-resurser i samma perimeter samtidigt som offentlig åtkomst begränsas till att endast tillåta de anslutningar som du anger.

Nästa steg

- Översikt över nätverkstjänstperimeter

- Lär dig att övervaka med diagnostikloggar i nätverkssäkerhetsperimeter