Hämta avbildningar från ett containerregister till ett AKS-kluster i en annan Microsoft Entra-klientorganisation

I vissa fall kan du ha ditt Azure AKS-kluster i en Microsoft Entra-klientorganisation och ditt Azure-containerregister i en annan klientorganisation. Den här artikeln går igenom stegen för att aktivera autentisering mellan klientorganisationer med hjälp av AKS-tjänstens huvudnamnsautentiseringsuppgifter för att hämta från containerregistret.

Kommentar

Du kan inte koppla registret och autentisera med hjälp av en AKS-hanterad identitet när klustret och containerregistret finns i olika klientorganisationer.

Scenarioöversikt

Antaganden för det här exemplet:

- AKS-klustret finns i Klient A och Azure-containerregistret finns i klient B.

- AKS-klustret konfigureras med autentisering med tjänstens huvudnamn i Klient A. Läs mer om hur du skapar och använder ett huvudnamn för tjänsten för ditt AKS-kluster.

Du behöver minst rollen Deltagare i AKS-klustrets prenumeration och rollen Ägare i containerregistrets prenumeration.

Du använder följande steg för att:

- Skapa en ny app för flera klienter (tjänstens huvudnamn) i klientorganisation A.

- Etablera appen i klient B.

- Konfigurera tjänstens huvudnamn att hämta från registret i klient B

- Uppdatera AKS-klustret i klient A för att autentisera med det nya tjänstens huvudnamn

Stegvisa instruktioner

Steg 1: Skapa Microsoft Entra-program med flera klientorganisationer

Sök efter och markera Microsoft Entra ID.

Under Hantera väljer du Appregistreringar > + Ny registrering.

I Kontotyper som stöds väljer du Konton i valfri organisationskatalog.

I Redirect URI (Omdirigerings-URI) anger du https://www.microsoft.com.

Välj Registrera.

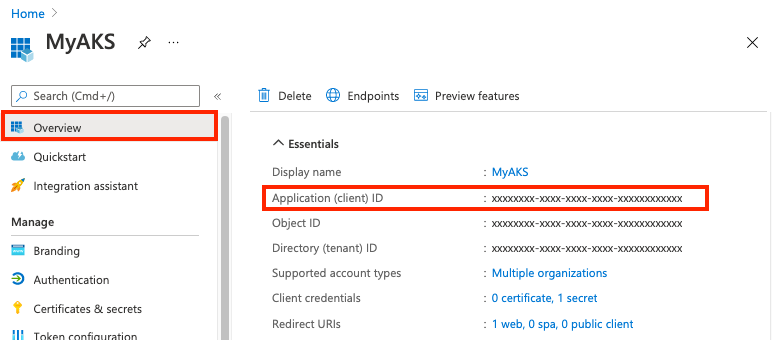

På sidan Översikt noterar du program-ID:t (klient-ID). Den används i steg 2 och steg 4.

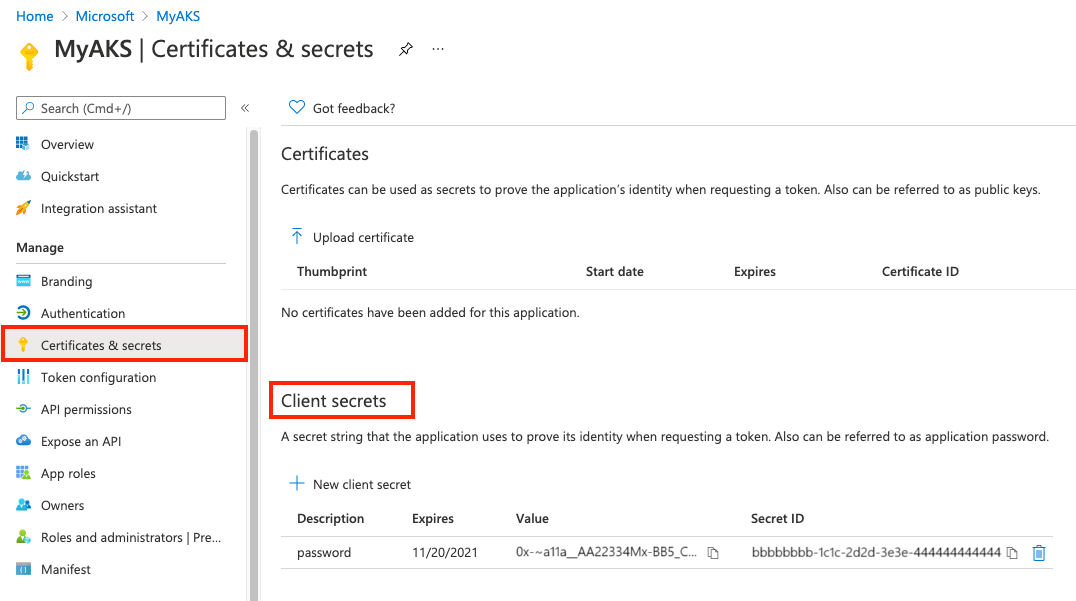

I Certifikat och hemligheter går du till Klienthemligheter och väljer + Ny klienthemlighet.

Ange en Beskrivning , till exempel Lösenord och välj Lägg till.

Anteckna värdet för klienthemligheten i Klienthemligheter. Du använder det för att uppdatera AKS-klustrets tjänsthuvudnamn i steg 4.

Steg 2: Etablera tjänstens huvudnamn i ACR-klientorganisationen

Öppna följande länk med ett administratörskonto i Klient B. När detta anges infogar du ID för klient B och program-ID (klient-ID ) för multitenantappen.

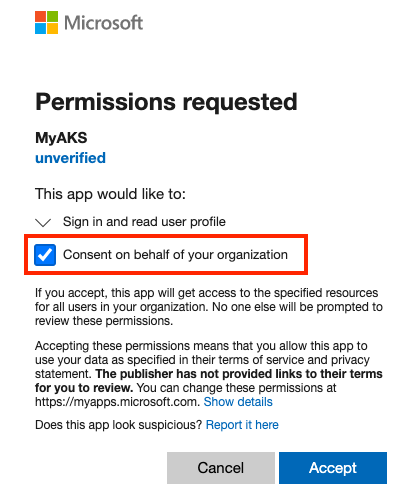

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Välj Medgivande för din organisations räkning och sedan Acceptera.

Steg 3: Bevilja tjänstens huvudnamn behörighet att hämta från registret

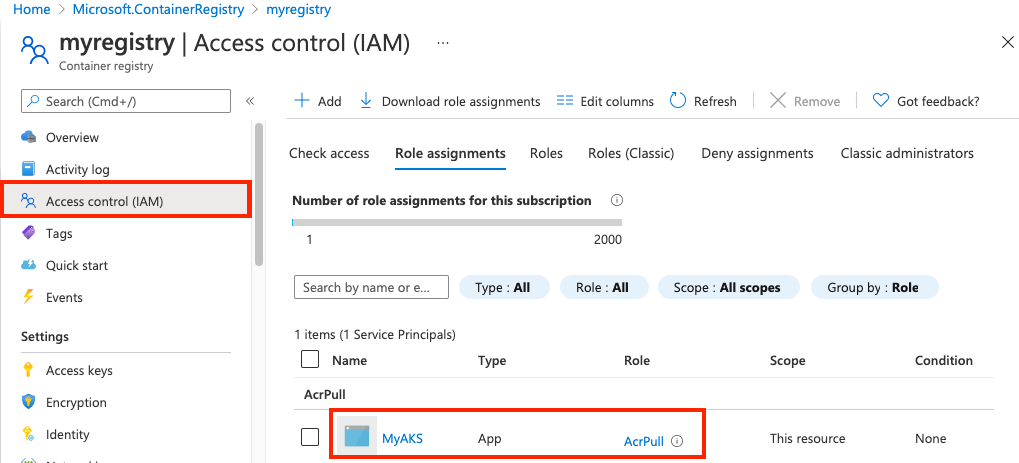

I Klient B tilldelar du rollen AcrPull till tjänstens huvudnamn, som är begränsad till målcontainerregistret. Du kan använda Azure Portal eller andra verktyg för att tilldela rollen. Exempel på steg med Hjälp av Azure CLI finns i Azure Container Registry-autentisering med tjänstens huvudnamn.

Steg 4: Uppdatera AKS med Microsoft Entra-programhemligheten

Använd multitenantprogram-ID:t (klient) och klienthemligheten som samlats in i steg 1 för att uppdatera autentiseringsuppgifterna för AKS-tjänstens huvudnamn.

Det kan ta flera minuter att uppdatera tjänstens huvudnamn.

Nästa steg

- Läs mer om Azure Container Registry-autentisering med tjänstens huvudnamn

- Läs mer om hämtningshemligheter för avbildningar i Kubernetes-dokumentationen

- Lär dig mer om objekt för program och tjänstens huvudnamn i Microsoft Entra-ID

- Läs mer om scenarier för att autentisera med Azure Container Registry från ett Kubernetes-kluster