Konfidentiella containrar (förhandsversion) i Azure Kubernetes Service

Med tillväxten i molnbaserad programutveckling finns det ett ökat behov av att skydda de arbetsbelastningar som körs även i molnmiljöer. Containerisering av arbetsbelastningen utgör en nyckelkomponent för den här programmeringsmodellen, och sedan är det av största vikt att skydda containern för att köras konfidentiellt i molnet.

Konfidentiella containrar på Azure Kubernetes Service (AKS) aktiverar isolering på containernivå i dina Kubernetes-arbetsbelastningar. Det är ett tillägg till Azure-paketet med konfidentiella databehandlingsprodukter och använder MINNESkryptering AMD SEV-SNP för att skydda dina containrar vid körning.

Konfidentiella containrar är attraktiva för distributionsscenarier som omfattar känsliga data (till exempel personuppgifter eller data med stark säkerhet som krävs för regelefterlevnad).

Vad gör en container konfidentiell?

I enlighet med riktlinjerna från Konsortiet för konfidentiell databehandling måste Microsoft vara en av grundarna av konfidentiella containrar för att uppfylla följande –

- Transparens: Den konfidentiella containermiljö där ditt känsliga program delas kan du se och kontrollera om det är säkert. Alla komponenter i TCB (Trusted Computing Base) ska öppen källkod d.

- Granskningsbarhet: Du kan verifiera och se vilken version av CoCo-miljöpaketet, inklusive Linux gästoperativsystem och alla komponenter som är aktuella. Microsoft loggar in på gästoperativsystemet och containerkörningsmiljön för verifiering via attestering. Den släpper också en säker hashalgoritm (SHA) av gästoperativsystemversioner för att skapa en stränganvändbarhet och kontrollberättelse.

- Fullständig attestering: Allt som ingår i TEE ska mätas fullständigt av processorn med möjlighet att fjärrstyra. Maskinvarurapporten från AMD SEV-SNP-processorn ska återspegla containerlager och konfigurationshash för containerkörning via attesteringsanspråken. Programmet kan hämta maskinvarurapporten lokalt, inklusive rapporten som återspeglar gästoperativsystemavbildningen och containerkörningen.

- Kodintegritet: Körningsframtvingande är alltid tillgängligt via kunddefinierade principer för containrar och containerkonfiguration, till exempel oföränderliga principer och containersignering.

- Isolering från operatör: Säkerhetsdesign som förutsätter minsta behörighet och högsta isoleringsskärmning från alla ej betrodda parter, inklusive kund-/klientadministratörer. Den innehåller härdning av befintlig Kubernetes-kontrollplansåtkomst (kubelet) till konfidentiella poddar.

Men med dessa funktioner för konfidentialitet bör produkten dessutom vara enkel att använda: den stöder alla oförändrade Linux-containrar med hög Kubernetes-funktionsefterlevnad. Dessutom stöder den heterogena nodpooler (GPU, generell användningsnoder) i ett enda kluster för att optimera mot kostnad.

Vilka formulär är konfidentiella containrar i AKS?

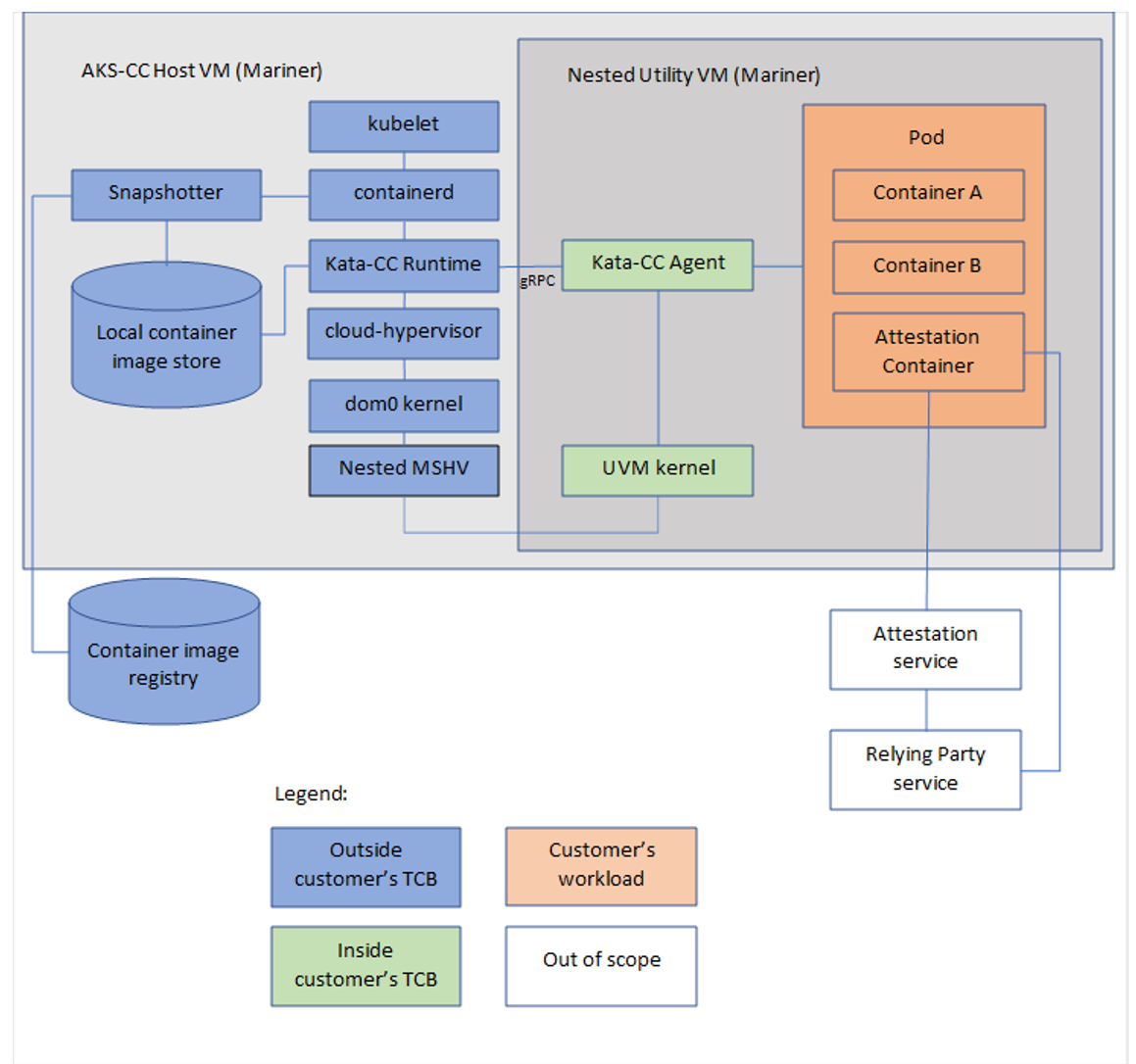

I enlighet med Microsofts engagemang för communityn med öppen källkod använder den underliggande stacken för konfidentiella containrar Kata CoCo-agenten som den agent som körs i noden som är värd för podden som kör den konfidentiella arbetsbelastningen. Med många TEE-tekniker som kräver en gräns mellan värden och gästen utgör Kata Containers grunden för kata CoCo-det inledande arbetet. Microsoft bidrog också tillbaka till Kata Coco-communityn för att driva containrar som körs i en virtuell dator med konfidentiellt verktyg.

Den konfidentiella Kata-containern finns i Azure Linux AKS-containervärden. Azure Linux och Cloud Hypervisor VMM (Virtual Machine Monitor) är slutanvändarens programvara för användarutrymme som används för att skapa och hantera livslängden för virtuella datorer.

Isolering på containernivå i AKS

Som standard delar AKS alla arbetsbelastningar samma kernel och samma klusteradministratör. Med förhandsversionen av Pod Sandboxing på AKS växte isoleringen ett hack högre med möjligheten att tillhandahålla kernelisolering för arbetsbelastningar på samma AKS-nod. Du kan läsa mer om funktionen här. Konfidentiella containrar är nästa steg i den här isoleringen och använder minneskrypteringsfunktionerna i de underliggande virtuella AMD SEV-SNP-datorstorlekarna. Dessa virtuella datorer är DCa_cc och ECa_cc storlekar med möjligheten att visa maskinvarans rot av förtroende för poddarna som distribueras på den.

Kom igång

Om du vill komma igång och lära dig mer om scenarier som stöds kan du läsa vår AKS-dokumentation här.