Konfidentiella containrar i Azure

Konfidentiella containrar tillhandahåller en uppsättning funktioner för att ytterligare skydda dina standardcontainerarbetsbelastningar för att uppnå högre datasäkerhet, datasekretess och körningskodintegritetsmål. Konfidentiella containrar körs i en maskinvarubaserad betrodd körningsmiljö (TEE) som ger inbyggda funktioner som dataintegritet, datasekretess och kodintegritet. Azure erbjuder en portfölj med funktioner via olika alternativ för konfidentiella containertjänster enligt beskrivningen nedan.

Förmåner

Konfidentiella containrar i Azure körs i en enklavbaserad TEE- eller VM-baserad TEE-miljö. Båda distributionsmodellerna hjälper till att uppnå hög isolering och minneskryptering via maskinvarubaserade försäkringar. Konfidentiell databehandling kan hjälpa dig med säkerhetsstatusen för distribution utan förtroende i Azure-molnet genom att skydda ditt minnesutrymme genom kryptering.

Nedan visas egenskaperna hos konfidentiella containrar:

- Tillåter körning av befintliga standardcontaineravbildningar utan kodändringar (lift-and-shift) i en TEE

- Möjlighet att utöka/bygga nya program som har konfidentiell databehandlingsmedvetenhet

- Gör det möjligt att fjärrstyra körningsmiljön för kryptografiska bevis som anger vad som initierades enligt rapporter från den säkra processorn

- Ger starka garantier för datasekretess, kodintegritet och dataintegritet i en molnmiljö med maskinvarubaserade erbjudanden om konfidentiell databehandling

- Hjälper till att isolera dina containrar från andra containergrupper/poddar samt VM-nodens OS-kernel

Isolerade konfidentiella containrar för virtuella datorer på Azure Container Instances (ACI)

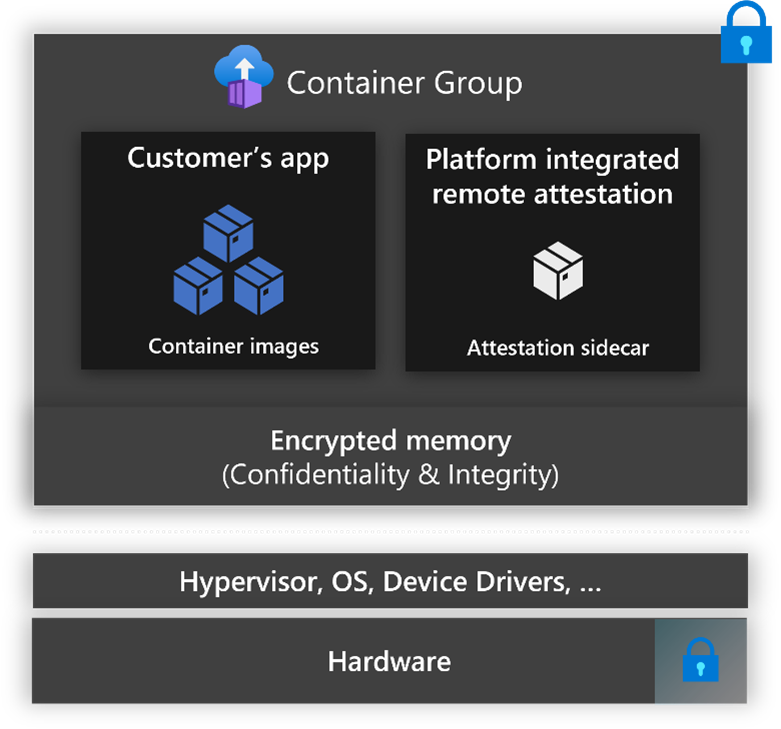

Konfidentiella containrar på ACI möjliggör snabb och enkel distribution av containrar internt i Azure och med möjlighet att skydda data och kod som används tack vare AMD EPYC-processorer™ med funktioner för konfidentiell databehandling. Det beror på att dina container(er) körs i en maskinvarubaserad och intygad betrodd körningsmiljö (TEE) utan att behöva använda en specialiserad programmeringsmodell och utan kostnader för infrastrukturhantering. Med den här lanseringen får du:

- Fullständig gästattestering, som återspeglar kryptografisk mätning av alla maskinvaru- och programvarukomponenter som körs i TCB (Trusted Computing Base).

- Verktyg för att generera principer som ska tillämpas i den betrodda körningsmiljön.

- Sidecar-containrar med öppen källkod för säker nyckelutgivning och krypterade filsystem.

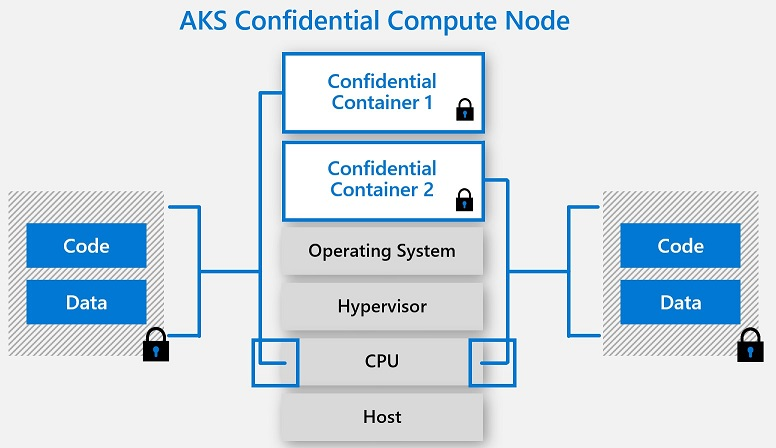

Konfidentiella containrar i en Intel SGX-enklaver via OSS eller partnerprogramvara

Azure Kubernetes Service (AKS) har stöd för att lägga till Intel SGX-noder för konfidentiell databehandling av virtuella datorer som agentpooler i ett kluster. Med dessa noder kan du köra känsliga arbetsbelastningar i en maskinvarubaserad TEE. Tees tillåter att kod på användarnivå från containrar allokerar privata minnesregioner för att köra koden med CPU direkt. Dessa privata minnesregioner som körs direkt med CPU kallas enklaver. Enklaver hjälper till att skydda datasekretess, dataintegritet och kodintegritet från andra processer som körs på samma noder samt Azure-operatör. Intel SGX-körningsmodellen tar också bort de mellanliggande lagren för gästoperativsystem, värdoperativsystem och Hypervisor vilket minskar attackytan. Den maskinvarubaserade modellen för isolerad körning per container i en nod gör att program kan köras direkt med processorn, samtidigt som det särskilda blocket med minne krypteras per container. Konfidentiala databehandlingsnoder med konfidentiella containrar är ett bra komplement till din strategi för nollförtroende, säkerhetsplanering och skydd på djupet. Läs mer om den här funktionen här

Frågor?

Om du har frågor om containererbjudanden kan du kontakta acconaks@microsoft.com.