Tillämpa tillägget Key Vault Virtual Machine (VM) på Azure Cloud Services (utökad support)

Den här artikeln innehåller grundläggande information om Azure Key Vault VM-tillägget för Windows och visar hur du aktiverar det i Azure Cloud Services.

Vad är tillägget för den virtuella Key Vault-datorn?

Tillägget för den virtuella Key Vault-datorn ger automatisk uppdatering av certifikat som lagras i ett Azure-nyckelvalv. Mer specifikt övervakar tillägget en lista över observerade certifikat som lagras i nyckelvalv. När tillägget identifierar en ändring hämtar och installerar det motsvarande certifikat. Mer information finns i Key Vault VM-tillägget för Windows.

Vad är nytt i tillägget för den virtuella Key Vault-datorn?

Key Vault VM-tillägget stöds nu på azure cloud services-plattformen (utökad support) för att möjliggöra hantering av certifikat från slutpunkt till slutpunkt. Tillägget kan nu hämta certifikat från ett konfigurerat nyckelvalv med ett fördefinierat avsökningsintervall och installera dem för den tjänst som ska användas.

Hur kan jag använda tillägget för den virtuella Key Vault-datorn?

Följande procedur visar hur du installerar tillägget för den virtuella Key Vault-datorn i Azure Cloud Services genom att först skapa ett bootstrap-certifikat i valvet för att hämta en token från Microsoft Entra ID. Den token hjälper till vid autentisering av tillägget med valvet. När autentiseringsprocessen har konfigurerats och tillägget har installerats hämtas alla de senaste certifikaten automatiskt med regelbundna avsökningsintervall.

Kommentar

Key Vault VM-tillägget laddar ned alla certifikat i Windows-certifikatarkivet till den plats som tillhandahålls av certificateStoreLocation egenskapen i inställningarna för VM-tillägg. För närvarande ger key vault VM-tillägget åtkomst till certifikatets privata nyckel endast till det lokala systemadministratörskontot.

Förutsättningar

Om du vill använda azure Key Vault VM-tillägget måste du ha en Microsoft Entra-klientorganisation. Mer information finns i Snabbstart: Konfigurera en klientorganisation.

Aktivera azure Key Vault VM-tillägget

Generera ett certifikat i valvet och ladda ned .cer-filen för certifikatet.

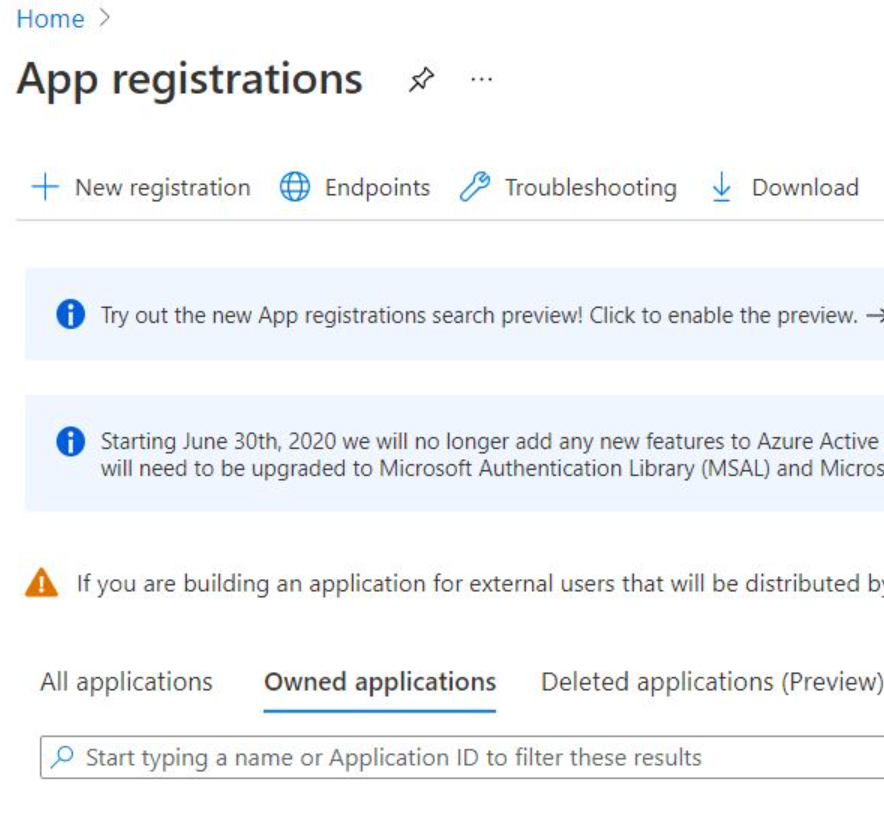

Gå till Appregistreringar i Azure-portalen.

På sidan Appregistreringar, välj Ny registrering.

På nästa sida fyller du i formuläret och slutför skapandet av appen.

Ladda upp .cer-filen för certifikatet till Microsoft Entra-appportalen.

Du kan också använda Azure Event Grid-meddelandefunktionen för Key Vault för att ladda upp certifikatet.

Ge Microsoft Entra-appen hemliga behörigheter i Key Vault:

- Om du använder en rollbaserad förhandsgranskning av åtkomstkontroll (RBAC) söker du efter namnet på den Microsoft Entra-app som du skapade och tilldelar den till rollen Key Vault Secrets User (förhandsversion).

- Om du använder principer för valvåtkomst tilldelar du Secret-Get-behörigheter till Den Microsoft Entra-app som du skapade. Mer information finns i Tilldela åtkomstprinciper.

Installera tillägget för den virtuella Key Vault-datorn med hjälp av Azure Resource Manager-mallfragmentet för resursen

cloudService:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Du kan behöva ange certifikatarkivet för bootstrap-certifikatet i ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Nästa steg

Förbättra distributionen ytterligare genom att aktivera övervakning i Azure Cloud Services (utökad support).