Integrera säkerhet i din strategi för molnimplementering

Om du flyttar din organisation till molnet blir säkerheten mycket komplicerad. För att lyckas i molnet måste din säkerhetsstrategi möta moderna utmaningar som är inneboende i molnbaserad databehandling. Vid implementering och drift av en molnegendom blir säkerhet ett nödvändigt övervägande i organisationens alla aspekter. Det är inte en separat funktion som i andra hand tillämpas på vissa aspekter, vilket kan vara vanligt för organisationer som kör lokala teknikplattformar. När du definierar din molnimplementeringsstrategi bör du överväga rekommendationerna i den här artikeln för att säkerställa att säkerheten är en integrerad del av strategin och kommer att byggas in i din molnimplementeringsplan när du går vidare.

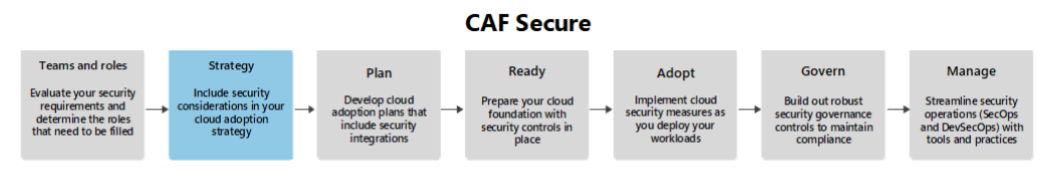

Den här artikeln är en stödguide till strategimetoden . Den beskriver områden för säkerhetsoptimering som du bör tänka på när du går igenom den fasen i din resa.

Modernisering av säkerhetsstatus

Strategin för modernisering av säkerhetsstatus omfattar inte bara införandet av ny teknik och nya operativa metoder. Det innebär vanligtvis också ett tankesättsskifte i organisationen. Nya team och roller kan behöva fyllas i, och befintliga team och roller kan behöva involveras i säkerheten på ett sätt som de inte är vana vid. Dessa förändringar, som ibland kan vara monumentala för organisationer, kan vara källan till stress och interna konflikter, så det är viktigt att främja hälsosam, ärlig och skuldfri kommunikation i hela organisationen under hela implementeringsprocessen.

Se guiden Definiera en säkerhetsstrategi för en omfattande översikt över dessa överväganden.

Anta Nolltillit som en strategi

Genom att använda Nolltillit som en strategi kan du starta din molnresa med en modern säkerhetsstrategi på plats. Den Nolltillit metoden bygger på tre principer:

Verifiera explicit. Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter.

Använd minst behörighet. Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd.

Anta intrång. Minimera explosionsradien och segmentåtkomsten. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få insyn i aktiviteter relaterade till dina system, driva hotidentifiering och förbättra skyddet.

Om du tillämpar dessa principer i hela molnimplementeringsprocessen kan omvandlingen till modern säkerhet vara en smidigare upplevelse för hela organisationen.

Microsoft tillhandahåller en Nolltillit-baserad skiss för säkerhetsmodernisering som organisationer kan använda som en guide. Se fasen Definiera strategi för strategirekommendationer.

Definiera en strategi för incidentberedskap och incidenthantering

Upprätta en tydlig vision och väldefinierade, specifika mål för molnsäkerhetsberedskap. Fokusera på att skapa säkerhetskapacitet och utveckla säkerhetskunskaper. Anpassa din strategi för incidentberedskap och svar till den övergripande affärsstrategin för att säkerställa att affärsstrategin inte hindras av säkerhet. Förstå affärskrav för tillförlitlighet och prestanda för att säkerställa att din strategi kan uppfylla dessa krav samtidigt som du skapar den nödvändiga teknikgrunden för att förbereda dig för och svara på incidenter.

Definiera en strategi för konfidentialitet

När du definierar en strategi för att införa konfidentialitet i en företagsmolnmiljö måste du överväga flera viktiga punkter:

Prioritera datasekretess och skydd. Upprätta tydliga affärsmål som betonar vikten av datasekretess och skydd. Dessa mål omfattar efterlevnad av relevanta regler som GDPR, HIPAA och branschstandarder.

Planera för en riskhanteringsstrategi. Identifiera och utvärdera potentiella risker för datasekretess och utveckla strategier för att minska dessa risker.

Utveckla en strategi för dataskydd (DLP). DLP är en uppsättning verktyg och processer som hjälper till att säkerställa att känsliga data inte går förlorade, missbrukas eller används av obehöriga användare. När det gäller principen om konfidentialitet handlar det om att definiera tydliga dataskyddsmål och upprätta ett ramverk för att implementera robusta krypterings- och åtkomstkontroller. Under strategifasen integreras DLP i det övergripande säkerhetsseendet för att säkerställa att känsliga data skyddas mot obehörig åtkomst.

Definiera en strategi för integritet

Att upprätthålla data och systemintegritet kräver många av samma strategier som föreslås för konfidentialitet, som väl utformade dataskyddskontroller och riskhantering. Dessa strategier bör utökas med ytterligare överväganden för data och systemintegritet:

Prioritera data och systemintegritet. Att upprätthålla data och systemintegritet bör vara en viktig grundsats i affärskrav och affärsmål. Därför prioriterar du säkerhetskontroller och operativa metoder som stöder en hög integritetsnivå. I synnerhet använder du automatisering via verktyg för så mycket av din data- och systemintegritetshantering som det är praktiskt. Automatisering kan användas för många funktioner som är relaterade till integritet, till exempel:

Principhantering.

Dataklassificering och hantering.

Infrastrukturdistributioner och uppdateringshantering.

Definiera en strategi för tillgänglighet

Genom att ta med överväganden för tillgänglighet i din molnimplementeringsstrategi kan du se till att du är beredd att implementera en tillförlitlig och motståndskraftig molnegendom och att du kan vara säker på att uppfylla dina affärskrav när de gäller tillgänglighet.

Tillgänglighetskrav och mål omfattar hela molnegendomen, inklusive alla affärsfunktioner och arbetsbelastningar och den underliggande molnplattformen. Se till att när du utvecklar din molnimplementeringsstrategi börjar du med övergripande mål för att fastställa kritiskheten i olika aspekter av din molnegendom och börja diskutera vad rätt tillgänglighetsnivå måste vara, samtidigt som du balanserar kostnader och prestandakrav och mål. Den här metoden hjälper dig att strukturera dina molnimplementeringsplaner så att du kan arbeta mot mer definierade mål när du går vidare till nästa faser i molnimplementeringsresan och lägger grunden för lämplig omfattning för design och standarder.

Definiera en strategi för att upprätthålla säkerhetsstatus

Resan mot en modern och robust säkerhetsstatus slutar inte med den första implementeringen. För att hålla jämna steg med nya hot måste du kontinuerligt granska och förfina dina säkerhetsrutiner samtidigt som du upprätthåller strikt efterlevnad av standarder. Att upprätthålla säkerheten är ett pågående arbete med att köra dagliga åtgärder som uppfyller de förväntningar som din organisation har ställt in för sig själv samtidigt som man förbereder sig för nya hot och tekniska förändringar. Införandet av den här principen kodifierar din kontinuerliga förbättringsmetod. Det ger säkerhetsteamen vägledande standarder för att upprätthålla vaksamma säkerhetsrutiner och ger intressenterna förtroende för att säkerheten fortfarande är en hörnsten i molnimplementeringsresan.

När du utvecklar en strategi för underhåll fokuserar du på att lära dig hur din övergripande säkerhetsstrategi presterar i verkligheten och på att tillämpa lektioner för att utveckla den kontinuerligt. En hållbarhetsstrategi bör omfatta långsiktiga affärsmål för att säkerställa att långsiktiga säkerhetsmål är anpassade. När dessa mål beaktas definierar hållbarhetsstrategin hur säkerhetsstatusen måste utvecklas för att hålla sig i linje.

Exempelstrategi

Din organisation bör utveckla din molnimplementeringsstrategi på det sätt som fungerar bäst för organisationen. I följande exempel visas hur du kan införliva vägledningen i den här artikeln i en narrativ artefakt, till exempel ett Word-dokument.

Motiveringar

Motivationen för att flytta till molnet är att modernisera vår verksamhetsspecifika arbetsbelastning och dra nytta av Microsofts globala molninfrastruktur för att effektivt skala ut över hela världen när vår kundbas växer.

Affärsöverväganden:

- Styrelse- och ledningsköp. Vi måste presentera en sammanfattning av vår molnimplementeringsplan, med finansiella prognoser, för styrelsen för godkännande. Sammanfattningen måste samutvecklas av ledningen för att säkerställa att ledningsgruppen är överens om den övergripande planen.

Säkerhetshänsyn:

- Teknisk beredskap. Våra IT- och säkerhetsteam behöver kompetens för att kunna definiera vår migreringsplan. Vi kan behöva lägga till nya team och roller när vi förbereder oss för att flytta till molnet.

Affärsresultat: Global räckvidd

Vi arbetar för närvarande endast i Nordamerika. Vår femårsplan är att expandera till Europa och Asien. Genom att dra nytta av Microsofts globala Azure-moln kan vi bygga ut nödvändig infrastruktur för att effektivt leverera vårt verksamhetsspecifika program i Europa och Asien.

Företagsägare: COO

Teknisk ägare: CTO

Säkerhetsägare: CISO

Affärsöverväganden:

- Budgetprognoser. Som en del av utvecklingen av vår molnmigreringsplan måste IT, säkerhet och försäljning samutveckla budgetprognosmodeller med ekonomiavdelningen för att säkerställa att intressenterna förstår de potentiella kostnaderna för att expandera till Europa och Asien.

Säkerhetshänsyn:

Ökade attackytor. Att expandera över hela världen kommer att dramatiskt öka våra attackytor genom att placera offentligt exponerade system i flera regioner. Vi måste snabbt modernisera vår säkerhetsstatus. Vi följer Nolltillit vägledning för att se till att vi följer bästa praxis.

Molnfokuserade hot. Vår flytt till molnet medför nya hot som vi inte har exponerats för. Dessa hot är inte begränsade till skadliga attacker mot våra system. Molnleverantören är också ett stort mål för hot, och incidenter som påverkar leverantören kan ha nedströmseffekter på våra system eller företag. Vi måste se över våra processer för incidentberedskap och svar och införliva nödvändiga förbättringar som en del av vår plan.

Affärsresultat: Datainnovation

I takt med att vår globala expansion fortskrider kommer vår dataegendom att växa exponentiellt. Det blir ohållbart att hantera dessa data om vi inte använder data- och analystekniker i molnskala.

Företagsägare: VD

Teknisk ägare: CTO

Säkerhetsägare: CISO

Affärsöverväganden:

- Lokala efterlevnadskrav. Vi måste samarbeta med experter på lokala efterlevnadsregler för att säkerställa att verksamheten är redo att stödja de tekniska teamen med att upprätthålla efterlevnaden. Det kan innebära att du konfigurerar affärsenheter i vissa geografiska områden eller använder nationella moln i länder som Tyskland och Kina.

Säkerhetshänsyn:

Datasekretess och integritet i stor skala. Vi måste granska och förbättra våra strategier och mekanismer för konfidentialitet och integritet för att se till att vi, när vi inför ny teknik och går in i nya geografiska områden, inte utsätter våra data eller våra kunders data för risk för skada, intrång eller förlust och att vi följer regelverken som standard.

Nolltillit strategi för åtkomst och auktorisering. Vi måste anta den Nolltillit metoden för att se till att vår strategi för åtkomst och auktorisering uppfyller moderna bästa praxis och är hanterbar när vi expanderar globalt.

Affärsresultat: Prestanda och tillförlitlighet

När vi expanderar över hela världen måste vår LOB-arbetsbelastning upprätthålla den höga prestanda och tillgänglighet utan stilleståndstid som våra kunder förlitar sig på.

Företagsägare: COO

Teknisk ägare: CTO

Säkerhetsägare: CISO

Affärsöverväganden:

- Upprätthålla prestanda och tillförlitlighet under hela migreringen. Våra kunder har höga förväntningar på vårt LOB-program. Vi har inte råd att drabbas av ryktes- och ekonomiska skador om programmet drabbas av driftstopp eller långvarig degraderad tjänst under migreringen till molnet. Genom att engagera vårt Microsoft-supportteam för att utforma migreringsplanen och delta i migreringen minimeras risken för stilleståndstid eller degraderad tjänst.

Säkerhetshänsyn:

Vi måste utveckla säkra designmönster för att säkerställa att vi effektivt och säkert kan distribuera identiska infrastrukturpaket i varje ny region som vi expanderar till. Vår tillgänglighetsstrategi bör överväga kompromisser som vi måste göra för att säkerställa att säkerheten inte äventyras av våra prestandadesign och att våra prestandamål inte påverkas av våra säkerhetsåtgärder.