Identitets- och åtkomsthantering för Azure Arc-aktiverade servrar

Din organisation måste utforma rätt åtkomstkontroller för att skydda hybridmiljöer med hjälp av lokala och molnbaserade identitetshanteringssystem.

Dessa identitetshanteringssystem spelar en viktig roll. De hjälper dig att utforma och implementera tillförlitliga åtkomsthanteringskontroller för att skydda Azure Arc-aktiverad serverinfrastruktur.

Hanterad identitet

Vid skapandet kan den systemtilldelade identiteten för Microsoft Entra ID endast användas för att uppdatera statusen för de Azure Arc-aktiverade servrarna, till exempel 'senast sedd' hjärtslag. Bevilja identitetsåtkomst till Azure-resurser för att göra det möjligt för program på servern att komma åt Azure-resurser, till exempel för att begära hemligheter från ett Key Vault. Du bör:

- Överväg vilka legitima användningsfall som finns för serverprogram för att få åtkomsttoken och få åtkomst till Azure-resurser, samtidigt som du planerar för åtkomstkontroll av dessa resurser.

- Kontrollera privilegierade användarroller på Azure Arc-aktiverade servrar (medlemmar i den lokala administratören eller Hybrid Agent Extensions Applications-gruppen i Windows och medlemmar i -himds grupp på Linux) för att undvika att systemhanterade identiteter missbrukas för att få obehörig åtkomst till Azure-resurser.

- Använd Azure RBAC för att styra och hantera behörigheten för Azure Arc-aktiverade servrars hanterade identiteter och utföra regelbundna åtkomstgranskningar för dessa identiteter.

Rollbaserad åtkomstkontroll (RBAC)

Genom att följa lägsta behörighetsprincipenkan användare, grupper eller program som tilldelats roller som "deltagare" eller "ägare" eller "Resursadministratör för azure-ansluten dator" köra åtgärder som att distribuera tillägg, effektivt delegera rot- eller administratörsåtkomst på Azure Arc-aktiverade servrar. Dessa roller bör användas med försiktighet, för att begränsa den möjliga sprängningsradien eller så småningom ersättas av anpassade roller.

För att begränsa behörigheten för en användare och endast tillåta att de registrerar servrar till Azure är azure connected machine Onboarding-rollen lämplig. Den här rollen kan bara användas för att registrera servrar och kan inte återregistrera eller ta bort serverresurser. Se till att granska säkerhetsöversikten Azure Arc-aktiverade servrar för mer information om åtkomstkontroller.

Tänk också på känsliga data som kan skickas till Azure Monitor Log Analytics-arbetsytan – samma RBAC-princip bör tillämpas på själva data. Läsåtkomst till Azure Arc-aktiverade servrar kan ge åtkomst till loggdata som samlas in av Log Analytics-agenten, som lagras på den associerade Log Analytics-arbetsytan. Granska hur du implementerar granulär åtkomst till Log Analytics-arbetsytor i dokumentationen för utformningen av din Azure Monitor Logs-distribution .

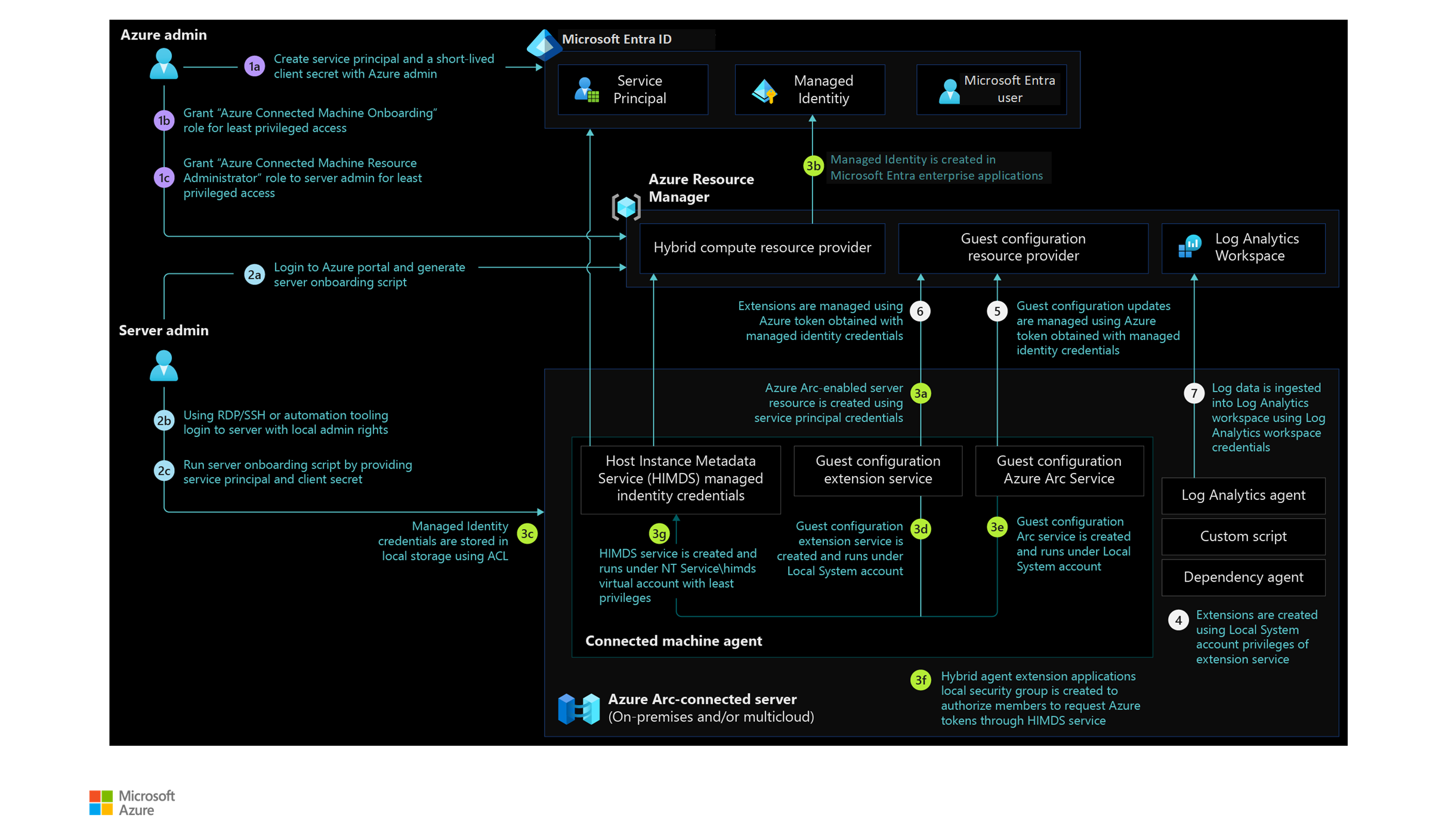

Arkitektur

Följande diagram visar en referensarkitektur som visar roller, behörigheter och flödet av åtgärder för Azure Arc-aktiverade servrar:

Designöverväganden

- Bestäm vem från din organisation som ska ha åtkomst till onboarding-servrar för att konfigurera nödvändiga behörigheter på servrarna och i Azure.

- Bestäm vem som ska hantera Azure Arc-aktiverade servrar. Bestäm sedan vem som kan visa deras data från Azure-tjänster och andra molnmiljöer.

- Bestäm hur många Arc onboarding service-principals du behöver. Flera av dessa identiteter kan användas för att registrera servrar som ägs av olika affärsfunktioner eller enheter i ett företag som baseras på driftsansvar och ägarskap.

- Granska designområdet för identitets- och åtkomsthantering i företagsskala för Azure-landningszon. Granska området för att utvärdera effekten av Azure Arc-aktiverade servrar på din övergripande identitets- och åtkomstmodell.

Designrekommendationer

-

Server onboarding och administration

- Använd säkerhetsgrupper för att tilldela lokala administratörsrättigheter till de identifierade användarna eller tjänstkontona på servrarna för registrering till Azure Arc i stor skala.

- Använd Microsoft Entra-tjänstens huvudnamn för att registrera servrar till Azure Arc. Överväg att använda flera Microsoft Entra-tjänstens huvudnamn i en decentraliserad driftsmodell, där servrar hanteras av olika IT-team.

- Använd ett kortlivat Microsoft Entra-tjänsthuvudnamn klienthemligheter.

- Tilldela Azure Connected Machine Onboarding rollen på resursgruppsnivå.

- Använd Microsoft Entra-säkerhetsgrupper och ge rollen Resursadministratör för hybridserver. Bevilja rollen till team och individer som ska hantera Azure Arc-aktiverade serverresurser i Azure.

-

Microsoft Entra ID-skyddad resursåtkomst

- Använd hanterade identiteter för program som körs på dina lokala servrar (och andra molnmiljöer) för att ge åtkomst till molnresurser som skyddas av Microsoft Entra-ID.

- Begränsa åtkomsten till hanterade identiteter till tillåta program som har behörighet att använda Microsoft Entra-programbehörigheter.

- Använd

Hybrid agent extension applicationslokal säkerhetsgrupp i Windows eller -himds-grupp i Linux för att ge användare tillgång att begära åtkomsttoken för Azure-resurser från Azure Arc-aktiverade servrar.

Nästa steg

Mer vägledning för din hybridmolnimplementeringsresa finns i följande resurser:

- Granska Azure Arc Jumpstart scenarier.

- Granska förutsättningar för Azure Arc-aktiverade servrar.

- Planera en distribution i stor skala av Azure Arc-aktiverade servrar.

- Lär dig mer om Azure Arc genom lärstigen Azure Arc.