Nätverkstopologi och anslutning för Azure Arc-aktiverade servrar

Du kan använda Azure Arc-aktiverade servrar för att hantera dina fysiska Windows- och Linux-servrar och virtuella datorer via Azure-kontrollplanet. I den här artikeln beskrivs viktiga designöverväganden och bästa praxis för anslutning av Azure Arc-aktiverade servrar som en del av riktlinjerna för Azure Cloud Adoption Framework för landningzoner i företagsskala. Den här vägledningen gäller fysiska servrar och virtuella datorer som du är värd för i din lokala miljö eller via en partnermolnleverantör.

Den här artikeln förutsätter att du har implementerat en landningszon i företagsskala och upprättat hybridnätverksanslutningar. Vägledningen fokuserar på anslutningen för den anslutna datoragenten för Azure Arc-aktiverade servrar. Mer information finns i Översikt över landningszoner i företagsskala och Implementera landningszoner i företagsskala.

Arkitektur

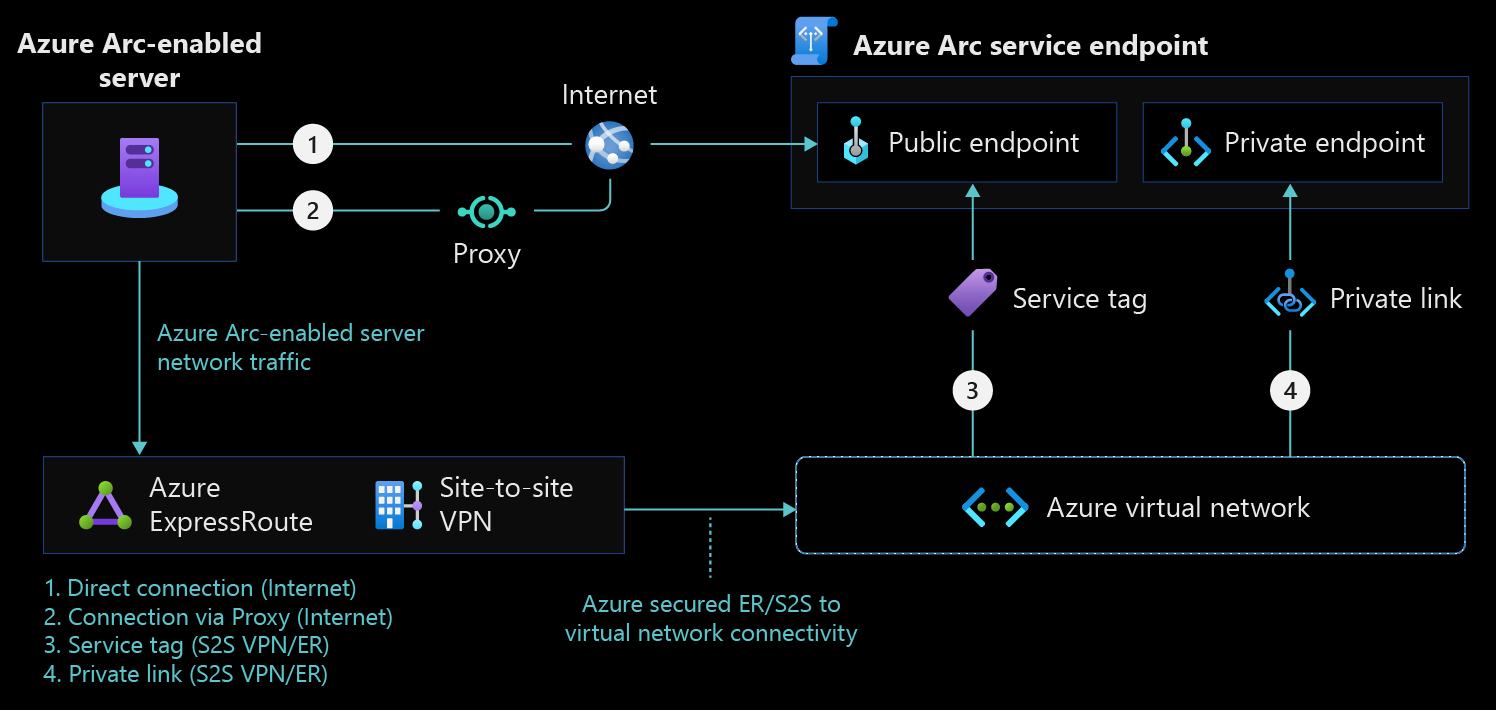

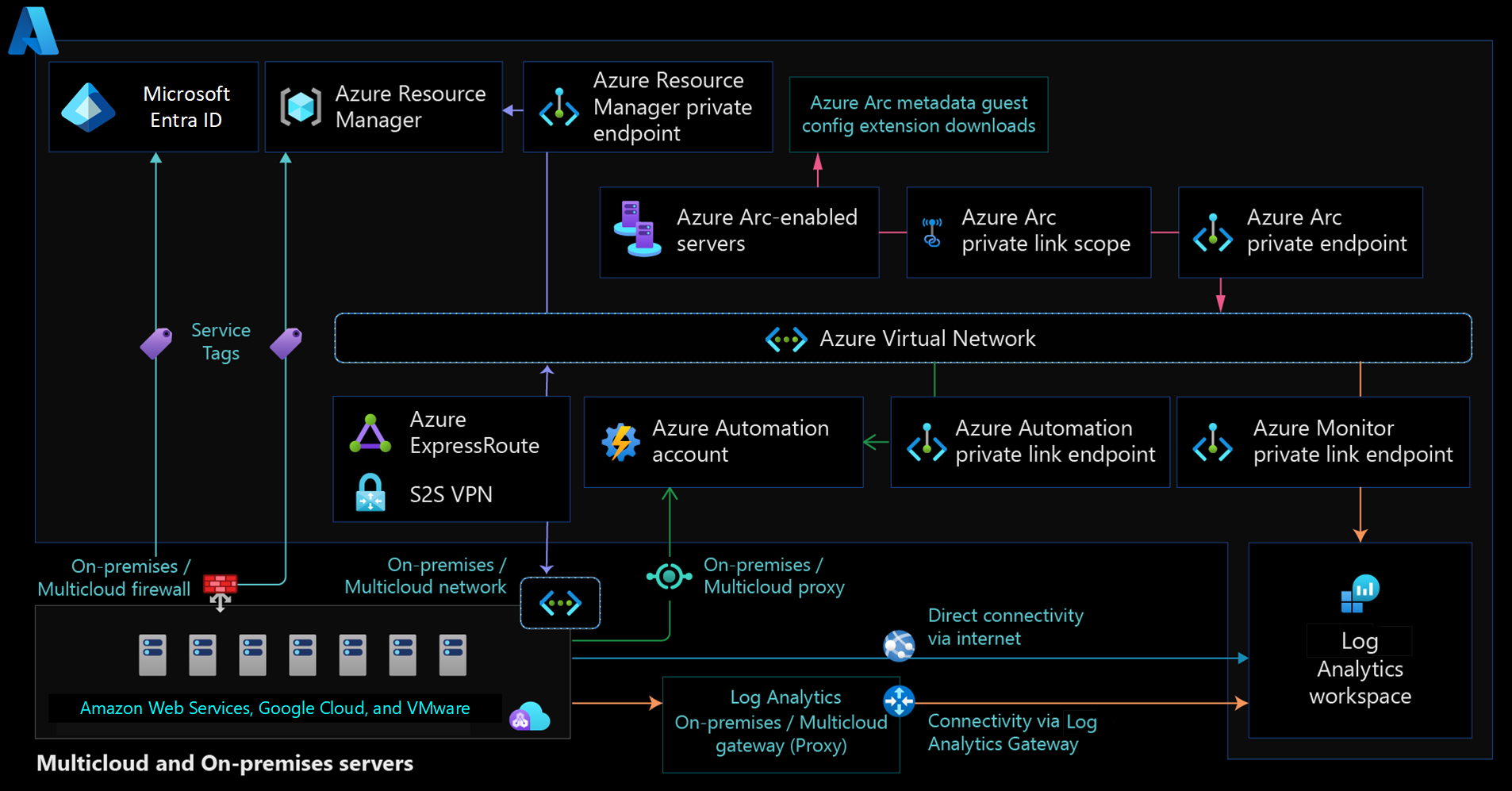

Följande diagram visar en konceptuell referensarkitektur för anslutning av Azure Arc-aktiverade servrar.

Utformningsbeaktanden

Överväg följande nätverksdesignöverväganden för Azure Arc-aktiverade servrar.

- Hantera åtkomst till Azure-tjänsttaggar: Skapa en automatiserad process för att hålla brandväggs- och proxynätverksreglerna uppdaterade enligt nätverkskraven för den anslutna datoragenten.

- Skydda nätverksanslutningen till Azure Arc: Konfigurera datorns operativsystem för att använda TLS-version 1.2 (Transport Layer Security). Vi rekommenderar inte äldre versioner på grund av kända säkerhetsrisker.

- Definiera en tilläggsanslutningsmetod: Se till att Azure-tillägg som du distribuerar på en Azure Arc-aktiverad server kan kommunicera med andra Azure-tjänster. Du kan tillhandahålla den här anslutningen direkt via offentliga nätverk, en brandvägg eller en proxyserver. Du måste konfigurera privata slutpunkter för Azure Arc-agenten. Om din design kräver privat anslutning måste du vidta extra åtgärder för att aktivera privat slutpunktsanslutning för varje tjänst som utökar åtkomsten. Överväg också användningen av delade eller dedikerade kretsar beroende på dina krav på kostnad, tillgänglighet och bandbredd.

- Granska den övergripande anslutningsarkitekturen: Granska området nätverkstopologi och anslutningsdesign för att utvärdera hur Azure Arc-aktiverade servrar påverkar din övergripande anslutning.

Designrekommendationer

Överväg följande rekommendationer för nätverksdesign för Azure Arc-aktiverade servrar.

Definiera en Azure Arc-agentanslutningsmetod

Granska först din befintliga infrastruktur och dina säkerhetskrav. Bestäm sedan hur den anslutna datoragenten ska kommunicera med Azure från ditt lokala nätverk eller någon annan molnleverantör. Den här anslutningen kan gå via Internet, via en proxyserver eller via Azure Private Link- för en privat anslutning. Om du implementerar Azure Arc via Internet med eller utan proxy kan du också använda en funktion som för närvarande är i offentlig förhandsversion med namnet Azure Arc-gateway. Den här funktionen hjälper till att minska det totala antalet slutpunkter som proxyn behöver för att tillåta åtkomst till.

Direktanslutning

Azure Arc-aktiverade servrar kan tillhandahålla direktanslutning till offentliga Azure-slutpunkter. När du använder den här anslutningsmetoden använder alla datoragenter en offentlig slutpunkt för att öppna en anslutning till Azure via Internet. Den anslutna datoragenten för Linux och Windows kommunicerar säkert utgående till Azure via HTTPS-protokollet (TCP/443).

När du använder direktanslutningsmetoden utvärderar du din Internetåtkomst för den anslutna datoragenten. Vi rekommenderar att du konfigurerar de nödvändiga nätverksreglerna.

Proxyserver eller brandväggsanslutning

Om datorn använder en brandvägg eller en proxyserver för att kommunicera via Internet ansluter agenten utgående via HTTPS-protokollet.

Om du använder en brandvägg eller en proxyserver för att begränsa utgående anslutning måste du tillåta IP-intervallen i enlighet med nätverkskraven för den anslutna datoragenten. När du endast tillåter att nödvändiga IP-intervall eller domännamn för agenten kommunicerar med tjänsten använder du tjänsttaggar och URL:er för att konfigurera brandväggen eller proxyservern.

Om du distribuerar tillägg på dina Azure Arc-aktiverade servrar ansluter varje tillägg till sin egen slutpunkt eller slutpunkter, och du måste också tillåta alla motsvarande URL:er i brandväggen eller proxyn. Lägg till dessa slutpunkter för att säkerställa detaljerad säker nätverkstrafik och för att uppfylla principen om minsta behörighet.

Om du vill minska det totala antalet URL:er som krävs i brandväggen eller proxyn avgör du om Azure Arc-gatewaytjänsten skulle vara fördelaktig.

Azure Arc-gateway

Azure Arc-gateway (offentlig förhandsversion) minskar det totala antalet utgående HTTPS-slutpunkter som proxyn behöver för att Azure Arc ska fungera. Det eliminerar behovet av de flesta jokerteckenslutpunkter och minskar det totala antalet nödvändiga slutpunkter till åtta. Det kan fungera med vissa tilläggsslutpunkter, så du behöver inte skapa fler URL-undantag i proxyn.

Azure Arc-gatewaytjänsten fungerar för närvarande inte med Private Link eller med Azure ExpressRoute-peering eftersom du måste komma åt Azure Arc-gatewaytjänsten via Internet.

Private Link

För att säkerställa att all trafik från dina Azure Arc-agenter finns kvar i nätverket använder du en Azure Arc-aktiverad server som har Azure Arc Private Link-omfång. Den här konfigurationen ger säkerhetsfördelar. Trafiken passerar inte internet och du behöver inte öppna så många utgående undantag i datacenterbrandväggen. Men Private Link medför många hanteringsutmaningar och ökar den övergripande komplexiteten och kostnaden, särskilt för globala organisationer. Tänk på följande utmaningar:

Azure Arc Private Link-omfång omfattar alla Azure Arc-klienter under samma DNS-omfång (Domain Name System). Du kan inte ha vissa Azure Arc-klienter som använder privata slutpunkter och vissa som använder offentliga slutpunkter när de delar en DNS-server. Men du kan implementera lösningar som DNS-principer.

Dina Azure Arc-klienter kan ha alla privata slutpunkter i en primär region. Om de inte gör det måste du konfigurera DNS så att samma privata slutpunktsnamn matchas mot olika IP-adresser. Du kan till exempel använda selektivt replikerade DNS-partitioner för Windows Server Active Directory-integrerad DNS. Om du använder samma privata slutpunkter för alla dina Azure Arc-klienter måste du ha möjlighet att dirigera trafik från alla dina nätverk till de privata slutpunkterna.

Om du vill använda privata slutpunkter för alla Azure-tjänster som används av tilläggsprogramkomponenter som du distribuerar via Azure Arc måste du utföra extra steg. Dessa tjänster omfattar Log Analytics-arbetsytor, Azure Automation-konton, Azure Key Vault och Azure Storage.

Anslutning till Microsoft Entra-ID använder offentliga slutpunkter, så klienter kräver viss internetåtkomst.

Om du använder ExpressRoute för privat anslutning bör du överväga att granska bästa praxis för motståndskraft gällande kretsar, gateway, anslutningaroch ExpressRoute Direct.

På grund av dessa utmaningar rekommenderar vi att du utvärderar om du behöver Private Link för din Azure Arc-implementering. Offentliga slutpunkter krypterar trafik. Beroende på hur du använder Azure Arc för servrar kan du begränsa trafiken till hanterings- och metadatatrafik. Implementera lokala agentsäkerhetskontroller för att åtgärda säkerhetsproblem.

Mer information finns i Private Link-säkerhet och se de begränsningar och begränsningar som är associerade med Private Link-stöd för Azure Arc.

Hantera åtkomst till Azure-tjänsttaggar

Vi rekommenderar att du implementerar en automatiserad process för att uppdatera brandväggs- och proxynätverksreglerna enligt Azure Arc-nätverkskraven.

Nästa steg

Mer information om din hybridmolnimplementeringsresa finns i följande resurser:

- Scenarier för Azure Arc-snabbstart

- Krav för ansluten datoragent

- Nätverkskonfiguration för Private Link-anslutningsmetoden

- Använda Private Link för att ansluta servrar till Azure Arc

- Planera en skalbar distribution av Azure Arc-aktiverade servrar

- Konfiguration av Private Link

- Felsöka problem med anslutning till Azure-ansluten datoragent

- Utbildning: Ta Azure-innovation till dina hybridmiljöer med Azure Arc