Anslut till miljöer privat

Referensarkitekturen är säker i sin design. Den använder en säkerhetsmetod med flera lager för att minimera vanliga dataexfiltreringsrisker som genereras av kunder. Du kan använda vissa funktioner i ett nätverks-, identitets-, data- och tjänstlager för att definiera specifika åtkomstkontroller och endast exponera nödvändiga data för dina användare. Även om vissa av dessa säkerhetsmekanismer misslyckas hjälper funktionerna till att skydda data på plattformen i företagsskala.

Nätverksfunktioner som privata slutpunkter och inaktiverad åtkomst till offentliga nätverk kan avsevärt minska attackytan för en dataplattform i en organisation. Även om dessa funktioner är aktiverade måste du vidta extra försiktighetsåtgärder för att ansluta till tjänster som Azure-lagringskonton, Azure Synapse-arbetsytor eller Azure Machine Learning från det offentliga Internet.

Det här dokumentet beskriver de vanligaste alternativen för att ansluta till tjänster i en landningszon för datahantering eller datalandningszon på ett enkelt och säkert sätt.

Översikt över Azure Bastion-värdar och jumpboxar

Den enklaste lösningen är att installera en jumpbox på det virtuella nätverket i datahanteringens landningszon eller datalagningszonen för att ansluta till datatjänsterna via privata slutpunkter. En jumpbox är en virtuell Azure-dator (VM) som kör Linux eller Windows som användarna kan ansluta till via RDP (Remote Desktop Protocol) eller Secure Shell (SSH).

Tidigare var virtuella jumpbox-datorer tvungna att finnas med offentliga IP-adresser för att aktivera RDP- och SSH-sessioner från det offentliga Internet. Nätverkssäkerhetsgrupper (NSG: er) kan användas för att ytterligare låsa trafik för att tillåta anslutningar från endast en begränsad uppsättning offentliga IP-adresser. Den här metoden innebar dock att en offentlig IP-adress måste exponeras från Azure-miljön, vilket ökade angreppsytan för en organisation. Alternativt kan kunder använda DNAT-regler i sin Azure Firewall för att exponera SSH- eller RDP-porten för en virtuell dator för det offentliga Internet, vilket leder till liknande säkerhetsrisker.

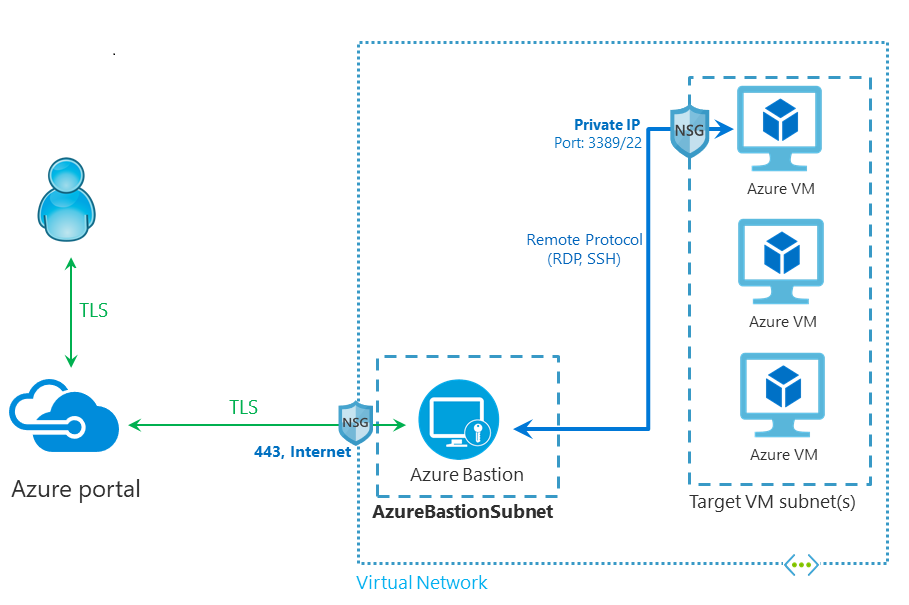

I stället för att exponera en virtuell dator offentligt kan du i dag förlita dig på Azure Bastion som ett säkrare alternativ. Azure Bastion tillhandahåller en säker fjärranslutning från Azure-portalen till virtuella Azure-datorer via TLS (Transport Layer Security). Azure Bastion bör konfigureras i ett dedikerat undernät (undernät med namnet AzureBastionSubnet) i Azure-datalandningszonen eller Landningszonen för Azure-datahantering. Du kan sedan använda den för att ansluta till valfri virtuell dator i det virtuella nätverket eller ett peer-kopplat virtuellt nätverk direkt från Azure-portalen. Inga extra klienter eller agenter behöver installeras på någon virtuell dator. Du kan återigen använda NSG:er för att endast tillåta RDP och SSH från Azure Bastion.

Azure Bastion ger några andra viktiga säkerhetsfördelar, bland annat:

- Trafik som initieras från Azure Bastion till den virtuella måldatorn finns kvar i kundens virtuella nätverk.

- Du får skydd mot portgenomsökning eftersom RDP-portar, SSH-portar och offentliga IP-adresser inte exponeras offentligt för virtuella datorer.

- Azure Bastion hjälper till att skydda mot nolldagarsexploateringar. Den finns i perimetern för ditt virtuella nätverk. Eftersom det är en plattform som en tjänst (PaaS) håller Azure-plattformen Azure Bastion uppdaterat.

- Tjänsten integreras med interna säkerhetsinstallationer för ett virtuellt Azure-nätverk, till exempel Azure Firewall.

- Azure Bastion kan användas för att övervaka och hantera fjärranslutningar.

Mer information finns i Vad är Azure Bastion?.

Driftsättning

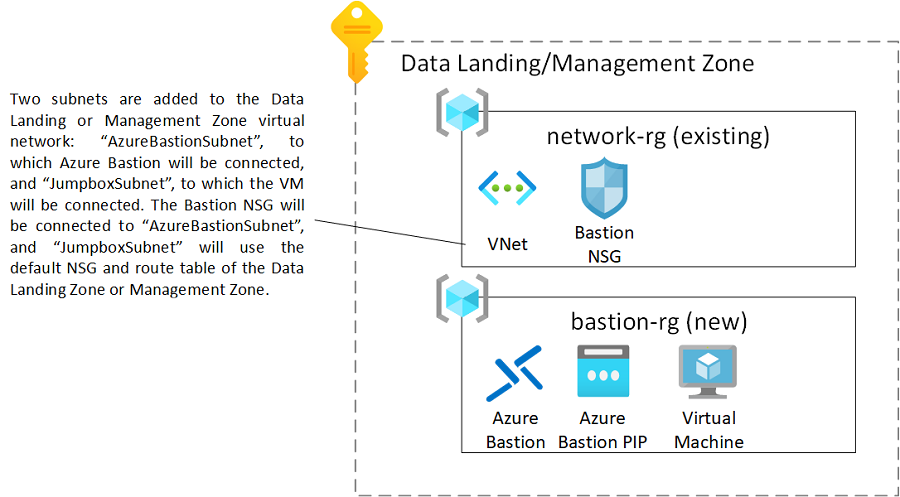

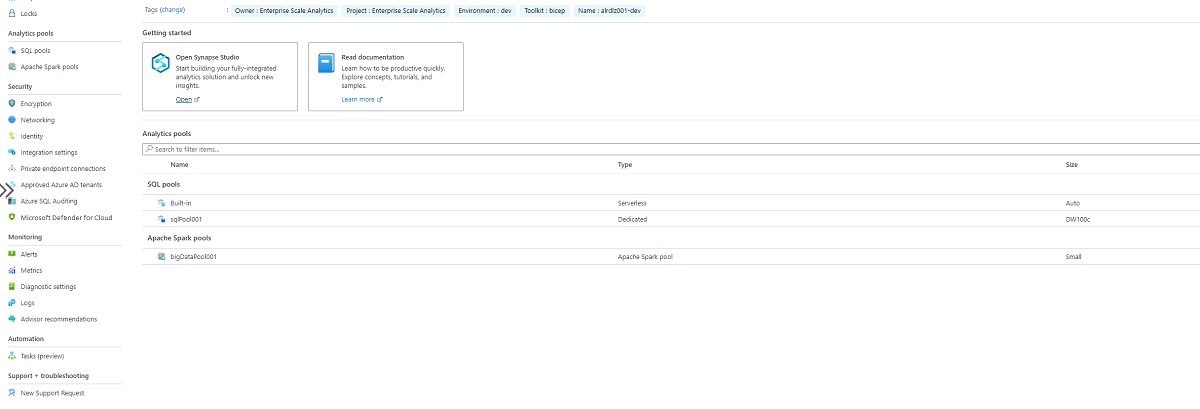

För att förenkla processen för användare finns det en Bicep/ARM-mall som kan hjälpa dig att snabbt skapa den här konfigurationen i landningszonen för datahantering eller datalandningszonen. Använd mallen för att skapa följande konfiguration i din prenumeration:

Om du vill distribuera Bastion-värd själv väljer du knappen Distribuera till Azure:

När du distribuerar Azure Bastion och en jumpbox via knappen Distribuera till Azure kan du ange samma prefix och miljö som du använder i din datalandningszon eller landningszon för datahantering. Den här distributionen har inga konflikter och fungerar som ett tillägg till din datalandningszon eller landningszon för datahantering. Du kan lägga till andra virtuella datorer manuellt så att fler användare kan arbeta i miljön.

Ansluta till den virtuella datorn

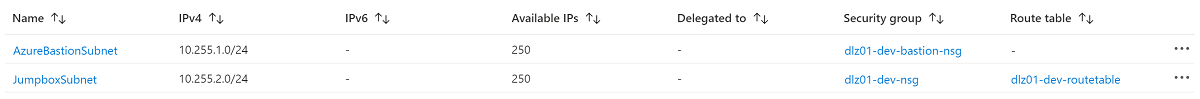

Efter distributionen ser du att två extra undernät skapas i det virtuella nätverket för datalandningszonen.

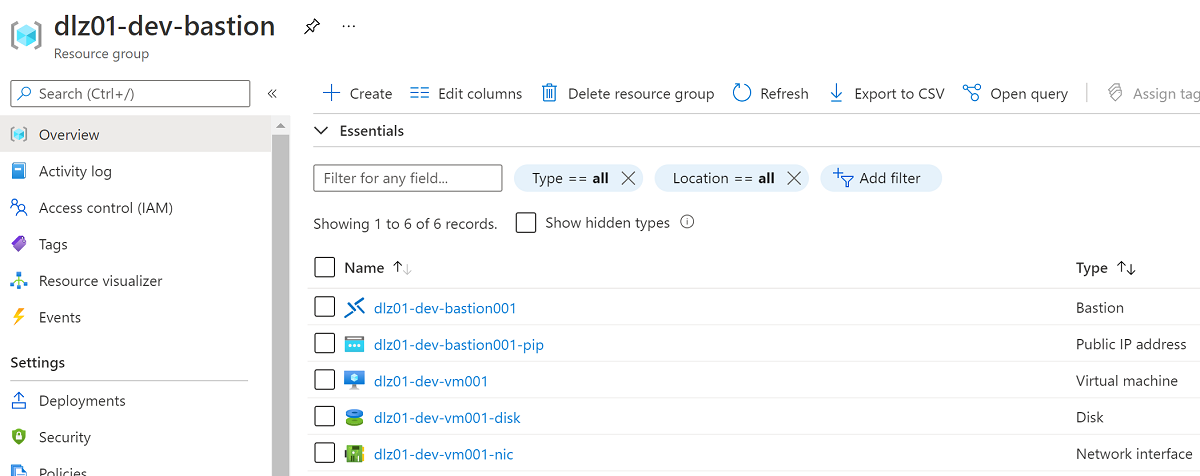

Dessutom hittar du en ny resursgrupp i din prenumeration, som innehåller Azure Bastion-resursen och en virtuell dator:

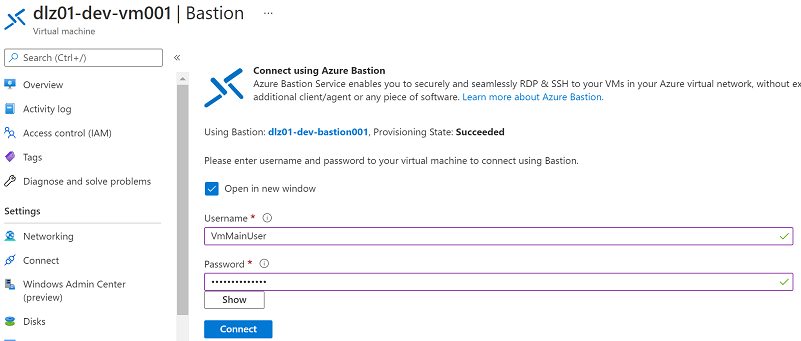

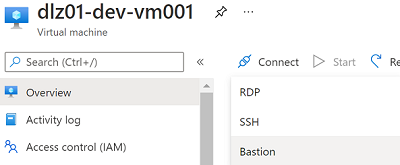

Följ dessa steg för att ansluta till den virtuella datorn med hjälp av Azure Bastion:

Välj den virtuella datorn (till exempel dlz01-dev-bastion), välj Anslutoch välj sedan Bastion.

Välj den blå knappen Använd Bastion.

Ange dina autentiseringsuppgifter och välj sedan Anslut.

RDP-sessionen öppnas på en ny webbläsarflik där du kan börja ansluta till dina datatjänster.

Logga in på Azure-portalen.

Gå till

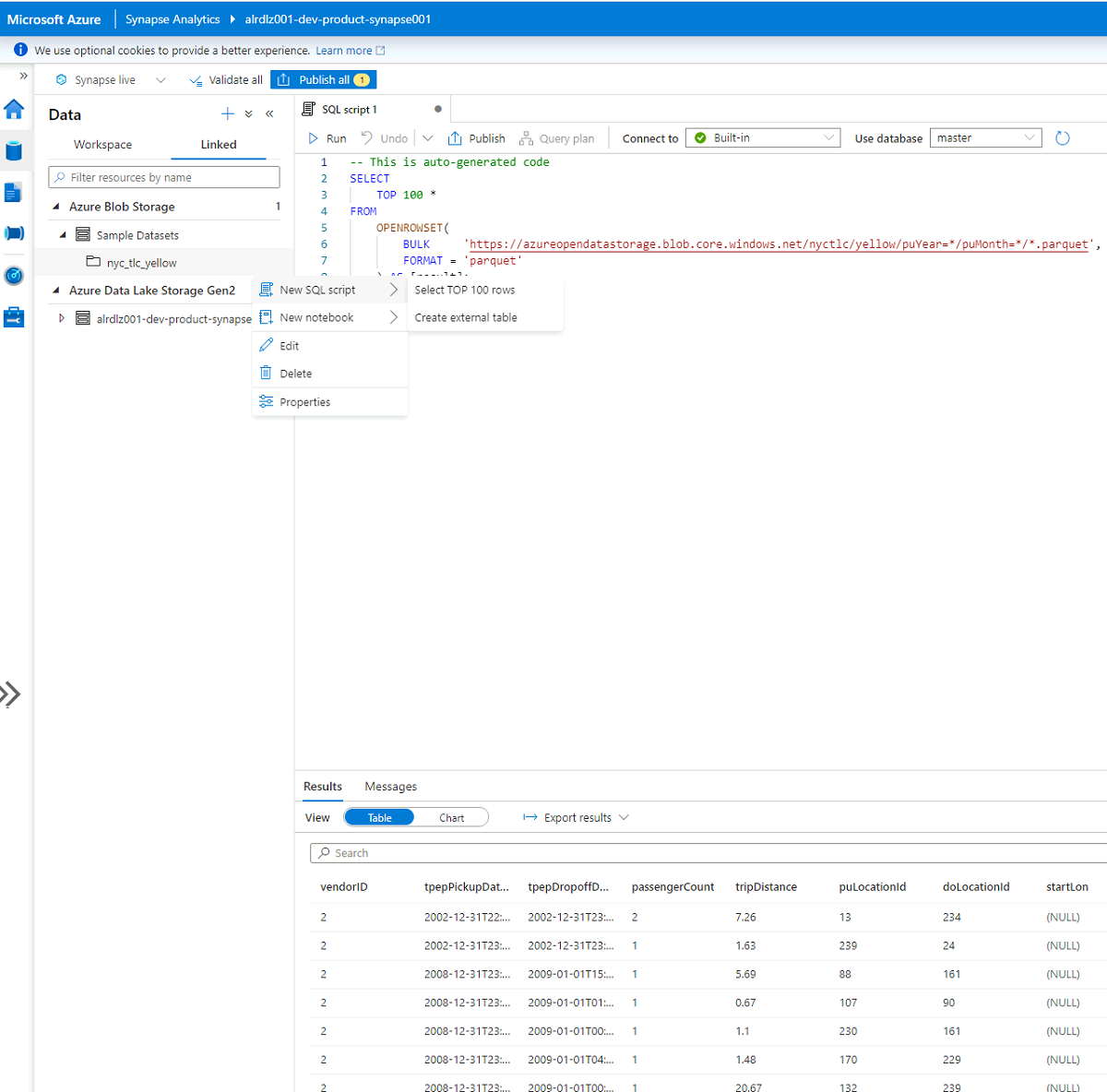

{prefix}-{environment}-product-synapse001Azure Synapse-arbetsytan i resursgruppen{prefix}-{environment}-shared-productför datautforskning.I Azure Synapse-arbetsytan läser du in en exempeldatauppsättning från galleriet (till exempel NYC Taxi-datauppsättningen) och väljer sedan Nytt SQL-skript för att fråga

TOP 100rader.

Om alla virtuella nätverk är peerkopplade med varandra krävs endast en enda jumpbox i en datalandningszon för att få åtkomst till tjänster i alla datalandningszoner och landningszoner för datahantering.

Mer information om varför vi rekommenderar den här nätverkskonfigurationen finns i Överväganden för nätverksarkitektur. Vi rekommenderar högst en Azure Bastion-tjänst per datalandningszon. Om fler användare behöver åtkomst till miljön kan du lägga till extra virtuella Azure-datorer i datalandningszonen.

Använda punkt-till-plats-anslutningar

Du kan också ansluta användare till det virtuella nätverket med hjälp av punkt-till-plats-anslutningar. En Azure-intern lösning på den här metoden är att konfigurera en VPN-gateway för att tillåta VPN-anslutningar mellan användare och VPN-gatewayen via en krypterad tunnel. När du har upprättat anslutningen kan användarna börja ansluta privat till tjänster som finns i det virtuella nätverket i Azure-klientorganisationen.

Vi rekommenderar att du konfigurerar VPN-gatewayen i det virtuella hubbnätverket i hub-and-spoke-arkitekturen. Detaljerad stegvis vägledning om hur du konfigurerar en VPN-gateway finns i Självstudie: Skapa en gateway-portal.

Använda plats-till-plats-anslutningar

Om användarna redan är anslutna till den lokala nätverksmiljön och anslutningen ska utökas till Azure kan du använda plats-till-plats-anslutningar för att ansluta den lokala anslutningshubben och Azure-anslutningshubben. Precis som med en VPN-tunnelanslutning kan du med plats-till-plats-anslutningen utöka anslutningen till Azure-miljön. På så sätt kan användare som är anslutna till företagsnätverket ansluta privat till tjänster som finns i det virtuella nätverket i Azure-klientorganisationen.

Den rekommenderade, Azure-inbyggda metoden för en sådan anslutning är användningen av ExpressRoute. Vi rekommenderar att du konfigurerar en ExpressRoute-gateway i det virtuella hubbnätverket i hub-and-spoke-arkitekturen. Detaljerad stegvis vägledning om hur du konfigurerar ExpressRoute-anslutning finns i Självstudie: Skapa och ändra peering för en ExpressRoute-krets med hjälp av Azure-portalen.

Nästa steg

Vanliga frågor och svar om i företagsskala