Överväganden för identitets- och åtkomsthantering för Red Hat Enterprise Linux i Azure

Den här artikeln beskriver IAM-överväganden (identitets- och åtkomsthantering) för din azure Red Hat Enterprise Linux-distribution (RHEL). IAM är en viktig del av organisationens säkerhetsinställningar. RHEL-operativsystemet och de program som körs på det måste använda externa identiteter för att skala åtgärder. Utforma noggrant IAM-implementeringen för hybridmoln för att säkerställa smidig integrering och hantering av instanslandskapet i Azure-molnet. Red Hat och Microsoft samarbetar för att säkerställa intern integrering mellan RHEL, Windows Server Active Directory och Microsoft Entra Privileged Identity Management (PIM).

Utformningsbeaktanden

Implementera dessa designöverväganden och rekommendationer för att skapa en IAM-plan som uppfyller organisationens krav för din Azure RHEL-distribution.

I allmänhet bör en RHEL-distribution i en hybridmolnmiljö:

- Använd en centraliserad Linux-identitetsutfärdare som integreras med operativsystemets säkerhetsundersystem där det är möjligt för att öka drifteffektiviteten och synligheten för åtkomstkontroll. Använd en centraliserad Linux-identitetsutfärdare så att du kan:

- Hantera värdspecifik auktorisering för Linux-operativsystemet.

- Uppnå konsekvens mellan hybriddistributioner.

- Delegera autentisering till externa källor.

- Effektivisera granskningsprocessen för åtkomstkontroll.

- Se till att de är enhetliga.

- Påskynda implementeringsprocessen.

- Förbättra säkerhetsramverket för en Linux-hybridmolninfrastruktur.

- Tillämpa principer enhetligt på flera instanser samtidigt. Använd den här metoden så att du inte behöver använda automatisering för att ändra varje instans i infrastrukturen när en ändring sker.

- Stöd för centraliserad, säker och differentierad åtkomstkontroll på instansnivå med hjälp av värdbaserad åtkomstkontroll, delegering och andra regler.

- Hantera behörighetseskaleringsregler på systemnivå centralt över identitetsutfärdarna. Tillämpa den här principen konsekvent i enskilda instanser och grupper av instanser i miljön.

- Stödja eller tillhandahålla moderna automatiseringsverktygsfunktioner för att testa och konsekvent implementera säkerhetskonfigurationer i olika systemflottor. Du bör utforma säkerhetsautomatisering i en hybridmolndistribution från början.

- Stöd för integrering av befintliga funktioner för enkel inloggning för företag (SSO) för att underlätta migreringsbördan, upprätthålla konsekvens i säkerhetsåtgärder och stödja moderna integreringar för molnbaserade distributioner.

Implementera autentisering

Linux-distributioner brukar implementera lokala användarautentiseringsmiljöer på operativsystemnivå. Autentisering och auktorisering på systemnivå, objektägarskap, objektbehörigheter och programintegreringar baseras på den här modellen. Operativsystemprogram använder dessa identiteter på många sätt. Till exempel:

- Programprocesser körs under vissa användaridentiteter.

- Programprocesser skapar eller kommer åt filer som tillskrivs specifika användare och grupper.

- En uppsättning grupper som en användare tillhör korrigeras när de loggar in. Medlemskapsändringar tillämpas endast på nya sessioner.

- Autentiserings- och auktoriseringsflödet för en användare är direkt kopplat till inloggningssessionen som är aktiv till följd av autentisering.

Tidigare var användarinitierade gränssnittssessioner som baserades på dessa identiteter det primära sättet att interagera med program i Linux. Med övergången till webb-, mobil- och molnorienterade användargränssnitt är program som använder det här mönstret för identitetsförbrukning mindre vanliga.

Idag är dessa identiteter vanligtvis en stödmekanism när du kör isolerade program eller tjänster på ett operativsystem. Identiteter på programnivå behöver inte nödvändigtvis vara samma som användare på systemnivå. Men identiteten på systemnivå är fortfarande viktig för att effektivt köra och skydda en Linux-infrastruktur som körs i stor skala i en molnmiljö.

För små molndistributioner eller pilotdistributioner är dessa traditionella IAM-metoder ett enkelt sätt att komma igång på. När en miljö skalas är dessa mekanismer svårare att hantera, även om du använder automatisering. När antalet beröringspunkter ökar ökar även mängden konfigurationsdata, loggningsdata, driftdata och nödvändig analys. Om du vill hantera den här komplexiteten kan du centralisera IAM.

Du kan använda olika verktyg som ger centraliserad säkerhet i en Linux-miljö. Se till att verktyget uppfyller dina affärs- och tekniska krav. RHEL har en bred lista över programkompatibilitet för säkerhet. Du kan integrera säkerhet på programnivå med hjälp av Azure-inbyggt Microsoft Entra-ID, kommersiella programvarulösningar med öppen källkod som Okta, SailPoint eller JumpCloud eller projektlösningar med öppen källkod, till exempel Keycloak. Det finns också olika säkerhetslösningar på operativsystemnivå. Du kan distribuera flera kommersiella lösningar och programvaruprojekt med öppen källkod i molnet.

Designrekommendationer för Red Hat-identitetshantering

I det här avsnittet beskrivs designrekommendationer för IAM i Azure-landningszoner för RHEL när du använder Red Hat Identity Management (IdM) och Red Hat SSO. Dessa tjänster överensstämmer med Cloud Adoption Framework för Azure och Red Hat Infrastructure Standard Adoption Model. Rekommendationerna utökar de principer som du använder för att implementera en hybridmolndistribution.

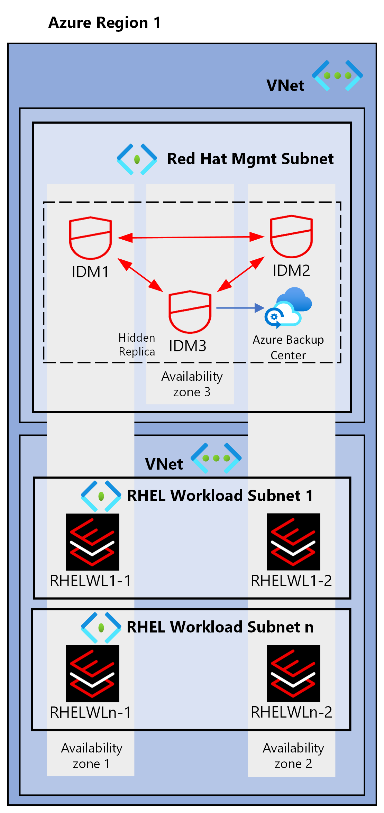

Red Hat IdM är ett centraliserat sätt att hantera identitetslager, autentisering, principer och auktorisering i en Linux-baserad domän. Red Hat IdM integreras internt med Windows Server Active Directory och Microsoft Entra ID och ingår i RHEL. Om du utökar din lokalni Active Directory till Azure kan du dra nytta av Red Hat IdM-inbyggda Windows Server Active Directory-förtroendefunktioner. Om du använder Microsoft Entra-ID eller använder en alternativ identitetsprovider kan du använda Red Hat IdM och Red Hat SSO för sömlös integrering. Red Hat SSO är en företagsimplementering som stöds av Keycloak-projektet med öppen källkod. Det tillhandahålls utan extra kostnad med olika Red Hat-prenumerationer, inklusive Red Hat Ansible Automation Platform. Red Hat rekommenderar att du implementerar Red Hat IdM i din RHEL-distribution i Azure. Följande diagram visar en distribution av RHEL-hanteringsprenumerationen.

IAM-komponenterna för red hat-distributionen i Azure använder prenumerationsskalningsmodellen för att ge extra kontroll och isolering till hanteringsverktygen. Red Hat IdM-primära system och repliksystem och Red Hat SSO-instanser finns i en Red Hat Management-prenumeration med andra verktyg. Prenumerationen innehåller resursgrupper som du kan använda under hela implementeringen för att tillhandahålla lokaliserade tjänster och hög tillgänglighet.

Följande diagram visar en zonindelad distributionsarkitektur för Red Hat IdM.

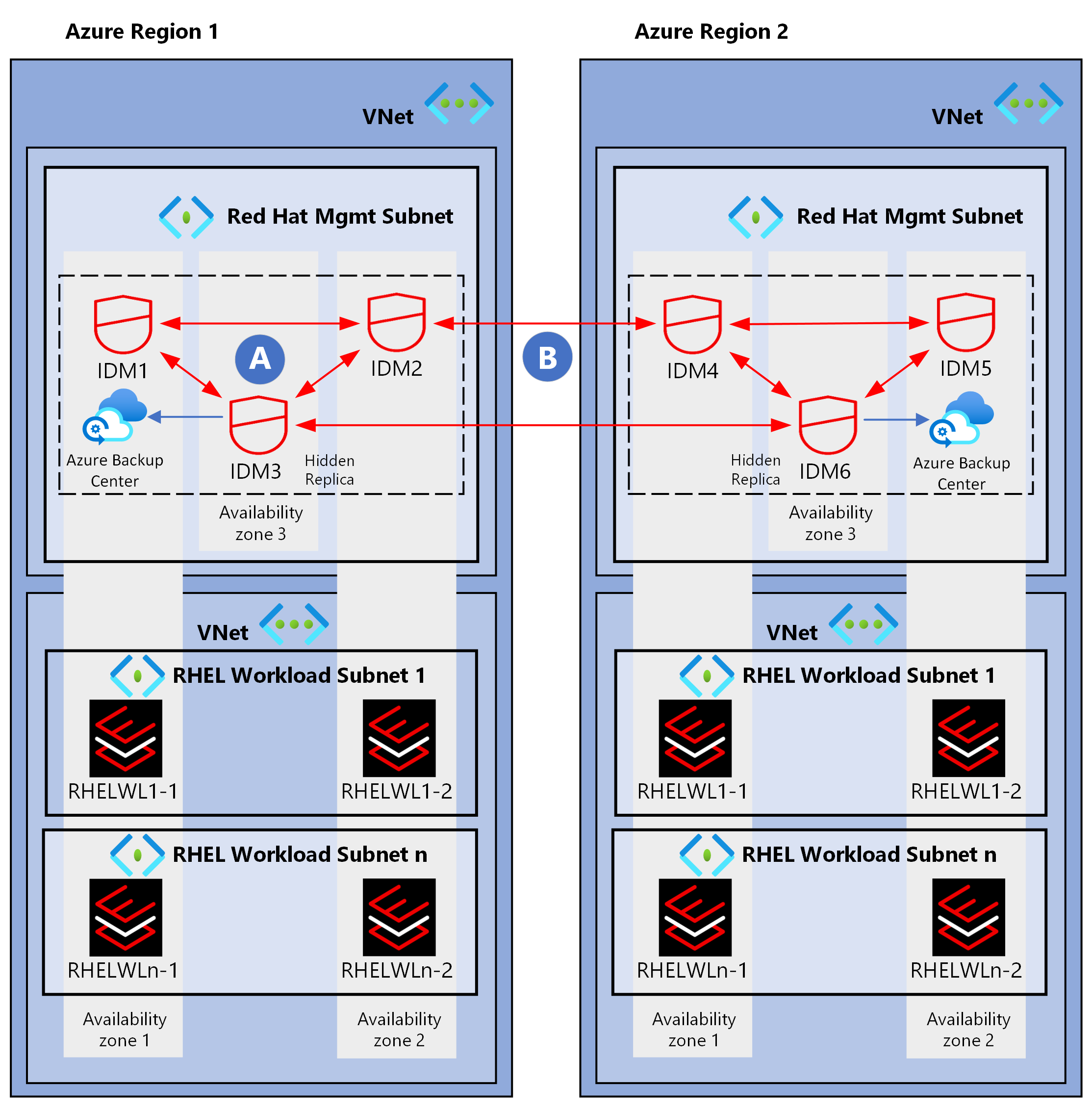

Följande diagram visar en distribution med hög tillgänglighet av Red Hat IdM mellan regioner och tillgänglighetszoner.

Den här arkitekturen har IdM-servrar inom varje region som replikeras till varandra och till en dold replik. Det finns minst två replikeringslänkar mellan regioner. De dolda replikerna fungerar som säkerhetskopieringspunkter eftersom du kan ta dem offline som fullständiga säkerhetskopior utan att påverka tillgängligheten.

IdM-klienter kan belastningsutjämning och redundansväxling mellan IdM-servrar baserat på identifiering av tjänstposter eller via en lista över servrar i filen sssd.conf . Använd inte extern belastningsutjämning eller konfigurationer med hög tillgänglighet med IdM.

Överväg följande kritiska designrekommendationer för din Red Hat IdM-distribution.

Implementera IaC-automatisering (infrastruktur som kod) för distribution, konfiguration och dag-2-åtgärder i Red Hat IdM. För att automatisera Red Hat IdM kan du använda den certifierade Ansible-samlingen redhat.rhel_idm via Ansible Automation Hub. För att automatisera Red Hat SSO kan du använda redhat.sso-certifierade Ansible-samlingen.

Implementera stöd för företags- och programidentitet. Förstå vilka tjänster som exponeras av instanser och vilka tjänster som kräver autentisering på operativsystemnivå och programnivå. Använd Red Hat IdM för att implementera operativsystemets lagersäkerhet, värdbaserade åtkomstkontrollregler och regler för eskalering av privilegier, till exempel sudo. Du kan också använda Red Hat IdM för att mappa SELinux-principer och mappa identiteter för äldre system. Använd Red Hat SSO för att integrera företagsautentiseringskällor med webbaserade program.

Använd centraliserad identitetshantering för hothantering. Du kan omedelbart ogiltigförklara eller rotera komprometterade autentiseringsuppgifter i distributioner i molnskala.

Fastställ den inledande integrationssökvägen för Azure-interna identitetsprovidrar, till exempel Windows Server Active Directory och Microsoft Entra ID. Red Hat IdM stöder flera integreringsalternativ. Du kan lägga till och ta bort integreringar inom IdM, men du bör utvärdera befintliga krav, migreringseffekter och kostnaden för ändringar över tid.

Konfigurera Red Hat IdM-primära distributioner och replikdistributioner för att minska svarstiderna och se till att det inte finns någon enskild felpunkt i replikeringen. Geografiska distributioner av RHEL-instanser påverkar din Red Hat IdM-infrastruktur. Du kan använda Red Hat IdM för att distribuera flera Red Hat IdM-repliker, vilket ger bättre prestanda, belastningsutjämning, redundans och hög tillgänglighet. Distributioner kan bestå av upp till 60 repliker. Replikdistributioner bör se till att systemen sträcker sig över feldomäner. Hantera Red Hat IdM-replikuppdateringar via automatisering för att säkerställa replikeringskonsekvens. Använd Red Hat-rekommenderade replikeringstopologier.

Kontrollera att du har konfigurerat konfigurationen av Windows Server Active Directory-förtroende och DNS-konfigurationen (Domain Name System). När du konfigurerar Red Hat IdM och Windows Server Active Directory måste både lokalni Active Directory servrar och Red Hat IdM-servrar finnas i sina egna DNS-domäner eller underdomäner. Det här kravet beror på Kerberos-tjänstposter och Kerberos-tjänstidentifiering. Cloud Adoption Framework rekommenderar privat IP DNS-matchning för Azure-baserade instanser.

Konfigurera Red Hat Satellite for Red Hat IdM-integrering för att automatisera hanteringsuppgifter som vidarebefordrade och omvända DNS-zoner, värdregistrering och SSH-nyckelgenerering (Secure Shell) och registrering i Red Hat IdM. Red Hat IdM tillhandahåller en integrerad DNS-tjänst. Kombinera den här integreringen med Windows Server Active Directory-förtroendet så att Windows Server Active Directory-användare sömlöst kan logga in på RHEL-system och -tjänster via enkel inloggning.

Säkerhetskopiera dina Red Hat IdM-resurser. Vanligtvis distribuerar du Red Hat IdM i en självhanterad replikkonfiguration med flera huvudservrar, men du måste också se till att du har rätt system- och datasäkerhetskopior. Använd dolda Red Hat IdM-repliker för att implementera fullständiga offlinesäkerhetskopior utan att avbryta tjänstens tillgänglighet. Använd Azure Backup för krypterad säkerhetskopiering.

Låt en extern certifikatutfärdare (CA), företagscertifikatutfärdare eller partner-CA signera Red Hat IdM-rotcertifikatet när du distribuerar RHEL med den integrerade CA:n.

Integrera Red Hat Identity-tjänster med andra Red Hat-produkter. Red Hat IdM och Red Hat SSO integreras med Ansible Automation Platform, OpenShift Container Platform, OpenStack Platform, Satellit och utvecklingsverktyg.

Använd guiden Planeringsidentitetshantering för att planera din infrastruktur och integrera tjänster för din Red Hat IdM-distribution. Se den specifika guiden för operativsystemets version av RHEL som du planerar att distribuera Red Hat IdM på.

Designrekommendationer för Azure-intern identitetshantering

Använd virtuella Azure RHEL-datorer med Microsoft Entra-ID för att begränsa användarrättigheter och minimera antalet användare som har administratörsbehörighet. Begränsa användarrättigheterna för att skydda åtkomsten till konfiguration och hemligheter. Mer information finns i Inbyggda Azure-roller för beräkning.

Följ principen om lägsta behörighet och tilldela de minsta behörigheter som användarna behöver för auktoriserade uppgifter. Ge fullständig åtkomst och just-in-time-åtkomst endast efter behov. Använd Microsoft Entra PIM och IAM i Azure-landningszoner.

Använd hanterade identiteter för att komma åt Microsoft Entra ID-skyddade RHEL-resurser utan att behöva hantera hemligheter för arbetsbelastningar som körs i Azure.

Överväg att använda Microsoft Entra ID som en grundläggande autentiseringsplattform och en certifikatutfärdare till SSH till en virtuell Linux-dator.

Skydda känslig information som nycklar, hemligheter och certifikat. Mer information finns i Cloud Adoption Framework för kryptering och nyckelhantering i Azure.

Implementera enkel inloggning med hjälp av Windows Server Active Directory, Microsoft Entra ID eller Active Directory usluge za ujedinjavanje (AD FS). Välj din tjänst baserat på din åtkomsttyp. Använd enkel inloggning så att användarna kan ansluta till RHEL-program utan användar-ID och lösenord när den centrala identitetsprovidern har autentiserat dem.

Använd en lösning, till exempel Lokal administratörslösenordlösning (LAPS), för att ofta rotera lokala administratörslösenord. Mer information finns i Säkerhetsbedömning: Microsoft LAPS-användning.