Automatisera Azure-landningszoner över flera tenanter

Om din organisation har flera Microsoft Entra-klienter med Azure-landningszoner (ALZ) i var och en av dem, en eller flera gånger, är automatisering nyckeln. Automation hjälper till att hantera och underhålla ALZ-distributionen i stor skala för alla klienter. Det finns många metoder för att automatisera ALZ-distributioner över flera hyresgäster. Vilken metod du använder beror på varför din organisation har flera Microsoft Entra-klienter.

Du kan till exempel ha flera Microsoft Entra-klienter om du är en oberoende programvaruleverantör. Det är troligt att du vill hålla företagets och SaaS-lösningarnas Microsoft Entra-klienter åtskilda. Risken för en åtgärd eller driftsättning som påverkar den andra klientorganisationen, oavsett om det sker avsiktligt eller av misstag, minskar.

Följande avsnitt innehåller diagram och vägledning om de metoder som du kan använda. Välj vilken metod som är bäst för dig baserat på dina krav, överväganden och rekommendationer för att automatisera distributioner av Azure-landningszoner när du hanterar flera Microsoft Entra-klienter.

Obs

Granska följande artiklar först för att få en översikt över Microsoft Entra-klienter:

Metoder

Det finns två metoder för att automatisera distributionen av Azure-landningszoner i flera Microsoft Entra-klienter.

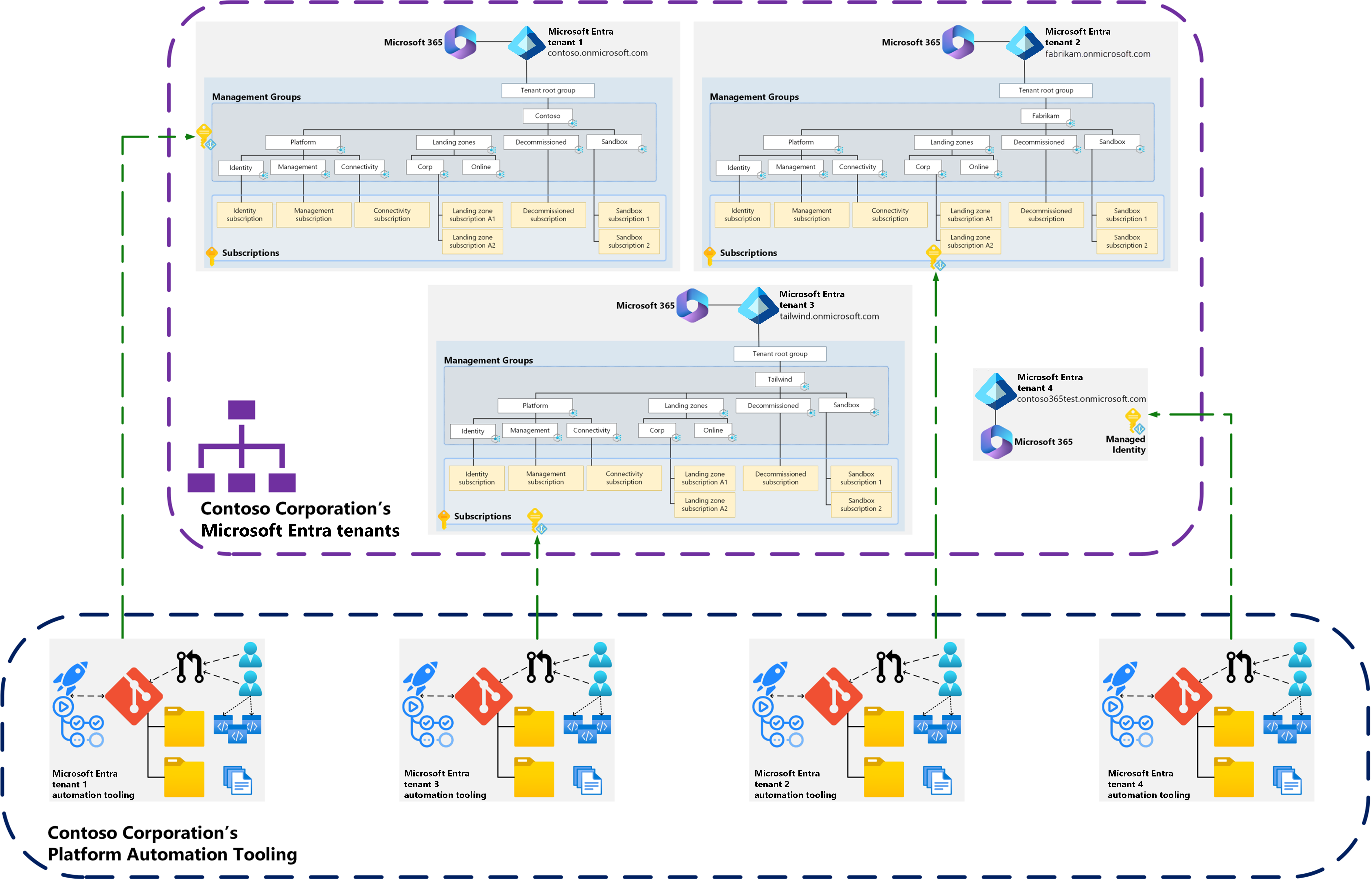

Metod 1 – Fullständig isolering är den vanligaste metoden i scenarier med flera klientorganisationer. Den här metoden behåller den nödvändiga separationen och isoleringen mellan Microsoft Entra-klienter, vilket är det vanligaste kravet när du använder en multitenant-metod.

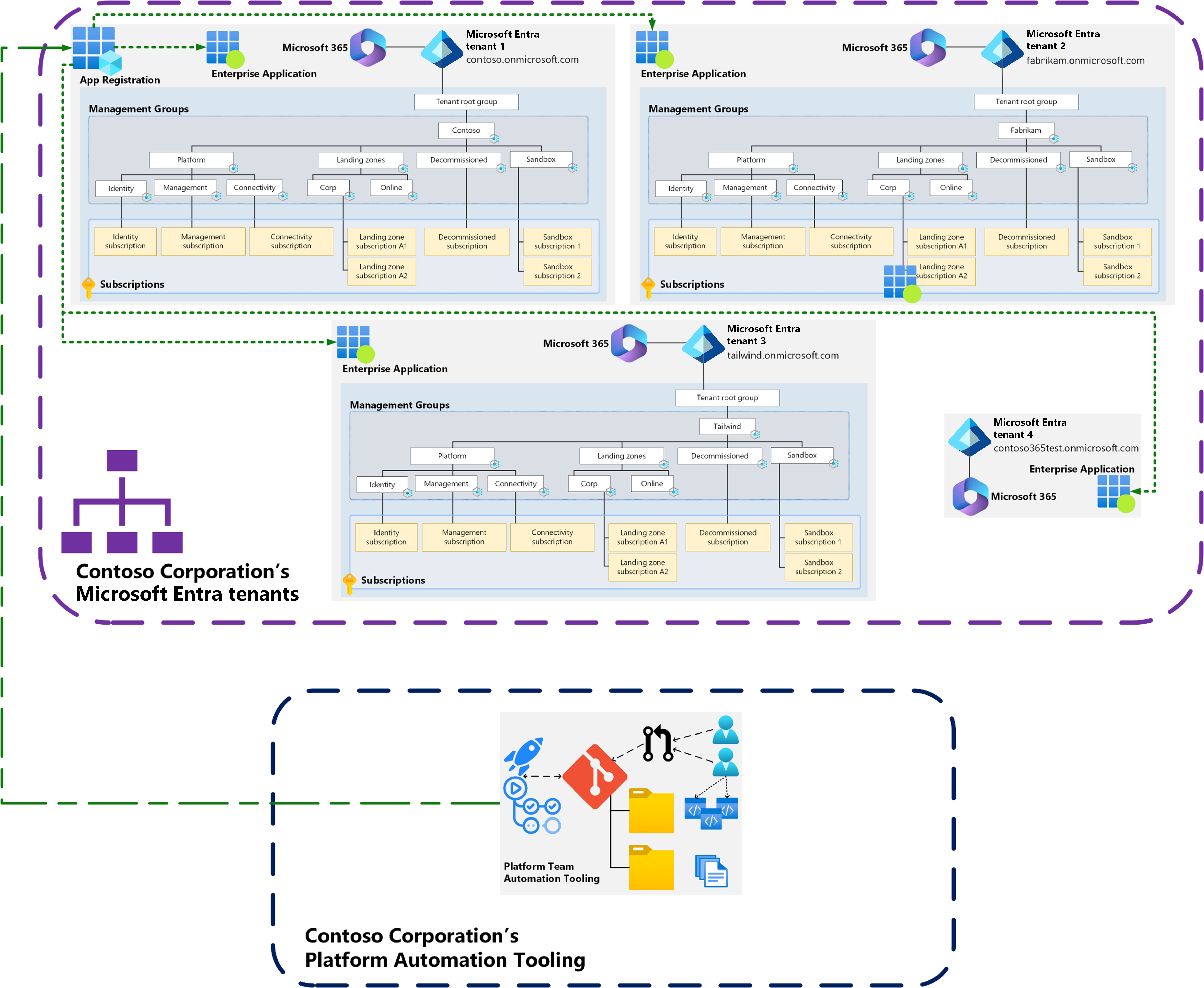

Metod 2 – Registrering av delade program (multitenant) med flera tjänsthuvudnamn används ofta i MSP-scenarier (Managed Service Provider). I det här tillvägagångssättet kan ett distributionsstämpelmönster användas för att automatisera distributionen av en nästan identisk arkitektur för flera hyresgäster i stor omfattning.

Båda dessa metoder tillhandahålls som exempel och inspiration. Du kan blanda och matcha metoderna i dina distributioner baserat på organisationens krav.

Viktig

Den här artikeln beskriver hur du automatiserar distributionen och driften av Azure-landningszoner som plattform i varje Microsoft Entra-klientorganisation som din organisation har. Metoderna, rekommendationerna och övervägandena i den här artikeln är inte avsedda att användas av programteam som distribuerar och driver sina tjänster och program i sina landningszoner (prenumerationer). Mer information om de olika typerna av landningszoner finns i Plattform jämfört med programlandningszoner.

Metod 1 – Fullständig isolering

I den här metoden är det primära målet att hålla varje Microsoft Entra-klientorganisation isolerad från varandra i alla automationskomponenter, till exempel:

- En Git-lagringsplats.

- GitHub Actions eller Azure Pipelines (inklusive lokalt installerade löpare, om de används).

- Identiteter som används för att utföra uppgifter från automatisering, till exempel hanterade identiteter som tilldelats till lokalt installerade löpare, tjänsthuvudnamn (SPN), användare eller administratörer.

I den här metoden finns det fler komponenter att hantera, vilka dupliceras för varje Microsoft Entra-klientorganisation. Vissa organisationer kan ha regelefterlevnadskontroller som kräver den här typen av segregation och isolering.

Observera

Om din organisation endast tillåter användning av hanterade identiteter för plattformsautomatisering måste du använda den här metoden eller en metod som loggar in på varje klientorganisation individuellt. Hanterade identiteter stöder inte klientövergripande scenarier i allmänt tillgängligt tillstånd idag. Mer information finns i dessa vanliga frågor och svar.

Detta är dock nu tillgängligt i offentlig förhandsversion för User-Assigned hanterade identiteter genom att konfigurera ett förtroende mellan sig själv och ett Entra ID-program för flera klientorganisationer. Mer information om hur du konfigurerar detta finns i Konfigurera ett program för att lita på en hanterad identitet (förhandsversion). Detta kan nu göra Metod 2 – Registrering av delade program (multitenant) med flera tjänsteprincipaler till ett genomförbart alternativ för er distribution.

Identiteter för plattformsadministratörer och utvecklare – Metod 1

I den här metoden bör identiteter också isoleras i varje Microsoft Entra-klientorganisation, vilket innebär att varje plattformsadministratör eller utvecklare kräver ett separat användarkonto inom varje klientorganisation för att utföra åtgärder inom klientorganisationen. Dessa konton används också för att komma åt utvecklarverktygen, till exempel GitHub eller Azure DevOps, för var och en av klientorganisationen. Överväg noggrant effekterna av administratörs- och utvecklarproduktivitet enligt den här metoden.

Microsoft Entra B2B och/eller Azure Lighthouse kan användas, men det här alternativet ifrågasätter resonemanget för att ha separata Microsoft Entra-klienter.

Metod 2 – Delad programregistering (fleranvändar) med flera tjänstehuvudkonton

I den här metoden skapas en programregistrering i den hanterande Microsoft Entra-klientorganisationen. I varje Microsoft Entra-klientorganisation som du vill hantera skapas ett tjänsthuvudnamn (SPN) i den klientorganisationen baserat på programregistreringen. Med den här åtgärden kan medarbetare som kör pipelinens uppgifter och steg logga in i någon av Microsoft Entra-tjänsterna med ett och samma autentiseringsuppgiftset.

Tips

Information om relationen mellan programregistreringar och företagsprogram (tjänsteprinciper) finns i Objekt för program och tjänstehuvudobjekt i Microsoft Entra ID.

Viktig

I den här metoden bör den enskilda programregistreringen och de associerade företagsprogrammen (tjänstehuvudkonton) övervakas för onormal aktivitet i dina SIEM-verktyg (säkerhetsinformation och händelsehantering), eftersom detta är ett konto med hög behörighet. Den bör skicka aviseringar och eventuellt automatiskt vidta åtgärder, beroende på varningens allvarlighetsgrad.

I föregående exempel finns en enda appregistrering i contoso.onmicrosoft.com Microsoft Entra-klientorganisation och ett företagsprogram finns i var och en av de Microsoft Entra-klienter som är länkade till appregistreringen. Med den här konfigurationen kan en pipeline autentisera och auktorisera mot alla Microsoft Entra-klienter via en enda appregistrering. Mer information finns i Göra din applikation fleranvändartillgänglig och Ge administrativt samtycke för hela hyresgästen till en applikation.

Tips

Användartilldelade hanterade identiteter i offentlig förhandsversion kan nu stödja scenarier med flera klientorganisationer genom att konfigurera ett förtroende mellan sig själv och ett Entra ID-program för flera klientorganisationer. Mer information om hur du konfigurerar detta finns i Konfigurera ett program för att lita på en hanterad identitet (förhandsversion).

När du använder en centraliserad pipeline kan du behöva skapa en liten mappningstabell som innehåller data som korrelerar Microsoft Entra-klienterna och andra metadata, till exempel miljön, associerade prenumerationer, organisationsnamn och identitetsobjekt-ID som används för autentisering och auktorisering. Dessa data kan anropas under körningen av pipelinen i ett steg som använder vissa logik och villkor för att styra vilken Microsoft Entra-klient som den distribueras till och med vilka identiteter. Data kan lagras i tjänster, till exempel Azure Cosmos DB eller Azure Table Storage.

När du hanterar flera miljöer, till exempel utveckling, testning eller produktion, kan de styras på samma sätt med hjälp av samma eller separata programregistreringar och företagsprogram med pipelines.

Du kan välja att ha separata pipelines för varje Microsoft Entra-klientorganisation eller använda en enda pipeline. Valet är ditt baserat på dina krav.

Anteckning

Azure Lighthouse fungerar ungefär så här, men Azure Lighthouse tillåter inte tilldelning av RBAC-ägare, administratör för användaråtkomst och roller med DataActions-behörigheter. Mer information finns i Rollstöd för Azure Lighthouse.

Ägar- och användaråtkomstroller krävs vanligtvis i alla distributionsscenarier för Azure-landningszoner. Det här kravet tar bort Azure Lighthouse som ett alternativ för hela distributionsaspekten för plattformsautomatisering i Azure-landningszoner, men det är fortfarande användbart i vissa scenarier. Mer information finns i Azure Lighthouse-användning i ALZ multitenant.

Identiteter för plattformsadministratörer och utvecklare – Metod 2

I den här metoden behöver plattformsadministratörer och utvecklare vanligtvis bara åtkomst till den hanterande Microsoft Entra-klientorganisationen. Den här åtkomsten ger dem åtkomst till utvecklarverktygen, till exempel GitHub eller Azure DevOps, som alla klienter distribueras till och drivs från.

De kan ha åtkomst till de andra Microsoft Entra-klienterna via Microsoft Entra B2B eller Azure Lighthouse. De använder samma konto från den hanterande klienten, eller så kan de ha separata konton, som exemplet i den första metoden.