Mappning av säkerhetskontroll med Azure-landningszoner

Många organisationer måste följa vissa bransch-/regionala regler innan de inför och registrerar Azure-molntjänsterna. Dessa efterlevnadsregler identifieras av efterlevnadsdomän respektive kontroller. Till exempel är CMMC L3 AC 1.001 där AC är åtkomstkontrolldomän och 1.001 ett kontroll-ID i ramverket för certifiering av cybersäkerhetsmognadsmodeller (CMMC). Bästa praxis är att mappa nödvändiga efterlevnadskontroller till Microsoft Cloud Security Benchmark (MCSB) och identifiera den anpassade uppsättningen kontroller som inte omfattas av MCSB.

Dessutom innehåller MCSB också en lista över inbyggda principer och principinitiativs-GUID:er för att hantera de kontroller som krävs. För de kontroller som inte omfattas av MCSB innehåller vägledningen för kontrollmappning en stegvis process för hur du skapar principer och initiativ.

Genom att mappa nödvändiga kontroller till Microsoft cloud security benchmark kan du snabbt påskynda säker Azure-registrering. Microsoft Cloud Security Benchmark tillhandahåller en kanonisk uppsättning molncentrerade tekniska säkerhetskontroller baserade på allmänt använda ramverk för efterlevnadskontroll, till exempel NIST, CIS, PCI. Det finns redan inbyggda initiativ för regelefterlevnad. Om du är intresserad av en specifik efterlevnadsdomän kan du läsa inbyggda initiativ för regelefterlevnad.

Kommentar

Kontrollmappningarna mellan Microsofts prestandamått för molnsäkerhet och branschmått, till exempel CIS, NIST och PCI, tyder bara på att en specifik Azure-funktion kan användas för att helt eller delvis uppfylla ett kontrollkrav som definieras i dessa branschmått. Du bör vara medveten om att en sådan implementering inte nödvändigtvis innebär fullständig efterlevnad av motsvarande kontroller i dessa branschriktmärken.

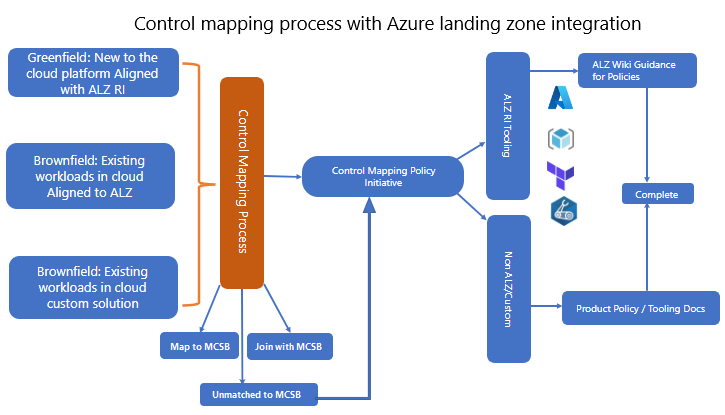

Följande diagram visar processflödet för kontrollmappning:

Kontrollmappningssteg

- Identifiera de kontroller som krävs.

- Mappa nödvändiga kontroller till Microsoft Cloud Security Benchmark.

- Identifiera de kontroller som inte har mappats med Microsofts molnsäkerhetsmått och respektive principer.

- Utför utvärdering på plattforms- och tjänstnivå.

- Implementera skyddsräcken med principinitiativ med azure-verktyg för landningszoner, interna verktyg eller verktyg från tredje part.

Dricks

Du bör gå igenom vägledningen för hur du skräddarsyr Arkitekturen för Azure-landningszoner för att stödja dina kontrollmappningskrav.

1. Identifiera de kontroller som krävs

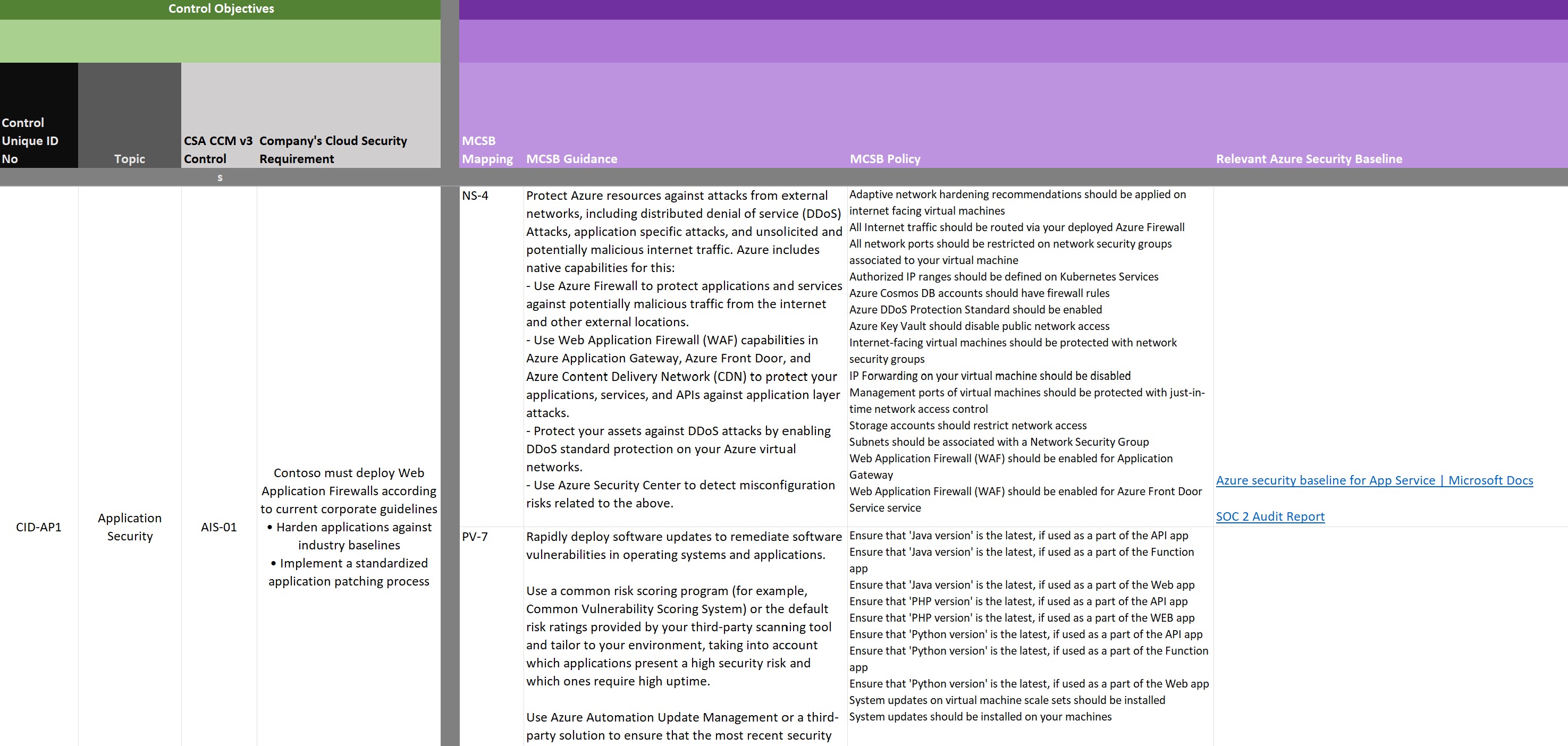

Samla in alla befintliga och obligatoriska listor över efterlevnadskontroller från säkerhetsteamet. Om listan inte finns samlar du in kontrollkraven i ett Excel-kalkylblad. Använd formatet nedan som vägledning för att skapa listan. En lista skulle bestå av kontroller från ett eller flera efterlevnadsramverk. Använd mallen för mappning av säkerhetskontroll för att samla in nödvändiga kontroller och relaterade ramverk.

Ett exempel på en formaliserad kontrolllista.

2. Mappa kontrollerna till Microsoft Cloud Security Benchmark och skapa en uppsättning anpassade kontroller

För varje kontroll som du har samlat in använder du lämpliga kontrollrubriker, domänkategorier och vägledning/beskrivning för att identifiera relaterade kontroller. Justera avsikten för varje kontroll så nära som möjligt och notera avvikelsen eller luckorna i kalkylbladet.

Du kan också använda vanliga ramverk som är mappade till både organisationens och Microsofts molnsäkerhetsmått där de finns. Om både dina och Microsofts prestandamått för molnsäkerhet redan har mappats till NIST 800-53 r4 eller CIS 7.1 kan du koppla ihop datauppsättningarna i pivoten. Mellanliggande vanliga ramverk finns i avsnittet resurser

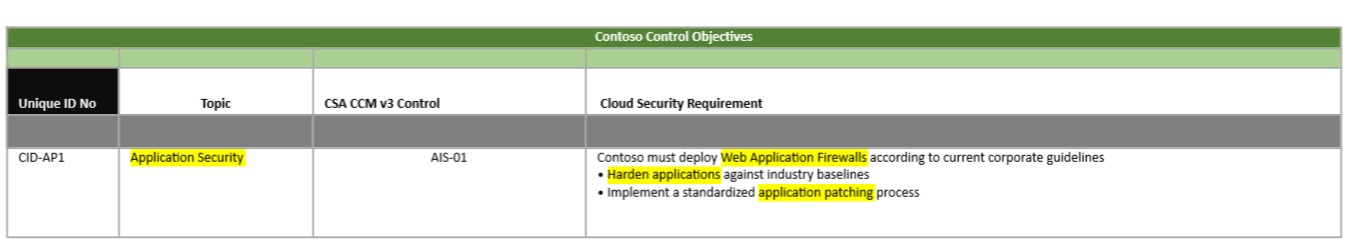

Exempel på mappning med enkel kontroll: Organisationens kontrollmål

Tabellen ovan visar ett av de unika kontrollmålen med nyckelord markerade.

I det här exemplet kan vi titta på den befintliga kategoriseringen av en viss kontroll "Application Security" för att identifiera den som en programrelaterad kontroll. Innehållet i kravfältet är att implementera programbrandväggar och att härda och korrigera sina program. Om vi tittar på Microsofts benchmark-kontroller för molnsäkerhet och vägledning för en korrekt matchning kan vi se att det finns många kontroller som kan tillämpas och mappas på lämpligt sätt.

För att snabbt söka i en viss version av Microsofts molnsäkerhetsmått tillhandahåller vi Excel-nedladdningsfiler för varje version som snabbt kan sökas igenom med kontroll-ID eller en del av beskrivningens verbiage. I det här steget identifierar och mappar processen kontroller som omfattas av Microsofts prestandamått för molnsäkerhet.

3. Identifiera de kontroller som inte har mappats med Microsofts prestandamått för molnsäkerhet och respektive principer

Alla identifierade kontroller som kanske inte mappas direkt bör markeras som att de behöver minimera automatiseringen, och en anpassad princip eller ett skript för automatisering bör utvecklas i implementeringsprocessen för skyddsräcket.

Dricks

AzAdvertizer är ett communitydrivet verktyg som stöds av Cloud Adoption Framework. Det kan hjälpa dig att identifiera principer som är inbyggda, från Azure-landningszoner eller från communityns Azure Policy-lagringsplats på en enda plats.

4. Utför utvärdering på plattforms- och tjänstnivå

När du har mappat dina kontroller och mål tydligt till Microsofts prestandamått för molnsäkerhet och har samlat in stödinformation om ansvar, vägledning och övervakning måste IT-säkerhetskontoret eller den stödjande organisationen granska all angiven information i en officiell plattformsutvärdering.

Den här plattformsutvärderingen avgör om Microsofts molnsäkerhetsmått uppfyller minimitröskelvärdet för användning och om det kan uppfylla alla säkerhets- och efterlevnadskrav som följer av reglerna.

Om det finns luckor kan du fortfarande använda Microsofts prestandamått för molnsäkerhet, men du kan behöva utveckla mildrande kontroller tills dessa luckor har stängts och riktmärket kan släppa uppdateringar för att åtgärda dem. Dessutom kan du mappa de anpassade kontrollerna genom att skapa en principdefinition och eventuellt lägga till i en initiativdefinition.

Checklistor för godkännande

Säkerhetsteamet har godkänt Azure-plattformen för användning.

Du måste ansluta en enskild Microsoft Cloud Security Benchmark Service-baslinje till de tidigare slutförda kontrollmappningarna på plattformsnivå.

- Lägg till kolumner för att hantera utvärderingen, till exempel täckning, tillämpning, tillåtna effekter.

Utför en analys rad för rad av den resulterande mallen för tjänstbaslinjeutvärdering:

För varje kontrollmål anger du:

- Om den kan uppfyllas av tjänsten eller en risk.

- Riskvärde, om det finns något.

- Status för granskning för det radobjektet.

- Behövs för att minimera kontroller, om det finns några.

- Vad Azure Policy kan framtvinga/övervaka kontrollen.

Om det finns brister i övervakningen eller tillämpningen av tjänsten och kontrollen:

- Rapportera till Microsofts benchmark-team för molnsäkerhet för att minska luckor i innehåll, övervakning eller tillämpning.

Observera risken för områden som inte uppfyller dina krav om du väljer att undanta det kravet, effekten och om det är acceptabelt att godkänna eller om du är blockerad på grund av klyftan.

Tjänststatus fastställs:

- Antingen uppfyller tjänsten alla krav eller att risken är acceptabel och placeras på en tillåten lista som ska användas när skyddsräcken är på plats.

- ELLER, tjänstluckorna är för stora/risken är för stor och tjänsten placeras på en blocklista. Det kan inte användas förrän luckor har stängts av Microsoft.

Indata – plattformsnivå

- Tjänstutvärderingsmall (Excel)

- Kontrollera mål för microsofts benchmark-mappning av molnsäkerhet

- Måltjänst

Utdata – plattformsnivå

- Slutförd tjänstutvärdering (Excel)

- Minimera kontroller

- Luckor

- Godkännande/icke-godkännande för tjänstanvändning

Efter godkännandet från ditt interna säkerhets-/granskningsteam om att plattformen och kärntjänsterna uppfyller deras behov måste du implementera de överenskomna övervaknings- och skyddsräckena. Under mappnings- och utvärderingsprocessen måste inbyggda kontroller eller Azure Policy implementeras med hjälp av principdefinitioner och eventuellt lägga till i en initiativdefinition om det fanns mildrande kontroller som sträcker sig bortom Microsofts prestandamått för molnsäkerhet.

Checklista – tjänstnivå

- Sammanfatta de principer som identifierades som nödvändiga som utdata från plattformsutvärderingen och tjänstutvärderingarna.

- Utveckla eventuella anpassade principdefinitioner som behövs för att minimera kontroller/luckor.

- Skapa ett initiativ för anpassad princip.

- Tilldela principinitiativet med Verktyg för Azure-landningszoner, interna verktyg eller verktyg från tredje part.

Indata – tjänstnivå

- Slutförd tjänstutvärdering (Excel)

Utdata – tjänstnivå

- Initiativ för anpassad princip

5. Implementera skyddsräcken med azure-landningszon eller interna verktyg

I följande avsnitt beskrivs processen för att identifiera, mappa och implementera regelefterlevnadsrelaterade kontroller som en del av distributionen av Azure-landningszoner. Distributionen omfattar principer som är anpassade till Microsofts molnsäkerhetsmått för säkerhetskontroller på plattformsnivå.

Dricks

Som en del av Azure-landningszonens acceleratorer (Portal, Bicep & Terraform) tilldelar vi Principinitiativet för Microsofts molnsäkerhetsprincip till mellanliggande rothanteringsgrupp som standard.

Du kan lära dig mer om principer som tilldelats som en del av en Distribution av En Azure-landningszonsaccelerator.

Vägledning för implementeringsprinciper

Beroende på dina kontrollmål kan du behöva skapa anpassade principdefinitioner, principinitiativdefinitioner och principtilldelningar.

Se följande vägledning för varje acceleratorimplementeringsalternativ.

Azures acceleratorportal för landningszoner

När du använder portalbaserad upplevelse i Azure-landningszonen:

- Skapa anpassade säkerhetsprinciper i Microsoft Defender för molnet

- Självstudie: Skapa en anpassad principdefinition

- Tilldela Azure Policy- eller principinitiativ

Azure Resource Manager med AzOps

När du använder Resource Manager-mallarna med AzOps Accelerator läser du distributionsartikeln för att lära dig hur du använder Azure-plattformen med hjälp av infrastruktur som kod.

Terraform-modul

När du använder Terraform-modulen för Azure-landningszoner kan du läsa wikin för lagringsplatsen för vägledning om hur du hanterar ytterligare principdefinitioner och tilldelningar.

- Lägga till anpassade Azure Policy-definitioner och tilldelningar

- Tilldela en inbyggd Azure Policy

- Expandera inbyggda arketypdefinitioner

Bicep

När du använder Azure-landningszonernas Bicep-implementering får du lära dig hur du skapar egna principdefinitioner och tilldelningar.

Implementera anpassade principer när du inte använder en Implementering av Azure-landningszoner

Azure Portal

När du använder Azure-portalen läser du följande artiklar.

- Skapa anpassade säkerhetsprinciper i Microsoft Defender för molnet

- Skapa en anpassad principdefinition

- Skapa och hantera principer för att använda kompatibilitet

- Tilldela principinitiativ

Azure Resource Manager-mallar

När du använder Resource Manager-mallarna läser du följande artiklar.

- Skapa en anpassad principdefinition

- Tilldela principinitiativ

- Skapa en principtilldelning för att identifiera icke-kompatibla resurser med hjälp av en ARM-mall

- Referens för Bicep- och Resource Manager-principdefinitionsmall

- Mallreferens för Bicep- och Resource Manager-uppsättningar (initiativ)

- Referens för Bicep- och Resource Manager-principtilldelningsmall

Terraform

När du använder Terraform läser du följande artiklar.

- Lägga till anpassade Azure-principdefinitioner och initiativ

- Lägga till Azure Policy Set Definition

- Tilldela hanteringsgruppsprincip

- Tilldela Azure Policy eller principinitiativ

Bicep

När du använder Bicep-mallarna läser du följande artiklar.

- Snabbstart: Skapa en principtilldelning för att identifiera icke-kompatibla resurser med hjälp av en Bicep-fil

- Referens för Bicep- och Resource Manager-principdefinitionsmall

- Referens för Bicep- och Resource Manager-principuppsättningar (initiativ)

- Referens för Bicep- och Resource Manager-principtilldelningsmall

Vägledning för att använda Microsoft Defender för molnet

Microsoft Defender för molnet jämför kontinuerligt konfigurationen av dina resurser med krav i branschstandarder, föreskrifter och riktmärken. Instrumentpanelen för regelefterlevnad ger insikter om din efterlevnadsstatus. Läs mer om att förbättra din regelefterlevnad.

Vanliga frågor och svar

Vi använder ett ramverk som inte är mappat till Microsoft cloud security benchmark, hur kan jag fortfarande registrera våra kontrollmål?

Vi tillhandahåller Microsoft cloud security benchmark-mappningar till många av de mest efterfrågade branschramverken. För de kontroller som för närvarande inte omfattas krävs dock en manuell mappningsövning. I dessa fall kan du läsa våra steg för att utföra en manuell kontrollmappning.

[Exempel] Vi måste uppfylla efterlevnaden för Canada Federal Protected B (PBMM) och Microsoft Cloud Security Benchmark har ännu inte någon mappning till PBMM. För att överbrygga den här mappningen kan du hitta en mappning för delat ramverk, till exempel NIST SP 800-53 R4 som är tillgänglig och mappad till både PBMM och MCSB v2. Med det här vanliga ramverket kan du förstå vilka rekommendationer och vägledning du måste följa i Azure för att uppfylla ditt önskade ramverk.

Våra kontrollmål omfattas inte av Microsofts benchmark-kontroller för molnsäkerhet, hur avblockerar jag dem från registrering?

Microsofts molnsäkerhetstest fokuserar på tekniska Azure-kontroller. Objektiva områden som omger icke-tekniska objekt, till exempel utbildning eller för objekt som inte är direkt teknisk säkerhet, till exempel datacentersäkerhet, utelämnas avsiktligt. Dessa objekt kan markeras som Microsofts ansvar och bevis på efterlevnad kan tillhandahållas från Microsofts molnsäkerhetstestinnehåll eller Microsoft-granskningsrapporter. Om du upptäcker att målet verkligen är en teknisk kontroll skapar du en mildrande kontroll utöver basen för spårning och skickar en begäran om att MCSBteam@microsoft.com hantera de kontroller som saknas i framtida versioner.

Resurser

Översikt över datacentersäkerhet

Översikt över finansiella tjänster