Sandbox-miljöer i landningszonen

En sandbox-miljö är en isolerad miljö där du kan testa och experimentera utan att påverka andra miljöer, till exempel UAT-miljöer (produktion, utveckling eller användargodkännande). Utföra konceptbevis (POC) med Azure-resurser i en kontrollerad miljö. Varje sandbox-miljö har en egen Azure-prenumeration och Azure-principer styr prenumerationen. Principerna tillämpas på sandbox-hanteringsgruppsnivå och hanteringsgruppen ärver principer från hierarkin ovanför den. Beroende på dess syfte kan en individ eller ett team använda en sandbox-miljö.

Tips

Information om standardprinciptilldelningar för Azure-landningszoner finns i Principer som ingår i referensimplementeringar för Azure-landningszoner.

Sandbox-miljöer är den bästa platsen för praktisk Azure-utbildning. Några vanliga användningsfall är:

- En utvecklare behöver en kontrollerad Azure-miljö för att snabbt testa designmönster för program.

- En molnarkitekt behöver en sandbox-miljö för att utvärdera Azure-resurser eller genomföra POC:er för en Azure-tjänst eller resurs innan de godkänns formellt för organisationen.

- En molntekniker behöver en sandbox-miljö för att bättre förstå vad som händer när en inställning ändras på en Azure-resurs.

- En plattformstekniker vill skapa och testa en ny Azure-princip och se hur den fungerar enligt canary-vägledningen.

- En utvecklare vill experimentera med Azure-tjänster eller -resurser när de skapar ett program.

Sandbox-arkitektur

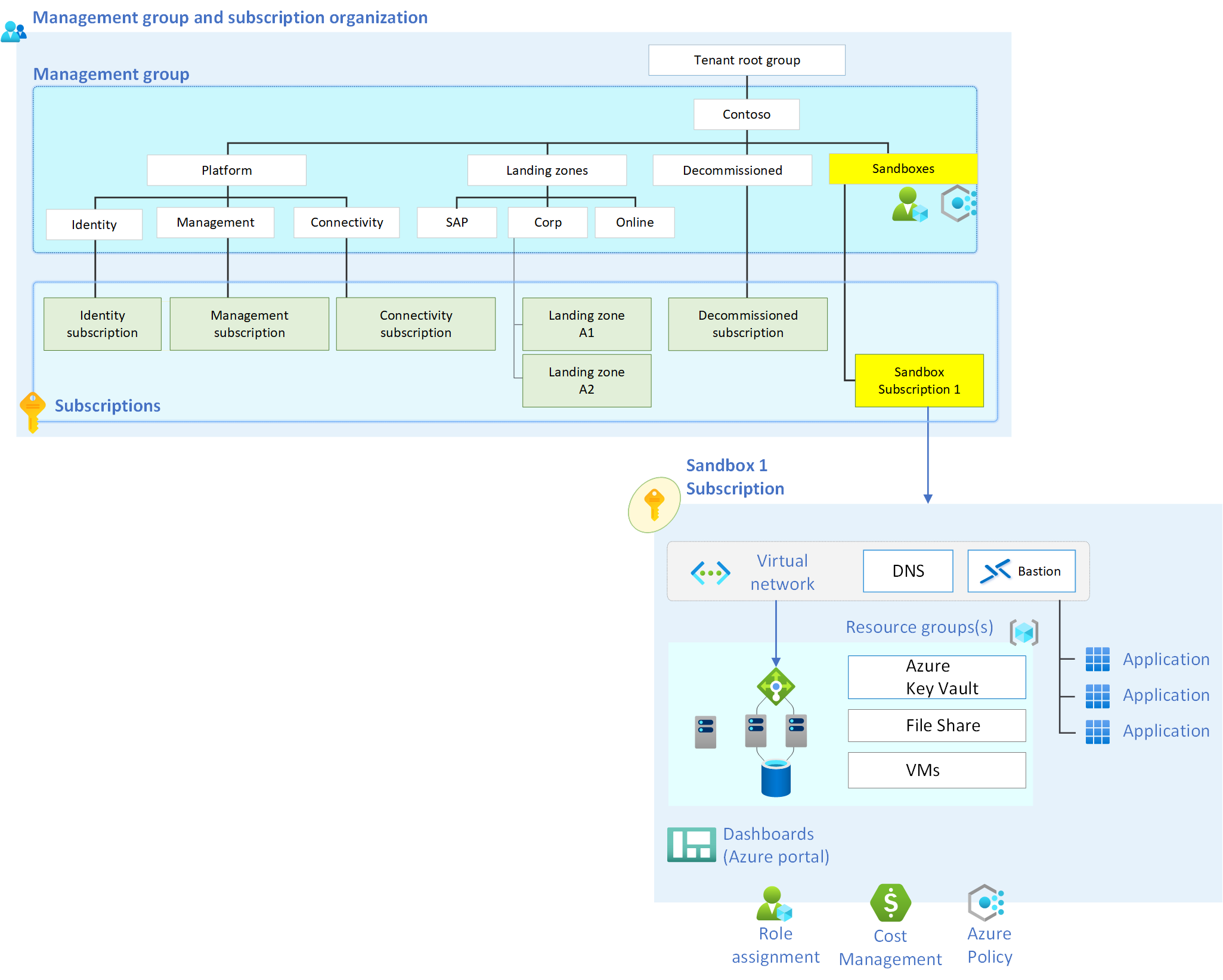

Följande bild visar hanteringsgruppen och prenumerationslayouten.

Placera sandbox-prenumerationen i sandbox-hanteringsgruppen. Mer information om hanteringsgrupper och prenumerationsorganisation finns i Designområden för landningszoner och konceptuell arkitektur. Azure-principer som skapas för sandbox-miljö placeras på sandbox-miljöns hanteringsgruppsnivå. Sandbox-miljöer ärver sedan Azure-principer från hanteringsgruppshierarkin ovanför dem.

En sandbox-prenumeration hjälper till att hantera kostnader för varje program eller projekt. Du kan enkelt spåra kostnader och avbryta sandbox-miljöer när budgetarna minskar eller när sandbox-miljön upphör att gälla.

Nätverk

Skapa det sandbox-prenumerationsnätverk som passar dina behov. Om du vill hålla sandbox-miljön isolerad kontrollerar du att nätverken som skapats i sandbox-prenumerationerna inte har peer-kopplats till andra nätverk utanför sandbox-miljön. Du kan använda principen neka peering mellan prenumerationer för virtuella nätverk för att säkerställa att varje sandbox-miljö är en egen isolerad miljö.

Använd principen neka ExpressRoute/VPN/Virtual WAN för att neka skapandet av ExpressRoute-gatewayer, VPN-gatewayer och Virtual WAN hubbar. När du nekar dessa resurser ser det till att sandbox-prenumerationsnätverken förblir isolerade.

Granskningsloggning

För säkerhet är det viktigt att aktivera granskningsloggning för en sandbox-miljö. Aktivera en diagnostikinställning som innehåller minst kategorierna för administrativa loggar och säkerhetsloggar (granskning) för alla sandbox-prenumerationer. Lagra granskningsloggar i ett centralt mål, till exempel Standardarbetsytan i Azure-landningszonen, så att du enkelt kan granska dem. Eller så kan du integrera dem med en SIEM-plattform (säkerhetsinformation och händelsehantering), till exempel Microsoft Sentinel. Mer information finns i Inventerings- och synlighetsrekommendationer.

Azure-principerna som ingår i referensimplementeringen för landningszoner i företagsskala har en Azure-principdefinition ("Konfigurera Azure-aktivitetsloggar att strömma till den angivna Log Analytics-arbetsytan") som möjliggör granskningsloggning för alla prenumerationer. Sandbox-hanteringsgruppen bör ärva den här principen för att aktivera diagnostikloggning för sandbox-prenumerationer.

Åtkomst till sandbox-miljö

Sandbox-användaren har ägaråtkomst till sandbox-prenumerationen. När en sandbox-miljö avbryts tar du bort den rollbaserade åtkomstkontrollen för ägare (RBAC) för alla sandbox-användare.

Ytterligare överväganden

Tänk på följande faktorer för att säkerställa tillförlitliga och effektiva miljöprestanda för sandbox-miljön.

Förfallodatum för sandbox-miljö

Du kan avbryta eller ta bort en sandbox-miljö vid behov. Planera en strategi för att ta bort sandbox-miljö för att spara på kostnaderna och se till att säkerheten förblir pålitlig. Överväg förfallodatumet för kostnaden och sandbox-miljön för att avgöra när du ska ta bort en sandbox-miljö. När en sandbox-miljö har upphört att gälla flyttar du den till den inaktiverade hanteringsgruppen.

Kostnad

Ett viktigt problem för molnbaserade sandbox-miljöer är kostnadsspårning. För att göra spårningen enklare kan du skapa en budget i Microsoft Cost Management. Budgetfunktionen skickar aviseringar när faktiska utgifter eller prognostiserade utgifter överskrider ett konfigurerat tröskelvärde.

När du distribuerar en sandbox-miljö kan du skapa en Microsoft Cost Management-budget och tilldela den till prenumerationen. Budgetfunktionen varnar sandbox-användare när utgiftströsklar överskrider den procentandel som du anger. Du kan till exempel ange en avisering för när budgeten överskrider utgiftströskeln på 100 %. I så fall kanske du vill avbryta eller ta bort en prenumeration. Enbart aviseringen är bara en varningsmekanism.

Du kan tilldela en budget till alla sandbox-lägen. Använd en standardbudget med hjälp av Azure-principen Deploy-Budget på sandbox-hanteringsgruppsnivå. Ange standardbudgeten till den maximala kostnad som organisationen godkänner för en sandbox-miljö. Standardbudgeten skickar kostnadsaviseringar för alla sandbox-miljöer som inte har tilldelats en mer specifik budget.

Förfallodatum

De flesta organisationer vill att sandbox-miljön ska upphöra att gälla och tas bort efter en viss tidsperiod. Förfalla sandbox-miljö för att ge kostnadskontroll och säkerhetsfördelar. Sandbox-miljöer skapas för testning och inlärning. När sandbox-användaren utför sitt test eller får den avsedda kunskapen kan du förfalla sandbox-miljön eftersom den inte längre behövs. Ange ett förfallodatum för varje sandbox-miljö. När det datumet har nåtts avbryter eller tar du bort sandbox-prenumerationen.

När du skapar en sandbox-miljö kan du placera en Azure-tagg med ett förfallodatum för prenumerationen. Använd automation för att avbryta eller ta bort prenumerationen när den når förfallodatumet.

Begränsa Azure-resurser

För att tillhandahålla den mest robusta inlärningsmiljön för sandbox-användare gör du alla Azure-tjänster tillgängliga i sandbox-miljön. Obegränsade sandbox-miljö är idealiska, men vissa organisationer har krav på att begränsa vilka Azure-tjänster som distribueras till sandbox-miljö. Kontrollera dessa begränsningar via Azure Policy. Använd azure-tjänstblockeringsprincipen för att neka distribution av specifika Azure-tjänster.

Informationsskydd

De flesta organisationer är överens om att det är viktigt att hålla känsliga data borta från en sandbox-miljö. Den första försvarslinjen för informationsskydd är användarutbildning. Innan du tilldelar en användare till en sandbox-miljö ska du förse dem med ansvarsfriskrivningar och information som tydligt anger att inte lägga till känsliga data i sandbox-miljön.

Använd Microsoft Purview för att ge informationsskydd för sandbox-miljöer. Purview kan skicka aviseringar om en användare lägger till data som organisationen etiketterar som känsliga för sandbox-miljöer.