Azure rollbaserad åtkomstkontroll

Gruppbaserade åtkomsträttigheter och -behörigheter är en bra idé. Att hantera grupper i stället för enskilda användare förenklar underhållet av åtkomstprinciper, ger konsekvent åtkomsthantering för team och minskar eventuella konfigurationsfel. Genom att tilldela användare till och ta bort användare från lämpliga grupper förblir varje användares behörigheter alltid aktuella. Rollbaserad åtkomstkontroll i Azure (Azure RBAC) erbjuder detaljerad åtkomsthantering för resurser som är ordnade kring användarroller.

En översikt över rekommenderade Azure RBAC-metoder som en del av en identitets- och säkerhetsstrategi finns i Metodtips för azure-identitetshantering och åtkomstkontroll.

Översikt över rollbaserad åtkomstkontroll i Azure

Genom att använda rollbaserad åtkomstkontroll i Azure kan du separera uppgifter i ditt team och endast bevilja tillräckligt med åtkomst för specifika Microsoft Entra-användare, grupper, tjänsthuvudnamn eller hanterade identiteter för att utföra sina jobb. I stället för att ge alla obegränsad behörighet i din Azure-prenumeration eller dina resurser kan du begränsa åtkomsten för varje uppsättning resurser.

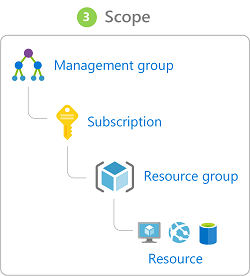

Azure-rolldefinitioner listar åtgärder som är tillåtna eller otillåtna för användare eller grupper som tilldelats den rollen. En rolls omfång anger vilka resurser som dessa definierade behörigheter gäller för. Omfånget kan anges på flera nivåer: hanteringsgrupp, prenumeration, resursgrupp och resurs. Omfång är strukturerade i en överordnad/underordnad relation.

Detaljerade instruktioner för att tilldela användare och grupper till specifika roller och tilldela roller till omfång finns i Lägga till eller ta bort Azure-rolltilldelningar med hjälp av Azure-portalen.

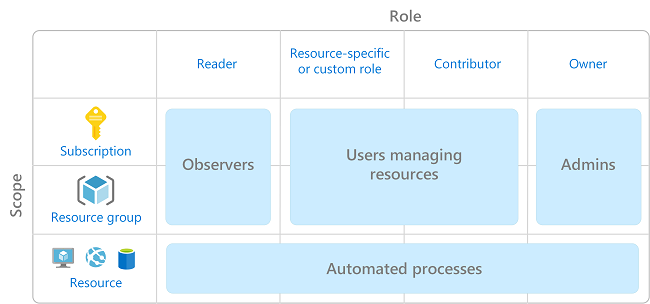

När du planerar din strategi för åtkomstkontroll ska du använda en modell för minsta möjliga behörighet som endast ger användare de behörigheter som krävs för att de ska kunna utföra sina uppgifter. Följande diagram visar ett föreslaget mönster för att använda Azure RBAC via den här metoden.

Kommentar

Ju mer specifika och detaljerade behörigheter du definierar desto mer sannolikt är det att din åtkomstkontroll blir komplex och svår att hantera. Detta gäller särskilt efter hand som din molnegendom blir större. Undvik resursspecifika behörigheter. Använd istället hanteringsgrupper för åtkomstkontroll för hela företaget och resursgrupper för åtkomstkontroll inom prenumerationer. Undvik användarspecifika behörigheter. Tilldela i stället åtkomst till grupper i Microsoft Entra-ID.

Använda inbyggda Azure-roller

Azure tillhandahåller en mängd inbyggda rolldefinitioner, med tre huvudsakliga åtkomstroller:

- Rollen Ägare låter dig hantera allt, inklusive åtkomst till resurser.

- Rollen Deltagare låter dig hantera allt, utom åtkomst till resurser.

- Rollen Läsare låter dig visa allting, men låter dig inte göra några ändringar.

Med dessa kärnåtkomstroller som utgångspunkt kan ytterligare inbyggda roller ge mer detaljerad kontroll för åtkomst till specifika resurstyper eller Azure-funktioner. Du kan till exempel hantera åtkomst till virtuella datorer med hjälp av följande inbyggda roller:

- Inloggningsrollen Virtuell datoradministratör kan visa virtuella datorer i portalen och logga in som

administrator. - Rollen Virtuell datordeltagare kan hantera, men inte bevilja åtkomst till, virtuella datorer och kan heller inte hantera virtuella nätverks- eller lagringskonton som de är anslutna till.

- Rollen inloggning som virtuell datoranvändare kan visa virtuella datorer i portalen och logga in som vanlig användare.

Ett annat exempel på hur du använder inbyggda roller för att hantera åtkomst till vissa funktioner finns i diskussionen om att kontrollera åtkomsten till kostnadsspårningsfunktioner i Spåra kostnader mellan affärsenheter, miljöer eller projekt.

En fullständig lista över tillgängliga inbyggda roller finns i Inbyggda Azure-roller.

Använd anpassade roller

Även om rollerna som är inbyggda i Azure har stöd för ett brett utbud av åtkomstkontrollscenarier, kanske de inte uppfyller alla krav för din organisation eller ditt team. Om du till exempel har en enda grupp med användare som ansvarar för att hantera virtuella datorer och Azure SQL Database-resurser kan du skapa en anpassad roll för att optimera hanteringen av de nödvändiga åtkomstkontrollerna.

Azure RBAC-dokumentationen innehåller instruktioner om hur du skapar anpassade roller, tillsammans med information om hur rolldefinitioner fungerar.

Separering av ansvarsområden och roller för stora organisationer

Med Azure RBAC kan organisationer tilldela olika team till olika hanteringsuppgifter inom stora molnegendomar. Det gör det möjligt för centrala IT-team att styra kärnåtkomst- och säkerhetsfunktioner, samtidigt som programutvecklare och andra team får omfattande kontroll över vissa arbetsbelastningar eller resursgrupper.

De flesta molnmiljöer kan också gynnas av en strategi för åtkomstkontroll som använder flera roller och betonar en separation av ansvarsområden mellan dessa roller. Den här metoden kräver att en alla betydande ändringar av resurser eller infrastruktur måste utföras av flera roller, så att mer än en person måste granska och godkänna ändringar. Den här separationen av ansvarsområden begränsar möjligheten för en enskild person att komma åt känsliga data eller införa sårbarheter att andra teammedlemmar vet om det.

I följande tabell visas ett vanligt mönster för att dela upp IT-ansvar i separata anpassade roller:

| Grupp | Namn på gemensam roll | Ansvar |

|---|---|---|

| Säkerhetsåtgärder | SecOps | Allmän säkerhetstillsyn. Fastställer och tillämpar säkerhetsprinciper, till exempel kryptering i vila. Hanterar krypteringsnycklar. Hanterar brandväggsregler. |

| Nätverksåtgärder | NetOps | Hanterar nätverkskonfiguration och -åtgärder i virtuella nätverk, till exempel vägar och peer-kopplingar. |

| Systemåtgärder | SysOps | Anger infrastrukturalternativ för processor och lagring och hanterar resurser som har distribuerats. |

| Utveckling, testning och drift | DevOps | Skapar och distribuerar arbetsbelastningsfunktioner och -program. Använder funktioner och program för att uppfylla serviceavtal och andra kvalitetsstandarder. |

Fördelningen av åtgärder och behörigheter i dessa standardroller är ofta samma för dina program, prenumerationer eller hela molnegendomen, även om dessa roller utförs av olika personer på olika nivåer. Därför kan du skapa en gemensam uppsättning Azure-rolldefinitioner som ska tillämpas på olika omfång i din miljö. Användare och grupper kan sedan tilldelas en gemensam roll, men endast för den omfång av resurser, resurs grupper, prenumerationer eller hanteringsgrupper som de ansvarar för att hantera.

I en nätverkstopologi för nav och ekrar med flera prenumerationer kan du till exempel ha en gemensam uppsättning rolldefinitioner för hubben och alla arbetsbelastningsekrar. En hubbprenumerations NetOps-roll kan tilldelas medlemmar i organisationens centrala IT-team, som ansvarar för att upprätthålla nätverk för delade tjänster som används av alla arbetsbelastningar. NetOps-rollen för en arbetsbelastningsroll kan sedan tilldelas till medlemmar i den aktuella arbetsbelastningsgruppen så att de kan konfigurera nätverk i den prenumerationen enligt deras arbetsbelastningars krav. Samma rolldefinition används för båda, men omfångsbaserade tilldelningar ser till att användarna bara har den åtkomst som de behöver för att utföra sitt jobb.