Definiera krav för nätverkskryptering

I det här avsnittet beskrivs viktiga rekommendationer för att uppnå nätverkskryptering mellan lokalt och Azure samt mellan Azure-regioner.

Utformningsbeaktanden

Kostnad och tillgänglig bandbredd är omvänt proportionella mot längden på krypteringstunneln mellan slutpunkterna.

Azure Virtual Network-kryptering förbättrar befintliga funktioner för kryptering under överföring i Azure och möjliggör sömlös trafikkryptering och dekryptering mellan virtuella datorer (VM) och vm-skalningsuppsättningar.

När du använder ett VPN för att ansluta till Azure krypteras trafiken via Internet via IPsec-tunnlar.

När du använder Azure ExpressRoute med privat peering krypteras inte trafiken för närvarande.

Det går att konfigurera en plats-till-plats-VPN-anslutning via privat ExpressRoute-peering.

Du kan använda MACsec-kryptering (Media Access Control Security) på ExpressRoute Direct för att uppnå nätverkskryptering.

När Azure-trafik flyttas mellan datacenter (utanför fysiska gränser som inte styrs av Microsoft eller för Microsofts räkning) används MACsec-datalänkskiktskryptering på den underliggande nätverksmaskinvaran. Detta gäller för peering-trafik för virtuella nätverk.

Designrekommendationer

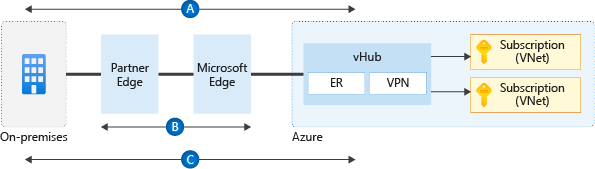

Bild 1: Krypteringsflöden.

När du upprättar VPN-anslutningar från lokalt till Azure med hjälp av VPN-gatewayer krypteras trafiken på protokollnivå via IPsec-tunnlar. Föregående diagram visar den här krypteringen i flödet

A.Om du behöver kryptera vm-till-VM-trafik i samma virtuella nätverk eller över regionala eller globala peer-kopplade virtuella nätverk använder du kryptering för virtuellt nätverk.

När du använder ExpressRoute Direct konfigurerar du MACsec för att kryptera trafik på Layer 2 mellan organisationens routrar och MSEE. Diagrammet visar den här krypteringen i flödet

B.För Virtual WAN-scenarier där MACsec inte är ett alternativ (till exempel att inte använda ExpressRoute Direct) använder du en Virtuell WAN VPN-gateway för att upprätta IPsec-tunnlar via privat ExpressRoute-peering. Diagrammet visar den här krypteringen i flödet

C.För icke-Virtual WAN-scenarier och där MACsec inte är ett alternativ (till exempel att inte använda ExpressRoute Direct) är de enda alternativen:

- Använd partner-NVA:er för att upprätta IPsec-tunnlar via privat ExpressRoute-peering.

- Upprätta en VPN-tunnel via ExpressRoute med Microsoft-peering.

- Utvärdera funktionen för att konfigurera en plats-till-plats-VPN-anslutning via privat ExpressRoute-peering.

Om interna Azure-lösningar (som visas i flöden

BochCi diagrammet) inte uppfyller dina krav använder du partner-NVA:er i Azure för att kryptera trafik via privat ExpressRoute-peering.