Arbeta med NSG-åtkomst och Azure Bastion

När du arbetar med Azure Bastion kan du använda nätverkssäkerhetsgrupper (NSG:er). Mer information finns i Säkerhetsgrupper.

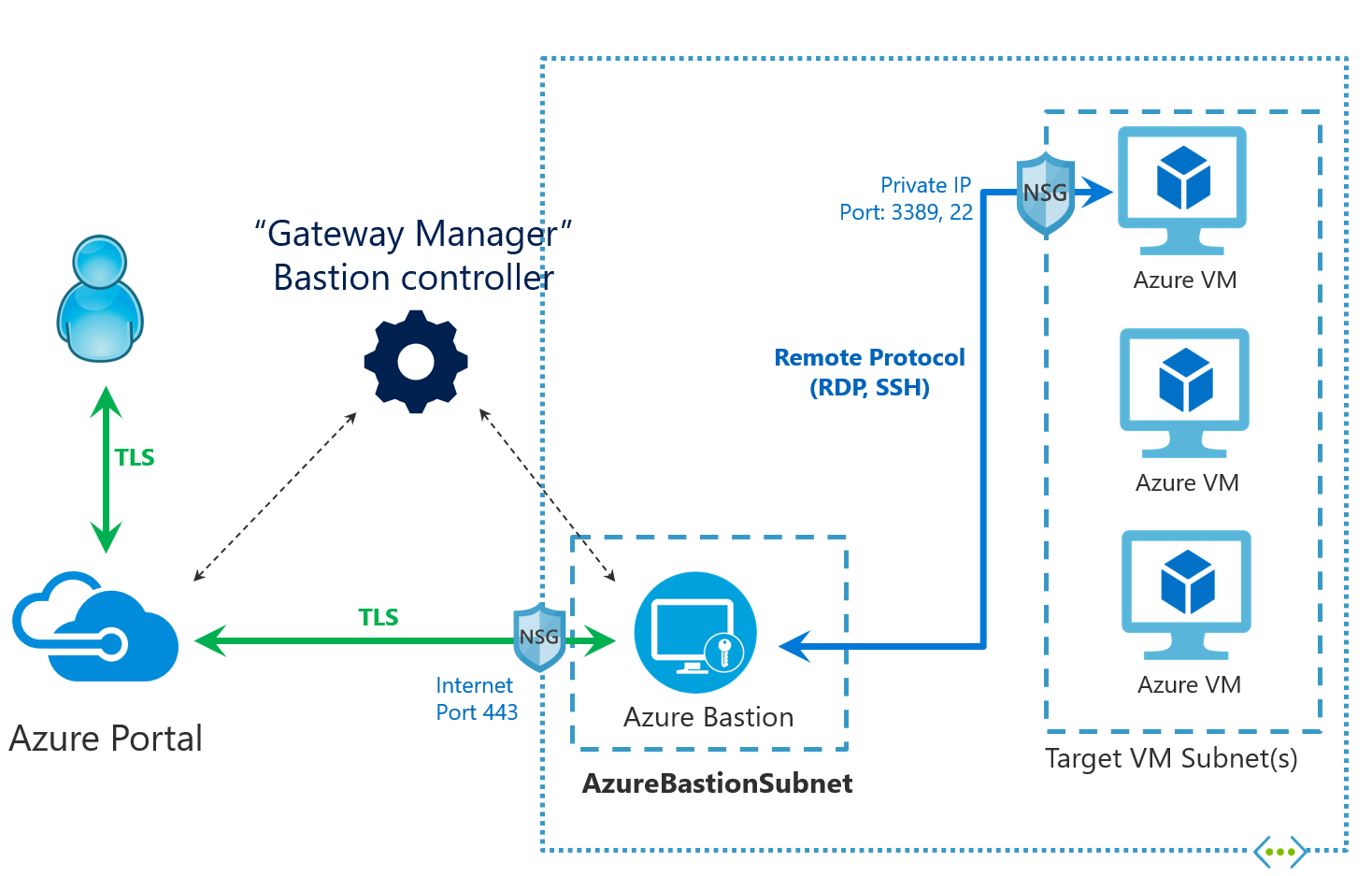

I det här diagrammet:

- Bastion-värden distribueras till det virtuella nätverket.

- Användaren ansluter till Azure Portal med valfri HTML5-webbläsare.

- Användaren navigerar till den virtuella Azure-datorn till RDP/SSH.

- Anslut integrering – RDP/SSH-session med enkel klickning i webbläsaren

- Ingen offentlig IP-adress krävs på den virtuella Azure-datorn.

Nätverkssäkerhetsgrupper

I det här avsnittet visas nätverkstrafiken mellan användaren och Azure Bastion och via för att rikta in virtuella datorer i ditt virtuella nätverk:

Viktigt!

Om du väljer att använda en NSG med din Azure Bastion-resurs måste du skapa alla följande regler för inkommande och utgående trafik. Om du utelämnar någon av följande regler i din NSG blockeras din Azure Bastion-resurs från att ta emot nödvändiga uppdateringar i framtiden och öppnar därför din resurs för framtida säkerhetsrisker.

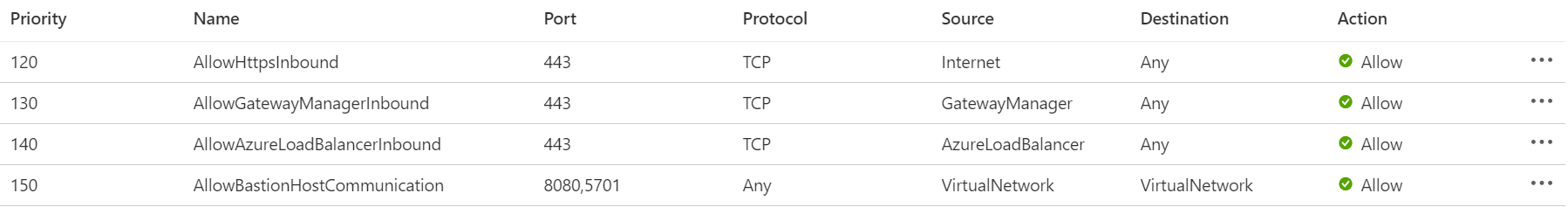

AzureBastionSubnet

Azure Bastion distribueras specifikt till AzureBastionSubnet.

Inkommande trafik:

- Inkommande trafik från offentligt Internet: Azure Bastion skapar en offentlig IP-adress som behöver port 443 aktiverad på den offentliga IP-adressen för inkommande trafik. Port 3389/22 måste INTE öppnas på AzureBastionSubnet. Observera att källan kan vara antingen Internet eller en uppsättning offentliga IP-adresser som du anger.

- Inkommande trafik från Azure Bastion-kontrollplanet: Aktivera port 443 inkommande från GatewayManager-tjänsttaggen för kontrollplansanslutning. Detta gör att kontrollplanet, det vill säga Gateway Manager, kan kommunicera med Azure Bastion.

- Inkommande trafik från Azure Bastion-dataplanet: För dataplanskommunikation mellan de underliggande komponenterna i Azure Bastion aktiverar du portarna 8080, 5701 inkommande från virtualnetwork-tjänsttaggen till virtualnetwork-tjänsttaggen . På så sätt kan komponenterna i Azure Bastion kommunicera med varandra.

- Inkommande trafik från Azure Load Balancer: För hälsoavsökningar aktiverar du inkommande port 443 från tjänsttaggen AzureLoadBalancer . Detta gör det möjligt för Azure Load Balancer att identifiera anslutningar

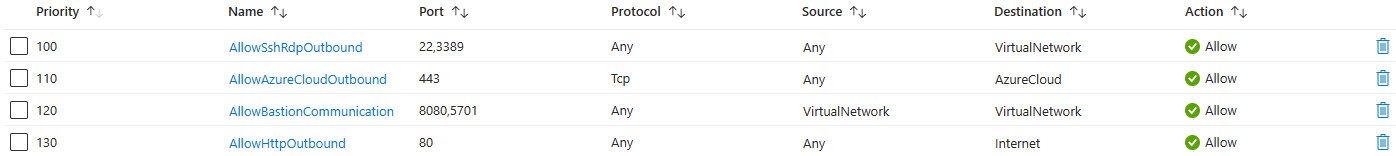

Utgående trafik:

- Utgående trafik till virtuella måldatorer: Azure Bastion når de virtuella måldatorerna via privat IP-adress. NSG:erna måste tillåta utgående trafik till andra undernät för virtuella måldatorer för port 3389 och 22. Om du använder de anpassade portfunktionerna i standard-SKU:n kontrollerar du att NSG:er tillåter utgående trafik till tjänsttaggen VirtualNetwork som mål.

- Utgående trafik till Azure Bastion-dataplanet: För dataplanskommunikation mellan de underliggande komponenterna i Azure Bastion aktiverar du portarna 8080, 5701 utgående från VirtualNetwork-tjänsttaggen till VirtualNetwork-tjänsttaggen . På så sätt kan komponenterna i Azure Bastion kommunicera med varandra.

- Utgående trafik till andra offentliga slutpunkter i Azure: Azure Bastion måste kunna ansluta till olika offentliga slutpunkter i Azure (till exempel för att lagra diagnostikloggar och mätningsloggar). Därför behöver Azure Bastion utgående till 443 till AzureCloud-tjänsttagg .

- Utgående trafik till Internet: Azure Bastion måste kunna kommunicera med Internet för session, Bastion Shareable Link och certifikatverifiering. Därför rekommenderar vi att du aktiverar utgående port 80 till Internet.

Undernät för virtuell måldator

Det här är det undernät som innehåller den virtuella måldator som du vill använda RDP/SSH till.

- Inkommande trafik från Azure Bastion: Azure Bastion når den virtuella måldatorn via privat IP-adress. RDP/SSH-portar (portar 3389/22 respektive anpassade portvärden om du använder den anpassade portfunktionen som en del av Standard eller Premium SKU) måste öppnas på mål-VM-sidan över privat IP. Vi rekommenderar att du lägger till IP-adressintervallet för Azure Bastion-undernätet i den här regeln så att endast Bastion kan öppna dessa portar på de virtuella måldatorerna i undernätet för den virtuella måldatorn.

Nästa steg

Mer information om Azure Bastion finns i Vanliga frågor och svar.