Skapa en SSH-anslutning till en virtuell Windows-dator med Azure Bastion

Den här artikeln visar hur du på ett säkert och smidigt sätt skapar en SSH-anslutning till dina virtuella Windows-datorer som finns i ett virtuellt Azure-nätverk direkt via Azure Portal. När du använder Azure Bastion behöver dina virtuella datorer inte någon klient, agent eller ytterligare programvara. Du kan också ansluta till en virtuell Windows-dator med RDP. Mer information finns i Skapa en RDP-anslutning till en virtuell Windows-dator.

Azure Bastion ger säker anslutning till alla virtuella datorer i det virtuella nätverk där den etableras. Genom att använda Azure Bastion skyddas dina virtuella datorer från att exponera RDP/SSH-portar för omvärlden, samtidigt som de ger säker åtkomst med RDP/SSH. Mer information finns i Vad är Azure Bastion?.

Kommentar

Om du vill skapa en SSH-anslutning till en virtuell Windows-dator måste Azure Bastion konfigureras med standard-SKU eller högre.

När du ansluter till en virtuell Windows-dator med SSH kan du använda både användarnamn/lösenord och SSH-nycklar för autentisering.

Den privata SSH-nyckeln måste vara i ett format som börjar med "-----BEGIN RSA PRIVATE KEY-----" och slutar med "-----END RSA PRIVATE KEY-----".

Förutsättningar

Kontrollera att du har konfigurerat en Azure Bastion-värd för det virtuella nätverk där den virtuella datorn finns. Mer information finns i Skapa en Azure Bastion-värd. När Bastion-tjänsten har etablerats och distribuerats i ditt virtuella nätverk kan du använda den för att ansluta till valfri virtuell dator i det här virtuella nätverket.

För att SSH till en virtuell Windows-dator måste du också se till att:

- Den virtuella Windows-datorn kör Windows Server 2019 eller senare.

- Du har OpenSSH Server installerat och körs på den virtuella Windows-datorn. Mer information om hur du gör detta finns i Installera OpenSSH.

- Azure Bastion har konfigurerats för att använda Standard SKU eller högre.

Roller som krävs

För att upprätta en anslutning krävs följande roller:

- Läsarroll på den virtuella datorn

- Läsarroll på nätverkskortet med den virtuella datorns privata IP-adress

- Läsarroll på Azure Bastion-resursen

- Läsarroll i det virtuella nätverket för den virtuella måldatorn (om Bastion-distributionen finns i ett peer-kopplat virtuellt nätverk).

Hamnar

För att kunna ansluta till den virtuella Windows-datorn via SSH måste följande portar vara öppna på den virtuella datorn:

- Inkommande port: SSH (22) eller

- Inkommande port: Anpassat värde (du måste sedan ange den här anpassade porten när du ansluter till den virtuella datorn via Azure Bastion)

Mer information om ytterligare krav finns i Vanliga frågor och svar om Azure Bastion.

Konfigurationer som stöds

För närvarande stöder Azure Bastion endast anslutning till virtuella Windows-datorer via SSH med Hjälp av OpenSSH.

Bastion-anslutningssida

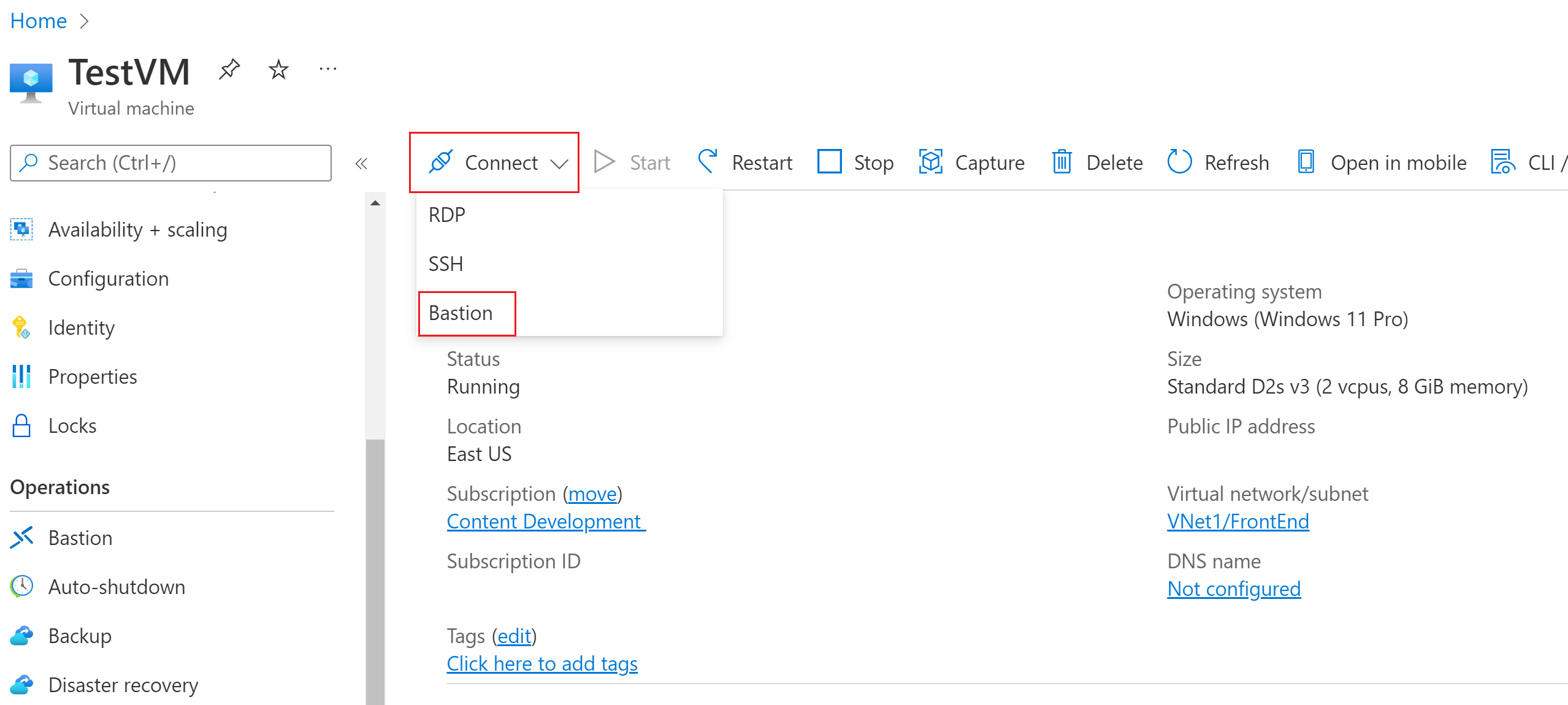

I Azure Portal går du till den virtuella dator som du vill ansluta till. På sidan Översikt väljer du Anslut och sedan Bastion i listrutan för att öppna sidan Bastion-anslutning. Du kan också välja Bastion i den vänstra rutan.

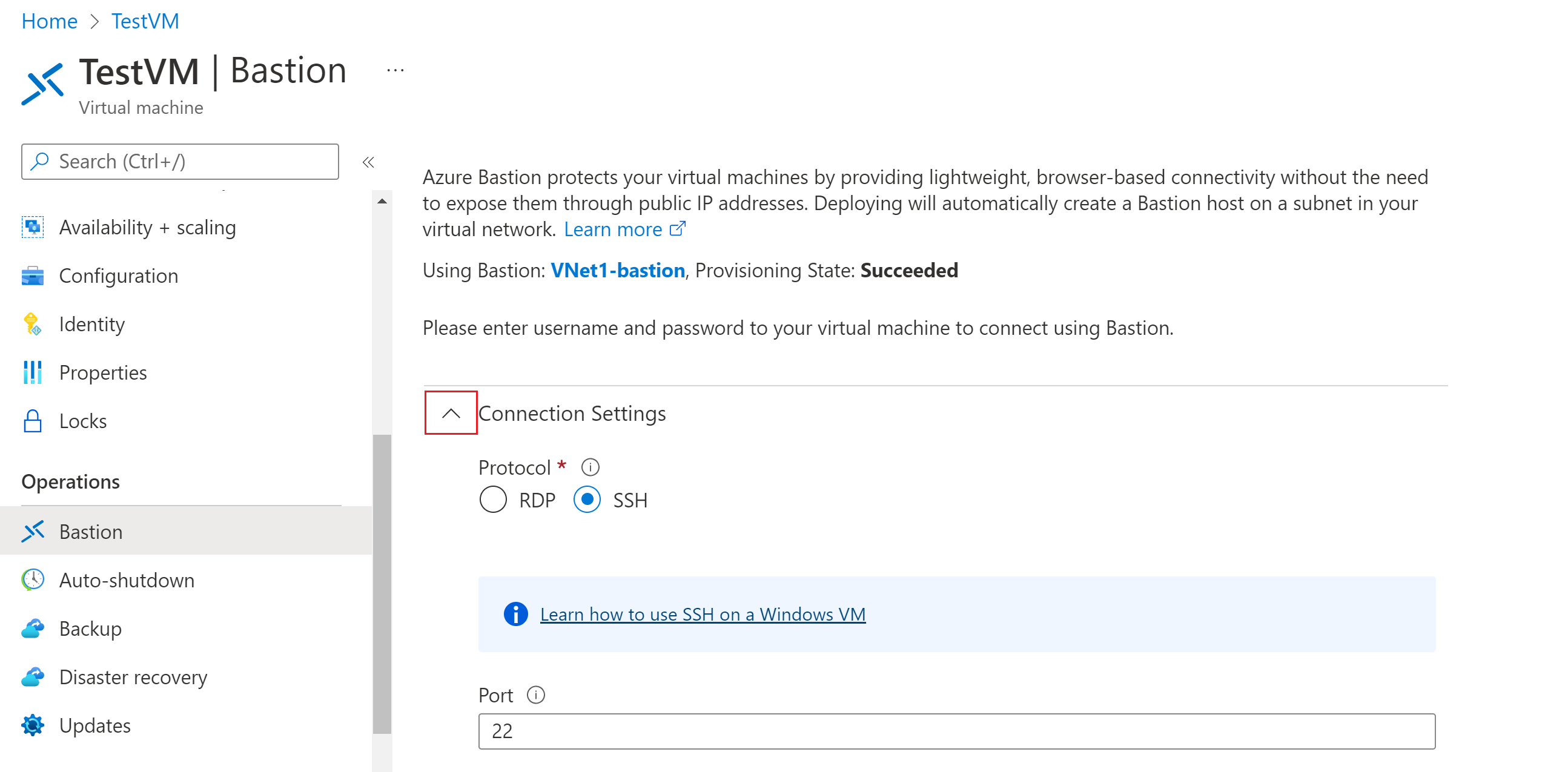

På sidan Bastion-anslutning klickar du på pilen Anslutningsinställningar för att expandera alla tillgängliga inställningar. Observera att om du använder Bastion Standard SKU eller senare har du fler tillgängliga inställningar.

Autentisera och ansluta med någon av metoderna i följande avsnitt.

Användarnamn och lösenord

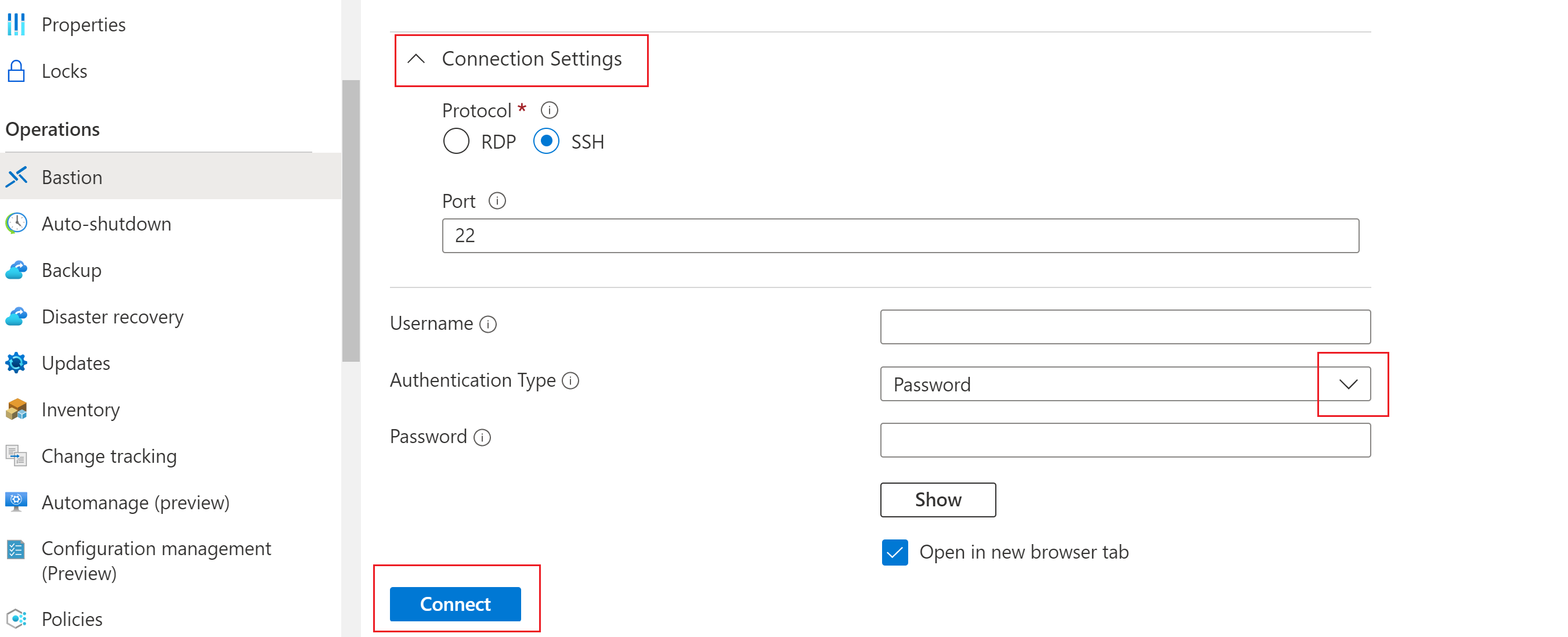

Använd följande steg för att autentisera med användarnamn och lösenord.

Om du vill autentisera med ett användarnamn och lösenord konfigurerar du följande inställningar:

- Protokoll: Välj SSH.

- Port: Ange portnumret. Anpassade portanslutningar är tillgängliga för Standard SKU eller högre.

- Autentiseringstyp: Välj Lösenord i listrutan.

- Användarnamn: Ange användarnamnet.

- Lösenord: Ange lösenordet.

Om du vill arbeta med den virtuella datorn på en ny webbläsarflik väljer du Öppna på den nya webbläsarfliken.

Klicka på Anslut för att ansluta till den virtuella datorn.

Privat nyckel från lokal fil

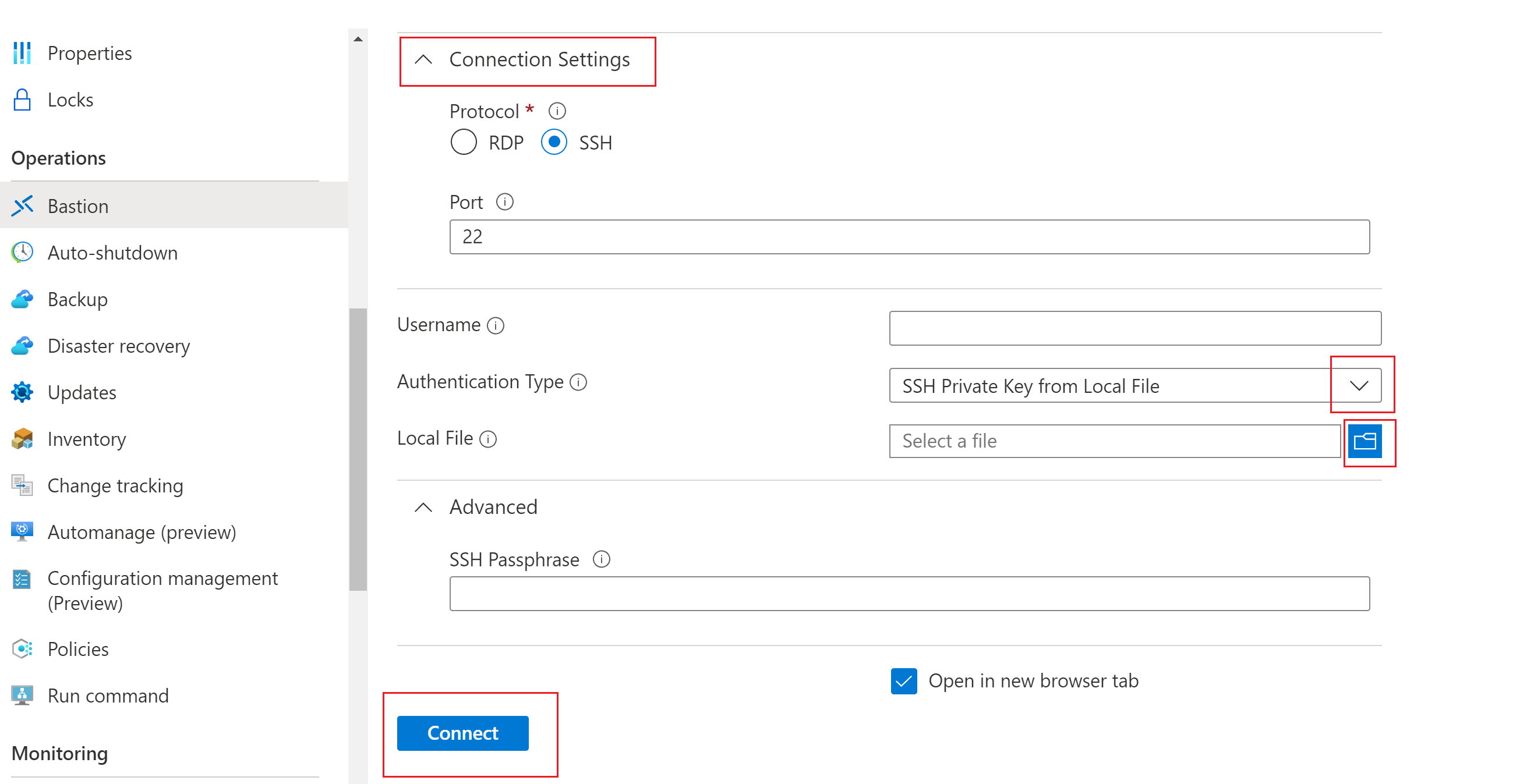

Använd följande steg för att autentisera med en privat SSH-nyckel från en lokal fil.

Om du vill autentisera med en privat nyckel från en lokal fil konfigurerar du följande inställningar:

- Protokoll: Välj SSH.

- Port: Ange portnumret. Anpassade portanslutningar är tillgängliga för Standard SKU eller högre.

- Autentiseringstyp: Välj privat SSH-nyckel från lokal fil i listrutan.

- Lokal fil: Välj den lokala filen.

- SSH-lösenfras: Ange SSH-lösenfrasen om det behövs.

Om du vill arbeta med den virtuella datorn på en ny webbläsarflik väljer du Öppna på den nya webbläsarfliken.

Klicka på Anslut för att ansluta till den virtuella datorn.

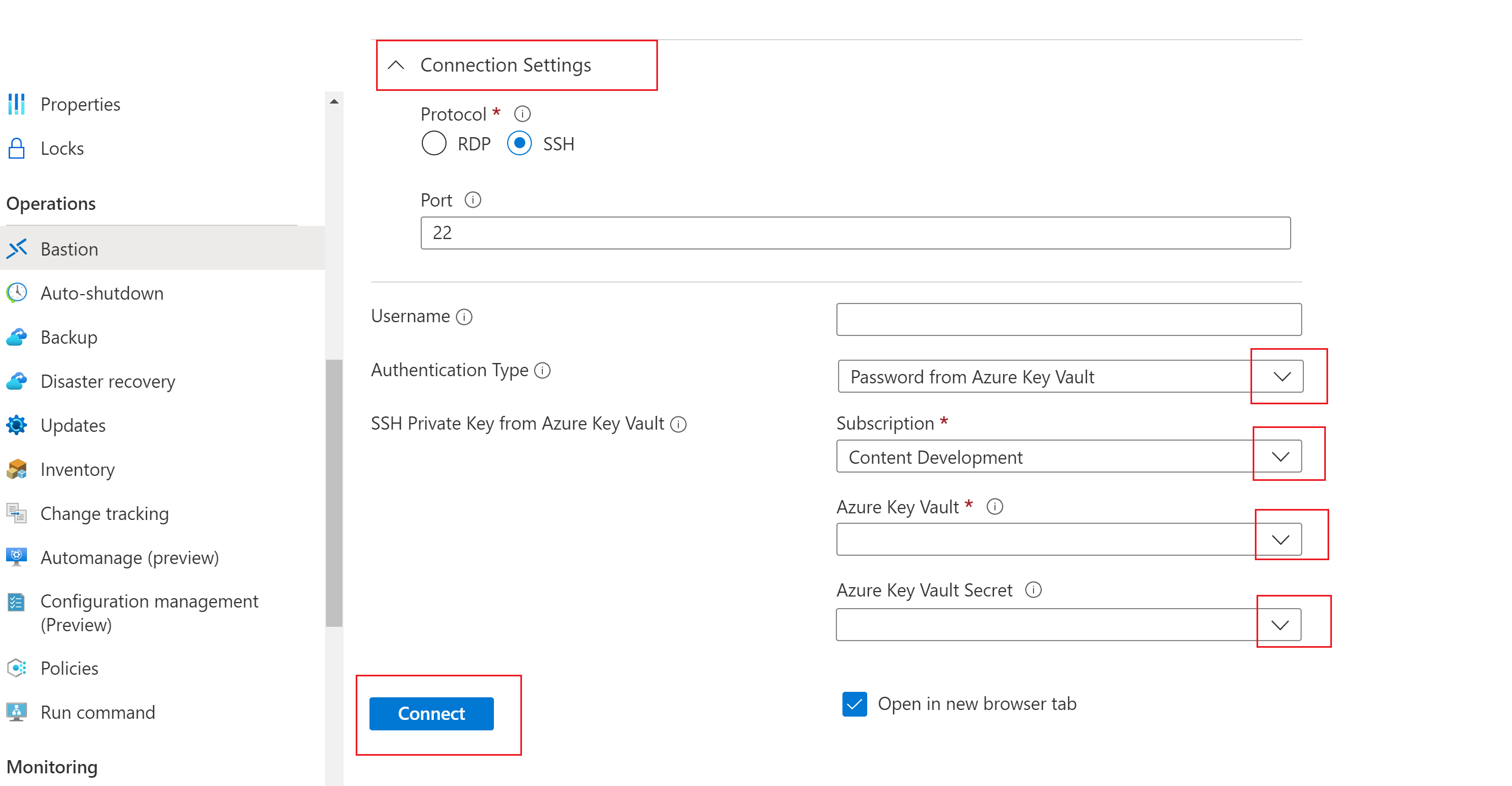

Lösenord – Azure Key Vault

Använd följande steg för att autentisera med ett lösenord från Azure Key Vault.

Om du vill autentisera med ett lösenord från Azure Key Vault konfigurerar du följande inställningar:

Protokoll: Välj SSH.

Port: Ange portnumret. Anpassade portanslutningar är tillgängliga för Standard SKU eller högre.

Autentiseringstyp: Välj Lösenord från Azure Key Vault i listrutan.

Användarnamn: Ange användarnamnet.

Prenumeration: Välj prenumerationen.

Azure Key Vault: Välj Nyckelvalvet.

Azure Key Vault-hemlighet: Välj den Key Vault-hemlighet som innehåller värdet för din privata SSH-nyckel.

Om du inte har konfigurerat en Azure Key Vault-resurs kan du läsa Skapa ett nyckelvalv och lagra din privata SSH-nyckel som värde för en ny Key Vault-hemlighet.

Kontrollera att du har Lista och Få åtkomst till hemligheterna som lagras i Key Vault-resursen. Information om hur du tilldelar och ändrar åtkomstprinciper för din Key Vault-resurs finns i Tilldela en key vault-åtkomstprincip.

Kommentar

Lagra din privata SSH-nyckel som en hemlighet i Azure Key Vault med hjälp av PowerShell - eller Azure CLI-upplevelsen . Lagring av din privata nyckel via Azure Key Vault-portalen påverkar formateringen och resulterar i misslyckad inloggning. Om du lagrade din privata nyckel som en hemlighet med hjälp av portalupplevelsen och inte längre har åtkomst till den ursprungliga privata nyckelfilen kan du läsa Uppdatera SSH-nyckeln för att uppdatera åtkomsten till den virtuella måldatorn med ett nytt SSH-nyckelpar.

Om du vill arbeta med den virtuella datorn på en ny webbläsarflik väljer du Öppna på den nya webbläsarfliken.

Klicka på Anslut för att ansluta till den virtuella datorn.

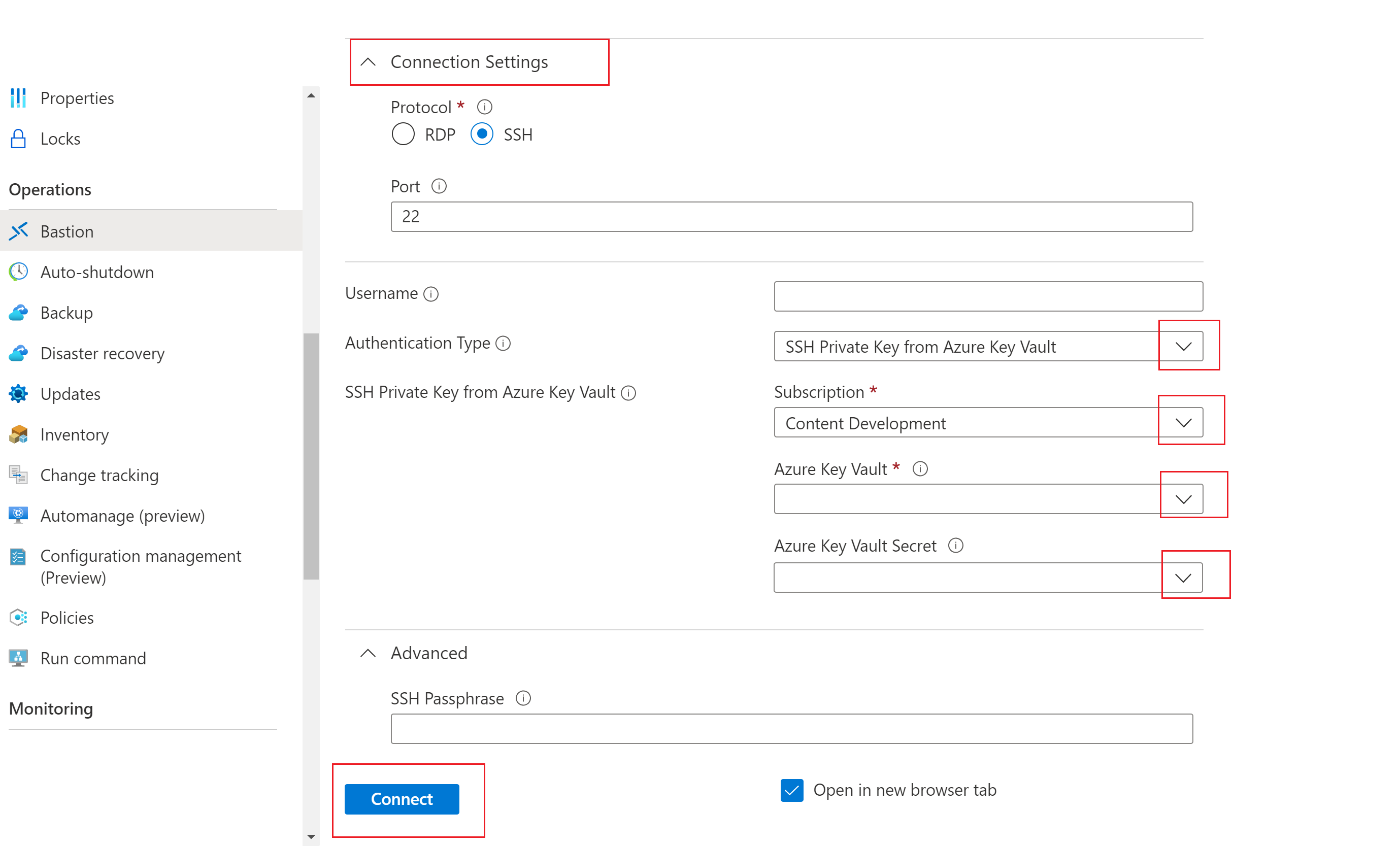

Privat nyckel – Azure Key Vault

Använd följande steg för att autentisera med hjälp av en privat nyckel som lagras i Azure Key Vault.

Om du vill autentisera med en privat nyckel som lagras i Azure Key Vault konfigurerar du följande inställningar:

Protokoll: Välj SSH.

Port: Ange portnumret. Anpassade portanslutningar är tillgängliga för Standard SKU eller högre.

Autentiseringstyp: Välj privat SSH-nyckel från Azure Key Vault i listrutan.

Användarnamn: Ange användarnamnet.

Prenumeration: Välj prenumerationen.

Azure Key Vault: Välj Nyckelvalvet.

Om du inte har konfigurerat en Azure Key Vault-resurs kan du läsa Skapa ett nyckelvalv och lagra din privata SSH-nyckel som värde för en ny Key Vault-hemlighet.

Kontrollera att du har Lista och Få åtkomst till hemligheterna som lagras i Key Vault-resursen. Information om hur du tilldelar och ändrar åtkomstprinciper för din Key Vault-resurs finns i Tilldela en key vault-åtkomstprincip.

Kommentar

Lagra din privata SSH-nyckel som en hemlighet i Azure Key Vault med hjälp av PowerShell - eller Azure CLI-upplevelsen . Lagring av din privata nyckel via Azure Key Vault-portalen påverkar formateringen och resulterar i misslyckad inloggning. Om du lagrade din privata nyckel som en hemlighet med hjälp av portalupplevelsen och inte längre har åtkomst till den ursprungliga privata nyckelfilen kan du läsa Uppdatera SSH-nyckeln för att uppdatera åtkomsten till den virtuella måldatorn med ett nytt SSH-nyckelpar.

Azure Key Vault-hemlighet: Välj den Key Vault-hemlighet som innehåller värdet för din privata SSH-nyckel.

Om du vill arbeta med den virtuella datorn på en ny webbläsarflik väljer du Öppna på den nya webbläsarfliken.

Klicka på Anslut för att ansluta till den virtuella datorn.

Nästa steg

Mer information om Azure Bastion finns i Vanliga frågor och svar om Bastion.