Spara och hantera MARS-agentens lösenfras på ett säkert sätt i Azure Key Vault

Med Azure Backup med hjälp av Recovery Services-agenten (MARS) kan du säkerhetskopiera filer/mappar och systemtillståndsdata till Azure Recovery Services-valvet. Dessa data krypteras med en lösenfras som du anger under installationen och registreringen av MARS-agenten. Den här lösenfrasen krävs för att hämta och återställa säkerhetskopierade data och måste sparas på en säker extern plats.

Viktigt!

Om den här lösenfrasen går förlorad kan Microsoft inte hämta säkerhetskopierade data som lagras i Recovery Services-valvet. Vi rekommenderar att du lagrar den här lösenfrasen på en säker extern plats, till exempel Azure Key Vault.

Nu kan du spara krypteringslösenfrasen på ett säkert sätt i Azure Key Vault som en hemlighet från MARS-konsolen under installationen för nya datorer och genom att ändra lösenfrasen för befintliga datorer. Om du vill tillåta att lösenfrasen sparas i Azure Key Vault måste du ge Recovery Services-valvet behörighet att skapa en hemlighet i Azure Key Vault.

Innan du börjar

- Skapa ett Recovery Services-valv om du inte har något.

- Du bör använda ett enda Azure Key Vault för att lagra alla lösenfraser. Skapa ett Key Vault om du inte har något.

- Priser för Azure Key Vault gäller när du skapar ett nytt Azure Key Vault för att lagra lösenfrasen.

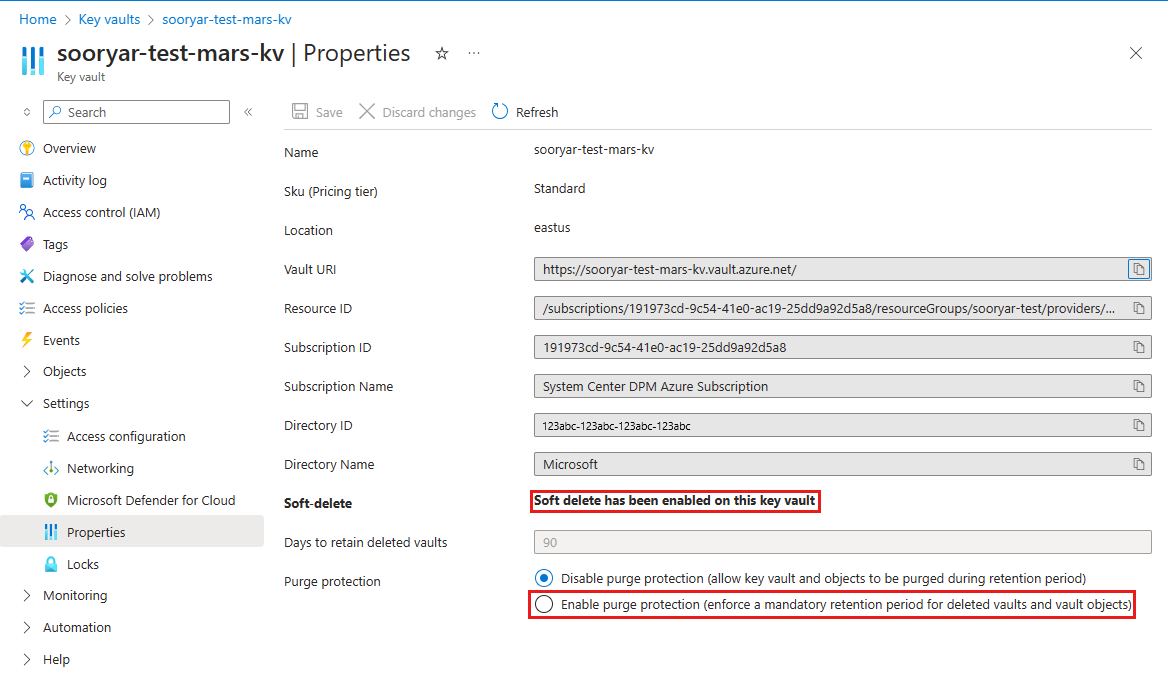

- När du har skapat Key Vault, för att skydda mot oavsiktlig eller skadlig borttagning av lösenfras, kontrollerar du att skydd mot mjuk borttagning och rensning är aktiverat.

- Den här funktionen stöds endast i offentliga Azure-regioner med MARS-agent version 2.0.9262.0 eller senare.

Konfigurera Recovery Services-valvet så att lösenfrasen lagras i Azure Key Vault

Innan du kan spara lösenfrasen i Azure Key Vault konfigurerar du recovery services-valvet och Azure Key Vault.

Om du vill konfigurera ett valv följer du de här stegen i den angivna sekvensen för att uppnå de avsedda resultaten. Varje åtgärd beskrivs i detalj i avsnitten nedan:

- Aktiverad systemtilldelad hanterad identitet för Recovery Services-valvet.

- Tilldela behörigheter till Recovery Services-valvet för att spara lösenfrasen som en hemlighet i Azure Key Vault.

- Aktivera mjuk borttagning och rensningsskydd i Azure Key Vault.

Kommentar

- När du har aktiverat den här funktionen får du inte inaktivera den hanterade identiteten (inte ens tillfälligt). Om du inaktiverar den hanterade identiteten kan det leda till inkonsekvent beteende.

- Användartilldelad hanterad identitet stöds för närvarande inte för att spara lösenfras i Azure Key Vault.

Aktivera systemtilldelad hanterad identitet för Recovery Services-valvet

Välj en klient:

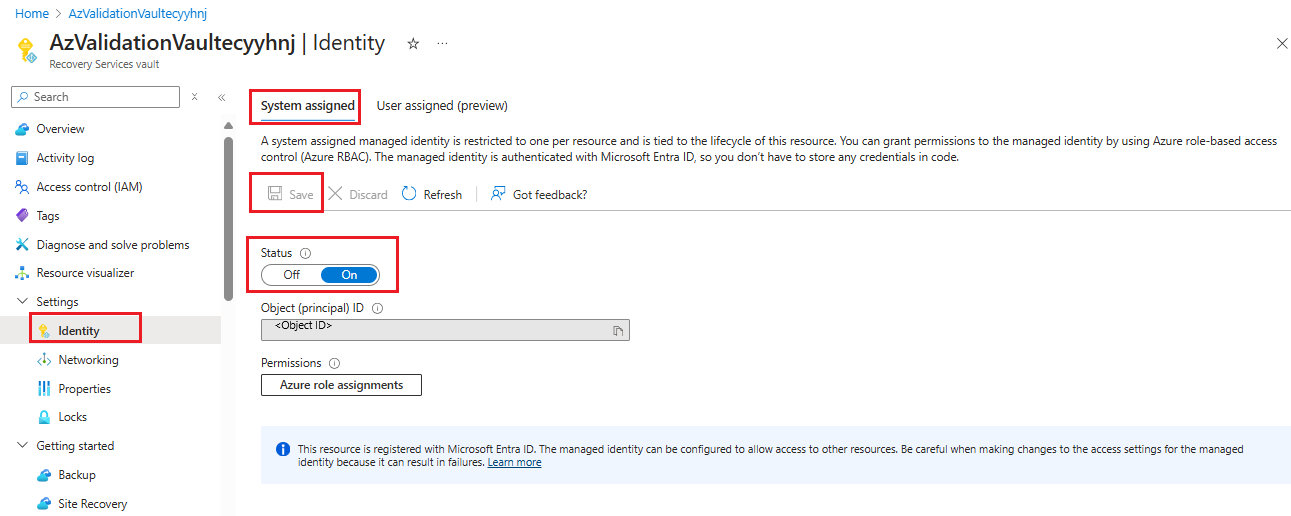

Följ de här stegen:

Gå till din Recovery Services-valvidentitet>.

Välj fliken Systemtilldelade.

Ändra Status till På.

Välj Spara för att aktivera identiteten för valvet.

Ett objekt-ID genereras, vilket är den systemtilldelade hanterade identiteten för valvet.

Tilldela behörigheter för att spara lösenfrasen i Azure Key Vault

Baserat på key vault-behörighetsmodellen (antingen rollbaserade åtkomstbehörigheter eller åtkomstprincipbaserad behörighetsmodell) som konfigurerats för Key Vault kan du läsa följande avsnitt.

Aktivera behörigheter med hjälp av rollbaserad åtkomstbehörighetsmodell för Key Vault

Välj en klient:

Följ dessa steg för att tilldela behörigheterna:

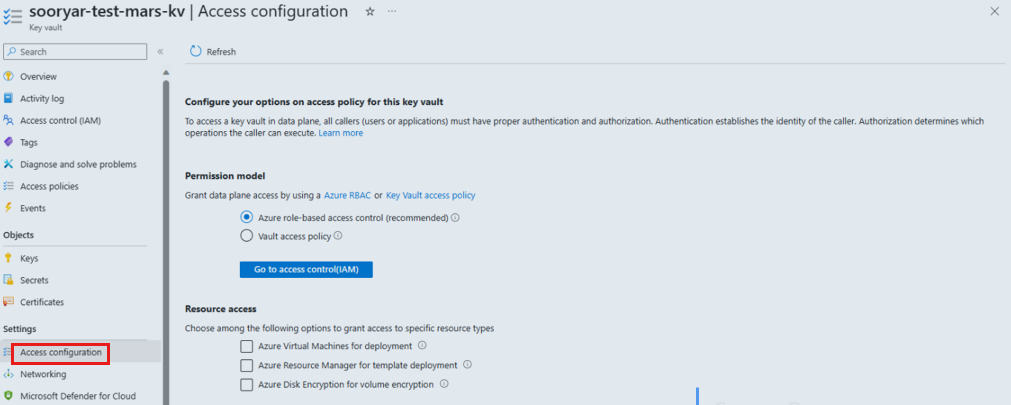

Gå till åtkomstkonfigurationen för Azure Key Vault-inställningar>>för att säkerställa att behörighetsmodellen är RBAC.

Välj Åtkomstkontroll (IAM)>+Lägg till för att lägga till rolltilldelning.

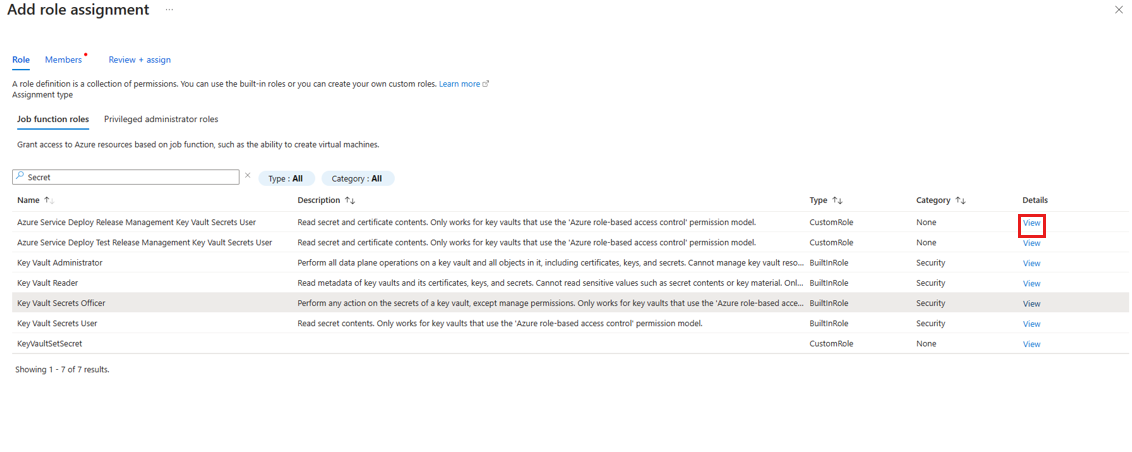

Recovery Services-valvidentiteten kräver behörigheten Ange för hemlighet för att skapa och lägga till lösenfrasen som en hemlighet i Key Vault.

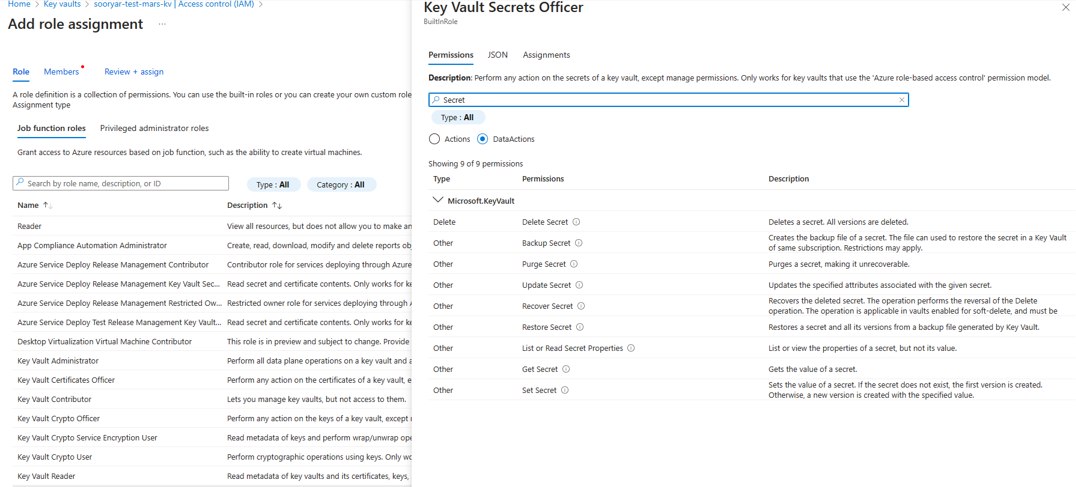

Du kan välja en inbyggd roll som Key Vault Secrets Officer som har behörigheten (tillsammans med andra behörigheter som inte krävs för den här funktionen) eller skapa en anpassad roll med endast Ange behörighet för hemlighet.

Under Information väljer du Visa för att visa de behörigheter som beviljats av rollen och se till att Ange behörighet för hemlighet är tillgänglig.

Välj Nästa för att fortsätta för att välja Medlemmar för tilldelning.

Välj Hanterad identitet och sedan + Välj medlemmar. välj Prenumeration på målets Recovery Services-valv och välj Recovery Services-valv under Systemtilldelad hanterad identitet.

Sök och välj namnet på Recovery Services-valvet.

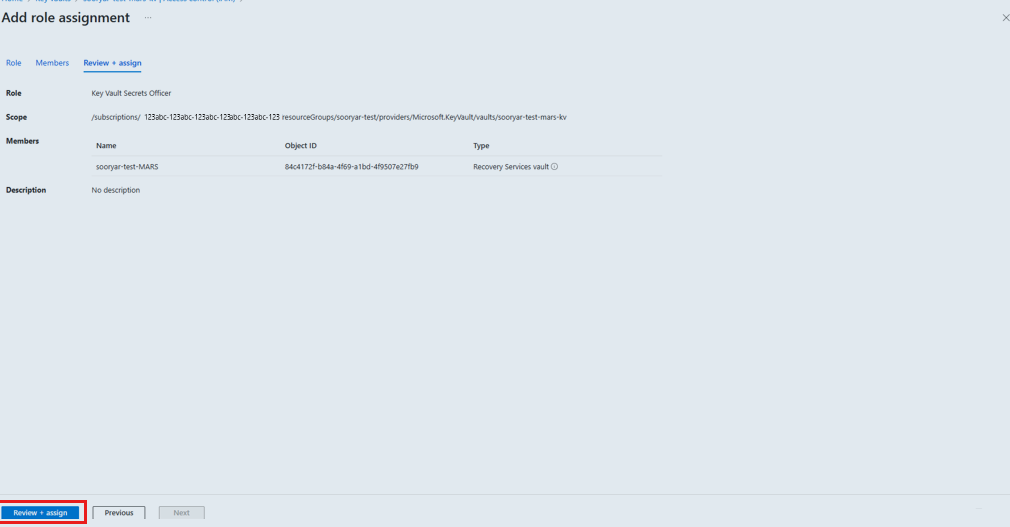

Välj Nästa, granska tilldelningen och välj Granska + tilldela.

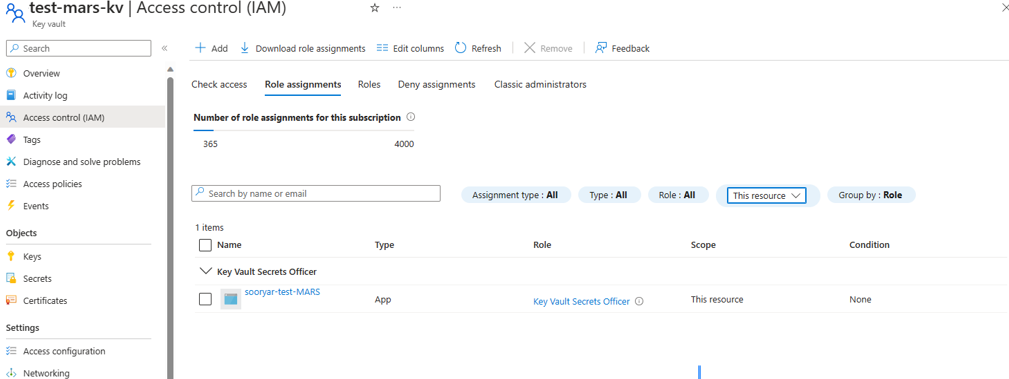

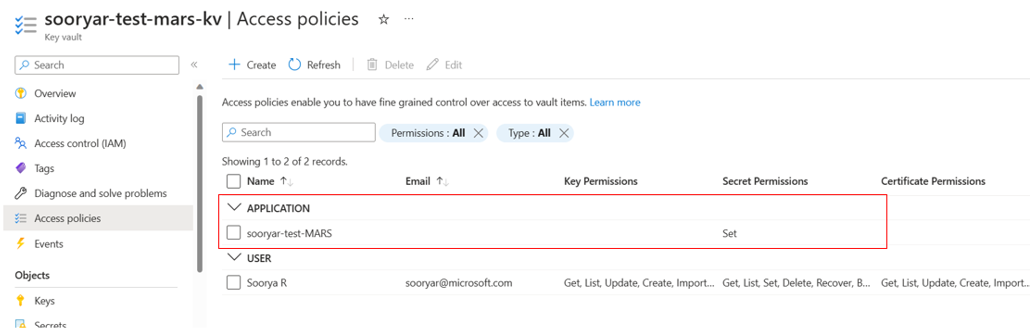

Gå till Åtkomstkontroll (IAM) i Key Vault, välj Rolltilldelningar och se till att Recovery Services-valvet visas.

Aktivera behörigheter med behörighetsmodellen Åtkomstprincip för Key Vault

Välj en klient:

Följ de här stegen:

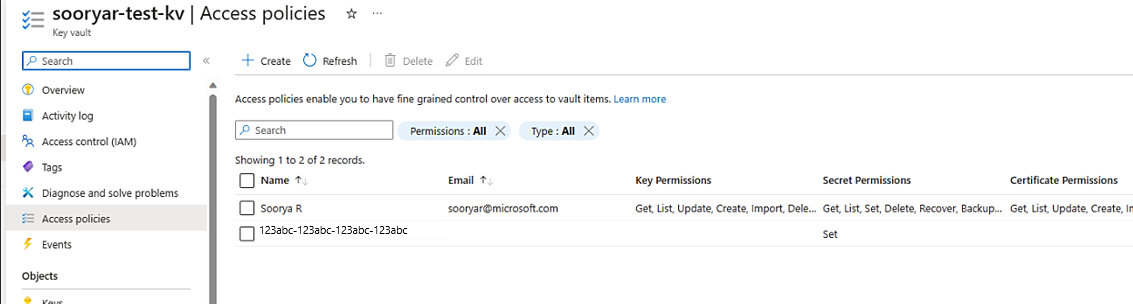

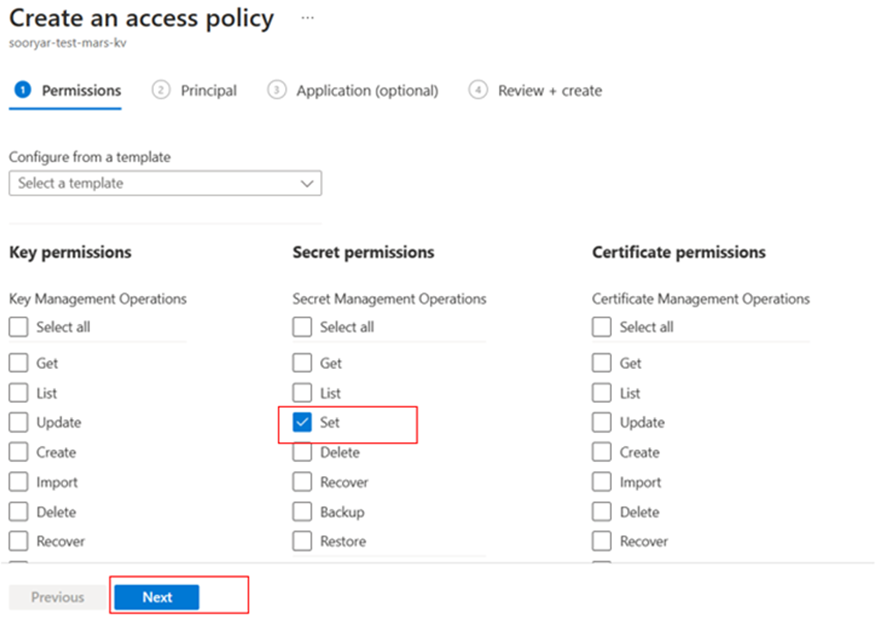

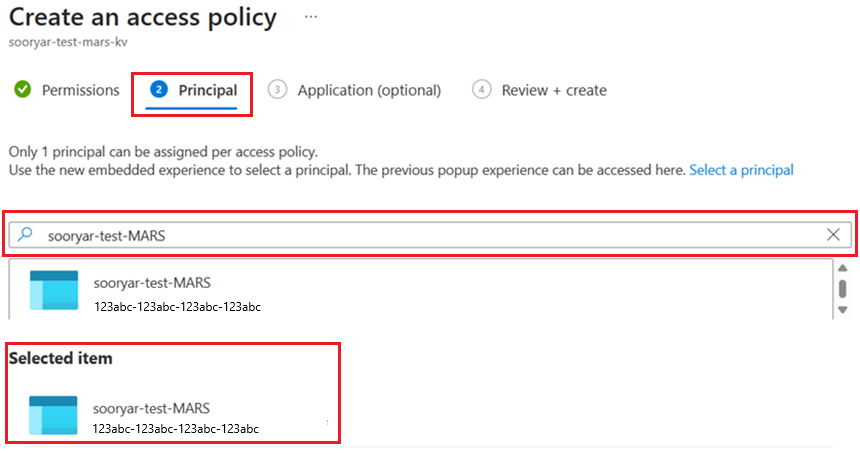

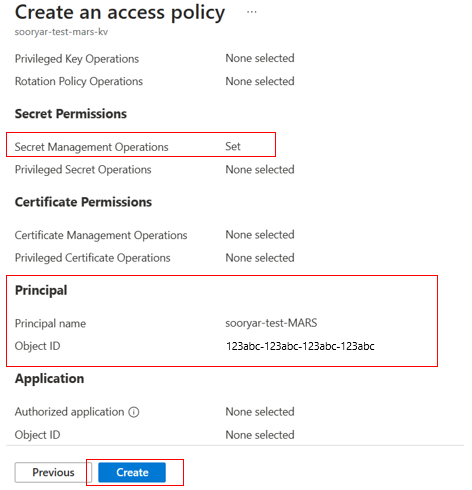

Gå till åtkomstprinciper för Azure Key Vault>Åtkomstprinciper> och välj sedan + Skapa.

Under Hemliga behörigheter väljer du Ange åtgärd.

Detta anger de tillåtna åtgärderna för hemligheten.

Gå till Välj huvudnamn och sök efter valvet i sökrutan med dess namn eller hanterade identitet.

Välj valvet i sökresultatet och välj Välj.

Gå till Granska + skapa, se till att Ange behörighet är tillgängligt och Att huvudkontot är rätt Recovery Services-valv och välj sedan Skapa.

Aktivera skydd mot mjuk borttagning och rensning i Azure Key Vault

Du måste aktivera skydd mot mjuk borttagning och rensning på ditt Azure Key Vault som lagrar krypteringsnyckeln.

Välj en klient*

Du kan aktivera skydd mot mjuk borttagning och rensning från Azure Key Vault.

Du kan också ange dessa egenskaper när du skapar Nyckelvalvet. Läs mer om dessa Key Vault-egenskaper.

Spara lösenfras till Azure Key Vault för en ny MARS-installation

Innan du fortsätter att installera MARS-agenten kontrollerar du att du har konfigurerat Recovery Services-valvet för att lagra lösenfras till Azure Key Vault och att du har:

Skapade recovery services-valvet.

Aktiverade Recovery Services-valvets systemtilldelade hanterade identitet.

Tilldelade behörigheter till recovery services-valvet för att skapa hemlighet i ditt Key Vault.

Aktiverat skydd för mjuk borttagning och rensning för ditt Key Vault.

Om du vill installera MARS-agenten på en dator laddar du ned MARS-installationsprogrammet från Azure Portal och använder sedan installationsguiden.

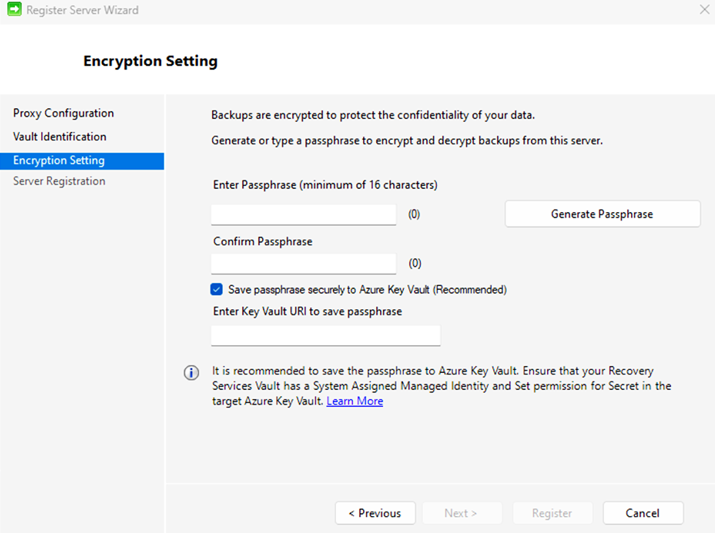

När du har angett autentiseringsuppgifterna för Recovery Services-valvet under registreringen väljer du alternativet för att spara lösenfrasen i Azure Key Vault i krypteringsinställningen.

Ange lösenfrasen eller välj Generera lösenfras.

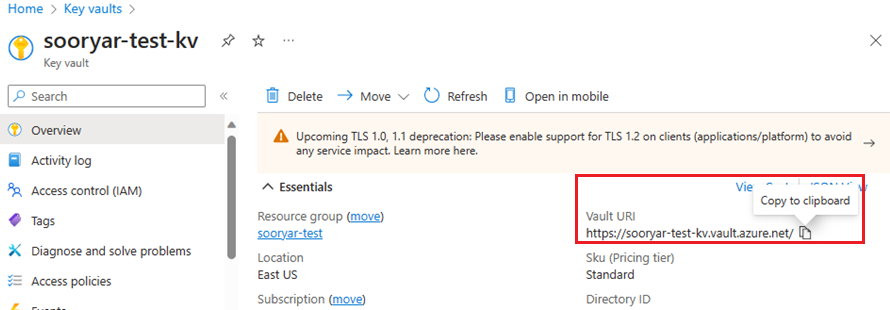

I Azure Portal öppnar du nyckelvalvet och kopierar Key Vault-URI:n.

Klistra in Key Vault-URI:n i MARS-konsolen och välj sedan Registrera.

Om du får ett fel kan du läsa mer i felsökningsavsnittet .

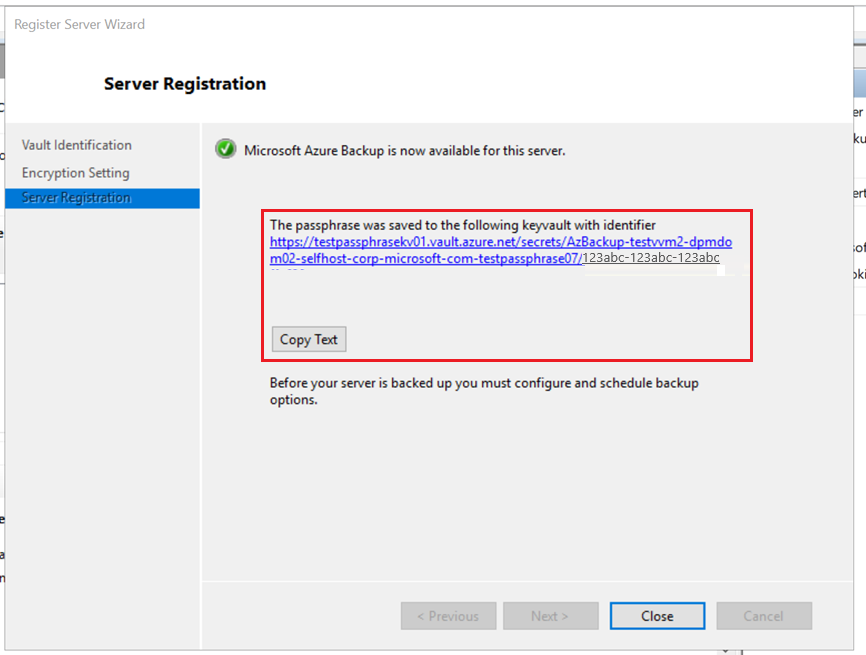

När registreringen har slutförts skapas alternativet att kopiera identifieraren till hemligheten och lösenfrasen sparas INTE i en fil lokalt.

Om du ändrar lösenfrasen i framtiden för mars-agenten läggs en ny version av hemligheten till med den senaste lösenfrasen.

Du kan automatisera den här processen med hjälp av det nya KeyVaultUri-alternativet i Set-OBMachineSetting command installationsskriptet.

Spara lösenfras till Azure Key Vault för en befintlig MARS-installation

Om du har en befintlig MARS-agentinstallation och vill spara lösenfrasen i Azure Key Vault uppdaterar du agenten till version 2.0.9262.0 eller senare och utför en ändringslösenfrasåtgärd.

När du har uppdaterat MARS-agenten kontrollerar du att du har konfigurerat Recovery Services-valvet för att lagra lösenfras till Azure Key Vault och att du har:

- Skapade recovery services-valvet.

- Aktiverade Recovery Services-valvets systemtilldelade hanterade identitet.

- Tilldelade behörigheter till recovery services-valvet för att skapa hemlighet i ditt Key Vault.

- Aktiverat skydd för mjuk borttagning och rensning för ditt Key Vault

Så här sparar du lösenfrasen i Key Vault:

Öppna MARS-agentkonsolen.

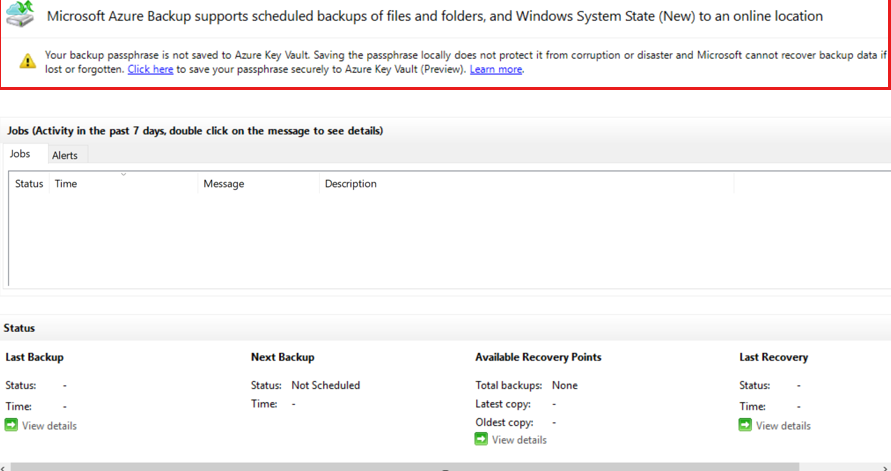

Du bör se en banderoll där du uppmanas att välja en länk för att spara lösenfrasen i Azure Key Vault.

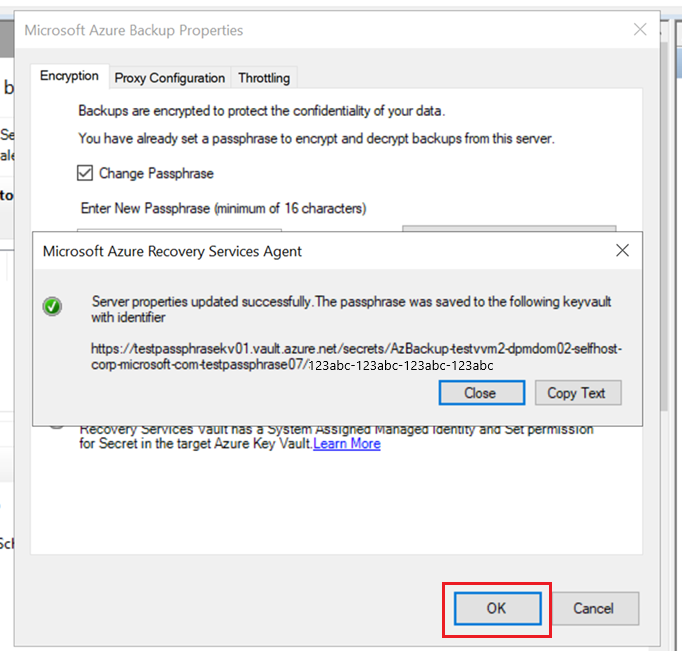

Du kan också välja Ändra egenskaper>Ändra lösenfras för att fortsätta.

I dialogrutan Ändra egenskaper visas alternativet för att spara lösenfras till Key Vault genom att ange en Key Vault-URI.

Kommentar

Om datorn redan har konfigurerats för att spara lösenfras till Key Vault fylls Key Vault-URI:n i automatiskt i textrutan.

Öppna Azure Portal, öppna nyckelvalvet och kopiera sedan Key Vault-URI:n.

Klistra in Key Vault-URI : n i MARS-konsolen och välj sedan OK.

Om du får ett fel kan du läsa mer i felsökningsavsnittet .

När åtgärden för ändringslösenfras lyckas skapas ett alternativ för att kopiera identifieraren till hemligheten och lösenfrasen sparas INTE i en fil lokalt.

Om du ändrar lösenfrasen i framtiden för mars-agenten läggs en ny version av hemligheten till med den senaste lösenfrasen.

Du kan automatisera det här steget med hjälp av det nya KeyVaultUri-alternativet i cmdleten Set-OBMachineSetting .

Hämta lösenfras från Azure Key Vault för en dator

Om datorn blir otillgänglig och du behöver återställa säkerhetskopierade data från Recovery Services-valvet via en alternativ platsåterställning måste du fortsätta med datorns lösenfras.

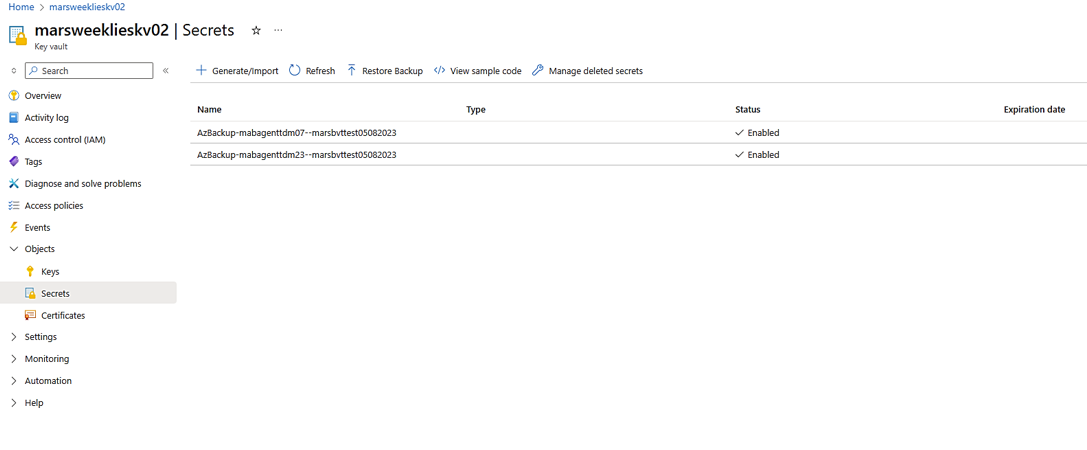

Lösenfrasen sparas i Azure Key Vault som en hemlighet. En hemlighet skapas per dator och en ny version läggs till i hemligheten när lösenfrasen för datorn ändras. Hemligheten heter AzBackup-machine fully qualified name-vault name.

Så här hittar du datorns lösenfras:

I Azure Portal öppnar du nyckelvalvet som används för att spara lösenfrasen för datorn.

Vi rekommenderar att du använder ett Nyckelvalv för att spara alla lösenfraser.

Välj Hemligheter och sök efter hemligheten med namnet

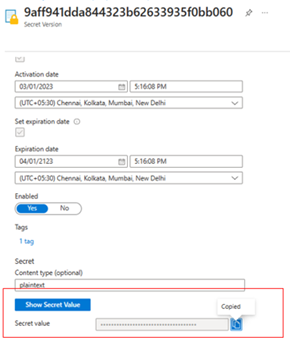

AzBackup-<machine name>-<vaultname>.Välj Hemlighet, öppna den senaste versionen och kopiera värdet för hemligheten.

Det här är lösenfrasen för den dator som ska användas under återställningen.

Om du har ett stort antal hemligheter i Key Vault använder du Key Vault CLI för att lista och söka efter hemligheten.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Felsöka vanliga scenarier

I det här avsnittet visas vanliga fel när lösenfrasen sparas i Azure Key Vault.

Systemidentiteten är inte konfigurerad – 391224

Orsak: Det här felet uppstår om Recovery Services-valvet inte har en systemtilldelad hanterad identitet konfigurerad.

Rekommenderad åtgärd: Se till att den systemtilldelade hanterade identiteten är korrekt konfigurerad för Recovery Services-valvet enligt kraven.

Behörigheter har inte konfigurerats – 391225

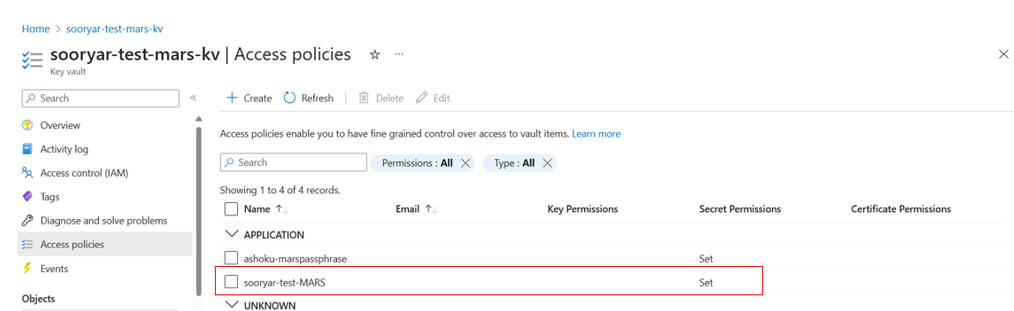

Orsak: Recovery Services-valvet har en systemtilldelad hanterad identitet, men det har inte behörighet att skapa en hemlighet i målets Nyckelvalv.

Rekommenderad åtgärd:

- Se till att de valvautentiseringsuppgifter som används motsvarar det avsedda Recovery Services-valvet.

- Kontrollera att Key Vault-URI:n motsvarar det avsedda Nyckelvalvet.

- Kontrollera att Recovery Services-valvnamnet visas under Key Vault –> Åtkomstprinciper –> Program, med hemliga behörigheter som Uppsättning.

Om den inte visas konfigurerar du behörigheten igen.

Azure Key Vault-URI:n är felaktig – 100272

Orsak: Den angivna Key Vault-URI:n har inte rätt format.

Rekommenderad åtgärd: Kontrollera att du har angett en Key Vault-URI som kopierats från Azure Portal. Exempel: https://myvault.vault.azure.net/

UserErrorSecretExistsSoftDeleted (391282)

Orsak: Det finns redan en hemlighet i förväntat format i Key Vault, men den är i ett mjukt borttaget tillstånd. Om inte hemligheten har återställts kan MARS inte spara lösenfrasen för den datorn till det angivna Nyckelvalvet.

Rekommenderad åtgärd: Kontrollera om det finns en hemlighet i valvet med namnet AzBackup-<machine name>-<vaultname> och om den är i ett mjukt borttaget tillstånd. Återställ den mjukt borttagna hemligheten för att spara lösenfrasen på den.

UserErrorKeyVaultSoftDeleted (391283)

Orsak: Nyckelvalvet som tillhandahålls till MARS är i ett mjukt borttaget tillstånd.

Rekommenderad åtgärd: Återställa nyckelvalvet eller ange ett nytt nyckelvalv.

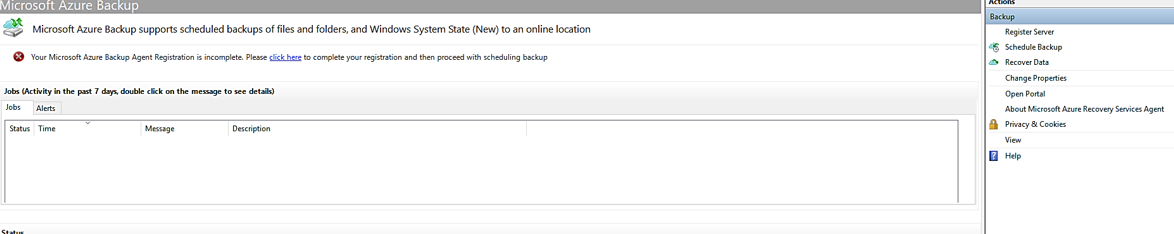

Registreringen är ofullständig

Orsak: Du slutförde inte MARS-registreringen genom att registrera lösenfrasen. Därför kan du inte konfigurera säkerhetskopior förrän du registrerar dig.

Rekommenderad åtgärd: Välj varningsmeddelandet och slutför registreringen.